Attivare la protezione cloud in Microsoft Defender Antivirus

Si applica a:

- Antivirus Microsoft Defender

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

Piattaforme

- Windows

La protezione cloud in Microsoft Defender Antivirus offre una protezione accurata, in tempo reale e intelligente. La protezione cloud deve essere abilitata per impostazione predefinita.

Nota

La protezione dalle manomissioni consente di impedire la modifica della protezione cloud e di altre impostazioni di sicurezza. Di conseguenza, quando la protezione da manomissione è abilitata, tutte le modifiche apportate alle impostazioni protette da manomissione vengono ignorate. Se è necessario apportare modifiche a un dispositivo e tali modifiche sono bloccate dalla protezione dalle manomissioni, è consigliabile usare la modalità di risoluzione dei problemi per disabilitare temporaneamente la protezione dalle manomissioni nel dispositivo. Si noti che al termine della modalità di risoluzione dei problemi, tutte le modifiche apportate alle impostazioni protette da manomissioni vengono ripristinate allo stato configurato.

Perché la protezione cloud deve essere attivata

Microsoft Defender Protezione cloud antivirus consente di proteggere da malware sugli endpoint e nella rete. È consigliabile mantenere attiva la protezione cloud, perché alcune funzionalità e funzionalità di sicurezza in Microsoft Defender per endpoint funzionano solo quando è abilitata la protezione cloud.

La tabella seguente riepiloga le funzionalità e le funzionalità che dipendono dalla protezione cloud:

| Funzionalità/funzionalità | Requisito dell'abbonamento | Descrizione |

|---|---|---|

|

Verifica dei metadati nel cloud. Il servizio cloud antivirus Microsoft Defender usa i modelli di Machine Learning come ulteriore livello di difesa. Questi modelli di Machine Learning includono metadati, quindi quando viene rilevato un file sospetto o dannoso, i relativi metadati vengono controllati. Per altre informazioni, vedere Blog: Conoscere le tecnologie avanzate alla base di Microsoft Defender per endpoint protezione di nuova generazione |

Microsoft Defender per endpoint Piano 1 o Piano 2 (autonomo o incluso in un piano come Microsoft 365 E3 o E5) | |

|

Protezione cloud e invio di esempi. File ed eseguibili possono essere inviati al servizio cloud antivirus Microsoft Defender per la detonazione e l'analisi. L'invio automatico di esempi si basa sulla protezione cloud, anche se può essere configurato anche come impostazione autonoma. Per altre informazioni, vedere Protezione cloud e invio di esempi in Microsoft Defender Antivirus. |

Microsoft Defender per endpoint Piano 1 o Piano 2 (autonomo o incluso in un piano come Microsoft 365 E3 o E5) | |

|

Protezione antimanomissione. La protezione dalle manomissioni consente di proteggere da modifiche indesiderate alle impostazioni di sicurezza dell'organizzazione. Per altre informazioni, vedere Proteggere le impostazioni di sicurezza con la protezione dalle manomissioni. |

Microsoft Defender per endpoint Piano 2 (autonomo o incluso in un piano come Microsoft 365 E5) | |

|

Blocco al primo rilevamento Blocca al primo rilevamento rileva il nuovo malware e lo blocca in pochi secondi. Quando viene rilevato un file sospetto o dannoso, le funzionalità di blocco al primo rilevamento esezionano query sul back-end di protezione cloud e applicano l'euristica, l'apprendimento automatico e l'analisi automatizzata del file per determinare se si tratta di una minaccia. Per altre informazioni, vedere Che cos'è "blocco al primo rilevamento"? |

Microsoft Defender per endpoint Piano 1 o Piano 2 (autonomo o incluso in un piano come Microsoft 365 E3 o E5) | |

|

Aggiornamenti delle firme di emergenza. Quando viene rilevato contenuto dannoso, vengono distribuiti aggiornamenti e correzioni delle firme di emergenza. Invece di attendere il successivo aggiornamento regolare, è possibile ricevere queste correzioni e aggiornamenti in pochi minuti. Per altre informazioni sugli aggiornamenti, vedere Microsoft Defender Informazioni di sicurezza antivirus e aggiornamenti del prodotto. |

Microsoft Defender per endpoint Piano 2 (autonomo o incluso in un piano come Microsoft 365 E5) | |

|

Rilevamento e risposta degli endpoint (EDR) in modalità blocco. EDR in modalità blocco offre protezione aggiuntiva quando Microsoft Defender Antivirus non è il prodotto antivirus principale in un dispositivo. EDR in modalità blocco corregge gli artefatti rilevati durante le analisi generate da EDR che la soluzione antivirus primaria non Microsoft potrebbe aver perso. Se abilitata per i dispositivi con Microsoft Defender Antivirus come soluzione antivirus primaria, EDR in modalità blocco offre il vantaggio aggiuntivo della correzione automatica degli artefatti identificati durante le analisi generate da EDR. Per altre informazioni, vedere EDR in modalità blocco. |

Microsoft Defender per endpoint Piano 2 (autonomo o incluso in un piano come Microsoft 365 E5) | |

|

Regole di riduzione della superficie di attacco. Le regole asr sono regole intelligenti che è possibile configurare per arrestare il malware. Alcune regole richiedono che la protezione cloud sia attivata per funzionare completamente. Queste regole includono: - Blocca l'esecuzione dei file eseguibili a meno che non soddisfino criteri di prevalenza, età o elenco attendibile - Usare la protezione avanzata contro il ransomware - Impedire l'esecuzione di programmi non attendibili da unità rimovibili Per altre informazioni, vedere Usare le regole di riduzione della superficie di attacco per prevenire l'infezione da malware. |

Microsoft Defender per endpoint Piano 1 o Piano 2 (autonomo o incluso in un piano come Microsoft 365 E3 o E5) | |

|

Indicatori di compromissione (IoC). In Defender per endpoint è possibile configurare gli ioc per definire il rilevamento, la prevenzione e l'esclusione delle entità. Esempi: Gli indicatori "Consenti" possono essere usati per definire le eccezioni alle analisi antivirus e alle azioni di correzione. Gli indicatori "Avviso e blocco" possono essere usati per impedire l'esecuzione di file o processi. Per altre informazioni, vedere Creare indicatori. |

Microsoft Defender per endpoint Piano 2 (autonomo o incluso in un piano come Microsoft 365 E5) |

Metodi per configurare la protezione cloud

È possibile attivare o disattivare Microsoft Defender protezione cloud antivirus usando uno dei diversi metodi, ad esempio:

È anche possibile usare Configuration Manager. È anche possibile attivare o disattivare la protezione cloud nei singoli endpoint usando l'app Sicurezza di Windows.

Per altre informazioni sui requisiti di connettività di rete specifici per garantire che gli endpoint possano connettersi al servizio di protezione cloud, vedere Configurare e convalidare le connessioni di rete.

Nota

In Windows 10 e Windows 11, non esiste alcuna differenza tra le opzioni di creazione di report di base e avanzate descritte in questo articolo. Si tratta di una distinzione legacy e la scelta di entrambe le impostazioni comporta lo stesso livello di protezione cloud. Non esiste alcuna differenza nel tipo o nella quantità di informazioni condivise. Per altre informazioni su ciò che raccogliamo, vedere l'Informativa sulla privacy di Microsoft.

Usare Microsoft Intune per attivare la protezione cloud

Passare all'interfaccia di amministrazione di Intune (https://intune.microsoft.com) e accedere.

Scegliere Antivirus per la sicurezza>degli endpoint.

Nella sezione Criteri AV selezionare un criterio esistente oppure scegliere + Crea criterio.

Attività Procedura Creare un nuovo criterio 1. Per Piattaforma selezionare Windows.

2. In Profilo selezionare Microsoft Defender Antivirus.

3. Nella pagina Informazioni di base specificare un nome e una descrizione per il criterio e quindi scegliere Avanti.

4. Nella sezione Defender individuare Consenti Cloud Protection e impostarlo su Consentito.

5. Scorrere verso il basso fino a Inviare il consenso degli esempi e selezionare una delle impostazioni seguenti:

- Inviare tutti gli esempi automaticamente

- Inviare automaticamente campioni sicuri

6. Nel passaggio Tag ambito , se l'organizzazione usa i tag di ambito, selezionare i tag da usare e quindi scegliere Avanti.

7. Nel passaggio Assegnazioni selezionare i gruppi, gli utenti o i dispositivi a cui si vuole applicare questo criterio e quindi scegliere Avanti.

8. Nel passaggio Rivedi e crea esaminare le impostazioni per i criteri e quindi scegliere Crea.Modifica un criterio esistente 1. Selezionare il criterio da modificare.

2. In Impostazioni di configurazione scegliere Modifica.

3. Nella sezione Defender individuare Consenti Cloud Protection e impostarlo su Consentito.

4. Scorrere verso il basso fino a Inviare il consenso degli esempi e selezionare una delle impostazioni seguenti:

- Inviare tutti gli esempi automaticamente

- Inviare automaticamente campioni sicuri

5. Selezionare Rivedi e salva.

Consiglio

Per altre informazioni sulle impostazioni di Microsoft Defender Antivirus in Intune, vedere Criteri antivirus per la sicurezza degli endpoint in Intune.

Usare Criteri di gruppo per attivare la protezione cloud

Nel dispositivo di gestione Criteri di gruppo aprire Criteri di gruppo Management Console, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo da configurare e scegliere Modifica.

Nella Editor gestione Criteri di gruppo passare a Configurazione computer.

Selezionare Modelli amministrativi.

Espandere l'albero in componenti >di WindowsMicrosoft Defender Mappe antivirus >

Nota

Le impostazioni di MAPS sono uguali alla protezione fornita dal cloud.

Fare doppio clic su Aggiungi a Microsoft MAPS. Assicurarsi che l'opzione sia attivata e impostata su Mappe di base o Mappe avanzate. Selezionare OK.

È possibile scegliere di inviare informazioni di base o aggiuntive sul software rilevato:

MAPPE di base: l'appartenenza di base invia a Microsoft informazioni di base su malware e software potenzialmente indesiderato rilevato nel dispositivo. Le informazioni includono da dove proviene il software (ad esempio URL e percorsi parziali), le azioni intraprese per risolvere la minaccia e se le azioni hanno avuto esito positivo.

MAPPE avanzate: oltre alle informazioni di base, l'appartenenza avanzata invia informazioni dettagliate su malware e software potenzialmente indesiderato, incluso il percorso completo del software e informazioni dettagliate su come il software ha influenzato il dispositivo.

Quando è necessaria un'ulteriore analisi, fare doppio clic su Invia esempi di file. Assicurarsi che la prima opzione sia impostata su Abilitato e che le altre opzioni siano impostate su:

- Inviare campioni sicuri (1)

- Inviare tutti gli esempi (3)

Nota

L'opzione Invia campioni sicuri (1) indica che la maggior parte degli esempi viene inviata automaticamente. I file che probabilmente contengono informazioni personali richiedono all'utente una conferma aggiuntiva. L'impostazione dell'opzione su Always Prompt (0) riduce lo stato di protezione del dispositivo. Impostandola su Non inviare mai (2) significa che la funzionalità Blocca al primo rilevamento di Microsoft Defender per endpoint non funzionerà.

Selezionare OK.

Usare i cmdlet di PowerShell per attivare la protezione cloud

I cmdlet seguenti possono attivare la protezione cloud:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Per altre informazioni su come usare PowerShell con Microsoft Defender Antivirus, vedere Usare i cmdlet di PowerShell per configurare ed eseguire Microsoft Defender cmdlet antivirus e antivirus Microsoft Defender. Provider di servizi di configurazione dei criteri: Defender include anche altre informazioni specifiche su -SubmitSamplesConsent.

Importante

È possibile impostare -SubmitSamplesConsentSendSafeSamples su (impostazione predefinita consigliata), NeverSendo AlwaysPrompt.

L'impostazione SendSafeSamples indica che la maggior parte degli esempi viene inviata automaticamente. I file che probabilmente contengono informazioni personali generano una richiesta di continuazione dell'utente e richiedono la conferma.

Le NeverSend impostazioni e AlwaysPrompt riducono il livello di protezione del dispositivo. Inoltre, l'impostazione NeverSend indica che la funzionalità Blocca al primo rilevamento di Microsoft Defender per endpoint non funzionerà.

Usare Windows Management Instruction (WMI) per attivare la protezione cloud

Utilizzare il metodo Set della classe MSFT_MpPreference per le proprietà seguenti:

MAPSReporting

SubmitSamplesConsent

Per altre informazioni sui parametri consentiti, vedere API WMIv2 di Windows Defender.

Attivare la protezione cloud nei singoli client con l'app Sicurezza di Windows

Nota

Se l'impostazione Configura l'override dell'impostazione locale per la segnalazione di Microsoft MAPS Criteri di gruppo è impostata su Disabilitato, l'impostazione di protezione basata sul cloud in Impostazioni di Windows è disattivata e non disponibile. Le modifiche apportate tramite un oggetto Criteri di gruppo devono prima essere distribuite ai singoli endpoint prima che l'impostazione venga aggiornata in Impostazioni di Windows.

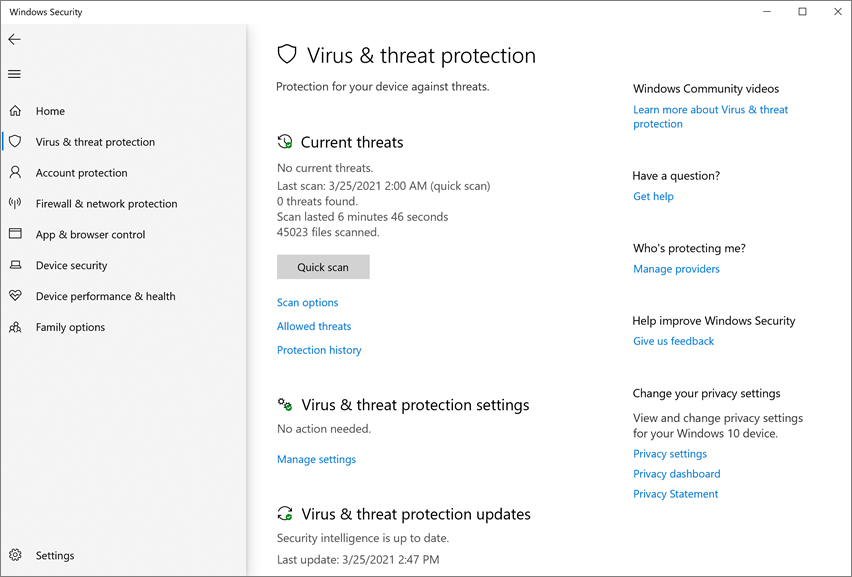

Aprire l'app Sicurezza di Windows selezionando l'icona dello scudo nella barra delle applicazioni o cercando Sicurezza di Windows nel menu Start.

Selezionare il riquadro Virus & protezione dalle minacce (o l'icona dello scudo sulla barra dei menu a sinistra) e quindi in Impostazioni di protezione dalle minacce & virus selezionare Gestisci impostazioni.

Verificare che la protezione basata sul cloud e l'invio automatico di campioni siano passati a Attivato.

Nota

Se l'invio di esempio automatico è stato configurato con Criteri di gruppo, l'impostazione è disattivata e non disponibile.

Vedere anche

Usare Microsoft Cloud Protection in Microsoft Defender Antivirus

Usare PowerShell cmdlets per gestire Microsoft Defender Antivirus

Consiglio

Se si cercano informazioni correlate all'antivirus per altre piattaforme, vedere:

- Impostare le preferenze per Microsoft Defender per endpoint su macOS

- Microsoft Defender per endpoint su Mac

- Impostazioni dei criteri antivirus macOS per Antivirus Microsoft Defender per Intune

- Impostare le preferenze per Microsoft Defender per endpoint su Linux

- Microsoft Defender per Endpoint su Linux

- Funzionalità di configurazione di Microsoft Defender per endpoint su Android

- Funzionalità di configurazione di Microsoft Defender per endpoint su iOS

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.