Microsoft Defender for Cloud を使用してシステム セキュリティを管理する (プレビュー)

適用対象: Azure Stack HCI バージョン 23H2 および 22H2

この記事では、Microsoft Defender for Cloud を使用して、さまざまなサイバー脅威や脆弱性から Azure Stack HCI システムを保護する方法について説明します。

Defender for Cloud は、Azure Stack HCI 環境のセキュリティ体制を改善するのに役立ち、既存の脅威や進化する脅威から保護できます。

Microsoft Defender for Cloud の詳細については、「Microsoft Defender for Cloud のドキュメント」を参照してください。

重要

現在、この機能はプレビュー段階にあります。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

前提条件

開始する前に、次の前提条件が満たされていることを確認します。

- Azure Stack HCI バージョン 23H2 または Azure Stack HCI バージョン 22H2 システムにアクセスできます。このシステムは、Azure にデプロイ、登録、接続されています。

- 基本的なクラウド セキュリティ体制管理 (CSPM) を有効にするには、Azure サブスクリプションに少なくとも 所有者 ロールまたは 共同作成者 ロールがあります。

Defender for Cloud for Azure Stack HCI を有効にする

Defender for Cloud for Azure Stack HCI を有効にするには、次の手順に従います。

- 手順 1: 基本的な CSPM を有効にする。

- 手順 2: 個々のサーバーと Arc VM に対して Defender for Servers を有効にする。

手順 1: 基本的な CSPM を有効にする

この手順では、基本的な Defender for Cloud プランを追加コストなしでオンにします。 このプランを使用すると、Azure Stack HCI システムをセキュリティで保護するために実行できる手順を、他の Azure および Arc リソースと共に監視して特定できます。 手順については、「 Azure サブスクリプションで Defender for Cloud を有効にする」を参照してください。

手順 2: 個々のサーバーと Arc VM に対して Defender for Servers を有効にする

この手順では、個々のサーバーと Arc VM のセキュリティ アラートなど、セキュリティ機能が強化されます。

これを行うには、「 Defender for Servers プランを有効にする 」セクションのすべての手順に従います。これには次のものが含まれます。

- プランの選択

- 監視対象範囲の構成:

- Log Analytics エージェント

- 脆弱性評価

- エンドポイント保護

Microsoft Cloud Security Benchmark イニシアチブを適用する

Cloud Foundational CSPM プランのMicrosoft Defenderを有効にした後、Microsoft Cloud Security Benchmark (MCSB) イニシアチブを適用する必要があります。 MCSB が適用されている場合にのみ、Azure portalを使用してセキュリティ設定を表示できます。 MCSB イニシアチブを適用するには、次のいずれかの方法を使用します。

- 以下の説明に従って、ポータル経由で MCSB を適用します。

- Azure ポリシーの Azure コンピューティング セキュリティ ベースラインをすべてのクラスター サーバーに手動で適用します。 「Windows セキュリティ ベースライン」を参照してください。

サブスクリプション レベルで MCSB イニシアチブを適用するには、次の手順に従います。

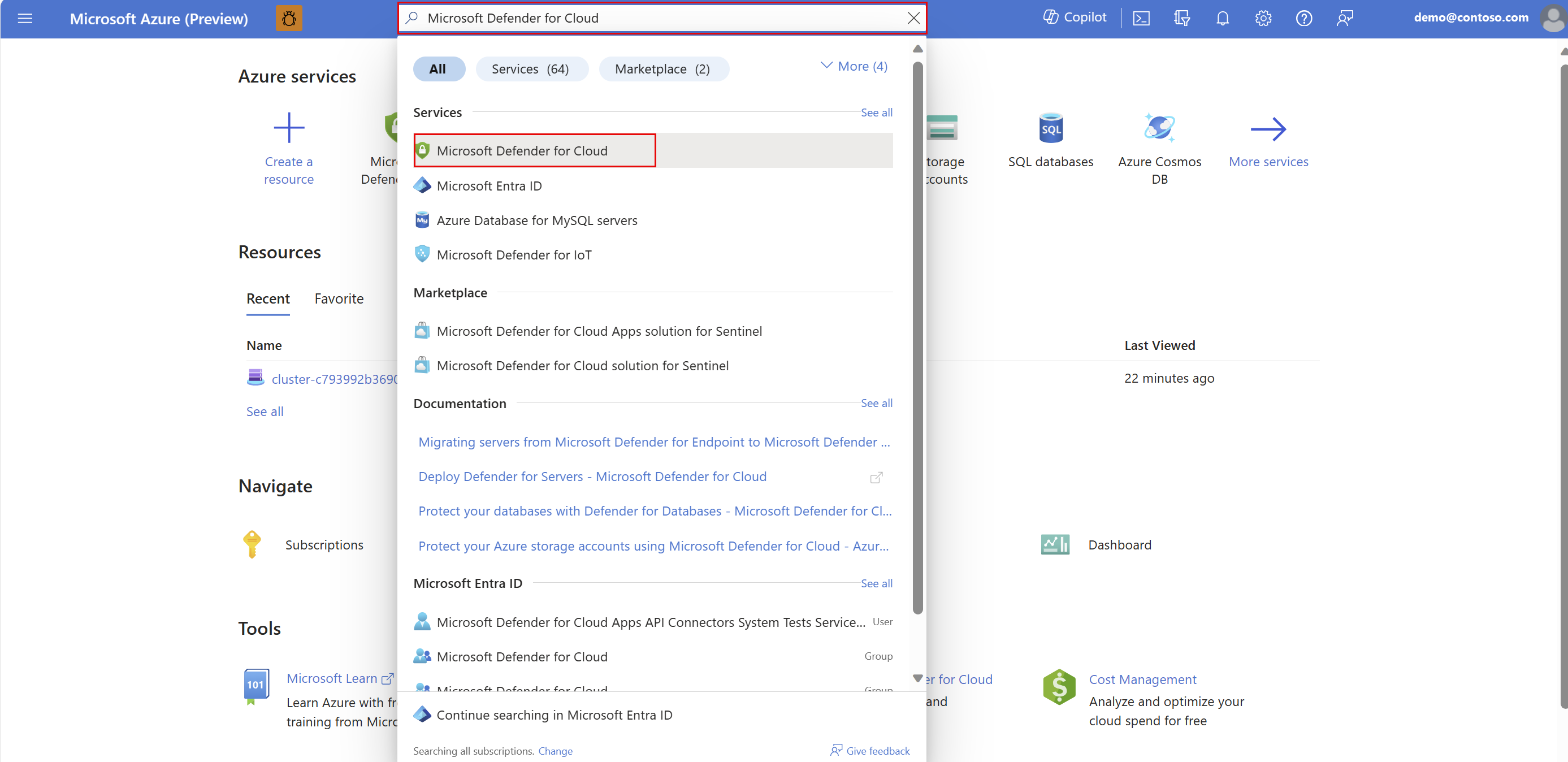

Azure portalにサインインし、Cloud のMicrosoft Defenderを検索して選択します。

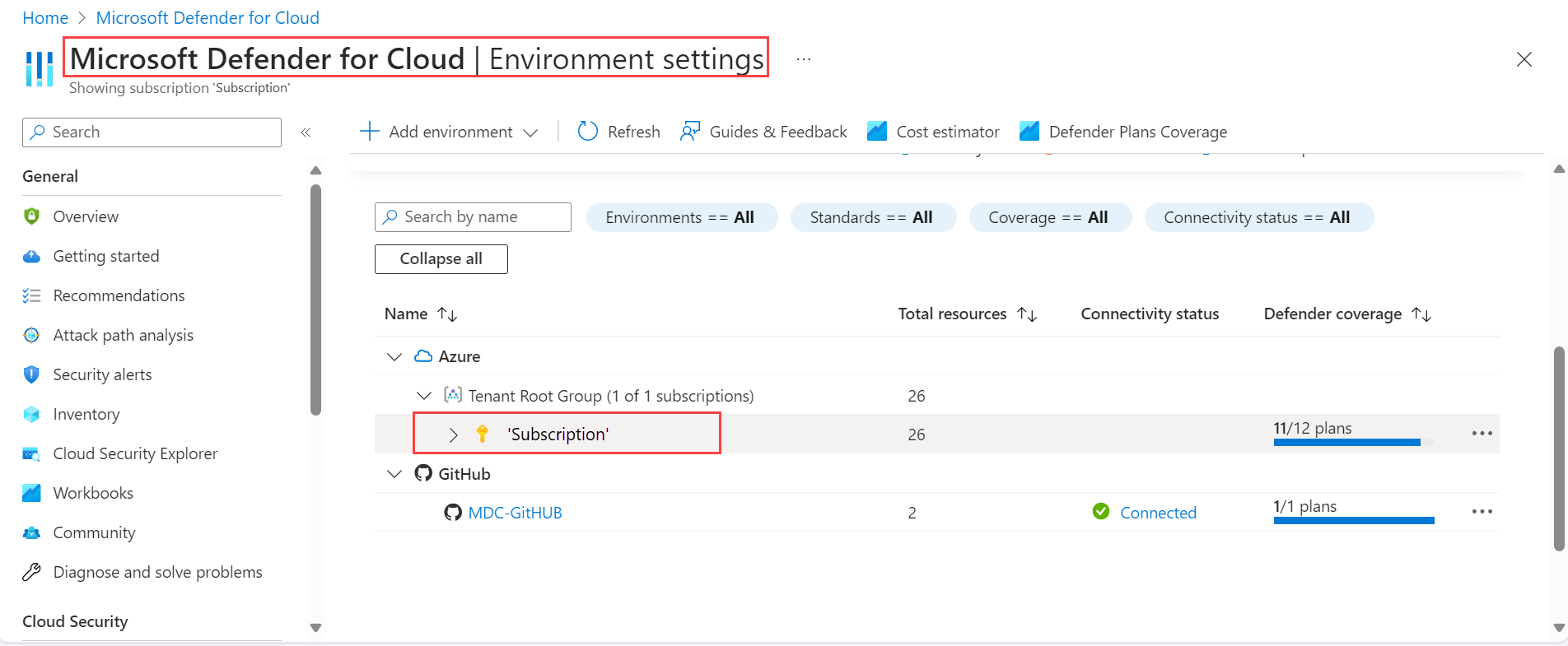

左側のウィンドウで、[ 管理 ] セクションまで下にスクロールし、[ 環境設定] を選択します。

[ 環境設定 ] ページで、ドロップダウンから使用中のサブスクリプションを選択します。

[ セキュリティ ポリシー ] ブレードを選択します。

Microsoft クラウド セキュリティ ベンチマークの場合は、[状態] ボタンを [オン] に切り替えます。

Azure ポリシー イニシアチブが含まれているリソースを評価するまで、少なくとも 1 時間待ちます。

セキュリティに関する推奨事項を表示する

セキュリティに関する推奨事項は、潜在的なセキュリティの脆弱性が特定されたときに作成されます。 これらの推奨事項では、必要なコントロールを構成するプロセスについて説明します。

Defender for Cloud for Azure Stack HCI を有効にしたら、次の手順に従って、Azure Stack HCI システムのセキュリティに関する推奨事項を表示します。

Azure portalで、Azure Stack HCI クラスター リソース ページに移動し、クラスターを選択します。

左側のウィンドウで、[セキュリティ (プレビュー)] セクションまで下にスクロールし、[クラウドのMicrosoft Defender] を選択します。

[クラウドのMicrosoft Defender] ページの [推奨事項] で、選択した Azure Stack HCI システムとそのワークロードに関する現在のセキュリティに関する推奨事項を表示できます。 既定では、推奨事項はリソースの種類別にグループ化されます。

(省略可能)複数の Azure Stack HCI システムのセキュリティに関する推奨事項を表示するには、[ Defender for Cloud で表示 ] リンクを選択します。 これにより、Microsoft Defender for Cloud ポータルの [推奨事項] ページが開きます。 このページでは、Azure Stack HCI システムを含むすべての Azure リソースのセキュリティに関する推奨事項を示します。

注意

Azure Stack HCI 専用の推奨事項は、Azure Stack HCI バージョン 23H2 でのみ使用できます。 Azure Stack HCI バージョン 22H2 には、Windows Server でも使用できる推奨事項が表示されます。

Azure Stack HCI に固有のセキュリティに関する推奨事項の詳細については、セキュリティに関する推奨事項リファレンス ガイドの「コンピューティングに関する推奨事項」セクションを参照してください。

サーバーと Arc VM を監視する

クラウド ポータルのMicrosoft Defenderに移動して、Azure Stack HCI システムで実行されている個々のサーバーと Arc VM のアラートを監視します。 規制コンプライアンスと攻撃パス分析機能を、他の強化されたセキュリティ機能の中でも利用できます。

クラウド ポータルのページのMicrosoft Defenderにアクセスして、個々のサーバーと Arc VM を監視するには、次の手順に従います。

Azure portalにサインインし、Cloud のMicrosoft Defenderを検索して選択します。

Microsoft Defender for Cloud ポータルの [概要] ページには、環境の全体的なセキュリティ体制が表示されます。 左側のナビゲーション ウィンドウから、Azure Stack HCI システムで実行されている個々のサーバーと Arc VM のセキュリティに関する推奨事項を表示するための 推奨事項 、アラートを監視するための セキュリティ アラート など、さまざまなポータル ページに移動します。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[状態] ボタンを切り替える方法を示すスクリーンショット。](media/manage-security-with-defender-for-cloud/toggle-on-status.png)

![Azure Stack HCI システムのセキュリティに関する推奨事項を示す [クラウドのMicrosoft Defender] ページのスクリーンショット。](media/manage-security-with-defender-for-cloud/security-recommendations.png)

![Defender for Cloud ポータルの [推奨事項] ページのスクリーンショット。](media/manage-security-with-defender-for-cloud/recommendations-defender-for-cloud.png)

![Defender for Cloud の [概要] ページのスクリーンショット。](media/manage-security-with-defender-for-cloud/defender-for-cloud-overview.png)