PowerShell を使用したアプリケーションへのユーザーのプロビジョニング

このドキュメントで提供する構成とチュートリアルの情報では、汎用 PowerShell コネクタと Extensible Connectivity (ECMA) コネクタ ホストを使って、Microsoft Entra ID と、Windows PowerShell ベースの API を提供する外部システムを統合する方法を示します。

詳細については、Windows PowerShell コネクタに関するテクニカル リファレンスを参照してください

PowerShell を使用したプロビジョニングの前提条件

以下のセクションでは、このチュートリアルの前提条件について詳しく説明します。

PowerShell セットアップ ファイルをダウンロードする

GitHub リポジトリから PowerShell セットアップ ファイルをダウンロードします。 セットアップ ファイルは、構成ファイル、入力ファイル、スキーマ ファイル、使用するスクリプトで構成されています。

オンプレミスの前提条件

コネクタは、ECMA Connector Host と Windows PowerShell の機能の間の橋渡しをします。 コネクタを使用する前に、コネクタをホスティングするサーバーに、次のものがあることを確認してください

- Windows Server 2016 以降のバージョン。

- プロビジョニング エージェントをホストするための 3 GB 以上の RAM。

- .NET Framework 4.7.2

- Windows PowerShell 2.0、3.0、4.0

- ホスティング サーバーと、コネクタと、PowerShell スクリプトで操作するターゲット システムとの間の接続。

- サーバーの実行ポリシーで、Windows PowerShell スクリプトの実行をコネクタに許可するように構成する必要があります。 コネクタが実行するスクリプトにデジタル署名がない場合を除き、コマンド

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - このコネクタをデプロイするには、1 つ以上の PowerShell スクリプトが必要です。 一部の Microsoft 製品では、このコネクタで使用するためのスクリプトが提供される場合があり、それらのスクリプトのサポートに関する声明はその製品で提供されます。 このコネクタで使用するための独自のスクリプトを開発する場合は、それらのスクリプトを開発して管理するために Extensible Connectivity Management Agent API に精通する必要があります。 運用環境で独自のスクリプトを使用してサード パーティのシステムと統合する場合は、その統合に必要なヘルプ、ガイダンス、サポートを得るためにサード パーティ ベンダーまたはデプロイ パートナーと連携することをお勧めします。

クラウドの要件

- Microsoft Entra ID P1 あるいは Premium P2 (または EMS E3 または E5) を使用する、Microsoft Entra テナント。 この機能を使用するには、Microsoft Entra ID P1 ライセンスが必要です。 自分の要件に適したライセンスを探すには、「一般提供されている Microsoft Entra ID の機能の比較」を参照してください。

- プロビジョニング エージェントを構成するためのハイブリッド ID 管理者ロールと、Azure portal でプロビジョニングを構成するためのアプリケーション管理者またはクラウド アプリケーション管理者ロール。

- プロビジョニング対象の Microsoft Entra ユーザーには、スキーマで必要な属性が既に設定されている必要があります。

Microsoft Entra Connect のプロビジョニング エージェント パッケージをダウンロードし、インストールして、構成する

プロビジョニング エージェントを既にダウンロードし、別のオンプレミス アプリケーション用に構成している場合は、次のセクションに進んでください。

- 少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

- [ID]>[ハイブリッド管理]>[Microsoft Entra Connect]>[クラウド同期]>[エージェント] の順に参照します。

[オンプレミス エージェントのダウンロード] を選択し、サービス使用条件を確認してから、[使用条件に同意してダウンロードする] を選択します。

Note

オンプレミスのアプリケーション プロビジョニングと Microsoft Entra Connect クラウド同期/HR ドリブン プロビジョニングには、さまざまなプロビジョニング エージェントを使用してください。 3 つのすべてのシナリオを同じエージェントで管理することはできません。

プロビジョニング エージェント インストーラーを開き、サービス使用条件に同意して、[インストール] を選択します。

Microsoft Entra プロビジョニング エージェント構成ウィザードが開いたら、[拡張機能の選択] タブに進み、有効にしたい拡張機能を尋ねられたら [オンプレミス アプリケーション プロビジョニング] を選択します。

プロビジョニング エージェントは、オペレーティング システムの Web ブラウザーを使って、Microsoft Entra ID (および場合によっては組織の ID プロバイダー) に対する認証を行うためのポップアップ ウィンドウを表示します。 Windows Server でブラウザーとして Internet Explorer を使用している場合は、JavaScript を正しく実行できるように、ブラウザーの信頼済みサイト リストに Microsoft Web サイトを追加する必要がある場合があります。

承認を求められたら、Microsoft Entra 管理者の資格情報を入力します。 ユーザーは、ハイブリッド ID 管理者またはグローバル管理者のロールを持っていることが必要です。

[Confirm] を選択して設定を確認します。 インストールが成功したら、[終了] を選択し、プロビジョニング エージェント パッケージ インストーラーも閉じます。

オンプレミスの ECMA アプリを構成する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

- 少なくとも アプリケーション管理者 の権限で Microsoft Entra 管理センター にサインインします。

- ID>アプリケーション>エンタープライズ アプリケーション を参照します。

- [新しいアプリケーション] を選択します。

- オンプレミスの ECMA アプリ アプリケーションを検索し、アプリに名前を付けて、[作成] を選択してテナントに追加します。

- アプリケーションの[プロビジョニング] ページに移動します。

- [Get started](作業を開始する) を選択します。

- [プロビジョニング] ページで、モードを [自動] に変更します。

- [オンプレミス接続] セクションで、デプロイしたばかりのエージェントを選択し、 [エージェントの割り当て] をクリックします。

- このブラウザー ウィンドウを開いたままにして、構成ウィザードを使用して構成の次の手順を完了します。

InputFile.txt と Schema.xml ファイルを所定の場所に配置する

このチュートリアルで PowerShell コネクタを作成するには、その前に InputFile.txt と Schema.xml ファイルを正しい場所にコピーする必要があります。 これらのファイルは、「PowerShell セットアップ ファイルをダウンロードする」セクションでダウンロードする必要があったものです。

| ファイル | location |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Microsoft Entra ECMA コネクタ ホストの証明書を構成する

- プロビジョニング エージェントがインストールされている Windows Server で、スタート メニューから Microsoft ECMA2Host 構成ウィザードを右クリックし、管理者として実行します。 ウィザードで必要な Windows イベント ログを作成するには、Windows 管理者として実行する必要があります。

- このウィザードを初めて実行する場合は、ECMA Connector Host 構成の開始後に証明書の作成を求められます。 既定のポート 8585 のままにし、[証明書の生成] を選択して証明書を生成します。 自動生成された証明書は、信頼ルートの一部として自己署名されます。 証明書の SAN はホスト名と一致します。

- [保存] を選択します。

PowerShell コネクタを作成する

全般画面

[スタート] メニューから Microsoft ECMA2Host 構成ウィザードを起動します。

上部にある [インポート] を選択し、手順 1 で configuration.xml ファイルを選択します。

新しいコネクタが作成され、赤で表示されます。 [編集] をクリックします。

コネクタに対する Microsoft Entra ID の認証のために使用するシークレット トークンを生成します。 これは、アプリケーションごとに最小 12 文字で、一意である必要があります。 シークレット ジェネレーターがまだない場合は、次のような PowerShell コマンドを使用して、ランダムな文字列の例を生成できます。

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})[プロパティ] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 [次へ] をクリックします。

プロパティ 値 名前 コネクタに対して選択した名前。これは、環境内のすべてのコネクタで一意である必要があります。 たとえば、 PowerShellのようにします。AutoSync タイマー (分) 120 シークレット トークン ここにシークレット トークンを入力します。 12 文字以上である必要があります。 拡張 DLL PowerShell コネクタの場合、Microsoft.IAM.Connector.PowerShell.dll を選択します。

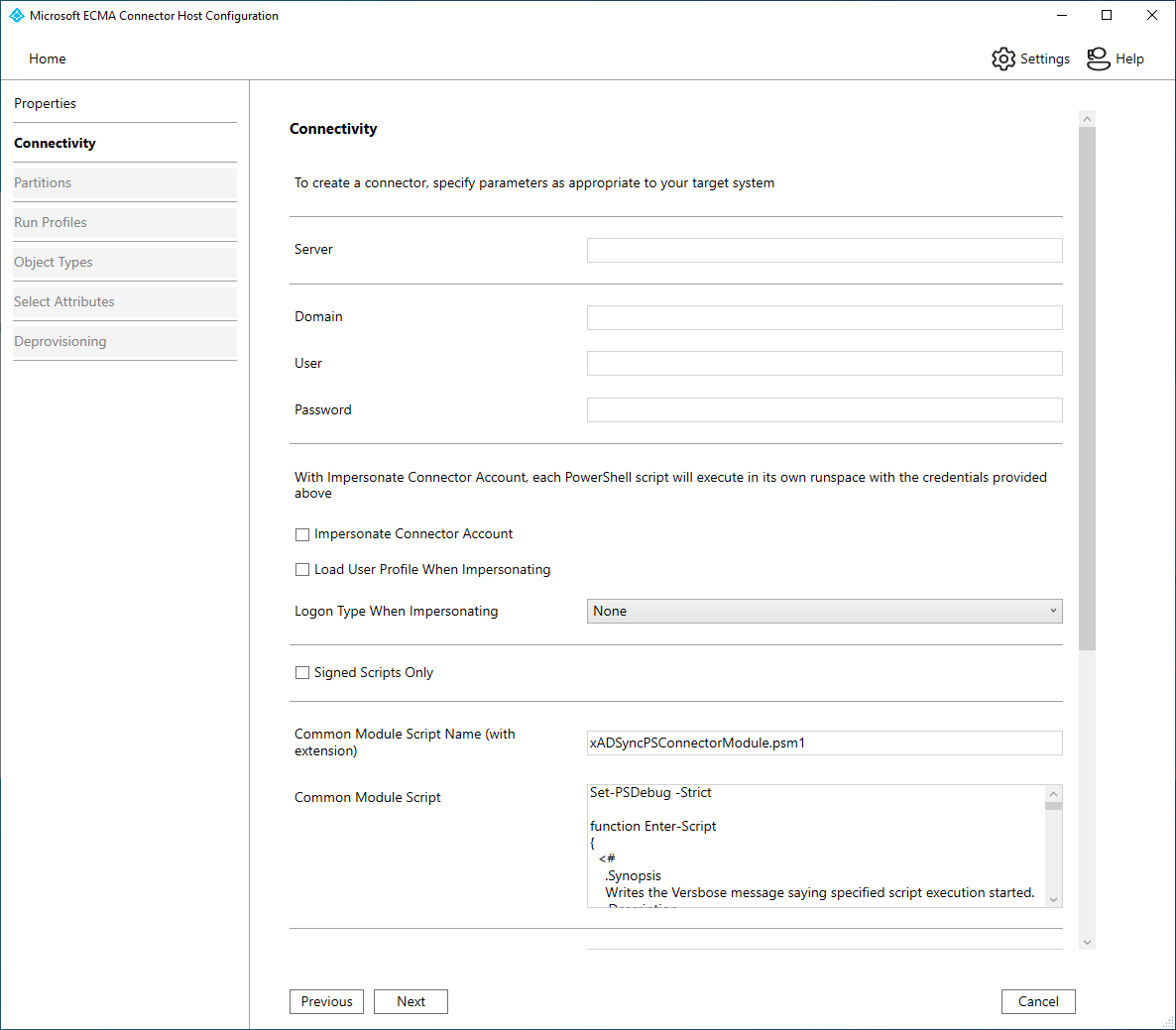

接続

[接続] タブでは、リモート システムに接続するための構成パラメーターを指定できます。 表に示されている情報を使用して、[接続] タブを構成してください。

- [接続] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 次へをクリックします。

| パラメーター | 値 | 目的 |

|---|---|---|

| サーバー | "<空白>" | コネクタの接続先のサーバーの名前です。 |

| Domain | "<空白>" | コネクタの実行時に使用するために保存する資格情報のドメインです。 |

| User | "<空白>" | コネクタの実行時に使用するために保存する資格情報のユーザー名です。 |

| Password | "<空白>" | コネクタの実行時に使用するために保存する資格情報のパスワードです。 |

| コネクタ アカウントの偽装 | オフ | True の場合、同期サービスは指定された資格情報のコンテキストで Windows PowerShell スクリプトを実行します。 可能であれば、各スクリプトに渡される $Credentials パラメーターを偽装の代わりに使用することが推奨されます。 |

| 偽装時のユーザー プロファイルの読み込み | オフ | 偽装中に、コネクタの資格情報のユーザー プロファイルの読み込むように Windows に指示します。 偽装されるユーザーにローミング プロファイルがある場合、コネクタはローミング プロファイルを読み込みません。 |

| 偽装時のログオンの種類 | None | 偽装中のログオンの種類 詳細については、dwLogonType 関連の文書をご覧ください。 |

| 署名済みスクリプトのみ | オフ | True の場合、Windows PowerShell コネクタは、各スクリプトに有効なデジタル署名があることを検証します。 False の場合、同期サービス サーバーの Windows PowerShell 実行ポリシーを「RemoteSigned」または「Unrestricted」にします。 |

| 共通モジュール スクリプト名 (拡張子付き) | xADSyncPSConnectorModule.psm1 | このコネクタでは、共有 Windows PowerShell モジュールを構成に保存できます。 コネクタがスクリプトを実行するとき、各スクリプトでインポートできるように、Windows PowerShell モジュールがファイル システムに抽出されます。 |

| 共通モジュール スクリプト | 値として AD Sync PowerShell コネクタ モジュールのコード。 このモジュールは、コネクタの実行時に ECMA2Host によって自動的に作成されます。 | |

| 検証スクリプト | "<空白>" | 検証スクリプトは、管理者が指定したコネクタ構成パラメーターが有効であることを確認するために使用できるオプションの Windows PowerShell スクリプトです。 |

| スキーマ スクリプト | 値として GetSchema のコード。 | |

| 追加の構成パラメーター名 | FileName,Delimiter,Encoding | 標準的な構成設定に加え、コネクタのインスタンスに固有のカスタム構成設定を追加で定義できます。 追加パラメーターはコネクタ、パーティション、実行ステップのレベルで指定し、関連 Windows PowerShell スクリプトからアクセスできます。 |

| 追加の暗号化された構成パラメーター名 | "<空白>" |

機能

[機能] タブでは、コネクタの動作と機能を定義します。 コネクタの作成後、このタブの選択を変更することはできません。 表に示されている情報を使用して、[機能] タブを構成してください。

- [機能] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 次へをクリックします。

| パラメーター | 値 | 目的 |

|---|---|---|

| 識別名の様式 | None | コネクタで識別名を利用できるかどうかと、利用できる場合、その様式を示します。 |

| エクスポートの種類 | ObjectReplace | エクスポート スクリプトに表示されるオブジェクトの種類を決定します。 |

| データの正規化 | None | スクリプトに提供する前にアンカー属性を正規化するように同期サービスに指示します。 |

| オブジェクト確認 | 標準 | これは無視されます。 |

| アンカーとして DN を使用する | オフ | 識別名の様式が LDAP に設定されている場合、コネクタ スペースのアンカー属性も識別名になります。 |

| 複数のコネクタの同時操作 | オン | 選択した場合、複数の Windows PowerShell コネクタを同時に実行できます。 |

| パーティション | オフ | 選択した場合、コネクタは複数のパーティションとパーティション検出に対応します。 |

| Hierarchy | オフ | 選択した場合、コネクタは LDAP 様式の階層構造に対応します。 |

| インポートの有効化 | オン | 選択した場合、コネクタはインポート スクリプトでデータをインポートします。 |

| 差分インポートの有効化 | オフ | 選択した場合、コネクタはインポート スクリプトから差分を要求できます。 |

| エクスポートの有効化 | オン | 選択した場合、コネクタはエクスポート スクリプトでデータをエクスポートします。 |

| 完全エクスポートの有効化 | オン | サポートされていません。 これは無視されます。 |

| 最初のエクスポート パスに参照値なし | オフ | 選択した場合、参照属性は 2 番目のエクスポート パスでエクスポートされます。 |

| オブジェクトの名前変更の有効化 | オフ | 選択した場合、識別名を変更できます。 |

| 置換として削除/追加 | オン | サポートされていません。 これは無視されます。 |

| 最初のパスのエクスポート パスワードの有効化 | オフ | サポートされていません。 これは無視されます。 |

グローバル パラメーター

[グローバル パラメーター] タブでは、コネクタによって実行される Windows PowerShell スクリプトを構成できます。 また、[接続] タブで定義されているカスタム構成設定のグローバル値を構成することもできます。表に示されている情報を使用して、[グローバル パラメーター] タブを構成してください。

- [グローバル パラメーター] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 次へをクリックします。

| パラメーター | 値 |

|---|---|

| パーティション スクリプト | "<空白>" |

| 階層スクリプト | "<空白>" |

| インポート開始スクリプト | "<空白>" |

| インポート スクリプト | インポート スクリプトを値として貼り付ける |

| インポート終了スクリプト | "<空白>" |

| エクスポート開始スクリプト | "<空白>" |

| スクリプトのエクスポート | インポート スクリプトを値として貼り付ける |

| エクスポート終了スクリプト | "<空白>" |

| パスワード開始スクリプト | "<空白>" |

| パスワード拡張スクリプト | "<空白>" |

| パスワード終了スクリプト | "<空白>" |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <空白> (既定値は UTF8) |

パーティション、実行プロファイル、エクスポート、フルインポート

既定値のままにして、[次へ] をクリックします。

オブジェクトの型

表に示されている情報を使用して、[オブジェクトの種類] タブを構成してください。

- [オブジェクトの種類] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 次へをクリックします。

| パラメーター | 値 |

|---|---|

| ターゲット オブジェクト | Person |

| アンカー | AzureObjectID |

| クエリ属性 | AzureObjectID |

| DN | AzureObjectID |

属性を選択する

次の属性が選択されていることを確認します。

[属性の選択] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 [次へ] をクリックします。

AzureObjectID

IsActive

DisplayName

EmployeeId

タイトル

UserName

電子メール

Deprovisioning

[プロビジョニング解除] ページでは、ユーザーがアプリケーションの範囲外になったときに Microsoft Entra ID にディレクトリからユーザーを削除させるかどうかを指定することができます。 その場合は、[フローの無効化] で [削除] を選択し、[フローの削除] で [削除] を選択します。 [属性値の設定] が選択されている場合は、前のページで選択した属性を [プロビジョニング解除] ページで選択することはできません。

- [プロビジョニング解除] ページで、すべての情報が設定されている必要があります。 表は、参照用として掲載されています。 次へをクリックします。

ECMA2Host サービスが実行されていて、PowerShell によってファイルから読み取れることを確認する

次の手順に従って、コネクタ ホストが起動し、ターゲット システムで既存のユーザーを特定したことを確認します。

- Microsoft Entra ECMA コネクタ ホストを実行しているサーバーで、[開始] を選択します。

- [実行] を必要に応じて選択し、ボックスに「services.msc」と入力します。

- サービス リストで、Microsoft ECMA2Host が確実に存在し、実行中であるようにします。 実行されていない場合は、[開始] を選択します。

- Microsoft Entra ECMA コネクタ ホストを実行しているサーバーで、PowerShell を起動します。

- ECMA ホストがインストールされたフォルダー (

C:\Program Files\Microsoft ECMA2Hostなど) に移動します。 - サブディレクトリ

Troubleshootingに変更します。 - 以下に示すディレクトリでスクリプト

TestECMA2HostConnection.ps1を実行します。引数として、コネクタ名とObjectTypePath値のcacheを指定します。 コネクタ ホストが TCP ポート 8585 でリッスンしていない場合は、-Port引数の指定も必要になる場合があります。 メッセージが表示されたら、そのコネクタ用に構成されたシークレット トークンを入力します。PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - スクリプトにエラーまたは警告メッセージが表示される場合は、サービスが実行されていることを確認し、コネクタ名とシークレット トークンが構成ウィザードで構成した値と一致していることを確認します。

- スクリプトで出力

Falseが表示される場合、コネクタはソース ターゲット システム内の既存のユーザーのエントリを認識していません。 これが新しいターゲット システムのインストールである場合は、この動作が想定されるため、次のセクションに進むことができます。 - 一方、ターゲット システムに既に 1 人以上のユーザーが含まれるのに、スクリプトで

Falseが表示された場合、この状態はコネクタがターゲット システムから読み取れなかったことを示しています。 プロビジョニングを試みた場合、Microsoft Entra ID でそのソース ディレクトリ内のユーザーと Microsoft Entra ID のユーザーが正しくマッチングされない可能性があります。 コネクタ ホストが既存のターゲット システムからのオブジェクトの読み取りを完了するまで数分待ってから、スクリプトを再実行します。 出力が引き続きFalseである場合は、コネクタの構成とターゲット システムのアクセス許可で、コネクタによる既存のユーザーの読み取りが許可されていることを確認します。

Microsoft Entra ID からコネクタ ホストへの接続をテストする

ポータルでアプリケーションのプロビジョニングを構成していた Web ブラウザー ウィンドウに戻ります。

注意

ウィンドウがタイムアウトした場合は、エージェントを再選択する必要があります。

- 少なくとも アプリケーション管理者 の権限で Microsoft Entra 管理センター にサインインします。

- ID>アプリケーション>エンタープライズ アプリケーション を参照します。

- [オンプレミスの ECMA アプリ] アプリケーションを選択します。

- [プロビジョニング] を選択します。

- [概要] が表示された場合は、モードを [自動] に変更し、[オンプレミス接続] セクションで、デプロイしたエージェントを選択し、[エージェントの割り当て] を選択して 10 分間待ちます。 それ以外の場合は、[プロビジョニングの編集] に移動します。

[管理者資格情報] セクションで、次の URL を入力します。

connectorNameの部分を ECMA ホスト上のコネクタの名前 (PowerShellなど) に置き換えます。 ECMA ホストの証明機関の証明書を提供した場合は、localhostを ECMA ホストがインストールされているサーバーのホスト名に置き換えます。プロパティ 値 テナントの URL https://localhost:8585/ecma2host_connectorName/scim コネクタの作成時に定義したシークレット トークンの値を入力します。

Note

アプリケーションにエージェントを割り当てたばかりの場合は、登録が完了するまで 10 分間お待ちください。 登録が完了するまで、接続テストは機能しません。 サーバーでプロビジョニング エージェントを再起動してエージェントの登録を強制的に完了すると、登録プロセスを高速化することができます。 サーバーに移動して、Windows 検索バーでサービスを検索し、Microsoft Entra Connect プロビジョニング エージェント サービスを見つけたら、サービスを右クリックして再起動します。

[接続のテスト] をクリックし、1 分待ちます。

接続テストが成功し、指定された資格情報が認証されてプロビジョニングが有効になったことが示されたら、[保存] を選択します。

アプリケーションの接続を構成する

アプリケーション プロビジョニングを構成していた Web ブラウザー ウィンドウに戻ります。

注意

ウィンドウがタイムアウトした場合は、エージェントを再選択する必要があります。

少なくとも アプリケーション管理者 の権限で Microsoft Entra 管理センター にサインインします。

ID>アプリケーション>エンタープライズ アプリケーション を参照します。

[オンプレミスの ECMA アプリ] アプリケーションを選択します。

[プロビジョニング] を選択します。

[作業の開始] が表示された場合は、モードを [自動] に変更し、[オンプレミス接続] セクションで、デプロイしたエージェントを選択し、[エージェントの割り当て] を選択します。 それ以外の場合は、[プロビジョニングの編集] に移動します。

[管理者資格情報] セクションで、次の URL を入力します。

{connectorName}の部分を、ECMA コネクタ ホスト上のコネクタの名前 (CSV など) に置き換えます。 コネクタ名は大文字と小文字が区別され、ウィザードで構成したのと同じ大文字と小文字の区別にする必要があります。localhostをマシンのホスト名に置き換えることもできます。プロパティ 値 テナントの URL https://localhost:8585/ecma2host_CSV/scimコネクタの作成時に定義したシークレット トークンの値を入力します。

Note

アプリケーションにエージェントを割り当てたばかりの場合は、登録が完了するまで 10 分間お待ちください。 登録が完了するまで、接続テストは機能しません。 サーバーでプロビジョニング エージェントを再起動してエージェントの登録を強制的に完了すると、登録プロセスを高速化することができます。 サーバーに移動して、Windows 検索バーでサービスを検索し、Microsoft Entra Connect プロビジョニング エージェント サービスを見つけたら、サービスを右クリックして再起動します。

[接続のテスト] をクリックし、1 分待ちます。

接続テストが成功し、指定された資格情報が認証されてプロビジョニングが有効になったことが示されたら、[保存] を選択します。

属性マッピングの構成

次に、Microsoft Entra ID でのユーザーの表現と、オンプレミスの InputFile.txt でのユーザーの表現との間で、属性をマップする必要があります。

Azure portal を使って、Microsoft Entra ユーザーの属性と、ECMA ホスト構成ウィザードで前に選んだ属性との間の、マッピングを構成します。

少なくとも アプリケーション管理者 の権限で Microsoft Entra 管理センター にサインインします。

ID>アプリケーション>エンタープライズ アプリケーション を参照します。

[オンプレミスの ECMA アプリ] アプリケーションを選択します。

[プロビジョニング] を選択します。

[プロビジョニングの編集] を選択し、10 秒待ちます。

[マッピング] を展開し、[Microsoft Entra ユーザーのプロビジョニング] を選びます。 このアプリケーションの属性マッピングを初めて構成した場合、プレースホルダーのマッピングは 1 つだけ存在します。

スキーマを Microsoft Entra ID で使用できることを確認するには、[詳細オプションの表示] チェックボックスをオンにして、[ScimOnPremises の属性リストを編集します] を選びます。 構成ウィザードで選択したすべての属性が一覧表示されていることを確認します。 そうでない場合は、スキーマが更新されるまで数分待ってから、ページを再読み込みします。 属性が一覧表示されたら、このページをキャンセルしてマッピングの一覧に戻ります。

ここで、userPrincipalName PLACEHOLDER のマッピングをクリックします。 このマッピングは、オンプレミス プロビジョニングを初めて構成するときに既定で追加されます。 次のものと一致するように値を変更します。

マッピングの種類 ソース属性 ターゲット属性 直接 userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName ここで [新しいマッピングの追加] を選択し、マッピングごとに次の手順を繰り返します。

次の表のマッピングごとにソース属性とターゲット属性を指定します。

マッピングの種類 ソース属性 ターゲット属性 直接 objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID 直接 userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName 直接 displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName 直接 employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId 直接 jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title 直接 mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive マッピングをすべて追加したら、[保存] を選択します。

アプリケーションにユーザーを割り当てる

これで Microsoft Entra ECMA コネクタ ホストが Microsoft Entra ID と通信するようになり、属性マッピングが構成されたので、プロビジョニングのスコープに含めるユーザーの構成に進むことができます。

重要

このセクションでは、ハイブリッド ID の管理者の役割を使用してサインインした場合、一度サインアウトし、アプリケーション管理者、クラウド アプリケーション管理者または全体管理者のロールを持つアカウントでサインインする必要があります。 ハイブリッド ID の管理者の役割には、ユーザーをアプリケーションに割り当てるためのアクセス許可がありません。

InputFile.txt に既存のユーザーが存在する場合は、それらの既存のユーザーのためにアプリケーション ロールの割り当てを作成する必要があります。 アプリケーション ロールの割り当てを一括で作成する方法について詳しくは、Microsoft Entra ID でのアプリケーションの既存ユーザーの管理に関する記事をご覧ください。

それ以外の場合、アプリケーションの現在のユーザーが存在しなければ、アプリケーションがプロビジョニングされるテスト ユーザーを Microsoft Entra から選択します。

- 選択したユーザーに、スキーマの必須属性にマップされたすべてのプロパティがあることを確認します。

- 少なくとも アプリケーション管理者 の権限で Microsoft Entra 管理センター にサインインします。

- ID>アプリケーション>エンタープライズ アプリケーション を参照します。

- [オンプレミスの ECMA アプリ] アプリケーションを選択します。

- 左側のウィンドウの [管理] で、 [ユーザーとグループ] を選択します。

- [Add user/group](ユーザーまたはグループの追加) を選択します。

- [ユーザー] で [選択なし] を選択します。

- 右側からユーザーを選択し、 [選択] ボタンを選択します。

- [割り当て] を選択します。

プロビジョニングをテストする

属性がマップされ、ユーザーが割り当てられたので、ユーザーの 1 人でオンデマンド プロビジョニングをテストできます。

- 少なくとも アプリケーション管理者 の権限で Microsoft Entra 管理センター にサインインします。

- ID>アプリケーション>エンタープライズ アプリケーション を参照します。

- [オンプレミスの ECMA アプリ] アプリケーションを選択します。

- [プロビジョニング] を選択します。

- [Provision on demand] (オンデマンドでプロビジョニングする) を選択します。

- テスト ユーザーのものを検索し、 [プロビジョニング] を選択します。

- 数秒後に、"ターゲット システムでユーザーが正常に作成されました" というメッセージが、ユーザー属性の一覧と共に表示されます。

ユーザーのプロビジョニングを開始する

- オンデマンド プロビジョニングが成功したら、プロビジョニングの構成ページに戻ります。 スコープが割り当てられたユーザーとグループのみに確実に設定されているようにし、プロビジョニングを [オン] にして、 [保存] を選択します。

- プロビジョニングが開始されるまで数分待機します。 最大 40 分かかる場合があります。 プロビジョニング ジョブが完了した後、テストが終了している場合は、次のセクションで説明されているように、プロビジョニングの状態を [オフ] に変更し、[保存] を選択できます。 これにより、プロビジョニング サービスは今後実行されなくなります。