Microsoft Entra ID でカスタム セキュリティ属性へのアクセスを管理する

カスタム セキュリティ属性を組織内の人々が効果的に扱うためには、適切なアクセス権が付与されている必要があります。 カスタム セキュリティ属性に含める情報によって、カスタム セキュリティ属性を制限する場合もあれば、組織内で広く利用できるようにする場合もあります。 この記事では、カスタム セキュリティ属性へのアクセスを管理する方法について説明します。

前提条件

カスタム セキュリティ属性へのアクセスを管理するには、以下が必要です。

- 属性割り当て管理者

- Microsoft Graph PowerShell を使用する場合、Microsoft.Graph モジュール

重要

既定では、グローバル管理者とその他の管理者ロールには、カスタム セキュリティ属性の読み取り、定義、割り当てを行う権限がありません。

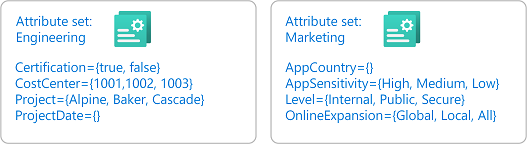

手順 1: 属性の整理方法を決定する

すべてのカスタム セキュリティ属性の定義は、属性セットに属している必要があります。 属性セットは、関連するカスタム セキュリティ属性をまとめて管理するための手段です。 ご自身の組織の属性セットをどのように追加するかを決定する必要があります。 たとえば、部署やチーム、プロジェクトに基づいて属性セットを追加することが考えられます。 カスタム セキュリティ属性へのアクセスを許可できるかどうかは、属性セットをどのように整理するかによって決まります。

手順 2: 必要なスコープを特定する

"スコープ" は、アクセスが適用されるリソースのセットです。 カスタム セキュリティ属性には、テナント スコープまたは属性セット スコープでロールを割り当てることができます。 広範囲にアクセス権を割り当てる場合は、テナント スコープでロールを割り当てます。 一方、アクセス権を特定の属性セットに制限する場合は、属性セット スコープでロールを割り当てます。

Microsoft Entra ロールの割り当ては加算方式のモデルであるため、自分で行ったロール割り当ての合計が自分の実際のアクセス許可になります。 たとえば、あるユーザーにテナント スコープでロールを割り当てたうえで、同じユーザーに対して同じロールを属性セット スコープで割り当てた場合、そのユーザーに割り当てられるアクセス許可は依然としてテナント スコープとなります。

手順 3: 使用可能なロールを確認する

カスタム セキュリティ属性を扱うためのアクセス権が組織内の誰に必要かを判断する必要があります。 Microsoft Entra には、カスタム セキュリティ属性へのアクセス管理に役立つ組み込みロールが 4 つあります。 既定では、全体管理者とその他の管理者ロールには、カスタム セキュリティ属性の読み取り、定義、割り当てを行う権限がありません。 必要に応じて、グローバル管理者は、これらのロールを自身に割り当てることができます。

次の表に、カスタム セキュリティ属性の各ロールの大まかな比較を示します。

| アクセス許可 | グローバル管理者 | 属性定義管理者 | 属性割り当て管理者 | 属性定義閲覧者 | 属性割り当て閲覧者 |

|---|---|---|---|---|---|

| 属性セットを読み取る | ✅ | ✅ | ✅ | ✅ | |

| 属性の定義を読み取る | ✅ | ✅ | ✅ | ✅ | |

| ユーザーとアプリケーション (サービス プリンシパル) に対する属性の割り当てを読み取る | ✅ | ✅ | |||

| 属性セットを追加または編集する | ✅ | ||||

| 属性の定義を追加、編集、または非アクティブ化する | ✅ | ||||

| ユーザーとアプリケーション (サービス プリンシパル) に属性を割り当てる | ✅ |

手順 4: 委任戦略を決定する

この手順では、カスタム セキュリティ属性へのアクセスを管理する 2 つの方法を説明します。 1 つ目の方法は、それらを一元的に管理すること、2 つ目の方法は、他のユーザーに管理を委任することです。

属性を一元的に管理する

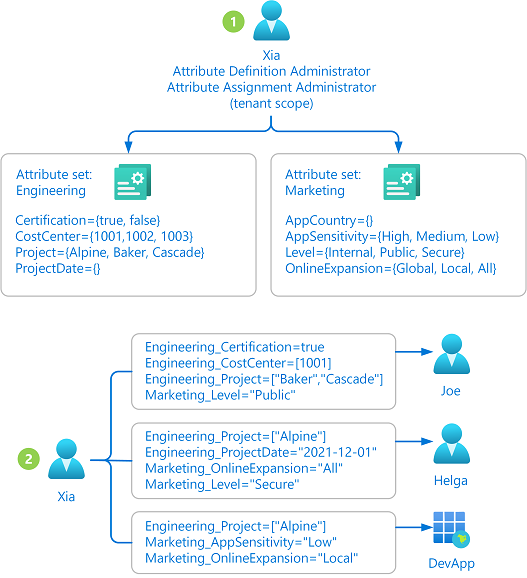

属性定義管理者および属性割り当て管理者の各ロールをテナント スコープで割り当てられた管理者は、カスタム セキュリティ属性のすべての側面を管理できます。 次の図は、カスタム セキュリティ属性の定義と割り当てを 1 人の管理者が行う状態を表しています。

- 管理者 (Xia) には、属性定義管理者と属性割り当て管理者の両方のロールがテナント スコープで割り当てられています。 その管理者が属性セットを追加し、属性を定義します。

- その管理者が Microsoft Entra オブジェクトに属性を割り当てます。

属性を一元的に管理する利点は、1 人または 2 人の管理者で属性を管理できることです。 欠点は、カスタム セキュリティ属性の定義または割り当てを行うリクエストがその管理者に集中する可能性があることです。 そのような場合は、管理を委任することをお勧めします。

委任を使用して属性を管理する

カスタム セキュリティ属性をどう定義し、どう割り当てるかについて、1 人の管理者がすべての事情を把握しているとは限りません。 通常、各分野に最も精通しているのは、それぞれの部署やチーム、プロジェクト内のユーザーです。 すべてのカスタム セキュリティ属性を管理する管理者を 1 人または 2 人割り当てる代わりに、属性セット スコープで管理を委任することができます。 これは、他の管理者に各自の仕事に必要なアクセス許可だけを与え、不要なアクセスを防止するという最小特権のベスト プラクティスにも則っています。 次の図は、カスタム セキュリティ属性の管理が複数の管理者に委任された状態を表しています。

- 属性定義管理者ロールをテナント スコープで割り当てられている管理者 (Xia) が属性セットを追加します。 この管理者は、他のユーザーにロールを割り当てるアクセス許可も持っており (特権ロール管理者)、カスタム セキュリティ属性の読み取り、定義、割り当てができる担当者を属性セットごとに委任します。

- 委任された属性定義管理者 (Alice と Bob) は、各自がアクセスすることを許された属性セット内の属性を定義します。

- 委任された属性割り当て管理者 (Chandra と Bob) が、その属性セット内の属性を Microsoft Entra オブジェクトに割り当てます。

手順 5: 適切なロールとスコープを選択する

どのように属性を整理し、誰がアクセス権を必要としているかをよく理解したら、カスタム セキュリティ属性の適切なロールとスコープを選びます。 次の表は、その選択のうえで役立ちます。

| 付与するアクセス | 割り当てるロール | Scope |

|---|---|---|

|

属性定義管理者 | テナント |

|

属性定義管理者 | 属性セット |

|

属性割り当て管理者 | テナント |

|

属性割り当て管理者 | 属性セット |

|

属性定義閲覧者 | テナント |

|

属性定義閲覧者 | 属性セット |

|

属性割り当て閲覧者 | テナント |

|

属性割り当て閲覧者 | 属性セット |

手順 6: ロールを割り当てる

適切なユーザーにアクセス権を与えるには、こちらの手順に従って、いずれかのカスタム セキュリティ属性ロールを割り当てます。

属性セット スコープでロールを割り当てる

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

次の例では、Engineering という名前の属性セット スコープで、カスタム セキュリティ属性ロールをプリンシパルに割り当てる方法を示します。

Microsoft Entra 管理センターに属性割り当て管理者としてサインインします。

[保護]>[カスタム セキュリティ属性] を参照します。

アクセスを許可する属性セットを選びます。

[ロールと管理者] を選択します。

カスタム セキュリティ属性のロールに対する割り当てを追加します。

Note

Microsoft Entra Privileged Identity Management (PIM) を使用している場合、属性セット スコープでの資格のあるロールの割り当ては現在サポートされません。 属性セット スコープでの永続的なロールの割り当てがサポートされています。

テナント スコープでロールを割り当てる

次の例では、テナント スコープでプリンシパルにカスタム セキュリティ属性ロールを割り当てる方法を示します。

Microsoft Entra 管理センターに属性割り当て管理者としてサインインします。

[ID]>[役割と管理者]>[役割と管理者] の順に移動します。

カスタム セキュリティ属性のロールに対する割り当てを追加します。

カスタム セキュリティ属性の監査ログ

監査やトラブルシューティングのために、カスタム セキュリティ属性の変更に関する情報が必要になる場合があります。 定義や割り当てが変更されるたびに、そのアクティビティがログされます。

カスタム セキュリティ属性の監査ログでは、新しい定義の追加や、ユーザーへの属性値の割り当てなど、カスタム セキュリティ属性に関連するアクティビティの履歴が提供されます。 カスタム セキュリティ属性に関連してログされるアクティビティは次のとおりです。

- 属性セットを追加する

- 属性セットにカスタム セキュリティ属性定義を追加する

- 属性セットを更新する

- servicePrincipal に割り当てられた属性値を更新する

- ユーザーに割り当てられた属性値を更新する

- 属性セットのカスタム セキュリティ属性定義を更新する

属性の変更の監査ログを表示する

カスタム セキュリティ属性の監査ログを表示するには、Microsoft Entra 管理センターにサインインし、[監査ログ] を参照して、[カスタム セキュリティ] を選びます。 カスタム セキュリティ属性の監査ログを表示するには、次のいずれかのロールが割り当てられている必要があります。 既定では、グローバル管理者はこれらの監査ログにアクセスできません。

Microsoft Graph API を使用してカスタム セキュリティ属性の監査ログを取得する方法については、「customSecurityAttributeAudit リソースの種類」を参照してください。 詳しくは、Microsoft Entra の監査ログに関する記事をご覧ください。

診断設定

追加の処理のためにカスタム セキュリティ属性の監査ログを別の宛先にエクスポートするには、診断設定を使います。 カスタム セキュリティ属性のための診断設定を作成して構成するには、属性ログ管理者ロールが割り当てられている必要があります。

ヒント

属性の割り当てが誤ってわかってしまわないように、カスタム セキュリティ属性監査ログとディレクトリ監査ログを別にしておくことをお勧めします。

次のスクリーンショットは、カスタム セキュリティ属性の診断設定を示したものです。 詳しくは、「診断設定を構成する方法」をご覧ください。

監査ログの動作に対する変更

一般提供のためにカスタム セキュリティ属性監査ログに変更が行われています。これは、日常の操作に影響を与える可能性があります。 プレビュー期間中にカスタム セキュリティ属性監査ログを使っていた場合、監査ログの動作が中断されないようにするには、次のアクションを実行する必要があります。

- 新しい監査ログの場所を使用する

- 監査ログを表示するために属性ログのロールを割り当てる

- 監査ログをエクスポートするために新しい診断設定を作成する

新しい監査ログの場所を使用する

プレビュー期間中、カスタム セキュリティ属性監査ログはディレクトリ監査ログのエンドポイントに書き込まれていました。 2023 年 10 月に、カスタム セキュリティ属性監査ログ専用の新しいエンドポイントが追加されました。 次のスクリーンショットでは、ディレクトリ監査ログと新しいカスタム セキュリティ属性監査ログの場所が示されています。 Microsoft Graph API を使用してカスタム セキュリティ属性の監査ログを取得するには、「customSecurityAttributeAudit リソースの種類」を参照してください。

カスタム セキュリティ監査ログがディレクトリとカスタム セキュリティ属性両方の監査ログ エンドポイントに書き込まれる移行期間があります。 その後は、カスタム セキュリティ属性監査ログを検索するには、カスタム セキュリティ属性監査ログのエンドポイントを使う必要があります。

次の表に、移行期間中にカスタム セキュリティ属性監査ログを見つけることができるエンドポイントを示します。

| イベンの期日 | ディレクトリ エンドポイント | カスタム セキュリティ属性エンドポイント |

|---|---|---|

| 2023年10月 | ✅ | ✅ |

| 2024年2月 | ✅ |

監査ログを表示するために属性ログのロールを割り当てる

プレビュー期間中は、グローバル管理者またはセキュリティ管理者のロールを使って、ディレクトリ監査ログ内のカスタム セキュリティ属性監査ログを見ることができました。 新しいエンドポイントを使うと、これらのロールを使ってカスタム セキュリティ属性監査ログを見ることはできなくなります。 カスタム セキュリティ属性監査ログを表示するには、属性ログ閲覧者 または属性ログ管理者のロールが割り当てられている必要があります。

監査ログをエクスポートするために新しい診断設定を作成する

プレビュー期間中に監査ログをエクスポートするよう構成した場合、カスタム セキュリティ属性監査ログは現在の診断設定に送信されました。 カスタム セキュリティ属性監査ログを引き続き受け取る場合は、前の「診断設定」セクションで説明したように、新しい診断設定を作成する必要があります。