Microsoft Entra アクセス レビューの展開を計画する

組織で Microsoft Entra アクセス レビューを利用してリソース アクセス ライフサイクルを管理すると、エンタープライズをより安全に保つことができます。 アクセス レビューでは、次のことができます。

定期的なレビューをスケジュールするか、アドホック レビューを行って、アプリケーションやグループなどの特定のリソースにアクセスできるユーザーを発見します。

分析情報、コンプライアンス、またはポリシー上の理由のレビューを追跡します。

継続的なアクセスの必要性を自己証明できる特定の管理者、ビジネス オーナー、またはユーザーにレビューを委任します。

分析情報を使用して、ユーザーに引き続きアクセスを許可してもよいかどうかを効率的に判断します。

リソースに対するユーザーのアクセス権の削除など、レビュー結果に基づく処理を自動化します。

アクセス レビューは Microsoft Entra ID Governance の機能です。 その他の機能には、エンタイトルメント管理、Privileged Identity Management (PIM)、ライフサイクル ワークフロー、プロビジョニング、使用条件などがあります。 これらの機能によって、次の 4 つの疑問を解決できます。

- どのユーザーがどのリソースへのアクセス権を持つ必要があるか。

- それらのユーザーはそのアクセス権によって何を実行するか。

- アクセスを管理するための効果的な組織的管理は存在しているか。

- 監査者は管理が機能していることを確認できるか。

アクセス レビューのデプロイを計画することは、組織内のユーザーに対する望ましいガバナンス戦略を確実に実現するために不可欠です。

主な利点

アクセス レビューを有効にする主な利点は次のとおりです。

- コラボレーションの制御: アクセス レビューを使用すると、ユーザーが必要とするすべてのリソースへのアクセスを管理できます。 ユーザーが情報を共有して共同作業を行うときに、許可されているユーザーのみが情報にアクセスできることを保証できます。

- リスクの管理: アクセス レビューは、データとアプリケーションへのアクセスをレビューする手段を提供し、データ漏洩やデータ流出のリスクを減らします。 外部パートナーによる企業リソースへのアクセスを定期的にレビューする機能が手に入ります。

- コンプライアンスとガバナンスへの対応: アクセス レビューを使用して、グループ、アプリ、サイトへのアクセス ライフサイクルを管理および再認定できます。 コンプライアンスまたはリスクに敏感な、組織に固有のアプリケーションに対するレビューを制御および追跡できます。

- コストの削減: アクセス レビューはクラウドに組み込まれ、グループ、アプリケーション、アクセス パッケージなどのクラウド リソースとネイティブに連携します。 アクセス レビューを使用すれば、独自のツールを構築したり、オンプレミスのツールセットをアップグレードしたりするよりもコストを抑えられます。

トレーニング リソース

以下のビデオは、アクセス レビューの学習に役立ちます。

- Microsoft Entra ID のアクセス レビューとは

- Microsoft Entra ID でアクセス レビューを作成する方法

- Microsoft Entra ID の Microsoft 365 グループへのアクセス権を持つすべてのゲスト ユーザーに対して自動アクセス レビューを作成する方法

- Microsoft Entra ID でアクセス レビューを有効にする方法

- マイ アクセスを使ってアクセスをレビューする方法

ライセンス

組織のユーザーがこの機能を使うには、Microsoft Entra ID Governance のサブスクリプションが必要です。 この機能に含まれる一部の機能は、Microsoft Entra ID P2 サブスクリプションで動作する場合があります。詳しくは、各機能の記事をご覧ください。 要件に適したライセンスを見つけるには、「Microsoft Entra ID ガバナンス ライセンスの基礎」をご覧ください。

Note

ユーザー対グループの所属に関する推奨事項を使用して、非アクティブなユーザーについてのレビューを作成するには、Microsoft Entra ID Governance のライセンスが必要です。

アクセス レビューのデプロイ プロジェクトの計画

組織のニーズを考慮して、環境にアクセス レビューをデプロイするための戦略を決定します。

適切な関係者を関わらせる

テクノロジ プロジェクトが失敗した場合、その原因は通常、影響、結果、および責任に対する想定の不一致です。 これらの落とし穴を回避するには、適切な関係者が担当していることを確認し、またそのプロジェクトの役割が明確になっていることを確認します。

アクセス レビューの場合は、組織内の次のチームの代表者を含めることが考えられます。

IT 管理は、IT インフラストラクチャ、クラウドへの投資、サービスとしてのソフトウェア (SaaS) アプリを管理します。 このチームは次のことを行います。

- Microsoft 365 や Microsoft Entra ID などのインフラストラクチャとアプリへの特権アクセスをレビューします。

- 例外リストまたは IT パイロット プロジェクトの管理に使用するアクセス レビューをグループに対してスケジュールおよび実行し、最新のアクセス リストを管理します。

- サービス プリンシパル経由の、プログラム (スクリプト) によるリソースへのアクセスが管理およびレビューされることを保証します。

- ユーザーのオンボードやオフボード、アクセス要求、アクセス認定などのプロセスを自動化します。

セキュリティ チームは、プランが組織のセキュリティ要件を満たし、ゼロ トラストを適用していることを確認します。 このチームは次のことを行います。

- リスクを軽減し、セキュリティを強化する

- リソースとアプリケーションへの最小限の特権アクセスを適用する

- ツールを使用して、誰が、何に、どのくらいの期間アクセスできるかについて、信頼できるソースを一元的に確認します。

開発チームは、組織のアプリケーションを構築および管理します。 このチームは次のことを行います。

- 開発されたソリューションを構成する SaaS、サービスとしてのプラットフォーム (PaaS)、サービスとしてのインフラストラクチャ (IaaS) の各リソース内のコンポーネントにアクセスして管理できるユーザーを制御します。

- 内部アプリケーション開発用のアプリケーションとツールにアクセスできるグループを管理します。

- 顧客に代わってホストしている運用環境のソフトウェアまたはソリューションにアクセスできる特権 ID を要求します。

ビジネス ユニットは、プロジェクトと独自のアプリケーションを管理します。 このチームは次のことを行います。

- 内部および外部ユーザー向けのグループやアプリケーションへのアクセスをレビューし、承認または拒否します。

- 従業員による、またビジネス パートナーなどの外部 ID による継続的なアクセスを証明するためのレビューをスケジュールし、実行します。

- 従業員が仕事に必要なアプリにアクセスできるようにする必要があります。

- 部署がユーザーのアクセスを管理することを許可します。

コーポレート ガバナンスは、組織で内部ポリシーに従い、規制を遵守していることを保証します。 このチームは次のことを行います。

- 新しいアクセス レビューを要求またはスケジュールします。

- コンプライアンスのための文書と記録の保存など、アクセスをレビューするためのプロセスと手順を評価します。

- 最も重要なリソースについて、過去のレビューの結果をレビューします。

- 必須のセキュリティとプライバシー ポリシーを満たすために適切なコントロールが設定されていることを検証します。

- 監査と報告が容易で、反復可能なアクセス プロセスが必要です。

Note

手動での評価が必要なレビューについては、ポリシーとコンプライアンスのニーズを満たす適切なレビュー担当者とレビュー サイクルを計画します。 レビュー サイクルが頻繁すぎたり、レビュー担当者が少なすぎたりすると、レビューの質が低下し、アクセスを許可するユーザーを不当に多く、または少なくしてしまう可能性があります。 アクセス レビューに従事するさまざまな利害関係者や部署に対して明確な責任を確立することをお勧めします。 参加するすべてのチームと個人は、最小限の特権の原則を維持するためのそれぞれの役割と義務を理解する必要があります。

連絡を計画する

コミュニケーションは、新しいビジネス プロセスの成功に必要不可欠です。 エクスペリエンスがいつ、どのように変わるのかについて、ユーザーに事前に連絡します。 問題が発生した場合にサポートを受ける方法を伝えます。

アカウンタビリティの変更の連絡

アクセス レビューは、継続的なアクセスのレビューと必要な対応の責務をビジネス オーナーに移管するプロセスを支援します。 アクセスに関する決定を IT 部門から切り離すことで、より正確な決定が可能になります。 このシフトによって、リソース所有者の説明責任と責務の文化が変わります。 この変更を事前に伝えて、リソース所有者がトレーニングを受けられるよう、また、分析情報を用いて適切な決定を行えるようにします。

IT 部門は、インフラストラクチャ関連のアクセスに関わるすべての決定と、特権ロールの割り当てを制御し続けることを望みます。

メールによるコミュニケーションのカスタマイズ

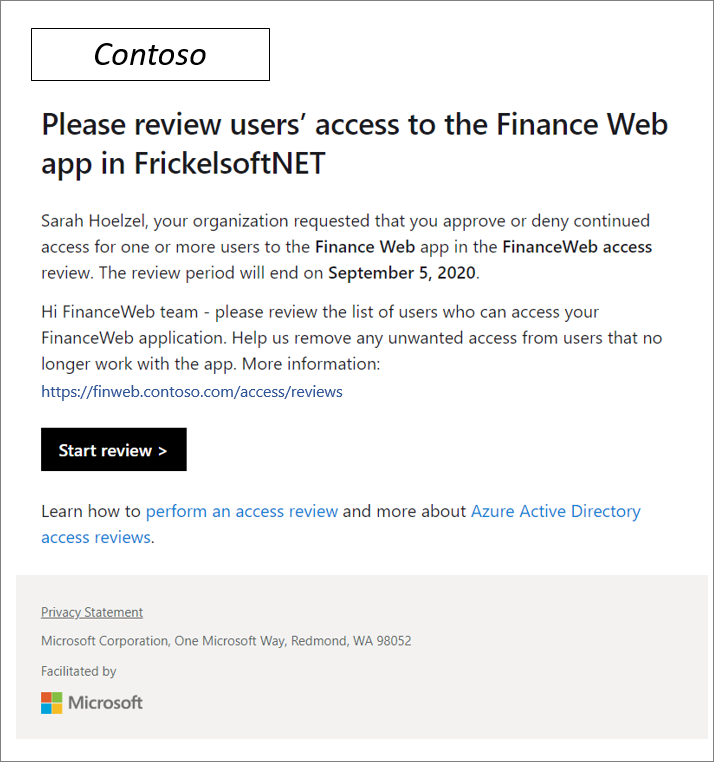

レビューをスケジュールするときは、このレビューを行うユーザーを指名します。 これらのレビュー担当者は、新しいレビューが割り当てられたことの通知と、割り当てられたレビューの期限が切れる前のリマインダーをメールで受け取ります。

レビュー担当者に送信するメールをカスタマイズし、レビューへの対応を促す短いメッセージを含めることができます。 テキストを追加して、次のことを行います。

コンプライアンスまたは IT 部門が差出人であることがわかるよう、レビュー担当者宛ての個人的なメッセージを含めます。

レビューで何を見てもらいたいかという関係者内部の情報を提供し、追加的な参考文献または教材を紹介する。

[レビューの開始] を選択すると、レビュー担当者は、グループとアプリケーションのアクセス レビューを行うためのマイ アクセス ポータルに誘導されます。 このポータルでは、レビュー対象のリソースにアクセスできるすべてのユーザーの概要と、最後のサインインおよびアクセスの情報に基づいたシステムからの推奨事項が表示されます。

パイロットを計画する

少人数のグループと重要でないリソースを対象にした、パイロットのアクセス レビューから始めることを推奨します。 パイロットに基づいて、プロセスやコミュニケーションを必要に応じて調整することができます。 これは、セキュリティとコンプライアンスの要件を満たすためのユーザーとレビュー担当者の能力を高めるのに役立ちます。

パイロットでは次のようにすることをお勧めします。

- 結果が自動的に適用されず、影響を制御できるレビューから始めます。

- すべてのユーザーが、Microsoft Entra ID に登録された有効なメール アドレスを持っていることを確認します。 適切な対応を促すメール通知を受け取れることを確認します。

- すぐに復元できるよう、パイロットの途中で削除したアクセスを文書に残しておきます。

- 監査ログを監視し、すべてのイベントが適切に監査されていることを確認します。

詳細については、「パイロットのベスト プラクティス」を参照してください。

アクセス レビューの概要

このセクションでは、レビューを計画する前に知っておく必要があるアクセス レビューの概念について説明します。

レビューが可能なリソースの種類は?

組織のリソース (ユーザー、アプリケーション、グループなど) を Microsoft Entra ID に統合したら、それらを管理およびレビューできます。

一般的なレビュー対象は次のとおりです。

- シングル サインオンのために Microsoft Entra ID と統合されたアプリケーション (SaaS、基幹業務など)。

- Microsoft Entra ID に同期された、あるいは Microsoft Entra ID または Microsoft 365 (Microsoft Teams を含む) で作成された、グループ メンバーシップ。

- グループ、アプリ、サイトなどのリソースを 1 つのパッケージにグループ化してアクセスを管理するアクセス パッケージ。

- PIM で定義されている Microsoft Entra ロールおよび Azure リソース ロール。

アクセス レビューを作成および管理するのは誰か?

アクセス レビューの作成、管理、または読み取りに必要な管理者ロールは、メンバーシップがレビューされているリソースの種類によって異なります。 次の表に、必要なロールをリソースの種類ごとに示します。

| リソースの種類 | アクセス レビューの作成と管理 (作成者) | アクセス レビューの結果を読む |

|---|---|---|

| グループまたはアプリケーション | 全体管理者 ユーザー管理者 Identity Governance 管理者 特権ロール管理者 (Microsoft Entra ロール割り当て可能グループのレビューのみを行います) グループ所有者 (管理者によって有効にされている場合) |

全体管理者 グローバル閲覧者 ユーザー管理者 Identity Governance 管理者 特権ロール管理者 セキュリティ閲覧者 グループ所有者 (管理者によって有効にされている場合) |

| Microsoft Entra ロール | 全体管理者 特権ロール管理者 |

グローバル管理者 グローバル閲覧者 ユーザー管理者 特権ロール管理者

セキュリティ閲覧者 |

| Azure リソース ロール | ユーザー アクセス管理者 (リソースの) リソース所有者 Microsoft.Authorization/* へのアクセス許可を付与されたカスタム役割。 |

ユーザー アクセス管理者 (リソースの) リソース所有者 閲覧者 (リソースの場合) Microsoft.Authorization/*/read へのアクセス許可を付与されたカスタム役割。 |

| アクセス パッケージ | 全体管理者 Identity Governance 管理者 カタログ所有者 (アクセス パッケージの場合) アクセス パッケージ マネージャー (アクセス パッケージの場合) |

全体管理者 グローバル閲覧者 ユーザー管理者 Identity Governance 管理者 カタログ所有者 (アクセス パッケージの場合) アクセス パッケージ マネージャー (アクセス パッケージの場合) セキュリティ閲覧者 |

詳細については、Microsoft Entra ID での管理者ロールのアクセス許可に関する記事を参照してください。

リソースへのアクセスをレビューするのは誰か?

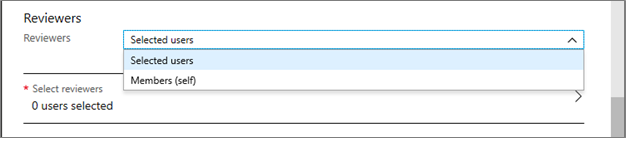

誰がレビューを行うかは、アクセス レビューの作成者が作成時に決定します。 この設定は、レビューが開始した後は変更できません。 レビュー担当者は、次のもので表されます。

- リソースのビジネス オーナーであるリソース所有者。

- アクセス レビューの管理者によって個別に選択された委任。

- 継続的なアクセスの必要性を各自で自己証明するユーザー。

- マネージャーは、直属の部下によるリソースへのアクセスをレビューします。

Note

リソース所有者またはマネージャーを選択すると、管理者は主な連絡先が使用できない場合に連絡対象となるフォールバック レビュー担当者を指定します。

アクセス レビューを作成するとき、管理者は 1 人以上のレビュー担当者を選択できます。 すべてのレビュー担当者が、レビューを開始および実行し、リソースに継続的にアクセスするユーザーを選択または削除することができます。

アクセス レビューのコンポーネント

アクセス レビューを実装する前に、組織に関係するレビューの種類を計画します。 そのためには、レビューを行いたい対象と、それらのレビューに基づいて実行するべきアクションについてビジネス上の意思決定を行う必要があります。

アクセス レビューのポリシーを作成するには、次の情報が必要です。

確認するリソースは?

アクセスをレビューする対象のユーザーは?

レビューの実行頻度は?

レビューを行うのは誰か?

- レビュー担当者への通知方法は?

- レビューの期限は?

レビューに基づいて実行する自動アクションは?

- レビュー担当者が期限を守らなかった場合の対応は?

レビューに基づいて、結果としてどのような手動アクションが実行されますか?

実行されたアクションに基づいてどのような通知を送信するか?

アクセス レビュー計画の例

| コンポーネント | 値 |

|---|---|

| レビューするリソース | Microsoft Dynamics へのアクセス。 |

| レビュー頻度 | 月単位。 |

| 誰がレビューを行うか | Dynamics ビジネス グループのプログラム マネージャー。 |

| Notification | レビューの開始時に、Dynamics-Pms というエイリアスにメールが送信されます。 レビュー担当者の確実な対応を促すカスタム メッセージを含めます。 |

| タイムライン | 通知から 48 時間。 |

| 自動アクション | セキュリティ グループ dynamics-access からユーザーを削除することにより、90 日以内に対話形式のサインインがないアカウントからアクセスを削除します。 期限内にレビューが行われなかった場合、上記のアクションを実行。 |

| 手動アクション | レビュー担当者は必要に応じて、自動アクションの前に削除の承認を行うことができます。 |

アクセス レビューに基づくアクションの自動化

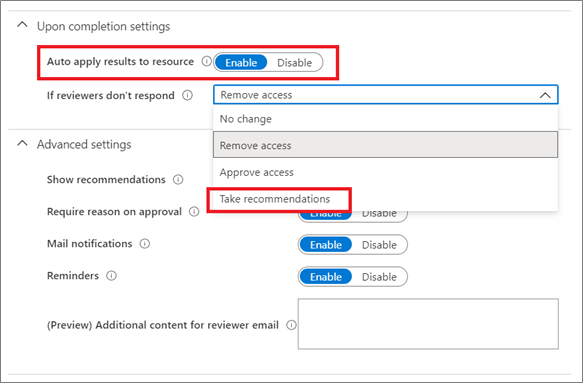

[結果をリソースに自動適用] オプションを [有効] に設定して、アクセスを自動的に削除することを選択できます。

レビューが完了して終了した後、レビュー担当者に承認されなかったユーザーは自動的にリソースから削除されるか、アクセスを継続できるかのどちらかです。 オプションは、グループ メンバーシップやアプリケーションの割り当ての削除、または特権ロールに昇格する権利の取り消しを意味する場合があります。

レコメンデーションに従う

レビュー中、レコメンデーションがレビュー担当者に表示され、ユーザーによるテナントへの最終サインインまたはアプリケーションへの最終アクセスを示します。 この情報は、レビュー担当者がアクセスに関して適切な決定を下すのに役立ちます。 [推奨事項の実行] を選択すると、アクセス レビューによる推奨事項に従います。 レビュー担当者が対応しなかったユーザーには、アクセス レビューの終了時に、これらのレコメンデーションがシステムによって自動的に適用されます。

レコメンデーション内容はアクセス レビューの基準に基づいています。 たとえば、対話形式で 90 日間サインインしていないアクセスを削除するようにレビューを構成している場合、その基準に一致するすべてのユーザーを削除するように推奨されます。 Microsoft では、レコメンデーション内容の改善に継続的に取り組んでいます。

ゲスト ユーザーのアクセスのレビュー

アクセス レビューを使用して、外部組織のコラボレーション パートナーの ID をレビューおよびクリーンアップします。 パートナーごとのレビューを構成して、コンプライアンス要件を満たすことができます。

企業リソースへのアクセスを外部 ID に許可することができます。 連絡先として指定できるもの:

- グループに追加された。

- Teams に招待された。

- エンタープライズ アプリケーションまたはアクセス パッケージに割り当てられた。

- Microsoft Entra ID または Azure サブスクリプションで特権ロールを割り当てられた。

詳しくは、サンプル スクリプトをご覧ください。 このスクリプトは、テナントに招待された外部 ID が使用される場所を示します。 外部ユーザーの Microsoft Entra ID におけるグループ メンバーシップ、ロールの割り当て、アプリケーションの割り当てを確認できます。 このスクリプトにより、SharePoint リソースへの直接の権利割り当て (グループは使用しない) など、Microsoft Entra ID の外部での割り当てが示されることはありません。

グループまたはアプリケーションのアクセス レビューを作成するときは、すべてのユーザーまたはゲスト ユーザーのみのどちらかにレビュー担当者を注目させることができます。 [ゲスト ユーザーのみ] を選択すると、レビュー担当者には、リソースにアクセスできる Microsoft Entra B2B (企業間) の外部 ID だけのリストが提示されます。

重要

これには、userType が member の外部メンバーは含まれ "ません"。 また、この一覧には Microsoft Entra B2B コラボレーションの外部で招待されたユーザーも含まれ "ません"。 たとえば、SharePoint 経由で共有コンテンツに直接アクセスできるユーザーなどです。

アクセス パッケージのアクセス レビューを計画する

アクセス パッケージは、ガバナンスとアクセス レビューの戦略を大幅に簡素化できます。 アクセス パッケージとは、ユーザーがプロジェクトで作業したりタスクを行ったりするために必要となるすべてのリソースと、そのアクセス権をバンドルしたものです。 たとえば、組織内の開発者に必要なすべてのアプリケーションや、外部ユーザーがアクセスできる必要があるすべてのアプリケーションを含むアクセス パッケージを作成できます。 その後、管理者または委任されたアクセス パッケージ マネージャーは、リソース (グループまたはアプリ) と、それらのリソースを操作するためにユーザーに必要なロールをグループ化します。

アクセス パッケージを作成するときに、ユーザーがアクセス パッケージを要求できる条件、承認プロセスの内容、ユーザーがアクセスを再要求する必要がある頻度やアクセス レビューを受ける頻度を設定する 1 つ以上のアクセス パッケージ ポリシーを作成できます。 アクセス レビューは、これらのアクセス パッケージ ポリシーの作成または編集中に構成されます。

[ライフサイクル] タブを選択し、アクセス レビューまで下にスクロールします。

![[ライフサイクル] タブを示すスクリーンショット。](media/deploy-access-review/5-plan-access-packages-admin-ui.png)

グループのアクセス レビューを計画する

アクセス パッケージに加えて、グループ メンバーシップのレビューは、アクセスを管理する最も効果的な方法です。 セキュリティ グループまたは Microsoft 365 グループを使用して、リソースへのアクセス権を割り当てます。 アクセスできるようにするには、それらのグループにユーザーを追加します。

1 つのグループに、すべての適切なリソースへのアクセスを許可できます。 グループ アクセスは、個々のリソースに、またはアプリケーションと他のリソースをグループ化するアクセス パッケージに割り当てることができます。 この方法では、各アプリケーションへの個人のアクセスではなくグループへのアクセスをレビューできます。

グループ メンバーシップは、次の方法でレビューできます。

- 管理者。

- グループ所有者。

- レビュー作成時にレビュー機能を委任された、選択されたユーザー。

- 自己証明するグループのメンバー。

- 直属の部下によるアクセスをレビューするマネージャー。

グループ所有権

メンバーシップのレビューは、アクセスが必要なユーザーを最もよく知る立場にあるグループの所有者が行います。 グループの所有権は、グループの種類によって異なります。

Microsoft 365 と Microsoft Entra ID で作成されたグループには、明確に定義された 1 人以上の所有者がいます。 ほとんどの場合、これらの所有者は、どのユーザーにアクセス権を付与するのが適切であるかを知っているため、グループのレビュー担当者として最適です。

たとえば、Microsoft Teams では、基になる承認モデルとして Microsoft 365 グループを使用して、SharePoint、Exchange、OneNote、またはその他の Microsoft 365 サービスにあるリソースへのアクセスがユーザーに許可されます。 チームの作成者は自動的に所有者になり、そのグループのメンバーシップを証明する責任を負います。

Microsoft Entra 管理センターにおいて手動で、または Microsoft Graph 経由でスクリプトによって作成されたグループには、所有者が定義されていない場合があります。 Microsoft Entra 管理センターでグループの [所有者] セクションから、または Microsoft Graph から定義します。

オンプレミスの Active Directory から同期されるグループは、Microsoft Entra ID に所有者を持つことができません。 そのようなグループのアクセス レビューを作成するときは、グループのメンバーシップを判断するのに最適なユーザーを選択します。

注意

グループの所有権と、メンバーシップの定期的なレビューの説明責任を明確にするために、グループの作成方法を定義するビジネス ポリシーを定義します。

条件付きアクセス ポリシーの除外グループのメンバーシップをレビューする

除外グループのメンバーシップをレビューする方法については、「Microsoft Entra アクセス レビューを使用して、条件付きアクセス ポリシーから除外されているユーザーを管理する」をご覧ください。

ゲスト ユーザーのグループ メンバーシップをレビューする

ゲスト ユーザーのグループ メンバーシップをレビューする方法については、「Microsoft Entra のアクセス レビューによるゲスト アクセスの管理」をご覧ください。

オンプレミス グループへのアクセスのレビュー

アクセス レビューでは、オンプレミス AD から Microsoft Entra Connect と同期するグループのグループ メンバーシップは変更できません。 この制限は、AD で発生するグループの権限ソースがオンプレミス AD であるためです。 AD グループベースのアプリへのアクセスを制御するには、Microsoft Entra Cloud Sync グループ書き戻しを使用します。

グループの書き戻しを使用して Microsoft Entra グループに移行するまでは、引き続きアクセス レビューを使用して、既存のオンプレミス グループの定期的なレビューをスケジュールして維持することができます。 この場合、各レビューが完了した後、管理者はオンプレミス グループでアクションを実行します。 この戦略により、アクセス レビューはすべてのレビューのためのツールであり続けます。

オンプレミス グループに対するアクセス レビューの結果を用い、次のいずれかの方法で処理を進めることができます。

- アクセス レビューから CSV レポートをダウンロードして、手動でアクションを実行します。

- Microsoft Graph を使用して、完了したアクセス レビューの決定結果をプログラム的に取得します。

たとえば、Windows Server AD 管理グループの結果を取得するには、この PowerShell サンプル スクリプトを使用します。 このスクリプトは、必要な Microsoft Graph 呼び出しの概要を示し、変更を行うために Windows Server AD-PowerShell コマンドをエクスポートします。

アプリケーションのアクセス レビューを計画する

アプリケーションに割り当てられているすべてのユーザーをレビューする場合、Microsoft Entra ID を使用してそのアプリケーションに対して認証できる、従業員や外部 ID などのユーザーをレビューすることになります。 特定のアプリケーションにアクセスできるユーザーを知る必要がある場合は、アクセス パッケージやグループではなくアプリケーションのレビューを選択します。

以下のシナリオでは、次のときにアプリケーションのレビューを計画します。

- ユーザーが (グループまたはアクセス パッケージの外部で) アプリケーションへの直接アクセスを許可されている。

- 重要な情報や秘匿性の高い情報をアプリケーションが公開する。

- 証明が必要な特定のコンプライアンス要件がアプリケーションにある。

- 不適切なアクセスが疑われる。

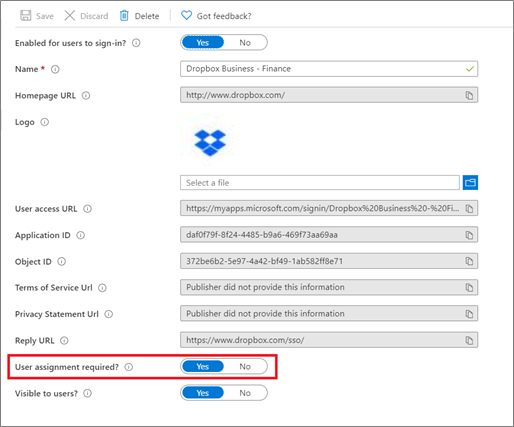

アプリケーションのアクセス レビューを作成する前に、アプリケーションをテナント内のアプリケーションとして Microsoft Entra ID と統合し、ユーザーをアプリ ロールに割り当て、アプリケーションの [ユーザーの割り当てが必要ですか?] オプションを [はい] に設定する必要があります。 [いいえ] に設定した場合、外部 ID を含むディレクトリ内のすべてのユーザーがアプリケーションにアクセスでき、アプリケーションへのアクセスをレビューできません。

次に、アクセスをレビューするユーザーとグループを割り当てます。

方法について詳しくは、「アプリケーションへのユーザーのアクセスのアクセス レビューを準備する」をご覧ください。

アプリケーションのレビュー担当者

アクセス レビューは、アプリケーションに割り当てられているグループのメンバーまたはユーザーを対象とすることができます。 Microsoft Entra ID のアプリケーションには所有者がいるとは限らないため、アプリケーションの所有者をレビュー担当者として選ぶことはできません。 すべてのアクセスをレビューするのではなく、レビューの範囲を絞り込んで、アプリケーションに割り当てられたゲスト ユーザーのみをレビューすることができます。

Microsoft Entra ID と Azure リソースのロールのレビューの計画

Privileged Identity Management を使用すると、企業が Microsoft Entra ID 内のリソースへの特権アクセスを管理する方法が簡略化されます。 PIM を使用すると、Microsoft Entra ID と Azure リソースの特権ロールのリストが小さく保たれます。 また、ディレクトリの全体的なセキュリティも強化されます。

アクセス レビューを利用すると、レビュー担当者は、ユーザーが引き続きロールに所属する必要があるかどうかを証明できます。 アクセス パッケージのアクセス レビューと同様に、Microsoft Entra ロールおよび Azure リソースのレビューは PIM の管理者ユーザーの操作に統合されています。

次のロールの割り当てを定期的にレビューします。

- 全体管理者

- ユーザー管理者

- 特権認証管理者

- 条件付きアクセス管理者

- セキュリティ管理者

- すべての Microsoft 365 と Dynamics のサービス管理ロール

レビューするロールには、永続的および臨時に割り当てたものが含まれます。

[レビュー担当者] セクションで、全ユーザーをレビューする担当者 (複数可) を選びます。 または、[マネージャー] を選択し、管理下の人のアクセス権をマネージャーがレビューするようにするか、[メンバー (セルフ)] を選択してメンバーが自分のアクセス権をレビューするようにすることができます。

アクセス レビューのデプロイ

Microsoft Entra IDと統合されたリソースのアクセスをレビューする戦略と計画を準備したら、以下のリソースを使用してレビューをデプロイおよび管理します。

アクセス パッケージのレビュー

古くなったアクセスのリスクを軽減するために、管理者は、アクセス パッケージに対するアクティブな割り当てを持つユーザーの定期的なレビューを有効にすることができます。 表に記載されている記事の手順に従います。

| ハウツー記事 | 説明 |

|---|---|

| アクセス レビューを作成する | アクセス パッケージのレビューを有効にします。 |

| アクセス レビューを行う | アクセス パッケージに割り当てられている他のユーザーのアクセス レビューを行います。 |

| 割り当てられたアクセス パッケージを自己レビューする | 割り当てられたアクセス パッケージの自己レビューを行います。 |

注意

自己レビューを行い、アクセスが不要になったと申告したユーザーは、すぐにアクセス パッケージから削除されるわけではありません。 レビューが終了するか、管理者がレビューを停止すると、アクセス パッケージから削除されます。

グループとアプリのレビュー

従業員やゲストによるグループやアプリケーションへのアクセスのニーズは、時間の経過と共に変化する可能性があります。 アクセスの割り当てが古いことで生じるリスクを軽減するために、管理者は、グループ メンバーまたはアプリケーションのアクセスに対するアクセス レビューを作成することができます。 表に記載されている記事の手順に従います。

| ハウツー記事 | 説明 |

|---|---|

| アクセス レビューを作成する | グループ メンバーまたはアプリケーションのアクセスに対して 1 つ以上のアクセス レビューを作成します。 |

| アクセス レビューを行う | アプリケーションにアクセスするユーザーまたはグループのメンバーに対するアクセス レビューを行います。 |

| アクセスの自己レビュー | グループまたはアプリケーションに対する自身のアクセス権をメンバーがレビューできるようにします。 |

| アクセス レビューを完了する | アクセス レビューを表示して結果を適用します。 |

| オンプレミスのグループに対してアクションを実行する | オンプレミス グループのアクセス レビューに対して動作するサンプル PowerShell スクリプトを使用します。 |

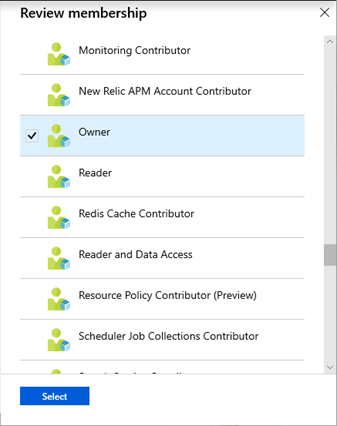

Microsoft Entra ロールのレビュー

ロールの割り当てが古いことで生じるリスクを軽減するために、Microsoft Entra の特権ロールのアクセスを定期的にレビューします。

![Microsoft Entra ロールの [レビューのメンバーシップ] リストを示すスクリーンショット。](media/deploy-access-review/8-review-azure-ad-roles-picker.png)

表に記載されている記事の手順に従います。

| ハウツー記事 | 説明 |

|---|---|

| アクセス レビューを作成する | PIM で Microsoft Entra の特権ロールのアクセス レビューを作成します。 |

| アクセスの自己レビュー | 管理者ロールが割り当てられている場合に、ロールへのアクセスを承認または拒否します。 |

| アクセス レビューを完了する | アクセス レビューを表示して結果を適用します。 |

Azure リソースのロールのレビュー

ロールの割り当てが古いことで生じるリスクを軽減するために、Azure リソースの特権ロールのアクセスを定期的にレビューします。

表に記載されている記事の手順に従います。

| ハウツー記事 | 説明 |

|---|---|

| アクセス レビューを作成する | PIM で Azure リソースの特権ロールのアクセス レビューを作成します。 |

| アクセスの自己レビュー | 管理者ロールが割り当てられている場合に、ロールへのアクセスを承認または拒否します。 |

| アクセス レビューを完了する | アクセス レビューを表示して結果を適用します。 |

アクセス レビュー API の使用

レビュー可能なリソースを操作および管理するには、Microsoft Graph API のメソッドおよびロールとアプリケーションのアクセス許可の承認チェックに関するページを参照してください。 Microsoft Graph API のアクセス レビュー関連のメソッドは、アプリケーションとユーザー両方のコンテキストで使用できます。 アプリケーション コンテキストでスクリプトを実行する場合、API の実行に使用するアカウント (サービス プリンシパル) には、アクセス レビュー情報をクエリするための AccessReview.Read.All アクセス許可が付与されている必要があります。

アクセス レビュー用の Microsoft Graph API を使用して自動化するアクセス レビューのタスクで一般的なものは次のとおりです。

- アクセス レビューを作成して開始する。

- スケジュールされた終了よりも前にアクセス レビューを手動で終了する。

- 実行中のすべてのアクセス レビューとその状態を一覧表示する。

- 一連のレビューの履歴と、各レビューで実行された決定およびアクションを確認する

- アクセス レビューから決定を収集する。

- 完了したレビューのうち、システムの推奨と異なる決定をレビュー担当者が下したレビューから決定を収集する。

オートメーション用に新しい Microsoft Graph API クエリを作成する場合は、Graph エクスプローラーを使用して、スクリプトやコードに配置する前に Microsoft Graph クエリをビルドして探索します。 このステップでは、求めている正確な結果が得られるよう、スクリプトのコードを変更することなくクエリをすばやく反復できます。

アクセス レビューの監視

アクセス レビューのアクティビティは記録され、Microsoft Entra の監査ログから確認できます。 カテゴリ、アクティビティの種類、日付範囲で監査データをフィルター処理できます。 クエリの例を次に示します。

| カテゴリ | ポリシー |

|---|---|

| アクティビティの種類 | アクセス レビューの作成 |

| アクセス レビューの更新 | |

| 終了したアクセス レビュー | |

| アクセス レビューの削除 | |

| 決定の承認 | |

| 決定の拒否 | |

| 決定のリセット | |

| 決定の適用 | |

| 期間 | 7 日間 |

アクセス レビューのより高度なクエリと分析のために、またレビューの変更と完了を追跡するために、Microsoft Entra 監査ログを Azure Log Analytics または Azure Event Hubs にエクスポートします。 監査ログが Log Analytics に格納されていると、強力な分析言語を使用したり、独自のダッシュボードを構築したりできます。

次の手順

以下の関連テクノロジについて理解します。