カスタム コマンドによる保存データの暗号化

重要

Custom Commands は 2026 年 4 月 30 日に廃止される予定です。 2023 年 10 月 30 日以降、Speech Studio で新しい Custom Commands アプリケーションを作成することはできません。 この変更に関連して、LUIS は 2025 年 10 月 1 日に廃止される予定です。 2023 年 4 月 1 日以降、新しい LUIS リソースを作成することはできません。

データは、クラウドに保存されるとき、Custom Commands によって自動的に暗号化されます。 カスタム コマンド サービスによる暗号化はデータを保護すると同時に、組織のセキュリティおよびコンプライアンス コミットメントを満たすために役立ちます。

Note

カスタム コマンド サービスでは、アプリケーションに関連付けられている LUIS リソースの暗号化が自動的には有効になりません。 必要な場合は、ここから LUIS リソースの暗号化を有効にする必要があります。

Azure AI サービスの暗号化について

データは、FIPS 140-2 に準拠する 256 ビット AES 暗号化を使用して暗号化および暗号化解除されます。 暗号化と暗号化解除は透過的であり、暗号化とアクセスはユーザーによって管理されます。 データは既定でセキュリティ保護され、暗号化を利用するためにコードまたはアプリケーションを変更する必要はありません。

暗号化キーの管理について

Custom Commands を使用する場合、音声サービスによって次のデータがクラウドに保存されます。

- カスタム コマンド アプリケーションの背後にある構成 JSON

- LUIS のオーサリングおよび予測キー

サブスクリプションでは、Microsoft が管理する暗号化キーが既定で使用されます。 ただし、ユーザー独自の暗号化キーを使用してサブスクリプションを管理することもできます。 カスタマー マネージド キー (CMK、Bring Your Own Key (BYOK) とも呼ばれます) を使用すると、アクセス制御の作成、ローテーション、無効化、取り消しを、いっそう柔軟に行うことができます。 また、データを保護するために使われる暗号化キーを監査することもできます。

重要

カスタマー マネージド キーは、2020 年 6 月 27 日の後に作成されたリソースでのみ使用できます。 Speech サービスで CMK を使用するには、新しい Speech リソースを作成する必要があります。 リソースが作成されたら、Azure Key Vault を使用してマネージド ID を設定できます。

カスタマー マネージド キーを使用する機能を要求するには、カスタマー マネージド キー要求フォームに入力して送信します。 要求の状態について連絡を差し上げるまで、約 3 から 5 営業日かかります。 要求によっては、お客様は待ち行列に登録され、スペースが利用できるようになってから承認される場合があります。 Speech サービスでの CMK の使用が承認されたら、Azure portal から新しい Speech リソースを作成する必要があります。

Note

カスタマー マネージド キー (CMK) は、カスタム コマンドでのみサポートされています。

Custom Speech と Custom Voice では、引き続きストレージ持ち込み (BYOS) のみがサポートされます。詳細情報

これらのサービスにアクセスするための特定の Speech リソースを使用している場合は、BYOS を明示的に構成することによってコンプライアンス ニーズを満たす必要があります。

Azure Key Vault でのカスタマー マネージド キー

カスタマー マネージド キーを格納するには、Azure Key Vault を使用する必要があります。 独自のキーを作成してキー コンテナーに格納することも、Azure Key Vault API を使ってキーを生成することもできます。 Speech リソースとキー コンテナーは、同じリージョンの同じ Microsoft Entra テナント内に存在する必要がありますが、サブスクリプションは異なっていてもかまいません。 Azure Key Vault の詳細については、「Azure Key Vault とは」をご覧ください。

新しい Speech リソースが作成され、Custom Commands アプリケーションをプロビジョニングするために使用される場合、データは常に Microsoft のマネージド キーを使用して暗号化されます。 リソースを作成するときに、カスタマー マネージド キーを有効にすることはできません。 カスタマー マネージド キーは Azure Key Vault に格納され、キー コンテナーは、Azure AI サービス リソースに関連付けられているマネージド ID に対してキーのアクセス許可を付与するアクセス ポリシーを使用して、プロビジョニングする必要があります。 マネージド ID は、CMK に必要な価格レベルを使用してリソースを作成した後でのみ使用できます。

カスタマー マネージド キーを有効にすると、システム割り当てマネージド ID (Microsoft Entra ID の機能) も有効になります。 システム割り当てマネージド ID が有効になると、このリソースは Microsoft Entra ID に登録されます。 登録された後、マネージド ID には、カスタマー マネージド キーのセットアップ時に選択されたキー コンテナーへのアクセス権が付与されます。

重要

システム割り当てのマネージド ID を無効にすると、キー コンテナーへのアクセスは削除され、カスタマー キーで暗号化されたデータにはアクセスできなくなります。 このデータに依存する機能はすべて動作しなくなります。

重要

マネージド ID は現在、クロスディレクトリ シナリオをサポートしていません。 Azure portal でカスタマー マネージド キーを構成すると、内部でマネージド ID が自動的に割り当てられます。 その後、サブスクリプション、リソース グループ、またはリソースを 1 つの Microsoft Entra ディレクトリから別の Microsoft Entra ディレクトリに移動した場合、そのリソースに関連付けられているマネージド ID は新しいテナントに転送されないため、カスタマー マネージド キーが機能しなくなることがあります。 詳細については、「Azure リソース用マネージド ID に関する FAQ と既知の問題」の「Microsoft Entra ディレクトリ間のサブスクリプションの転送」を参照してください。

Azure Key Vault を構成する

カスタマー マネージド キーを使用するには、キー コンテナーで "論理的な削除" と "消去しない" の 2 つのプロパティが設定されている必要があります。 これらのプロパティは既定では有効になっていませんが、新規または既存のキー コンテナーに対して PowerShell または Azure CLI を使用して有効にすることができます。

重要

論理的な削除 と 消去しない のプロパティを有効にしない状態でキーを削除すると、Azure AI サービス リソース内のデータを復旧できなくなります。

既存のキー コンテナーでこれらのプロパティを有効にする方法については、次のいずれかの記事の「論理的な削除を有効にする」および「消去保護を有効にする」を参照してください。

Azure Storage 暗号化では、サイズが 2048 の RSA キーのみがサポートされています。 キーの詳細については、「Azure Key Vault のキー、シークレット、証明書について」の「Key Vault のキー」を参照してください。

Speech リソースに対してカスタマー マネージド キーを有効にする

Azure portal でカスタマー マネージド キーを有効にするには、次の手順のようにします。

- Speech リソースに移動します。

- Speech リソースの [設定] ページで、[暗号化] を選択します。 次の図に示すように、 [カスタマー マネージド キー] オプションを選択します。

キーを指定する

カスタマー マネージド キーを有効にした後で、キーと Azure AI サービス リソースの関連付けを指定することができます。

URI としてキーを指定する

URI としてキーを指定するには、次の手順のようにします。

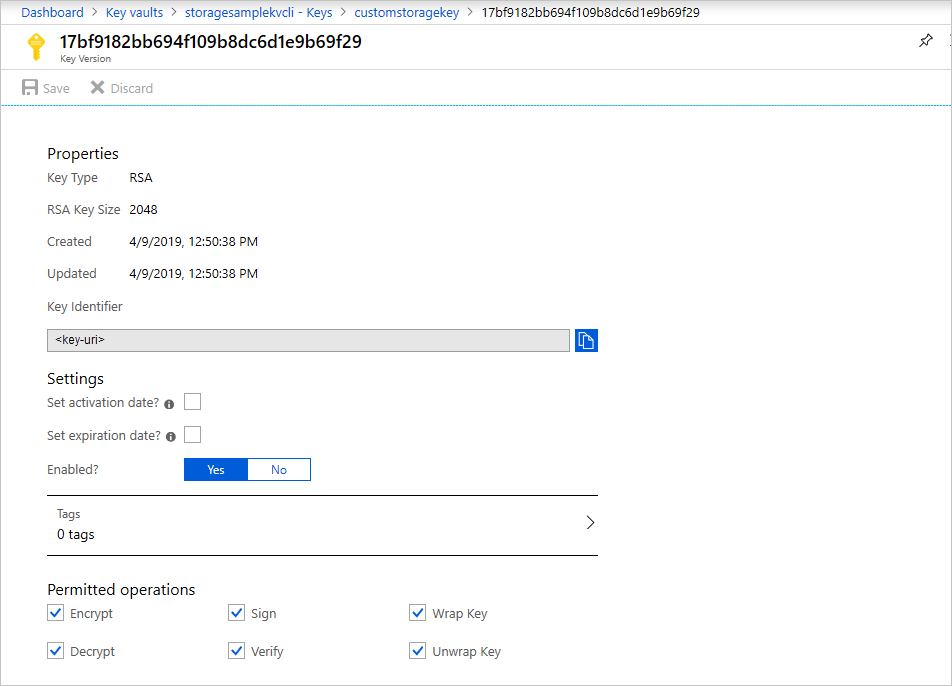

Azure portal でキーの URI を調べるには、キー コンテナーに移動して、 [キー] 設定を選択します。 目的のキーを選択し、キーを選択してそのバージョンを表示します。 そのバージョンの設定を表示するには、キーのバージョンを選択します。

URI を示している [キー識別子] フィールドの値をコピーします。

Speech サービスの [暗号化] の設定で、 [キー URI を入力] オプションを選択します。

コピーした URI を [キー URI] フィールドに貼り付けます。

キー コンテナーを含むサブスクリプションを指定します。

変更を保存します。

キー コンテナーのキーを指定する

キー コンテナーからキーを指定するには、まず、キーが含まれるキー コンテナーがあることを確認します。 キー コンテナーからキーを指定するには、次の手順のようにします。

[Select from Key Vault](キー コンテナーから選択) オプションを選択します。

使用するキーを含むキー コンテナーを選択します。

キー コンテナーからキーを選択します。

変更を保存します。

キーのバージョンを更新する

キーの新しいバージョンを作成したら、その新しいバージョンを使用するように Speech リソースを更新します。 次の手順に従います。

- Speech リソースに移動し、 [暗号化] の設定を表示します。

- 新しいキーのバージョンの URI を入力します。 または、キー コンテナーとキーを再び選択して、バージョンを更新してもかまいません。

- 変更を保存します。

別のキーを使用する

暗号化に使用されるキーを変更するには、次の手順のようにします。

- Speech リソースに移動し、 [暗号化] の設定を表示します。

- 新しいキーの URI を入力します。 キーコンテナーを選択して新しいキーを選択することもできます。

- 変更を保存します。

カスタマー マネージド キーをローテーションする

Azure Key Vault のカスタマー マネージド キーは、お使いのコンプライアンス ポリシーに従ってローテーションすることができます。 キーがローテーションされる場合は、新しいキー URI を使用するように Speech リソースを更新する必要があります。 Azure portal で新しいバージョンのキーを使用するようにリソースを更新する方法については、「キーのバージョンを更新する」のセクションを参照してください。

キーをローテーションしても、リソースでのデータの再暗号化はトリガーされません。 ユーザーがこれ以上操作を行う必要はありません。

カスタマー マネージド キーへのアクセス権を取り消す

カスタマー マネージド キーへのアクセス権を取り消すには、PowerShell または Azure CLI を使用します。 詳細については、Azure Key Vault PowerShell に関する記事、または Azure Key Vault CLI に関する記事を参照してください。 アクセス権を取り消すと、Azure AI サービスで暗号化キーにアクセスできなくなるため、Azure AI サービス リソース内のすべてのデータへのアクセスが事実上ブロックされます。

カスタマー マネージド キーを無効にする

カスタマー マネージド キーを無効にすると、その後、Speech リソースは Microsoft のマネージド キーで暗号化されます。 カスタマー マネージド キーを無効にするには、次の手順を実行します。

- Speech リソースに移動し、 [暗号化] の設定を表示します。

- [独自のキーを使用する] 設定の横にあるチェック ボックスをオフにします。