計画と運用のガイド

このガイドは、Defender for Cloud の使用を計画している情報技術 (IT) プロフェッショナル、IT アーキテクト、情報セキュリティ アナリスト、クラウド管理者を対象としています。

計画ガイド

このガイドでは、Defender for Cloud が組織のセキュリティ要件とクラウド管理モデルにどのように適合するかの背景について説明します。 組織内のさまざまな個人やチームが、安全な開発と運用、監視、ガバナンス、インシデント対応のニーズを満たすために、このサービスをどのように使用しているかを把握することが重要です。 Defender for Cloud の使用を計画する際に考慮する必要がある主な領域は次のとおりです。

- セキュリティ ロールとアクセス制御

- セキュリティ ポリシーと推奨事項

- データの収集と保存

- Azure 以外のリソースのオンボード

- 継続的なセキュリティの監視

- インシデント対応

次のセクションでは、これらの領域のそれぞれについて計画し、自分の要件に合わせて推奨事項を適用する方法について説明します。

Note

設計と計画のフェーズにも役立つ一般的な質問の一覧については、Defender for Cloud に関する一般的な質問に関するページを参照してください。

セキュリティ ロールとアクセス制御

組織の規模と構造によっては、複数の個人やチームが Defender for Cloud を使用して、セキュリティ関連のさまざまなタスクを実行する場合があります。 次の図には、架空の人物のほか、それぞれの役割とセキュリティ責任が例として挙げられています。

Defender for Cloud を使用すると、上記のようなさまざまな責任を果たすことができます。 次に例を示します。

Jeff (ワークロード所有者)

クラウド ワークロードとその関連リソースを管理する。

会社のセキュリティ ポリシーに従って保護を実装、管理する責任を負う。

Ellen (CISO/CIO)

会社のセキュリティに関して全面的な責任を負う。

クラウド ワークロード全般について会社のセキュリティ体制を把握したいと考えている。

主な攻撃とリスクを把握している必要がある。

David (IT セキュリティ担当者)

適切な保護が実施されるように、会社のセキュリティ ポリシーを設定する。

ポリシーを使用してコンプライアンスを監視する。

リーダーまたは監査担当者向けのレポートを作成する。

Judy (セキュリティ運用担当者)

常時監視を行い、セキュリティ アラートに対応する。

クラウド ワークロード所有者または IT セキュリティ アナリストに報告を行う。

Sam (セキュリティ アナリスト)

攻撃を調査する。

クラウド ワークロード所有者と連携して修復を実施する。

Defender for Cloud では、Azure ロールベースのアクセス制御 (Azure RBAC) が使用されており、これによって提供される組み込みのロールは、Azure のユーザー、グループ、およびサービスに割り当てることができます。 ユーザーが Defender for Cloud を開くと、アクセス権のあるリソースに関する情報のみが表示されます。 これは、サブスクリプションまたはリソースが属するリソース グループについて、所有者、共同作業者、閲覧者のいずれかのロールがユーザーに割り当てられていることを意味します。 これらのロールに加えて、Defender for Cloud に固有のロールが 2 つあります。

セキュリティ閲覧者: このロールに属しているユーザーは、Defender for Cloud の構成 (推奨事項、アラート、ポリシー、正常性を含む) のみを閲覧できますが、変更を加えることはできません。

セキュリティ管理者: セキュリティ閲覧者と同じですが、セキュリティ ポリシーの更新と、推奨事項とアラートの解除を実行することもできます。

前の図で説明したペルソナには、次の Azure ロールベースのアクセス制御ロールが必要です。

Jeff (ワークロード所有者)

- リソース グループの所有者/共同作成者。

Ellen (CISO/CIO)

- サブスクリプションの所有者/共同作成者またはセキュリティ管理者。

David (IT セキュリティ担当者)

- サブスクリプションの所有者/共同作成者またはセキュリティ管理者。

Judy (セキュリティ運用担当者)

サブスクリプションの閲覧者またはセキュリティ閲覧者 (アラートを表示する場合)。

サブスクリプションの所有者/共同作成者またはセキュリティ管理者 (アラートを解除する場合は必須)。

Sam (セキュリティ アナリスト)

サブスクリプションの閲覧者 (アラートを表示する場合)。

サブスクリプションの所有者/共同作成者 (アラートを解除する場合は必須)。

ワークスペースへのアクセスが必要な場合があります。

上記に加えて、次の点を考慮する必要があります。

セキュリティ ポリシーを編集できるのは、サブスクリプションの所有者/共同作成者とセキュリティ管理者のみです。

セキュリティに関する推奨事項をリソースに適用できるのは、サブスクリプションとリソース グループの所有者と共同作成者のみです。

Defender for Cloud 用 Azure ロールベースのアクセス制御を使用してアクセス制御を計画する場合は、組織内の誰が Defender for Cloud にアクセスしてタスクを実行する必要があるかを理解するようにしてください。 その後、Azure ロールベースのアクセス制御を適切に構成できます。

注意

タスクを実行するために必要となる最小限の権限ロールをユーザーに割り当てることをお勧めします。 たとえば、リソースのセキュリティ状態に関する情報の表示のみが必要で、推奨事項の適用やポリシーの編集などの操作を行う必要がないユーザーには、閲覧者ロールを割り当てます。

セキュリティ ポリシーと推奨事項

セキュリティ ポリシーは、ワークロードの必要な構成を定義し、会社や規制のセキュリティ要件に確実に準拠できるようにします。 Defender for Cloud では、Azure サブスクリプションのポリシーを定義できます。これらのポリシーは、ワークロードの種類やデータの機密性に合わせて調整できます。

Defender for Cloud ポリシーには、次のコンポーネントが含まれます。

データ収集: エージェントのプロビジョニングとデータ収集の設定。

セキュリティ ポリシー: Defender for Cloud で監視および推奨されるコントロールを決定する Azure Policy。 Azure Policy を使用して、新しい定義の作成、より多くのポリシーの定義、管理グループ間でのポリシーの割り当てを行うこともできます。

電子メール通知: セキュリティ連絡先と通知設定。

価格レベル: (API を使用してサブスクリプションやワークスペースに指定できる) スコープ内のリソースに使用できる Defender for Cloud の機能が決まります。これには、Microsoft Defender for Cloud の Defender プランの有無は関係ありません。

Note

セキュリティ コントラクトを指定すると、セキュリティ インシデントが発生した場合に Azure から組織内の適切な人物に連絡が届くようになります。 この推奨事項を有効にする方法の詳細については、Defender for Cloud でセキュリティ連絡先の詳細の指定に関するページを参照してください。

セキュリティ ポリシーの定義と推奨事項

Defender for Cloud では、Azure サブスクリプションごとに自動で既定のセキュリティ ポリシーが作成されます。 Defender for Cloud でポリシーを編集するか、Azure Policy を使用して新しい定義の作成、より多くのポリシーの定義、管理グループ間でのポリシーの割り当てを行うこともできます。 管理グループは、組織全体または組織内の部署を表すことができます。 これらの管理グループ全体のポリシー コンプライアンスを監視できます。

セキュリティ ポリシーを構成する前に、各セキュリティに関する推奨事項を確認してください。

これらのポリシーがさまざまなサブスクリプションとリソース グループに適しているかどうかを確認します。

セキュリティに関する推奨事項に対処するアクションを理解します。

組織内の誰が新しい推奨事項の監視と修復を担当するかを決定します。

データの収集と保存

Defender for Cloud では仮想マシンからセキュリティ データを収集するために Log Analytics エージェントと Azure Monitor エージェントが使用されます。 このエージェントから収集されたデータは、Log Analytics ワークスペースに格納されます。

エージェント

セキュリティ ポリシーで自動プロビジョニングを有効にすると、データ収集 エージェントは、サポートされているすべての Azure VM と作成される新しくサポートされている VM にインストールされます。 VM またはコンピューターに Log Analytics エージェントが既にインストールされている場合、Defender for Cloud は、現在インストールされているエージェントを使用します。 エージェントのプロセスは、他への影響が少なく設計されているため、VM のパフォーマンスに対する影響もごくわずかです。

ある時点で、データ収集を無効にする必要が生じた場合は、セキュリティ ポリシーで無効にすることができます。 ただし、Log Analytics エージェントは他の Azure 管理サービスや監視サービスで使用されている場合があるため、Defender for Cloud でデータ収集をオフにしても、このエージェントが自動的にアンインストールされることはありません。 必要な場合は、手動でエージェントをアンインストールできます。

Note

サポート対象の VM の一覧については、Defender for Cloud に関する一般的な質問に関するページを参照してください。

ワークスペース

ワークスペースとは、データのコンテナーとして機能する Azure リソースです。 組織のメンバーは、複数のワークスペースを使用して、IT インフラストラクチャの一部またはすべてから収集されるデータのさまざまなセットを管理する場合があります。

Log Analytics エージェントから収集されたデータは、Azure サブスクリプションに関連付けられている既存の Log Analytics ワークスペースまたは新しいワークスペースに格納されます。

Azure portal で、Log Analytics ワークスペースの一覧を参照して表示できます。一覧には、Defender for Cloud によって作成されたワークスペースも含まれます。 新しいワークスペースに対して、関連するリソース グループが作成されます。 リソースは、次の名前付け規則に従って作成されます。

ワークスペース:DefaultWorkspace-[subscription-ID]-[geo]

リソース グループ:DefaultResourceGroup-[geo]

Defender for Cloud によって作成されたワークスペースの場合、データは 30 日間保持されます。 既存のワークスペースでは、リテンション期間は、ワークスペースの価格レベルに基づきます。 必要に応じて、既存のワークスペースを使用することもできます。

エージェントから既定のワークスペース以外のワークスペースに報告する場合は、サブスクリプションで有効にしたすべての Defender for Cloud Defender プランもそのワークスペースで有効にする必要があります。

Note

Microsoft は、このデータのプライバシーとセキュリティの保護に積極的に取り組んでいます。 Microsoft ではコーディングからサービスの運用まで、厳密なコンプライアンスとセキュリティのガイドラインに準拠しています。 データの取り扱いとプライバシーに関する詳細については、「Microsoft Defender for Cloud のデータ セキュリティ」を参照してください。

Azure 以外のリソースのオンボード

Defender for Cloud では、Azure 以外のコンピューターのセキュリティの状況を監視できますが、これらのリソースをオンボードしておく必要があります。 Azure 以外のリソースをオンボードする方法の詳細については、Azure 以外のコンピューターのオンボードに関するページを参照してください。

継続的なセキュリティの監視

Defender for Cloud の初期構成と推奨事項の適用を完了したら、次の手順は Defender for Cloud の運用プロセスの検討です。

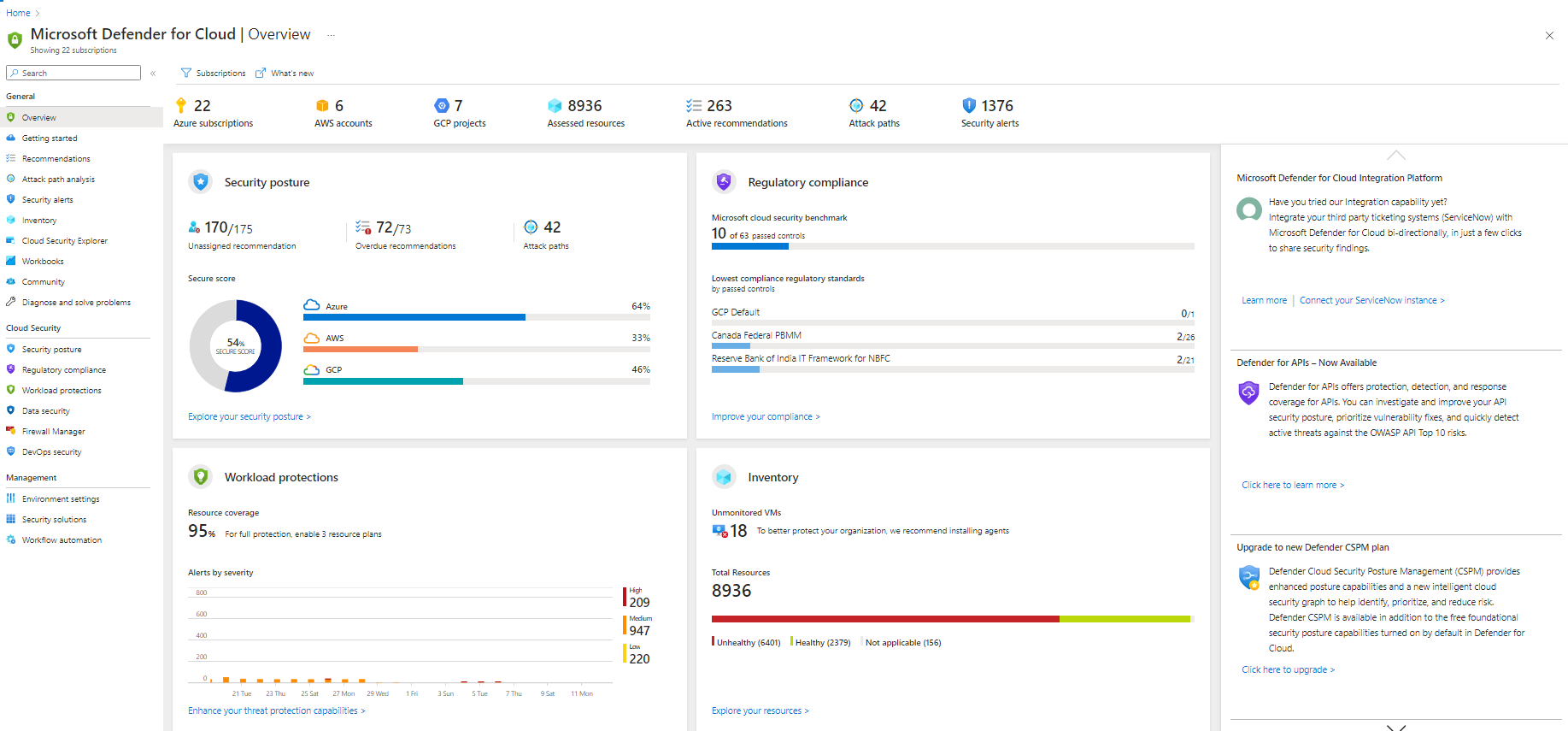

Defender for Cloud の概要では、Azure リソースと接続済みの Azure 以外のリソースすべてのセキュリティが統合されたビューが表示されます。 以下の例は、解決すべき多くの問題を含む環境を示しています。

Note

Defender for Cloud が、通常の運用手順を妨げることはありません。 Defender for Cloud では、デプロイが受動的に監視され、ユーザーが有効にしたセキュリティ ポリシーに基づいて推奨事項が提供されます。

現在の Azure 環境に対して Defender for Cloud を使用することを初めて選択する場合は、推奨事項のページで、すべての推奨事項を必ずご確認ください。

毎日のセキュリティ操作の一環として、脅威インテリジェンス オプションにアクセスすることを計画してください。 そこでは、特定のコンピューターがボットネットの一部であるかどうかを特定するなど、環境に対するセキュリティの脅威を特定することができます。

新しいリリースや変更されたリソースの監視

ほとんどの Azure 環境は、リソースが定期的に作成、スピンアップまたはダウン、再構成、変更され動的です。 Defender for Cloud を使用すると、これらの新しいリソースのセキュリティ状態を可視化できるようになります。

Azure 環境に新しいリソース (VM、SQL DB) を追加すると、Defender for Cloud によって自動的にこれらのリソースが検出され、PaaS Web ロールや worker ロールなどのセキュリティの監視が開始されます。 データ収集がセキュリティ ポリシーで有効になっている場合は、仮想マシンに対して追加の監視機能が自動的に有効になります。

また、セキュリティ上のリスクが生じる可能性がある構成の変更、推奨されるベースラインからの逸脱、およびセキュリティ アラートがないか、既存のリソースを定期的に監視する必要があります。

アクセスとアプリケーションのセキュリティ強化

セキュリティ操作の一環として、VM へのアクセスを制限する予防措置を採用したり、VM 上で実行されているアプリケーションを制御したりする必要もあります。 Azure VM への受信トラフィックをロックダウンすることで、攻撃にさらされることを減らすと同時に、必要に応じて簡単に VM に接続できるようになります。 VM へのアクセスのセキュリティを強化するには、Just-In-Time VM アクセス機能を使用します。

適応型アプリケーション制御を使用して、Azure に配置された VM で実行できるアプリケーションを制限できます。 その他の利点として、適応型アプリケーション制御は、マルウェアに対して VM を強化するのに役立ちます。 機械学習を利用することで、Defender for Cloud は VM で実行されているプロセスを分析し、許可リストの規則の作成を支援します。

インシデント対応

脅威が発生すると、Defender for Cloud によって検出され、アラートが生成されます。 組織は新しいセキュリティ アラートの有無を監視し、必要に応じて、詳しい調査や攻撃の修復のための対策を講じる必要があります。 Defender for Cloud の脅威保護のしくみの詳細については、Defender for Cloud の脅威の検出と応答のしくみに関する記事を参照してください。

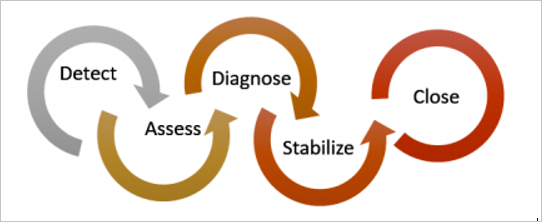

インシデント対応計画を作成することはできませんが、インシデント対応の段階の基盤として、クラウド ライフサイクルで Microsoft Azure Security Response を使用します。 クラウド ライフサイクルにおけるインシデント対応の段階。

Note

計画の作成については、米国国立標準技術研究所 (NIST) の『 Computer Security Incident Handling Guide (コンピューター セキュリティ インシデント対応ガイド) 』が参考資料としてご利用いただけます。

次の段階で、Defender for Cloud の警告を使用できます。

検出: 1 つまたは複数のリソースで、疑わしいアクティビティを識別します。

評価: 最初の評価を実行して、疑わしいアクティビティに関する詳細情報を入手します。

診断: 修復手順を使用して技術的な処置を施し、問題に対処します。

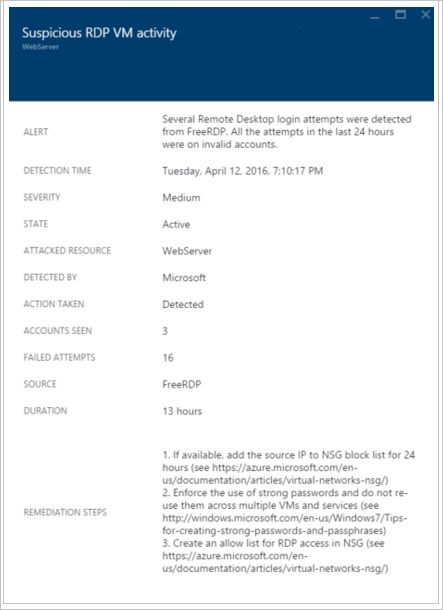

各セキュリティ アラートで提供される情報は、攻撃の性質に関する理解を深め、緩和策を提案するために活用できます。 詳細情報へのリンクか Azure 内の他の情報源へのリンクがアラートに記載されている場合もあります。 提供される情報を使用して、さらに検索したり、緩和策を開始したりできます。ワークスペースに格納されているセキュリティ関連のデータを検索することもできます。

次の例は、疑わしい RDP アクティビティの発生を示しています。

このページには、攻撃が発生した時刻、ソース ホスト名、標的となった VM に関する詳細情報のほか、推奨される手順も表示されます。 状況によっては、攻撃元の情報が空白になっていることもあります。 このような動作の詳細については、Defender for Cloud アラートに表示されないソース情報に関する記事を参照してください。

侵害されたシステムを特定したら、以前に作成したワークフローの自動化を実行できます。 ワークフローの自動化は、アラートによってトリガーされた場合に Defender for Cloud から実行できるプロシージャのコレクションです。

Note

インシデント対応プロセス中に役立つ Defender for Cloud 機能の使用方法の詳細については、Defender for Cloud でのセキュリティ アラートの管理と対応に関するページを参照してください。

次のステップ

このドキュメントでは、Defender for Cloud の導入を計画する方法について説明しました。 Defender for Cloud の詳細を説明します。

- Defender for Cloud でのセキュリティ アラートの管理と対応

- Defender for Cloud を使用したパートナー ソリューションの監視 - パートナー ソリューションの正常性状態を監視する方法について説明しています。

- Defender for Cloud に関する一般的な質問 - このサービスの使用に関してよく寄せられる質問が記載されています。

- Azure セキュリティ ブログ - Azure のセキュリティとコンプライアンスに関するブログ記事を確認できます。