Splunk と QRadar にエクスポートするために Azure リソースを準備する

Microsoft Defender for Cloud セキュリティ アラートを IBM QRadar and Splunk にストリーミングするには、Event Hubs や Microsoft Entra ID などのリソースを Azure に設定する必要があります。 Azure portal でこれらのリソースを構成する手順を以下に示しますが、PowerShell スクリプトを使用して構成することもできます。 QRadar と Splunk にアラートをエクスポートするために Azure リソースを構成する前に、必ず「QRadar と Splunk にアラートをストリーミングする」を確認してください。

Azure portal で QRadar と Splunk の Azure リソースを構成するには:

手順 1: Event Hubs 名前空間と、送信アクセス許可を持つイベント ハブを作成する

Event Hubs サービスで、Event Hubs 名前空間を作成します。

- [作成] を選択します

- 名前空間の詳細を入力し、[確認と作成] を選択して、[作成] を選択します。

イベント ハブを作成します。

- 作成した名前空間で、[+ イベント ハブ] を選択します。

- イベント ハブの詳細を入力し、[確認と作成] を選択して、[作成] を選択します。

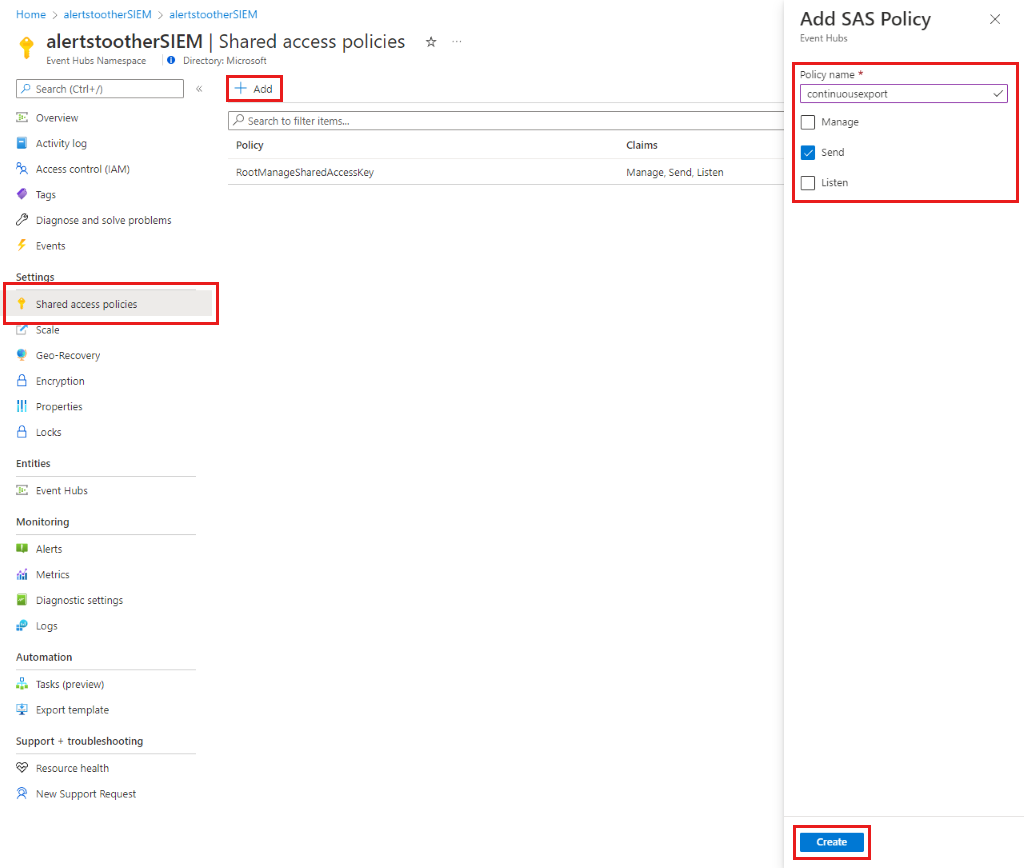

共有アクセス ポリシーを作成します。

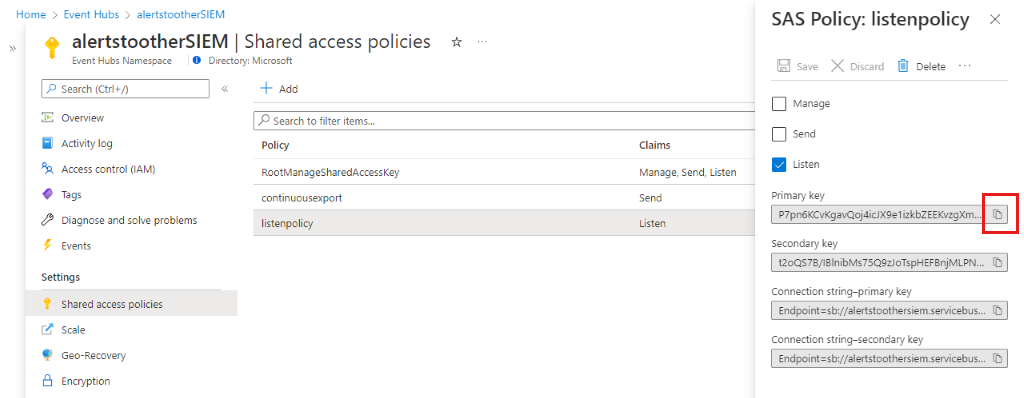

手順 2: QRadar SIEM へのストリーミングの場合 - リッスン ポリシーを作成する

[追加] を選択し、一意のポリシー名を入力して、[リッスン] を選択します。

[作成] を選択し、ポリシーを作成します。

リッスン ポリシーが作成された後、[接続文字列 - 主キー] をコピーし、後で使用するために保存します。

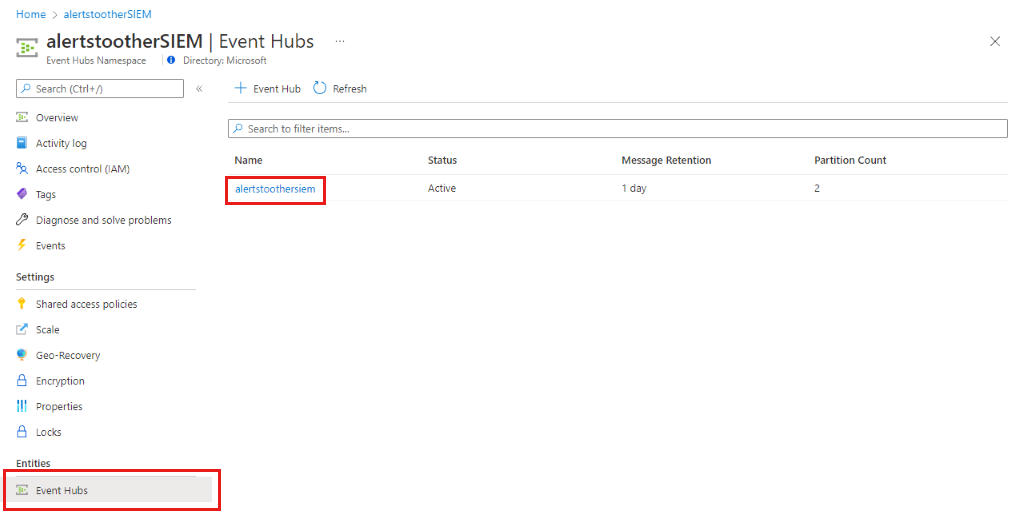

手順 3: コンシューマー グループを作成し、SIEM プラットフォームで使用する名前をコピーして保存する

[Event Hubs] イベント ハブ メニューの [エンティティ] セクションで、[Event Hubs] を選択し、作成したイベント ハブを選びます。

[コンシューマー グループ] を選択します。

手順 4: アラートのスコープに対して連続エクスポートを有効にする

Azure 検索ボックスで、"ポリシー" を検索し、[ポリシー] に移動します。

[ポリシー] メニューで、[定義] を選択します。

"エクスポートのデプロイ" を検索し、[Microsoft Defender for Cloud データのイベント ハブへのエクスポートをデプロイする] の組み込みポリシーを選択します。

[割り当て] を選択します。

基本ポリシーのオプションを定義します。

- [スコープ] で、[...] を選択してポリシーを適用するスコープを選びます。

- スコープでルート管理グループ (テナント スコープの場合)、管理グループ、サブスクリプション、またはリソース グループを見つけて、[選択] を選択します。

- テナント ルート管理グループ レベルを選択するには、テナント レベルに対するアクセス許可が必要です。

- (省略可能) [除外] では、エクスポートから除外する特定のサブスクリプションを定義できます。

- 割り当て名を入力します。

- ポリシーの適用が有効になっていることを確認します。

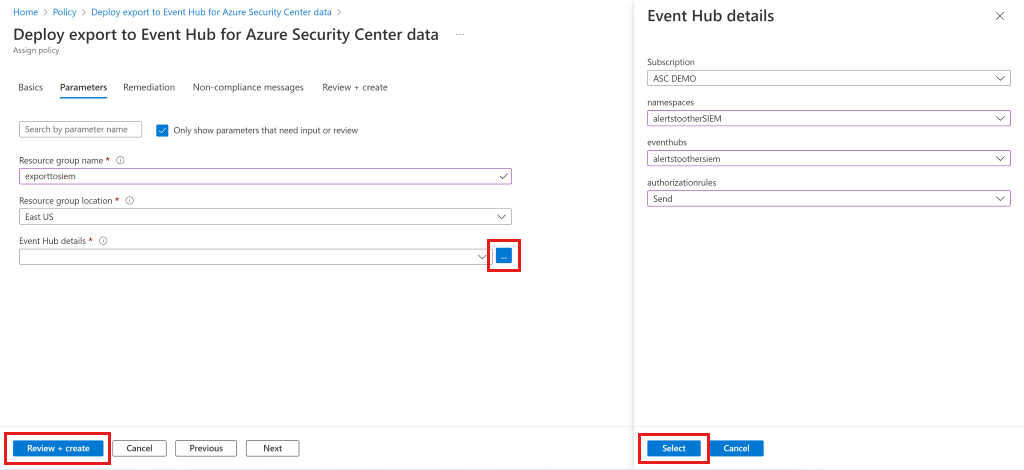

ポリシー パラメーターで、次のようにします。

- オートメーション リソースが保存されるリソース グループを入力します。

- [リソース グループの場所] を選択します。

- [イベント ハブの詳細] の横にある [...] を選択し、次のようなイベント ハブの詳細を入力します。

- サブスクリプション。

- 作成した Event Hubs 名前空間。

- 作成したイベント ハブ。

- [authorizationrules] で、アラートを送信するために作成した共有アクセス ポリシーを選択します。

[確認と作成] および [作成] を選択して、Event Hubs への連続エクスポートを定義するプロセスを終了します。

- テナント (ルート管理グループ レベル) で連続エクスポート ポリシーをアクティブ化すると、このテナントの下に作成される新しいサブスクリプションに対してアラートが自動的にストリーミングされることに注目してください。

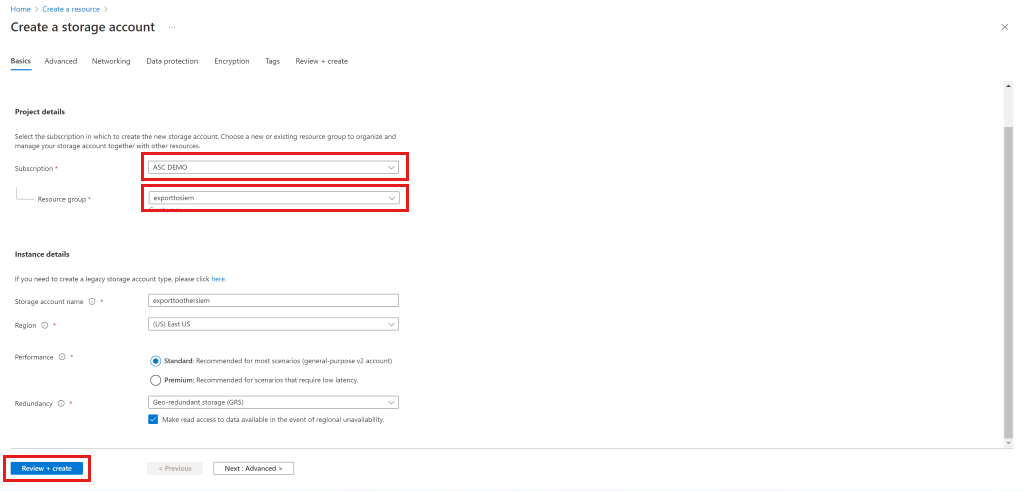

手順 5: QRadar SIEM へのアラートのストリーミングの場合 - ストレージ アカウントを作成する

Azure portal に移動して、[リソースの作成] を選択し、[ストレージ アカウント] を選択します。 そのオプションが表示されない場合は、"ストレージ アカウント" を検索します。

[作成] を選択します

ストレージ アカウントの詳細を入力し、[確認と作成]、[作成] の順に選択します。

ストレージ アカウントを作成し、リソースに移動した後、メニューで [アクセス キー] を選択します。

[キーの表示] を選択してキーを表示し、[キー 1] の接続文字列をコピーします。

手順 6: Splunk SIEM にアラートをストリーミングする場合 - Microsoft Entra アプリケーションを作成する

メニュー検索ボックスで、"Microsoft Entra ID" を検索し、Microsoft Entra ID に移動します。

Azure portal に移動し、[リソースの作成] を選択し、Microsoft Entra ID を選択します。 そのオプションが表示されない場合は、"active directory" を検索します。

メニューで、[アプリの登録] を選択します。

[新規登録] を選択します。

アプリケーションの名前を入力し、[登録] を選択します。

クリップボードにコピーし、[アプリケーション (クライアント) ID] と [ディレクトリ (テナント) ID] を保存します。

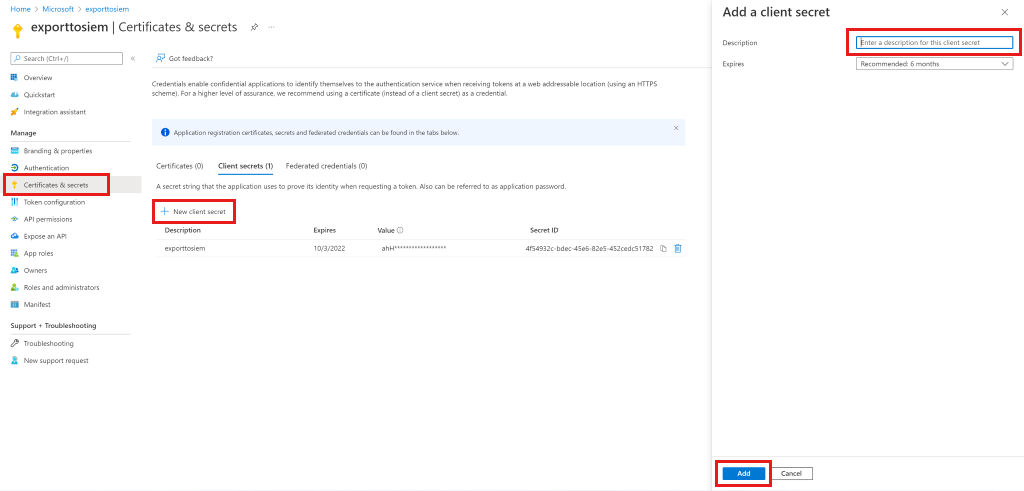

アプリケーションのクライアント シークレットを作成します。

- メニューの [証明書とシークレット] に 移動します。

- アプリケーションでトークンを要求するときに ID を証明するためのパスワードを作成します。

- [新しいクライアント シークレット] を選択します。

- 簡単な説明を入力し、シークレットの有効期限を選んで、[追加] を選択します。

シークレットが作成された後、[シークレット ID] をコピーし、後で [アプリケーション ID] と [ディレクトリ (テナント) ID] と共に使用するために保存します。

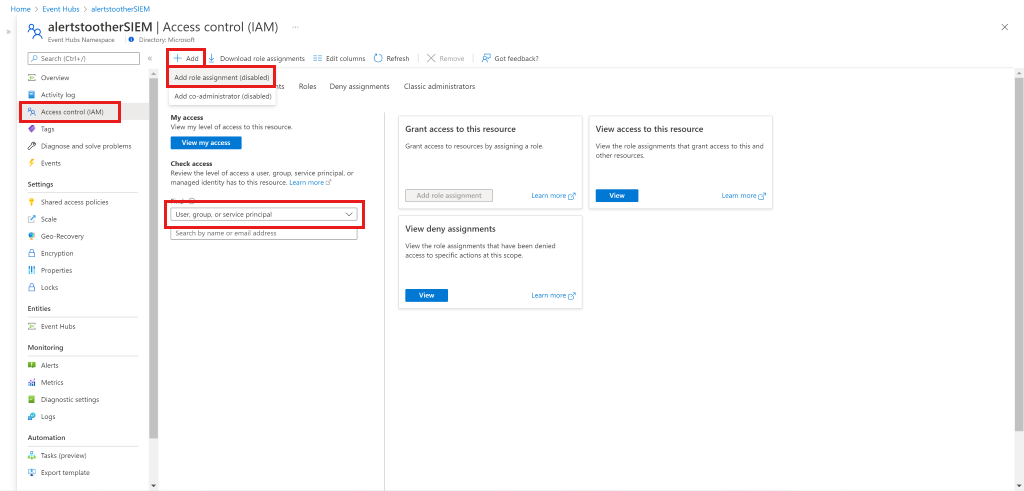

手順 7: Splunk SIEM にアラートをストリーミングする場合 - Microsoft Entra ID にイベント ハブからの読み取りを許可する

作成した Event Hubs 名前空間に移動します。

メニューで、[アクセス制御] に移動します。

[追加] を選択し、[ロールの割り当ての追加] を選択します。

[ロールの割り当ての追加] を選択します。

[ロール] タブで、Azure Event Hubs データ受信者を検索します。

[次へ] を選択します。

[メンバーの選択] を選びます。

前に作成した Microsoft Entra アプリケーションを検索して選択します。

[閉じる] を選択します。

アラートのエクスポートの設定を続行するには、使用している SIEM 用の組み込みコネクタをインストールします。