ネットワーク セキュリティ グループのフローのログ記録

ネットワーク セキュリティ グループ (NSG) のフロー ログは、ネットワーク セキュリティ グループを通過する IP トラフィックに関する情報をログ管理できる Azure Network Watcher の機能です。 フロー データは Azure Storage に送信され、そこからデータにアクセスし、任意の視覚化ツール、セキュリティ情報イベント管理 (SIEM) ソリューション、または侵入検出システム (IDS) にエクスポートできます。

フロー ログを使用する理由

独自のネットワークを保護して最適化できるように、ネットワークの監視、管理、把握を行うことは重要です。 ネットワークの現在の状態、接続しているユーザー、ユーザーの接続先を把握する必要があります。 また、インターネットに対して開かれているポート、予想されるネットワーク動作、不規則なネットワーク動作、トラフィックが急激に増加するタイミングを把握する必要もあります。

フロー ログは、クラウド環境内のすべてのネットワーク アクティビティの信頼できるソースです。 リソースを最適化しようとしているスタートアップ企業でも、侵入を検出しようとしている大企業でも、フロー ログは役立ちます。 フロー ログは、ネットワーク フローの最適化、スループットの監視、コンプライアンスの検証、侵入の検出などに使用できます。

一般的なユース ケース

ネットワーク監視

- 不明または不要なトラフィックを特定します。

- トラフィック レベルと帯域幅の消費を監視します。

- アプリケーションの動作を把握するために、フロー ログを IP およびポートでフィルター処理します。

- 任意の分析ツールや視覚化ツールにフロー ログをエクスポートして、監視ダッシュボードを設定します。

使用状況の監視と最適化

- ネットワークのトップ トーカーを特定します。

- GeoIP データと組み合わせて、リージョン間のトラフィックを識別します。

- 容量の予測用にトラフィックの増加について把握します。

- データを使用して、過度に制限されたトラフィック規則を削除します。

コンプライアンス

- フロー データを使用して、ネットワークの分離とエンタープライズ アクセス規則への準拠を確認します。

ネットワーク フォレンジクスとセキュリティ分析

- 侵害された IP とネットワーク インターフェイスからのネットワーク フローを分析します。

- 選択した SIEM または IDS ツールにフロー ログをエクスポートします。

NSG フロー ログのしくみ

NSG フロー ログの主なプロパティは次のとおりです:

- フロー ログは、オープン システム相互接続 (OSI) モデルのレイヤー 4 で動作し、ネットワーク セキュリティ グループとの間で送受信されるすべての IP フローを記録します。

- ログは、Azure プラットフォームを通して 1 分間隔で収集されます。 お使いの Azure リソースやネットワークのパフォーマンスにまったく影響はありません。

- ログは JSON 形式で書き込まれ、ネットワーク セキュリティ グループ規則ごとに送信フローと受信フローを示します。

- 各ログ レコードには、フローが適用されるネットワーク インターフェイス (NIC)、5 組の情報、トラフィックに関する決定、スループット情報 (バージョン 2 のみ) が含まれます。

- NSG フロー ログには、作成後最長 1 年間でログを自動的に削除できる保持機能があります。

注意

保持は、汎用 v2 ストレージ アカウントを使用している場合にのみ利用できます。

フロー ログの主要な概念は次のとおりです:

- ソフトウェアによるネットワークは、仮想ネットワークとサブネットを中心に編成されています。 ネットワーク セキュリティ グループを使用して、これらの仮想ネットワークとサブネットのセキュリティを管理できます。

- ネットワーク セキュリティ グループには、ネットワーク セキュリティ グループが接続されている Azure リソースとの送受信ネットワーク トラフィックを許可または拒否する "セキュリティ規則" が含まれています。 ネットワーク セキュリティ グループは、仮想マシン (VM) のサブネットまたはネットワーク インターフェイスに関連付けることができます。 詳細については、ネットワーク セキュリティ グループの概要に関する記事をご覧ください。

- ネットワーク内のすべてのトラフィック フローは、該当するネットワーク セキュリティ グループ内の規則を通じて評価されます。 これらの評価の結果が NSG フロー ログです。

- NSG フロー ログは Azure プラットフォーム経由で収集されるため、Azure リソースに変更を加える必要はありません。

- ネットワーク セキュリティ グループの規則には、終了するものと、終了しないものの 2 つの種類があります。 それぞれログ記録の動作が次のように異なります:

- "拒否" 規則は終了する規則です。 トラフィックを拒否しているネットワーク セキュリティ グループは、フロー ログにそれを記録します。 この場合の処理は、NSG がトラフィックを拒否した後に停止します。

- "許可" 規則は終了しない規則です。 ネットワーク セキュリティ グループでトラフィックが許可されている場合、処理は次のネットワーク セキュリティ グループで続行されます。 トラフィックを許可する最後のネットワーク セキュリティ グループが、トラフィックをフロー ログに記録します。

- NSG フロー ログはストレージ アカウントに書き込まれます。 Network Watcher トラフィック分析、Splunk、Grafana、Stealthwatch などのツールを使用して、NSG フロー ログをエクスポート、処理、分析、視覚化できます。

ログの形式

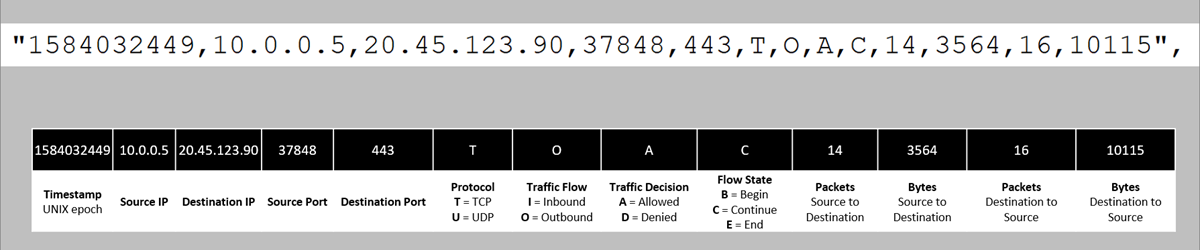

NSG フロー ログには、次のプロパティが含まれています。

time: イベントがログに記録された時刻 (UTC)。systemId: ネットワーク セキュリティ グループのシステム ID です。category: イベントのカテゴリ。 カテゴリは常にNetworkSecurityGroupFlowEventとなります。resourceid: ネットワーク セキュリティ グループのリソース ID です。operationName: 常にNetworkSecurityGroupFlowEventsとなります。properties: フローのプロパティのコレクションです。Version: フロー ログのイベント スキーマのバージョン番号です。flows: フローのコレクション。 このプロパティには、異なる規則に対して複数のエントリがあります。rule: フローが一覧表示されている規則。flows: フローのコレクション。mac: フローが収集された VM の NIC の MAC アドレス。flowTuples: コンマ区切り形式のフローの組に対する複数のプロパティを含む文字列。Time stamp: フローが発生したときのタイム スタンプ (UNIX エポック形式)。Source IP: 送信元 IP アドレス。Destination IP: 宛先 IP アドレス。Source port: 送信元ポート。Destination port: 宛先ポート。Protocol: フローのプロトコル。 有効な値は TCP のTと UDP のUです。Traffic flow: トラフィックの方向。 有効な値は受信のIと送信のOです。Traffic decision: トラフィックが許可されたか、拒否されたか。 有効な値は許可のAと拒否のDです。Flow State - Version 2 Only: フローの状態。 次の状態があります。B: 開始。フローが作成された時点。 統計は提供されません。C: 継続中。フローが進行中。 5 分間隔で統計が提供されます。E: 終了。フローが終了した時点。 統計が提供されます。

Packets sent - Version 2 Only: 最後の更新以降に送信元から宛先に送信された TCP パケットの合計。Bytes sent - Version 2 Only: 最後の更新以降に送信元から宛先に送信された TCP パケットのバイト数の合計。 パケットのバイト数には、パケット ヘッダーとペイロードが含まれます。Packets received - Version 2 Only: 最後の更新以降に宛先から送信元に送信された TCP パケットの合計。Bytes received - Version 2 Only: 最後の更新以降に宛先から送信元に送信された TCP パケットのバイト数の合計。 パケットのバイト数には、パケット ヘッダーとペイロードが含まれます。

NSG フロー ログのバージョン 2 ではフロー状態の概念が導入されています。 受信するフロー ログのバージョンを構成することができます。

フローが開始されると、フロー状態 B が記録されます。 フロー状態 C およびフロー状態 E は、それぞれフローの継続とフローの終了を示す状態です。 C 状態と E 状態のどちらにも、トラフィックの帯域幅情報が含まれます。

サンプル ログ レコード

次の NSG フロー ログの例では、前に説明したプロパティ リストの後に複数のレコードが続きます。

注意

flowTuples プロパティの値は、コンマで区切られたリストです。

Version 1

バージョン 1 の NSG フロー ログの形式の例を次に示します:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Version 2

バージョン 2 の NSG フロー ログの形式の例を次に示します:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

ログの組と帯域幅の計算

185.170.185.105:35370 と 10.2.0.4:23 間の TCP 通信のフローの組の帯域幅計算の例を次に示します:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

継続 (C) と終了 (E) のフロー状態では、バイト数とパケット数は、前のフローの組のレコードの時点から集計した数です。 この通信の例では、転送されたパケットの合計は 1021+52+8005+47 = 9125 です。 転送された合計バイト数は 588096+29952+4610880+27072 = 5256000 です。

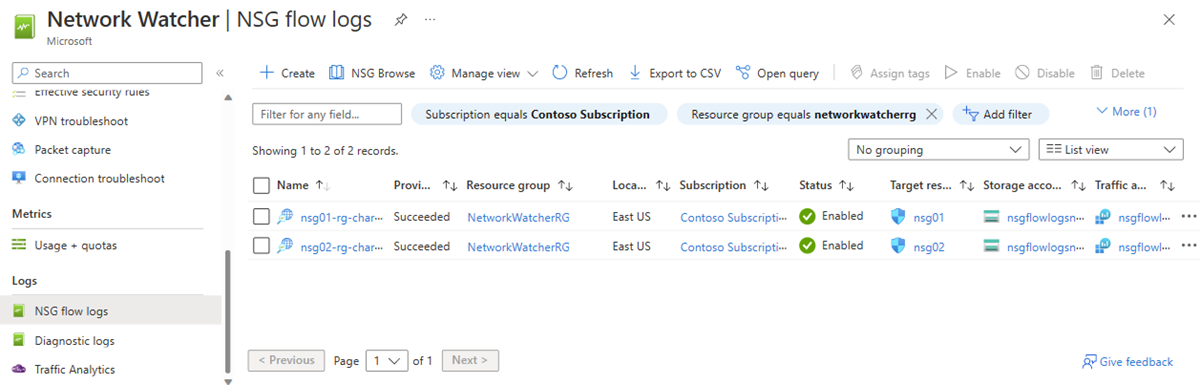

NSG フロー ログの管理

NSG フロー ログを作成、変更、無効化、または削除する方法については、以下のガイドのいずれかを参照してください。

フロー ログの操作

フロー ログの読み取りとエクスポート

NSG フロー ログの読み取りとエクスポートの方法については、次のガイドのいずれかを参照してください。

NSG フロー ログのファイルは、ストレージ アカウントの次のパスに格納されます。

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

フロー ログの視覚化

NSG フロー ログを視覚化する方法については、次のガイドのいずれかを参照してください。

- Network Watcher トラフィック分析を使用して NSG フロー ログを視覚化する

- Power BI を使用して NSG フロー ログを視覚化する

- Elastic Stack を使用して NSG フロー ログを視覚化する

- Grafana を使用して NSG フロー ログを管理および分析する

- Graylog を使用して NSG フロー ログを管理および分析する

NSG フロー ログに関する考慮事項

ストレージ アカウント

- 場所: ストレージ アカウントは、ネットワーク セキュリティ グループと同じリージョンに存在する必要があります。

- サブスクリプション: ストレージ アカウントは、ネットワーク セキュリティ グループと同じサブスクリプション内またはネットワーク セキュリティ グループのサブスクリプションと同じ Microsoft Entra テナントに関連付けられているサブスクリプション内にある必要があります。

- パフォーマンス レベル: ストレージ アカウントは Standard である必要があります。 Premium ストレージ アカウントはサポートされていません。

- 自己管理型のキーのローテーション: ストレージ アカウントへのアクセス キーを変更/ローテーションすると、NSG フロー ログの動作が停止します。 この問題を修正するには、NSG フロー ログを無効にしてからもう一度有効にする必要があります。

コスト

NSG フローのログ管理は、生成されたログの量に対して課金されます。 トラフィック量が多いとフロー ログの量が大きくなるため、関連コストが増えます。

NSG フロー ログの価格には、基礎となるストレージのコストは含まれていません。 永続的に NSG フロー ログのデータを保持し、アイテム保持ポリシー機能を使用すると、長期間にわたってストレージ コストが発生します。

既定以外の受信 TCP 規則

ネットワーク セキュリティ グループはステートフル ファイアウォールとして実装されます。 ただし、現行のプラットフォームの制限により、受信 TCP フローに影響を与えるネットワーク セキュリティ グループの既定ではないセキュリティ規則は、ステートレスな方法で実装されます。

既定ではない受信規則の影響を受けるフローは終了しなくなります。 また、これらのフローのバイト数やパケット数は記録されません。 これらの要因により、NSG フローログ (および Network Watcher トラフィック分析) で報告されるバイト数とパケット数は、実際の数とは異なる可能性があります。

この差は、関連する仮想ネットワークの FlowTimeoutInMinutes プロパティを null 以外の値に設定することで解決できます。 既定のステートフル動作を実現するには、FlowTimeoutInMinutes を 4 分に設定します。 フローがサービスまたは宛先から切断されないようにする必要がある長時間の接続の場合は、FlowTimeoutInMinutes を最大 30 分の値に設定できます。 Set-AzVirtualNetwork を使用して FlowTimeoutInMinutes プロパティを設定します。

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

インターネット IP からパブリック IP のない VM にログされた受信フロー

インスタンスレベルのパブリック IP として NIC に関連付けられているパブリック IP アドレスがない仮想マシン (VM)、または基本的なロード バランサー バックエンド プールの一部である VM では、既定の SNAT を使用します。 Azure は、送信接続を支援するために、これらの VM に IP アドレスを割り当てます。 その結果、フローが SNAT に割り当てられたポート範囲内のポートに向かう場合、インターネット IP アドレスからのフローのフロー ログ エントリが表示されることがあります。

Azure では VM へのこれらのフローは許可されませんが、試行はログされ、仕様により Network Watcher の NSG フロー ログに表示されます。 不要なインバウンド インターネット トラフィックは、ネットワーク セキュリティ グループで明示的にブロックすることをお勧めします。

ExpressRoute ゲートウェイ サブネット上のネットワーク セキュリティ グループ

Azure ExpressRoute ゲートウェイ サブネットでは、トラフィックがこの種類のゲートウェイ (FastPath など) をバイパスする可能性があるため、フローをログすることはお勧めしません。 NSG が ExpressRoute ゲートウェイ サブネットにリンクされ、NSG フロー ログが有効になっている場合、仮想マシンへの送信フローがキャプチャされない可能性があります。 このようなフローは、VM のサブネットまたは NIC でキャプチャする必要があります。

プライベート エンドポイントへのトラフィック

プライベート エンドポイントへのトラフィックは、ソース VM でのみキャプチャできます。 このトラフィックは、VM のソース IP アドレスとプライベート エンドポイントの宛先 IP アドレスと共に記録されます。 プラットフォームの制限があるため、プライベート エンドポイント自体でトラフィックを記録することはできません。

Application Gateway v2 サブネットに関連付けられているネットワーク セキュリティ グループのサポート

Azure Application Gateway V2 サブネットに関連付けられているネットワーク セキュリティ グループの NSG フロー ログは、現在サポートされていません。 Application Gateway V1 サブネットに関連付けられているネットワーク セキュリティ グループの NSG フロー ログがサポートされています。

互換性のないサービス

現時点では、次の Azure サービスでは NSG フロー ログがサポートされていません。

- Azure Container Instances

- Azure Logic Apps

- Azure Functions

- Azure DNS Private Resolver

- App Service

- Azure Database for MariaDB

- Azure Database for MySQL

- Azure Database for PostgreSQL

Note

Azure App Service プランでデプロイされたアプリ サービスでは、NSG フロー ログはサポートされていません。 詳細については、仮想ネットワーク統合の仕組みに関するページを参照してください。

ベスト プラクティス

重要なサブネットで NSG フロー ログを有効にする: 監査とセキュリティのベスト プラクティスとして、サブスクリプション内のすべての重要なサブネットでフロー ログを有効にする必要があります。

リソースに接続されているすべてのネットワーク セキュリティ グループで NSG フロー ログを有効にする: NSG フロー ログはネットワーク セキュリティ グループで構成されます。 フローは、1 つのネットワーク セキュリティ グループ規則にのみ関連付けられます。 複数のネットワーク セキュリティ グループを使用するシナリオでは、リソースのサブネットおよびネットワーク インターフェイス (NIC) で適用されるすべてのネットワーク セキュリティ グループで NSG フロー ログを有効にして、すべてのトラフィックを確実に記録することをお勧めします。 詳しくは、「ネットワーク セキュリティ グループによってネットワーク トラフィックをフィルター処理する方法」をご覧ください。

一般的なシナリオには、次のようなものがあります:

- 仮想マシンにおける複数の NIC: 複数の NIC が仮想マシンに接続されている場合、そのすべてでフロー ログを有効にする必要があります。

- NIC レベルとサブネット レベルの両方におけるネットワーク セキュリティ グループ: ネットワーク セキュリティ グループが NIC レベルとサブネット レベルで構成されている場合、両方のネットワーク セキュリティ グループでフロー ログを有効にする必要があります。 NIC レベルとサブネット レベルでのネットワーク セキュリティ グループによる規則の処理の正確なシーケンスは、プラットフォームによって異なり、ケースによって異なります。 トラフィック フローは、最後に処理されたネットワーク セキュリティ グループに対してログに記録されます。 プラットフォームの状態によって処理の順序が変わります。 両方のフロー ログを確認する必要があります。

- Azure Kubernetes Service (AKS) クラスター サブネット: AKS では、クラスター サブネットに既定のネットワーク セキュリティ グループが追加されます。 このネットワーク セキュリティ グループで NSG フロー ログを有効にする必要があります。

ストレージのプロビジョニング: 予想されるフロー ログの量に合わせてストレージをプロビジョニングします。

名前付け: ネットワーク セキュリティ グループ名は 80 文字以内、ネットワーク セキュリティ グループの規則名は 65 文字以内にする必要があります。 名前が文字制限を超えると、ログ中に切り捨てられる可能性があります。

一般的な問題のトラブルシューティング

NSG フロー ログを有効にできない

NSG フロー ログを有効化しようとする前にサブスクリプションで Microsoft Insights リソース プロバイダーを有効化していない場合、AuthorizationFailed または GatewayAuthenticationFailed のエラーが発生することがあります。 詳細については、「Insights プロバイダーを登録する」を参照してください。

NSG フロー ログを有効にしたが、ストレージ アカウントにデータが表示されない

この問題は、次に関連している可能性があります:

セットアップ時間: NSG フロー ログがストレージ アカウントに表示されるまでに、最大 5 分かかる場合があります (正しく構成されている場合)。 PT1H.json ファイルが表示されます。 詳細については、「フロー ログのダウンロード」を参照してください。

ネットワーク セキュリティ グループにトラフィックがない: お使いの仮想マシンがアクティブでないか、Application Gateway の上流フィルターまたは他のデバイスがネットワーク セキュリティ グループへのトラフィックをブロックしている可能性があるために、ログが表示されない場合があります。

価格

NSG フロー ログは、収集されるネットワーク フロー ログ (ギガバイト単位) ごとに課金され、1 つのサブスクリプションにつき 1 か月あたり 5 GB までは無料になります。

NSG フロー ログでトラフィック分析が有効である場合、トラフィック分析の価格はギガバイト単位の処理レートで適用されます。 トラフィック分析は、無料では提供されません。 詳細については、「Network Watcher の価格」を参照してください。

ログのストレージは個別に課金されます。 詳細については、「Azure Blob Storage の価格」を参照してください。

関連するコンテンツ

- NSG フロー ログを管理する方法については、Azure portal を使用した NSG フロー ログの作成、変更、無効化、または削除に関する記事を参照してください。

- NSG フロー ログに関してよく寄せられる質問の回答については、 フロー ログに関する FAQを参照してください。

- トラフィック分析については、トラフィック分析の概要に関するページを参照してください。