Azure RBAC のベスト プラクティス

この記事では、Azure のロールベースのアクセス制御 (Azure RBAC) を使用するためのベスト プラクティスについていくつか説明します。 これらのベスト プラクティスは、Azure RBAC に関して Microsoft が蓄積してきたノウハウと、ユーザーの皆様の経験に基づいています。

ユーザーが必要なアクセスだけを許可する

Azure RBAC を使用して、チーム内で職務を分離し、職務に必要なアクセス許可のみをユーザーに付与します。 すべてのユーザーに Azure サブスクリプションまたはリソースで無制限のアクセス許可を付与するのではなく、特定のスコープで特定の操作のみを許可することができます。

アクセス制御戦略を計画する場合のベスト プラクティスは、ユーザーの作業を実行できる最低限の特権をユーザーに付与することです。 当初、より広範なスコープでより広範なロールを割り当てる方が便利に思われたとしても、避けてください。 カスタム ロールを作成する場合は、ユーザーが必要とするアクセス許可のみが含まれます。 ロールとスコープを制限することで、セキュリティ プリンシパルが侵害された場合にリスクにさらされるリソースを制限することができます。

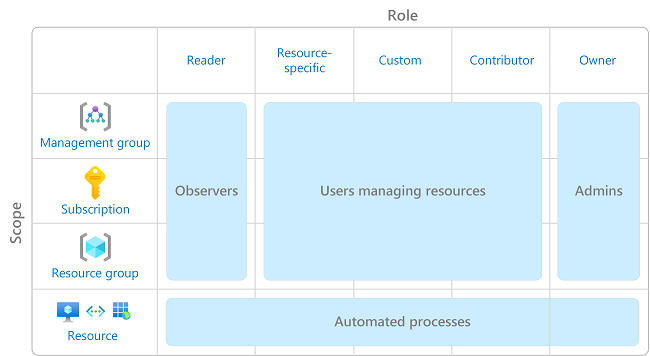

次の図は、Azure RBAC を使用するための推奨パターンを示しています。

ロールの割り当て方法について詳しくは、「Azure portal を使用して Azure ロールを割り当てる」をご覧ください。

サブスクリプションの所有者の数を制限する

侵害された所有者による侵害の可能性を減らすため、サブスクリプション所有者は最大 3 人までにします。 この推奨事項は Microsoft Defender for Cloud で監視できます。 Defender for Cloud での他の ID とアクセスの推奨事項については、「セキュリティの推奨事項 - リファレンス ガイド」を参照してください。

特権管理者ロールの割り当てを制限する

一部のロールは特権管理者ロールとして識別されます。 セキュリティ体制を改善するために、次のアクションを実行することを検討してください。

- 不要な特権ロールの割り当てを削除します。

- ジョブ機能ロールを代わりに使用できる場合は、特権管理者ロールを割り当てないでください。

- 特権管理者ロールを割り当てる必要がある場合は、管理グループやサブスクリプションなどのより広範なスコープではなく、リソース グループやリソースなどの狭いスコープを使用します。

- ロールの割り当てを作成するアクセス許可を持つロールを割り当てる場合は、ロールの割り当てを制限する条件を追加することを検討してください。 詳細については、「条件を使用して Azure ロールの割り当て管理を他のユーザーに委任する」を参照してください。

詳細については、「特権管理者ロールの割り当てを一覧表示または管理する」を参照してください。

Microsoft Entra Privileged Identity Management を使用する

悪意のあるサイバー攻撃から特権アカウントを保護するために、Microsoft Entra Privileged Identity Management (PIM) を使用して特権の露出時間を短縮し、レポートとアラートによって特権使用の可視性を向上できます。 PIM により、Microsoft Entra ID と Azure のリソースへの Just-In-Time の特権アクセスが提供され、特権アカウントを保護できます。 アクセスは、期限を決めて、その期限が過ぎると権限が自動的に取り消されるようにすることができます。

詳細については、「Microsoft Entra Privileged Identity Management とは」を参照してください。

ユーザーではなくグループにロールを割り当てる

ロール割り当てをより管理しやすくするために、ロールをユーザーに直接割り当てないようにします。 代わりに、グループにロールを割り当ててください。 サブスクリプションあたりのロール割り当て数の制限がありますが、ロールをユーザーでなくグループに割り当てることで、この割り当て数を最小限に抑えることもできます。

ロール名の代わりに一意のロール ID を使用してロールを割り当てる

ロール名が変更されるときがあります。たとえば次のような場合です。

- 独自のカスタム ロールを使用していて、名前を変更することにした場合。

- 名前に (プレビュー) が含まれるプレビュー ロールを使用している場合。 ロールがリリースされると、ロールの名前が変更されます。

ロールの名前が変更される場合でも、ロールの ID は変わりません。 スクリプトまたはオートメーションを使用してロールの割り当てを作成する場合は、ロール名ではなく一意のロール ID を使用するのがベスト プラクティスです。 そうすれば、ロールの名前が変更されても、スクリプトが動作する可能性が高くなります。

詳細については、一意のロール ID および Azure PowerShell を使用したロールの割り当ておよび一意のロール ID および Azure CLI を使用したロールの割り当てに関するセクションを参照してください。

カスタム役割を作成する際にワイルドカードを使用しないようにする

カスタム役割を作成する際に、ワイルドカード (*) 文字を使用してアクセス許可を定義できます。 ワイルドカード (*) 文字を使用する代わりに、Actions と DataActions を明示的に指定することをお勧めします。 今後Actions付与される追加のアクセスとアクセス許可、またはDataActions野生のカードを使用して望ましくない動作になる可能性があります。 詳細については、「Azure カスタム ロール」を参照してください。