攻撃面の縮小ルールを運用化する

適用対象:

攻撃面の縮小ルールを完全に展開した後は、ASR 関連のアクティビティを監視して対応するためのプロセスを用意することが重要です。 アクティビティには次のものが含まれます。

ASR ルールの誤検知の管理

偽陽性/陰性は、任意の脅威保護ソリューションで発生する可能性があります。 誤検知は、エンティティ (ファイルやプロセスなど) が検出され、悪意のあるものとして識別されるケースですが、エンティティは実際には脅威ではありません。 一方、偽陰性は、脅威として検出されなかったが悪意のあるエンティティです。 誤検知と偽陰性の詳細については、「Microsoft Defender for Endpointの誤検知/陰性に対処する」を参照してください。

ASR ルール レポートに対応する

レポートの一貫した定期的なレビューは、攻撃面の縮小ルールの展開を維持し、新たに出現する脅威に遅れを取り込む上で不可欠な側面です。 organizationには、攻撃面の縮小ルールで報告されたイベントを最新の状態に保つ、攻撃面の縮小ルール イベントのレビューをスケジュールする必要があります。 organizationのサイズによっては、レビューが毎日、1 時間ごと、または継続的に監視される場合があります。

ASR ルールの高度なハンティング

Microsoft Defender XDRの最も強力な機能の1つは高度な狩猟です。 高度なハンティングに慣れていない場合は、「高度なハンティングを使用して 脅威を積極的に探す」を参照してください。

高度なハンティングは、キャプチャされたデータの最大 30 日間を探索できる、クエリベースの (Kusto 照会言語) 脅威ハンティング ツールです。 高度なハンティングを通じて、興味深いインジケーターやエンティティを見つけるために、イベントを事前に検査できます。 データへの柔軟なアクセスにより、既知の脅威と潜在的な脅威の両方に対して、無制限な捜索が容易になります。

高度なハンティングを通じて、攻撃面の縮小ルールの情報を抽出し、レポートを作成し、特定の攻撃面の縮小ルール監査またはブロック イベントのコンテキストに関する詳細な情報を取得できます。

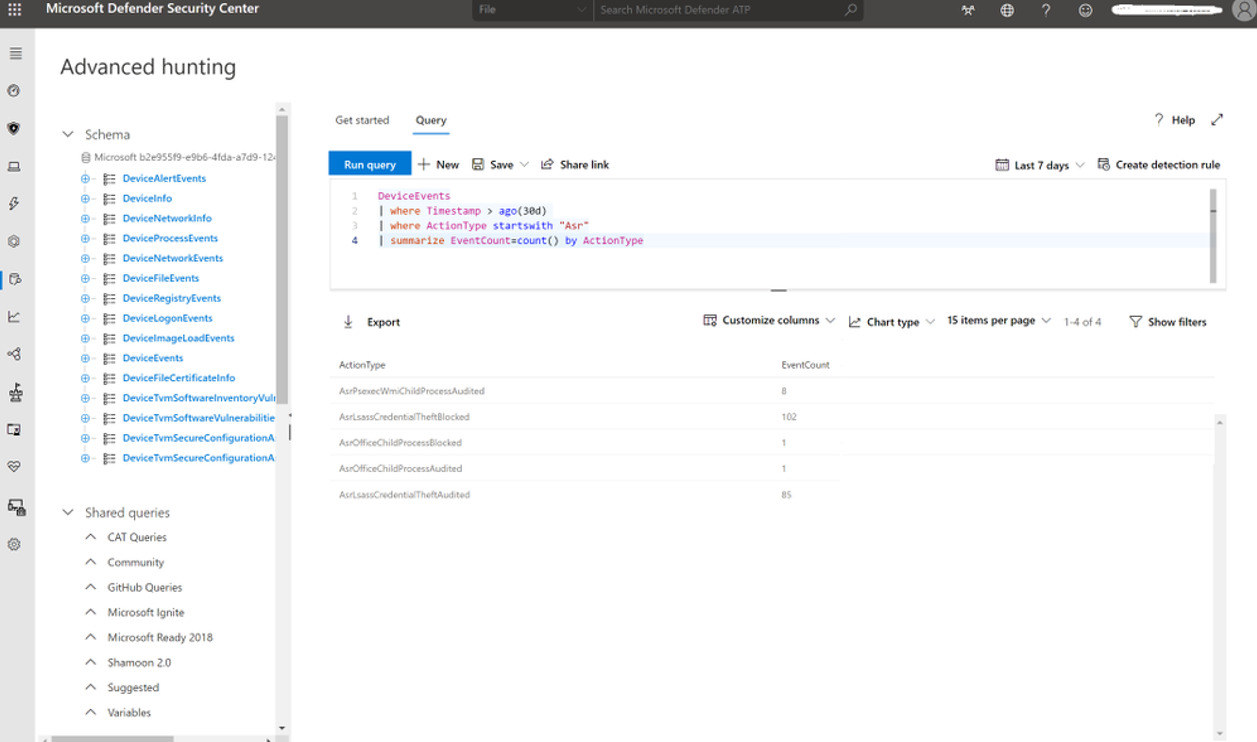

Microsoft Defender ポータルの高度なハンティング セクションにある DeviceEvents テーブルから、攻撃面の縮小ルール イベントを照会できます。 たとえば、次のクエリは、過去 30 日間に攻撃面の縮小ルールを持つすべてのイベントをデータ ソースとして報告する方法を示しています。 その後、クエリは ActionType カウントによって、攻撃面の縮小ルールの名前で要約されます。

進むハンティング ポータルに表示される攻撃面の縮小イベントは、1 時間ごとに表示される一意のプロセスに調整されます。 攻撃面縮小イベントの時刻は、その 1 時間以内にイベントが初めて見られる時刻です。

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

上記は、187 イベントが AsrLsassCredentialTheft に登録されたことを示しています。

- ブロックの場合は 102

- 監査対象の場合は 85

- AsrOfficeChildProcess の 2 つのイベント (監査対象の場合は 1、ブロックの場合は 1)

- AsrPsexecWmiChildProcessAudited の 8 つのイベント

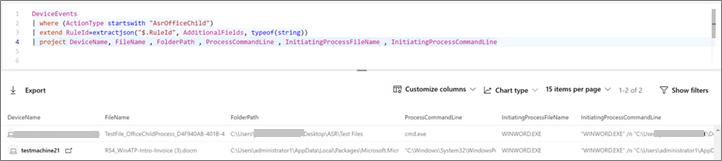

AsrOfficeChildProcess ルールに焦点を当て、関連する実際のファイルとプロセスの詳細を取得する場合は、ActionType のフィルターを変更し、集計行を目的のフィールドのプロジェクションに置き換えます (この場合は DeviceName、FileName、FolderPath など)。

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

高度なハンティングの真の利点は、好みに合わせてクエリを形成できることです。 クエリを整形することで、個々のマシンで何かを特定するか、環境全体から分析情報を抽出するかに関係なく、何が起こっていたかの正確なストーリーを確認できます。

ハンティング オプションの詳細については、「 攻撃面の縮小ルールの解明 - パート 3」を参照してください。

このデプロイ コレクションの記事

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![Microsoft Defender ポータルの [高度なハンティング] ページ。高度なハンティングで使用されるMicrosoft Defender for Endpoint攻撃面の縮小ルール](media/asr-defender365-advanced-hunting2.png)