Configuration Manager を使用して Windows デバイスをオンボードする

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- 現在のブランチMicrosoft Configuration Manager

- System Center 2012 R2 Configuration Manager

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

前提条件

重要

エンドポイント保護ポイント サイト システムの役割は、ウイルス対策と攻撃面の縮小ポリシーがターゲット エンドポイントに適切に展開されるようにするために必要です。 このロールがないと、デバイス コレクション内のエンドポイントは、構成されたウイルス対策と攻撃面の削減ポリシーを受け取りません。

Configuration Managerを使用して、エンドポイントをMicrosoft Defender for Endpoint サービスにオンボードできます。

Configuration Managerを使用してデバイスをオンボードするために使用できるオプションがいくつかあります。

注:

Defender for Endpoint では、 Out-Of-Box Experience (OOBE) フェーズ中のオンボードはサポートされていません。 Windows のインストールまたはアップグレードを実行した後、ユーザーが OOBE を完了していることを確認します。

デバイスがオンボードされている場合は、Configuration Manager アプリケーションで検出ルールを作成して継続的にチェックできます。 アプリケーションは、パッケージやプログラムとは異なる種類のオブジェクトです。 デバイスがまだオンボードされていない場合 (保留中の OOBE の完了またはその他の理由により)、Configuration Managerは、ルールが状態の変更を検出するまでデバイスのオンボードを再試行します。

この動作は、検出ルールを作成して、"OnboardingState" レジストリ値 (型REG_DWORD) が 1 かどうかを確認することで実現できます。 このレジストリ値は、"HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status" の下にあります。 詳細については、「System Center 2012 R2 Configuration Managerでの検出方法の構成」を参照してください。

サンプル コレクション設定を構成する

デバイスごとに構成値を設定して、詳細な分析のためにファイルを送信するMicrosoft Defender XDR要求が行われたときに、デバイスからサンプルを収集できるかどうかを示すことができます。

注:

これらの構成設定は、通常、Configuration Managerを使用して行われます。

Configuration Managerの構成項目のコンプライアンス規則を設定して、デバイスのサンプル共有設定を変更できます。

この規則は、対象となるデバイスのレジストリ キーの値を設定して、それらが準拠していることを確認する 修復 コンプライアンス規則の構成項目である必要があります。

構成は、次のレジストリ キー エントリによって設定されます。

Path: "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Name: "AllowSampleCollection"

Value: 0 or 1

ここで、キーの種類は D-WORD です。 使用可能な値は次のとおりです。

- 0: このデバイスからのサンプル共有を許可しない

- 1: このデバイスからすべてのファイルの種類の共有を許可します

レジストリ キーが存在しない場合の既定値は 1 です。

System Center Configuration Manager コンプライアンスの詳細については、「System Center 2012 R2 Configuration Managerのコンプライアンス設定の概要」を参照してください。

Microsoft Configuration Managerを使用して Windows デバイスをオンボードする

コレクションの作成

Microsoft Configuration Managerを使用して Windows デバイスをオンボードするには、展開で既存のコレクションをターゲットにすることも、テスト用に新しいコレクションを作成することもできます。

グループ ポリシーや手動の方法などのツールを使用したオンボードでは、システムにエージェントはインストールされません。

Microsoft Configuration Manager コンソール内では、オンボード プロセスがコンソール内のコンプライアンス設定の一部として構成されます。

この必要な構成を受け取るシステムは、Configuration Manager クライアントが管理ポイントからこのポリシーを受け取り続ける限り、その構成を維持します。

次の手順に従って、Microsoft Configuration Managerを使用してエンドポイントをオンボードします。

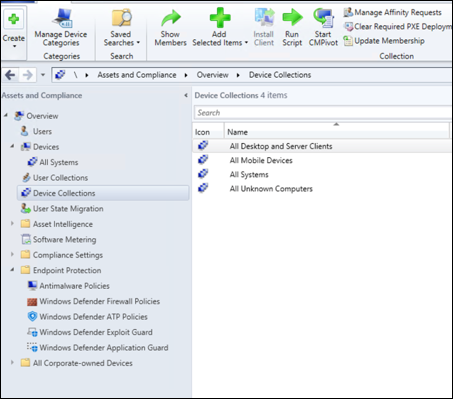

Microsoft Configuration Manager コンソールで、[資産とコンプライアンス>の概要>] [デバイス コレクション] に移動します。

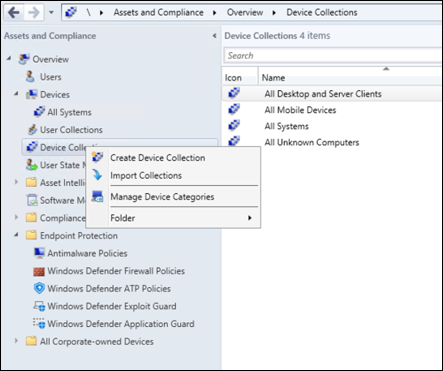

[デバイス コレクション] を選択して長押し (または右クリック) し、[デバイス コレクションCreate選択します。

[名前] と [コレクションの制限] を指定し、[次へ] を選択します。

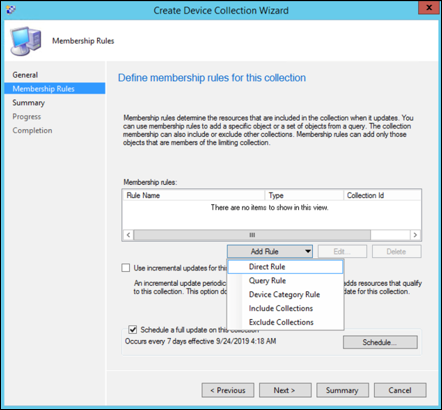

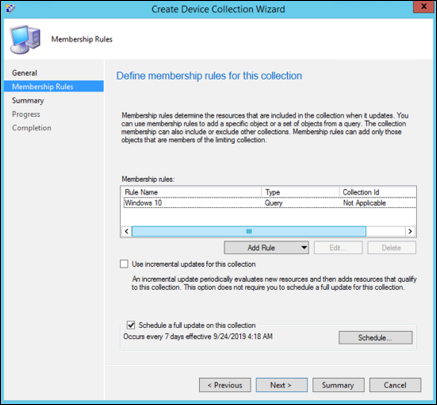

[ ルールの追加] を選択し、[ クエリ ルール] を選択します。

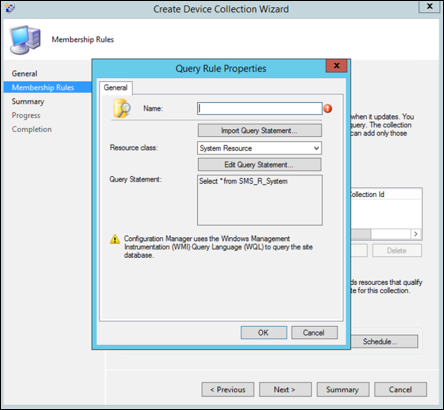

ダイレクト メンバーシップ ウィザードで [次へ] を選択し、[クエリ ステートメントの編集] を選択します。

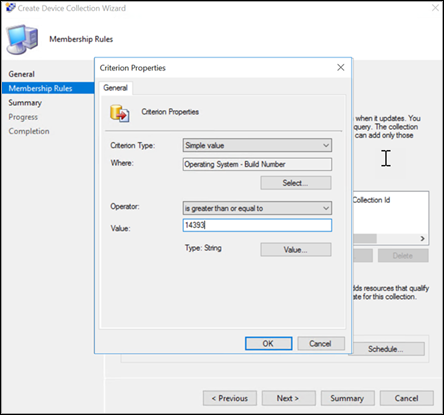

[条件] を選択し、star アイコンを選択します。

条件の種類は 単純な値のままにし、[ オペレーティング システム - ビルド番号]、[演算子] の値が14393 以上で、値が 14393 の場合は [OK] を選択します。

[ 次へ] と [ 閉じる] を選択します。

[次へ] を選択します。

このタスクを完了すると、環境内のすべての Windows エンドポイントを含むデバイス コレクションが作成されます。

その他の推奨構成設定

デバイスをサービスにオンボードした後は、次の推奨構成設定でデバイスを有効にすることで、含まれている脅威保護機能を利用することが重要です。

デバイスコレクションの構成

バージョン 2002 以降のConfiguration Managerを使用している場合は、サーバーまたはダウンレベルのクライアントを含むように展開を拡大できます。

次世代の保護構成

次の構成設定をお勧めします。

スキャン

- USB ドライブなどのリムーバブル 記憶域デバイスをスキャンする: はい

リアルタイム保護

- 動作監視を有効にする: はい

- ダウンロード時およびインストール前に望ましくない可能性のあるアプリケーションに対する保護を有効にする: はい

Cloud Protection サービス

- Cloud Protection Service メンバーシップの種類: 高度なメンバーシップ

攻撃面の縮小

[監査] に使用可能なすべてのルールを構成します。

注:

これらのアクティビティをブロックすると、正当なビジネス プロセスが中断される可能性があります。 最善の方法は、すべてを監査に設定し、どの設定を有効にしても安全かを特定し、誤検知検出がないエンドポイントでそれらの設定を有効にすることです。

Microsoft Configuration Manager (SCCM) を使用してMicrosoft Defenderウイルス対策と攻撃面の削減ポリシーを展開するには、次の手順に従います。

- Endpoint Protection を有効にし、カスタム クライアント設定を構成します。

- コマンド プロンプトから Endpoint Protection クライアントをインストールします。

- Endpoint Protection クライアントのインストールを確認します。

Endpoint Protection を有効にしてカスタム クライアント設定を構成する

エンドポイント保護とカスタム クライアント設定の構成を有効にするには、次の手順に従います。

Configuration Manager コンソールで、[管理] をクリックします。

[ 管理 ] ワークスペースで、[ クライアント設定] をクリックします。

[ホーム] タブの [Create] グループで、[カスタム クライアント デバイス設定Createクリックします。

[カスタム クライアント デバイス設定のCreate] ダイアログ ボックスで、設定グループの名前と説明を指定し、[Endpoint Protection] を選択します。

必要な Endpoint Protection クライアント設定を構成します。 構成できる Endpoint Protection クライアント設定の完全な一覧については、「クライアント設定について」の「Endpoint Protection」セクションを参照してください。

重要

Endpoint Protection のクライアント設定を構成する前に、Endpoint Protection サイト システムの役割をインストールします。

[OK] をクリックして、[カスタム クライアント デバイス設定] ダイアログ ボックスCreate閉じます。 新しいクライアント設定は、[管理] ワークスペースの [クライアント設定] ノードに表示されます。

次に、カスタム クライアント設定をコレクションにデプロイします。 デプロイするカスタム クライアント設定を選択します。 [ホーム] タブの [クライアント設定] グループで、[展開] をクリックします。

[ コレクションの選択 ] ダイアログ ボックスで、クライアント設定を展開するコレクションを選択し、[ OK] をクリックします。 新しい展開が詳細ウィンドウの [ 展開 ] タブに表示されます。

クライアントは、次にクライアント ポリシーをダウンロードするときに、これらの設定で構成されます。 詳細については、「Configuration Manager クライアントのポリシー取得を開始する」を参照してください。

注:

Windows Server 2012 R2 および Windows Server 2016 Configuration Manager 2207 以降のバージョンで管理されている場合は、Microsoft Defender for Endpoint (MDE) クライアントを使用してオンボードします (推奨)設定。 または、古いバージョンのConfiguration Managerを使用して移行を実行することもできます。 詳細については、「 Microsoft Monitoring Agent から統合ソリューションへのサーバーの移行」を参照してください。

コマンド プロンプトからの Endpoint Protection クライアントのインストール

コマンド プロンプトからエンドポイント保護クライアントのインストールを完了する手順に従います。

Configuration Manager インストール フォルダーの Client フォルダーから、Endpoint Protection クライアント ソフトウェアをインストールするコンピューターにscepinstall.exeをコピーします。

管理者としてコマンド プロンプトを開きます。 インストーラーを使用してディレクトリをフォルダーに変更します。 次に、 を実行

scepinstall.exeし、必要な追加のコマンド ライン プロパティを追加します。プロパティ 説明 /sインストーラーをサイレント モードで実行する /qセットアップ ファイルをサイレント モードで抽出する /iインストーラーを正常に実行する /policyインストール中にクライアントを構成するマルウェア対策ポリシー ファイルを指定する /sqmoptinMicrosoft カスタマー エクスペリエンス向上プログラム (CEIP) へのオプトイン 画面の指示に従って、クライアントのインストールを完了します。

最新の更新プログラム定義パッケージをダウンロードした場合は、パッケージをクライアント コンピューターにコピーし、定義パッケージをダブルクリックしてインストールします。

注:

Endpoint Protection クライアントのインストールが完了すると、クライアントは定義の更新チェックを自動的に実行します。 この更新プログラムチェック成功した場合は、最新の定義更新プログラム パッケージを手動でインストールする必要はありません。

例: マルウェア対策ポリシーを使用してクライアントをインストールする

scepinstall.exe /policy <full path>\<policy file>

Endpoint Protection クライアントのインストールを確認する

参照コンピューターに Endpoint Protection クライアントをインストールした後、クライアントが正しく動作していることを確認します。

- 参照コンピューターで、Windows 通知領域からSystem Center Endpoint Protectionを開きます。

- [System Center Endpoint Protection] ダイアログ ボックスの [ホーム] タブで、[リアルタイム保護] が [オン] に設定されていることを確認します。

- ウイルスとスパイウェアの定義に対して最新の状態が表示されていることを確認します。

- 参照コンピューターがイメージングの準備ができていることを確認するには、[スキャン オプション] で [完全] を選択し、[今すぐスキャン] をクリックします。

ネットワーク保護

監査モードまたはブロック モードでネットワーク保護を有効にする前に、マルウェア対策プラットフォームの更新プログラムがインストールされていることを確認してください。これは サポート ページから入手できます。

コントロールされたフォルダー アクセス

少なくとも 30 日間、監査モードで機能を有効にします。 この期間が経過したら、検出を確認し、保護されたディレクトリへの書き込みが許可されているアプリケーションの一覧を作成します。

詳細については、「 制御されたフォルダー アクセスを評価する」を参照してください。

検出テストを実行してオンボードを検証する

デバイスのオンボード後、検出テストを実行して、デバイスがサービスに適切にオンボードされていることを確認できます。 詳細については、「新しくオンボードされた Microsoft Defender for Endpoint デバイスで検出テストを実行する」 を参照してください。

構成マネージャーを使用してデバイスをオフボードする

セキュリティ上の理由から、Offboard デバイスに使用されるパッケージは、ダウンロード日から 30 日後に期限切れになります。 デバイスに送信された期限切れのオフボード パッケージは拒否されます。 オフボード パッケージをダウンロードすると、パッケージの有効期限が通知され、パッケージ名にも含まれます。

注:

オンボード ポリシーとオフボード ポリシーを同時に同じデバイスに展開しないでください。そうしないと、予期しない競合が発生します。

現在のブランチを使用Microsoft Configuration Managerオフボード デバイス

現在のブランチMicrosoft Configuration Manager使用する場合は、「オフボード構成ファイルのCreate」を参照してください。

System Center 2012 R2 Configuration Managerを使用したオフボード デバイス

ポータルからオフボード パッケージMicrosoft Defender取得します。

- ナビゲーション ウィンドウで、[ 設定>] [エンドポイント>] [デバイス管理>] [オフボード] の順に選択します。

- オペレーティング システムとして [Windows 10] または [Windows 11] を選択します。

- [展開方法] フィールドで、[System Center Configuration Manager 2012/2012 R2/1511/1602] を選択します。

- [ パッケージのダウンロード] を選択し、.zip ファイルを保存します。

.zip ファイルの内容を、パッケージを展開するネットワーク管理者がアクセスできる共有の読み取り専用の場所に抽出します。 WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd という名前のファイルが必要です。

「System Center 2012 R2 のパッケージとプログラム」Configuration Manager記事の手順に従ってパッケージを展開します。

パッケージを展開する定義済みのデバイス コレクションを選択します。

重要

オフボードすると、デバイスはポータルへのセンサー データの送信を停止しますが、デバイスからのデータ (以前のアラートへの参照を含む) は最大 6 か月間保持されます。

デバイスの構成を監視する

現在のブランチMicrosoft Configuration Manager使用している場合は、Configuration Manager コンソールの組み込みの Defender for Endpoint ダッシュボードを使用します。 詳細については、「 Defender for Endpoint - Monitor」を参照してください。

System Center 2012 R2 Configuration Managerを使用している場合、監視は次の 2 つの部分で構成されます。

構成パッケージが正しくデプロイされ、ネットワーク内のデバイスで実行 (または正常に実行) されていることを確認します。

デバイスが Defender for Endpoint サービスに準拠していることを確認します (これにより、デバイスはオンボード プロセスを完了でき、引き続きサービスにデータを報告できます)。

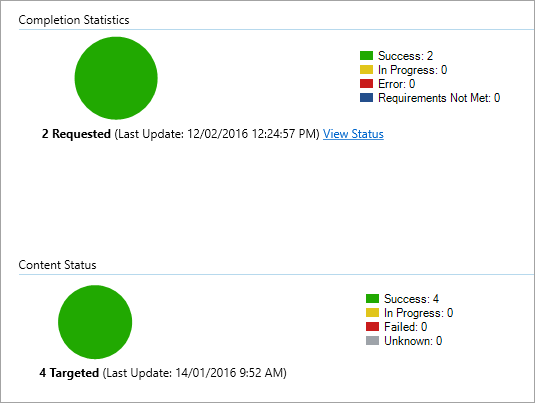

構成パッケージが正しくデプロイされていることを確認する

Configuration Manager コンソールで、ナビゲーション ウィンドウの下部にある [監視] をクリックします。

[ 概要 ] を選択し、[ デプロイ] を選択します。

パッケージ名を使用してデプロイを選択します。

[完了統計] と [コンテンツの状態] の下にある状態インジケーターを確認します。

失敗した展開 ( エラー、 要件が満たされていない、または 失敗した状態のデバイス) がある場合は、デバイスのトラブルシューティングが必要な場合があります。 詳細については、「Microsoft Defender for Endpointオンボードの問題のトラブルシューティング」を参照してください。

デバイスがMicrosoft Defender for Endpoint サービスに準拠していることを確認する

System Center 2012 R2 Configuration Managerで構成項目のコンプライアンス規則を設定して、デプロイを監視できます。

この規則は、対象となるデバイス上のレジストリ キーの値を監視する 修復されていない コンプライアンス規則構成項目である必要があります。

次のレジストリ キー エントリを監視します。

Path: "HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status"

Name: "OnboardingState"

Value: "1"

詳細については、「System Center 2012 R2 Configuration Managerのコンプライアンス設定の概要」を参照してください。

関連項目

- グループ ポリシーを使用してデバイスをオンボードする

- モバイル デバイス管理ツールを使用した Windows デバイスのオンボード

- ローカル スクリプトを使用した Windows デバイスのオンボード

- 非永続的な仮想デスクトップ インフラストラクチャ (VDI) デバイスのオンボード

- 新しくオンボードされたMicrosoft Defender for Endpoint デバイスで検出テストを実行する

- Microsoft Defender for Endpoint の問題のトラブルシューティング

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。