ブロック モードでのエンドポイントの検出と応答

適用対象:

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

この記事では、(パッシブ モードの Microsoft Defender ウイルス対策を使用して) Microsoft 以外のウイルス対策ソリューションを実行しているデバイスを保護するのに役立つブロック モードの EDR について説明します。

ブロック モードの EDR とは

ブロック モードのエンドポイント検出と応答 (EDR) は、Microsoft Defender ウイルス対策が主要なウイルス対策製品ではなく、パッシブ モードで実行されている場合に、悪意のある成果物からの保護を強化します。 ブロック モードの EDR は、Defender for Endpoint Plan 2 で使用できます。

重要

ブロック モードの EDR では、Microsoft Defender ウイルス対策リアルタイム保護がパッシブ モードの場合、使用可能なすべての保護を提供することはできません。 次の例のように、Microsoft Defender ウイルス対策をアクティブなウイルス対策ソリューションに依存する一部の機能は機能しません。

- オンアクセス スキャンやスケジュールされたスキャンを含むリアルタイム保護は、Microsoft Defender ウイルス対策がパッシブ モードの場合は使用できません。 リアルタイム保護ポリシー設定の詳細については、「 Microsoft Defender ウイルス対策の always-on 保護を有効にして構成する」を参照してください。

- ネットワーク保護や攻撃面の縮小ルールやインジケーター (ファイル ハッシュ、IP アドレス、URL、証明書) などの機能は、Microsoft Defender ウイルス対策がアクティブ モードで実行されている場合にのみ使用できます。 Microsoft 以外のウイルス対策ソリューションには、これらの機能が含まれていることが予想されます。

ブロック モードの EDR は、EDR 機能によって検出された悪意のあるアーティファクトを修復するためにバックグラウンドで機能します。 このような成果物は、Microsoft 以外のプライマリウイルス対策製品によって見逃されている可能性があります。 ブロック モードの EDR を使用すると、Microsoft Defender ウイルス対策は侵害後の動作 EDR 検出に対してアクションを実行できます。

ブロック モードの EDR は、 脅威 & 脆弱性管理機能 と統合されています。 組織のセキュリティ チームは、EDR がまだ有効になっていない場合は、ブロック モードで EDR をオンにするための セキュリティの推奨事項 を取得します。

ヒント

最適な保護を得るには、必ず Microsoft Defender for Endpoint ベースラインをデプロイしてください。

このビデオでは、ブロック モードでエンドポイントの検出と応答 (EDR) を有効にする理由と方法、行動ブロックを有効にし、侵害前から侵害後までのすべての段階で封じ込める方法について説明します。

何かが検出されるとどうなりますか?

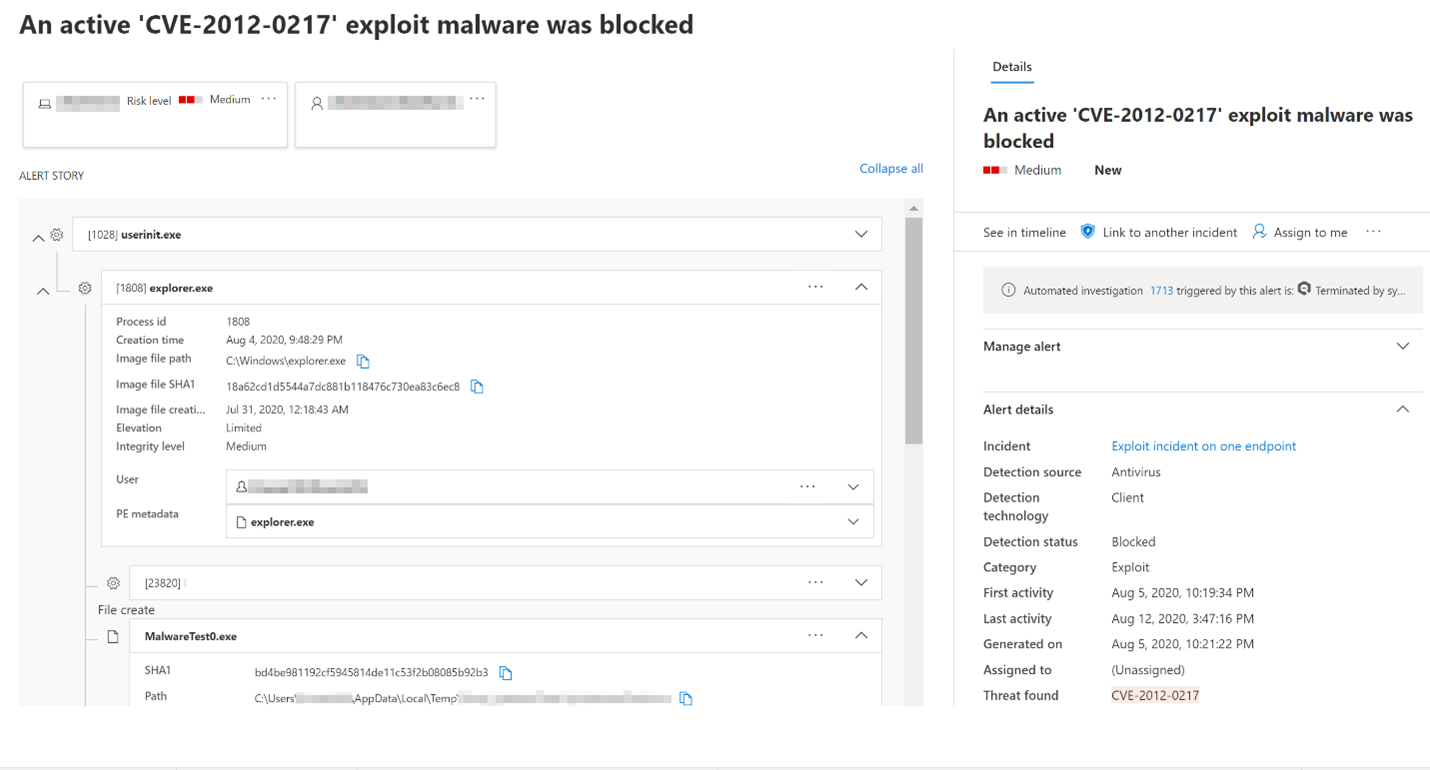

ブロック モードの EDR がオンになっていて、悪意のある成果物が検出されると、Defender for Endpoint はその成果物を修復します。 セキュリティ運用チームは、アクション センターで検出状態が [ブロック済み] または [防止済み] と表示され、完了したアクションとして一覧表示されます。 次の図は、ブロック モードで EDR を介して検出および修復された不要なソフトウェアのインスタンスを示しています。

ブロック モードで EDR を有効にする

重要

- ブロック モードで EDR をオンにする前に 、要件 が満たされていることを確認します。

- Defender for Endpoint Plan 2 ライセンスが必要です。

- プラットフォーム バージョン 4.18.2202.X 以降では、Intune CSP を使用して特定のデバイス グループをターゲットにするようにブロック モードで EDR を設定できます。 Microsoft Defender ポータルでは、引き続きテナント全体でブロック モードで EDR を設定できます。

- ブロック モードの EDR は、主に、Microsoft Defender ウイルス対策をパッシブ モードで実行しているデバイス (Microsoft 以外のウイルス対策ソリューションがデバイスにインストールされ、アクティブになっている) に推奨されます。

Microsoft Defender ポータル

Microsoft Defender ポータル (https://security.microsoft.com/) に移動し、サインインします。

[設定>Endpoints>General>Advanced 機能を選択します。

下にスクロールし、[ ブロック モードで EDR を有効にする] をオンにします。

Intune

Intune でカスタム ポリシーを作成するには、「 OMA-URIs をデプロイして Intune を介して CSP をターゲットにする」と「オンプレミスとの比較」を参照してください。

ブロック モードで EDR に使用される Defender CSP の詳細については、 Defender CSP の「構成/パッシブ修復」を参照してください。

ブロック モードでの EDR の要件

次の表に、ブロック モードでの EDR の要件を示します。

| 要件 | 詳細 |

|---|---|

| アクセス許可 | Microsoft Entra ID でグローバル管理者またはセキュリティ管理者ロールが割り当てられている必要があります。 詳細については、「 基本的なアクセス許可」を参照してください。 |

| オペレーティング システム | デバイスは、次のいずれかのバージョンの Windows を実行している必要があります。 - Windows 11 - Windows 10 (すべてのリリース) - Windows Server 2019 以降 - Windows Server バージョン 1803 以降 - Windows Server 2016 および Windows Server 2012 R2 ( 新しい統合クライアント ソリューションを使用) |

| Microsoft Defender for Endpoint Plan 2 | デバイスは Defender for Endpoint にオンボードする必要があります。 次の記事をご覧ください。 - Microsoft Defender for Endpoint の最小要件 - デバイスのオンボードと Microsoft Defender for Endpoint 機能の構成 - Defender for Endpoint サービスへの Windows サーバーのオンボード - 最新の統合ソリューションの新しい Windows Server 2012 R2 および 2016 機能 (「 ブロック モードの EDR は Windows Server 2016 および Windows Server 2012 R2 でサポートされているか」を参照してください) |

| Microsoft Defender ウイルス対策 | デバイスには、アクティブ モードまたはパッシブ モードで Microsoft Defender ウイルス対策がインストールされ、実行されている必要があります。 Microsoft Defender ウイルス対策がアクティブまたはパッシブ モードであることを確認します。 |

| クラウドによる保護 | クラウド配信の保護が有効になるように Microsoft Defender ウイルス対策を構成する必要があります。 |

| Microsoft Defender ウイルス対策プラットフォーム | デバイスは最新の状態である必要があります。 PowerShell を使用して確認するには、 管理者として Get-MpComputerStatus コマンドレットを実行します。

AMProductVersion 行には、4.18.2001.10 以上が表示されます。 詳細については、「Microsoft Defender ウイルス対策の更新プログラムの管理とベースラインの適用」を参照してください。 |

| Microsoft Defender ウイルス対策エンジン | デバイスは最新の状態である必要があります。 PowerShell を使用して確認するには、 管理者として Get-MpComputerStatus コマンドレットを実行します。

AMEngineVersion 行には、1.1.16700.2 以上が表示されます。 詳細については、「Microsoft Defender ウイルス対策の更新プログラムの管理とベースラインの適用」を参照してください。 |

重要

最適な保護の価値を得るには、ウイルス対策ソリューションが定期的な更新プログラムと重要な機能を受け取るように構成されていること、および 除外が構成されていることを確認します。 ブロック モードの EDR では、Microsoft Defender ウイルス対策用に定義されているが、Microsoft Defender for Endpoint 用に定義されている インジケーター ではない除外が考慮されます。

Microsoft では、アクセス許可が最も少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急シナリオに限定する必要があります。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。