Microsoft Intuneの Android Enterprise デバイスで VPN とアプリごとの VPN ポリシーを使用する

仮想プライベート ネットワーク (VPN) を使用すると、ユーザーは自宅、ホテル、カフェなど、組織のリソースにリモートでアクセスできます。 Microsoft Intuneでは、アプリ構成ポリシーを使用して、Android Enterprise デバイス上の VPN クライアント アプリを構成できます。 次に、VPN 構成でこのポリシーを組織内のデバイスに展開します。

また、特定のアプリで使用される VPN ポリシーを作成することもできます。 この機能は、アプリごとの VPN と呼ばれます。 アプリがアクティブな場合は、VPN に接続し、VPN 経由でリソースにアクセスできます。 アプリがアクティブでない場合、VPN は使用されません。

この機能は、以下に適用されます。

- Android Enterprise

VPN クライアント アプリのアプリ構成ポリシーを構築するには、次の 2 つの方法があります。

- 構成デザイナー

- JSON データ

この記事では、両方のオプションを使用して、アプリごとの VPN と VPN アプリ構成ポリシーを作成する方法について説明します。

注:

VPN クライアント構成パラメーターの多くは似ています。 ただし、各アプリには一意のキーとオプションがあります。 ご質問がある場合は、VPN ベンダーにお問い合わせください。

開始する前に

Android では、アプリが開いたときに VPN クライアント接続が自動的にトリガーされることはありません。 VPN 接続は手動で開始する必要があります。 または、 always-on VPN を使用して接続を開始することもできます。

次の VPN クライアントは、Intuneアプリ構成ポリシーをサポートしています。

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Intuneで VPN ポリシーを作成するときに、構成するさまざまなキーを選択します。 これらのキー名は、VPN クライアント アプリによって異なります。 そのため、環境内のキー名は、この記事の例とは異なる場合があります。

構成デザイナーと JSON データは、証明書ベースの認証を正常に使用できます。 VPN 認証でクライアント証明書が必要な場合は、VPN ポリシーを作成する前に証明書プロファイルを作成します。 VPN アプリ構成ポリシーでは、証明書プロファイルの値が使用されます。

Android Enterprise 個人所有の仕事用プロファイル デバイスでは、SCEP 証明書と PKCS 証明書がサポートされています。 Android Enterprise のフル マネージド、専用、および企業所有の仕事用プロファイル デバイスでは、SCEP 証明書のみがサポートされます。 詳細については、「Microsoft Intune で認証に証明書を使用する」を参照してください。

アプリごとの VPN の概要

アプリごとの VPN を作成してテストする場合、基本的なフローには次の手順が含まれます。

- VPN クライアント アプリケーションを選択します。 開始する前 に (この記事で) サポートされているアプリの一覧を示します。

- VPN 接続を使用するアプリのアプリケーション パッケージ ID を取得します。 (この記事の) アプリ パッケージ ID を取得する方法について説明します。

- 証明書を使用して VPN 接続を認証する場合は、VPN ポリシーを展開する前に証明書プロファイルを作成して展開します。 証明書プロファイルが正常にデプロイされていることを確認します。 詳細については、「Microsoft Intune で認証に証明書を使用する」を参照してください。

- VPN クライアント アプリケーションをIntuneに追加し、ユーザーとデバイスにアプリをデプロイします。

- VPN アプリ構成ポリシーを作成します。 ポリシーでアプリ パッケージ ID と証明書情報を使用します。

- 新しい VPN ポリシーをデプロイします。

- VPN クライアント アプリが VPN サーバーに正常に接続されていることを確認します。

- アプリがアクティブな場合は、アプリからのトラフィックが VPN を正常に通過することを確認します。

アプリ パッケージ ID を取得する

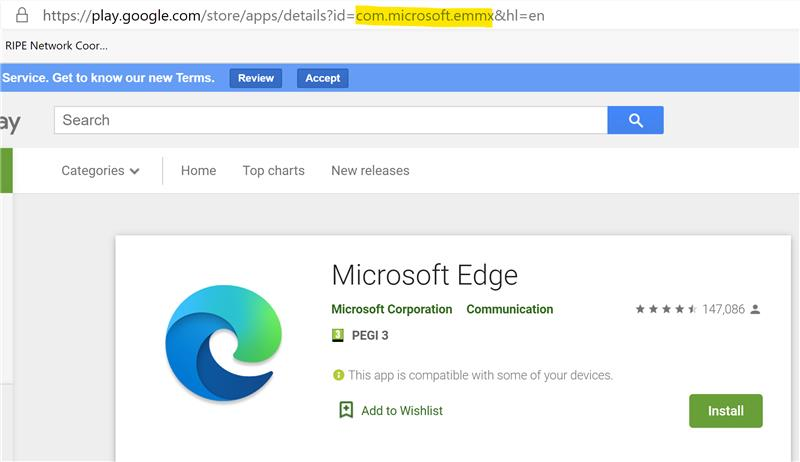

VPN を使用する各アプリケーションのパッケージ ID を取得します。 一般公開されているアプリケーションの場合は、Google Play ストアでアプリ パッケージ ID を取得できます。 各アプリケーションの表示 URL には、パッケージ ID が含まれます。

次の例では、Microsoft Edge ブラウザー アプリのパッケージ ID は です com.microsoft.emmx。 パッケージ ID は URL の一部です。

基幹業務 (LOB) アプリの場合は、ベンダーまたはアプリケーション開発者からパッケージ ID を取得します。

証明書

この記事では、VPN 接続で証明書ベースの認証が使用されていることを前提としています。 また、クライアントが正常に認証するために必要なすべての証明書をチェーンに正常にデプロイしたことを前提としています。 通常、この証明書チェーンには、クライアント証明書、中間証明書、ルート証明書が含まれます。

証明書の詳細については、「Microsoft Intuneでの認証に証明書を使用する」を参照してください。

クライアント認証証明書プロファイルが展開されると、証明書プロファイルに証明書トークンが作成されます。 このトークンは、VPN アプリ構成ポリシーを作成するために使用されます。

アプリ構成ポリシーの作成に慣れていない場合は、「 管理対象 Android Enterprise デバイスのアプリ構成ポリシーを追加する」を参照してください。

構成デザイナーを使用する

Microsoft Intune管理センターにサインインします。

[アプリ>] [アプリ構成ポリシー][管理対象デバイスの>追加]の順に選択>します。

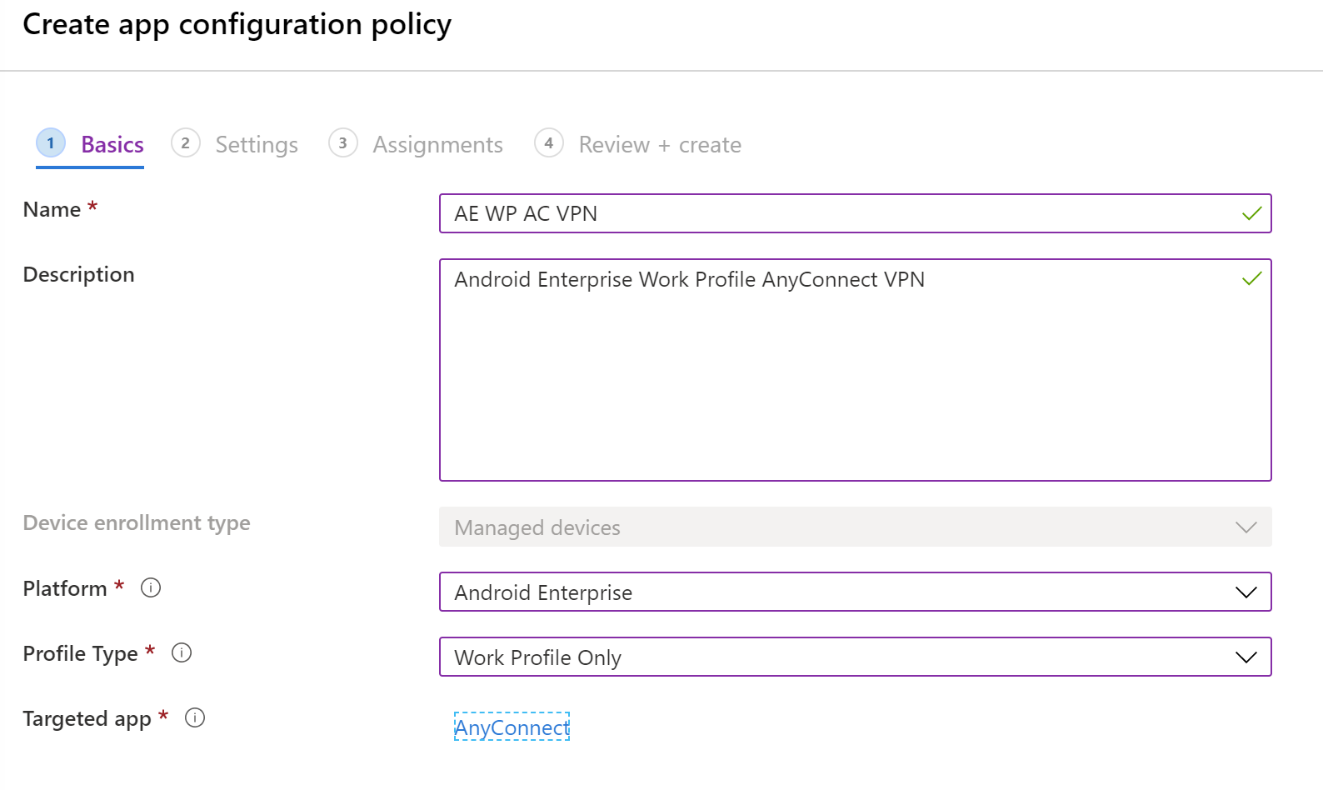

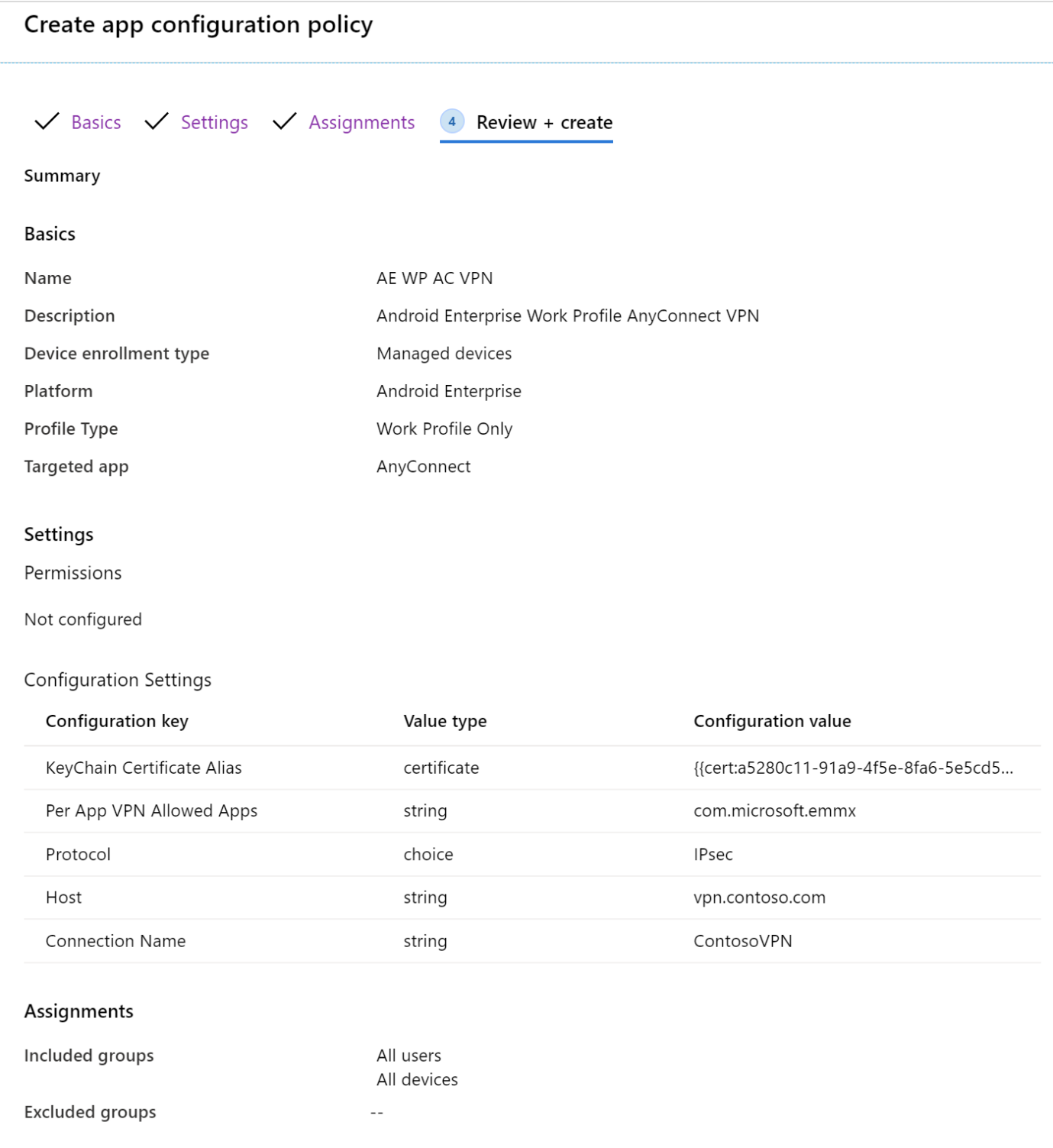

[Basics]\(基本\) で次のプロパティを入力します。

名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、適切なポリシー名は 、アプリ構成ポリシー: Android Enterprise 仕事用プロファイル デバイスの Cisco AnyConnect VPN ポリシーです。

[説明]: ポリシーの説明を入力します。 この設定は省略可能ですが、推奨されます。

[プラットフォーム]: [Android エンタープライズ] を選択します。

プロファイルの種類: オプション:

- すべてのプロファイルの種類: このオプションでは、ユーザー名とパスワードの認証がサポートされています。 証明書ベースの認証を使用する場合は、このオプションを使用しないでください。

- フル マネージド、専用、Corporate-Owned仕事用プロファイルのみ: このオプションでは、証明書ベースの認証とユーザー名とパスワードの認証がサポートされます。

- 個人所有の仕事用プロファイルのみ: このオプションでは、証明書ベースの認証、およびユーザー名とパスワードの認証がサポートされます。

対象アプリ: 以前に追加した VPN クライアント アプリを選択します。 次の例では、Cisco AnyConnect VPN クライアント アプリが使用されます。

[次へ] を選択します。

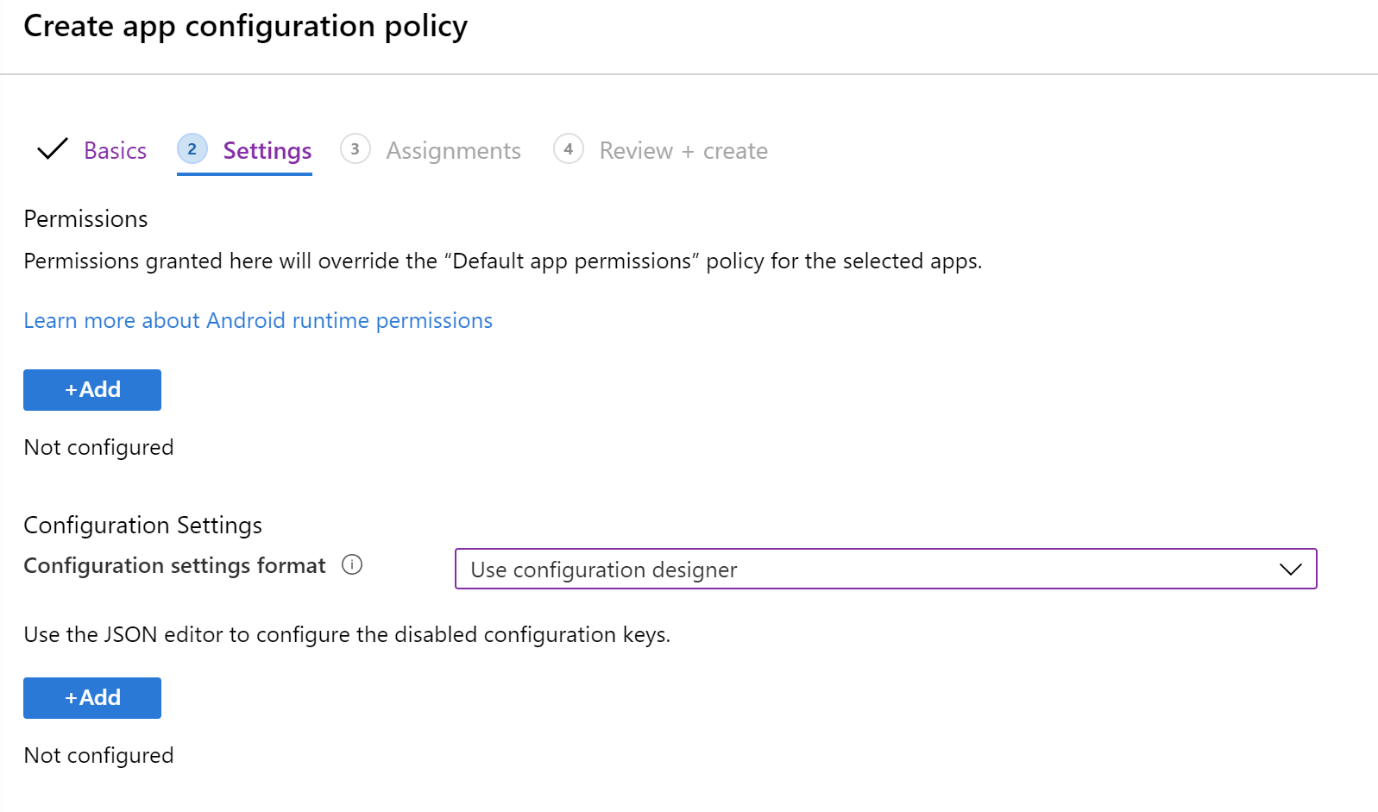

[ 設定] で、次のプロパティを入力します。

構成設定の形式: [ 構成デザイナーを使用する] を選択します。

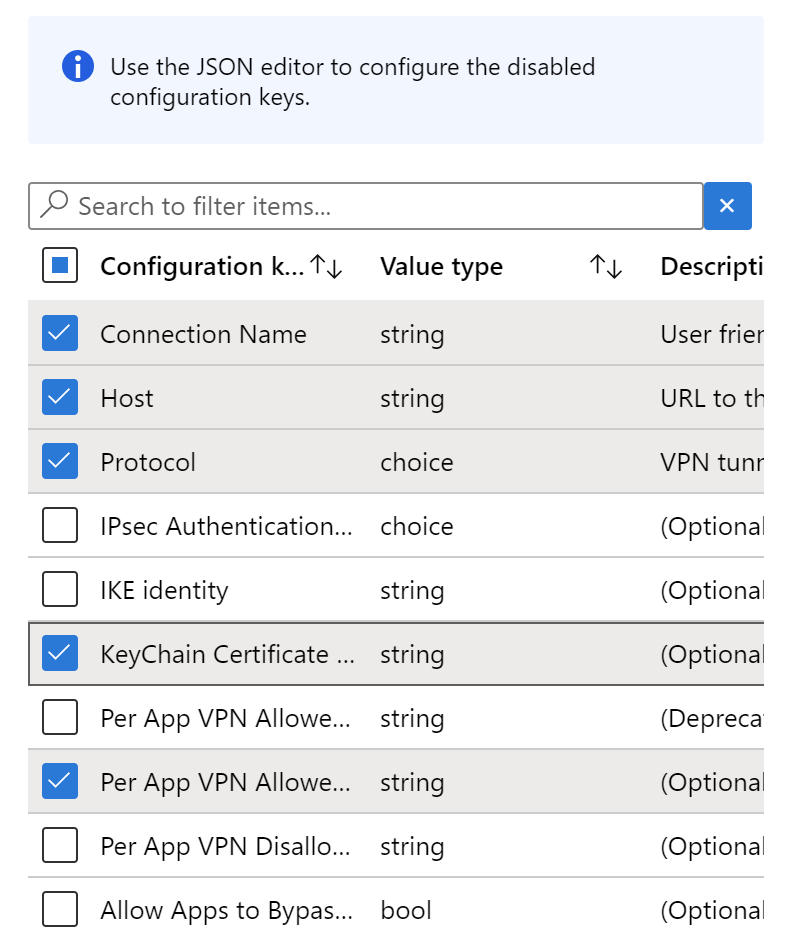

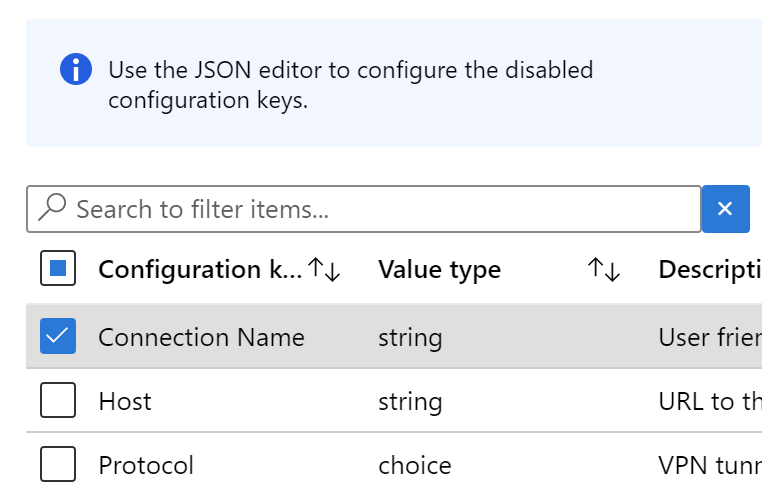

追加: 構成キーの一覧を表示します。 構成>に必要なすべての構成キーを選択します 。OK。

次の例では、証明書ベースの認証やアプリごとの VPN など、AnyConnect VPN の最小リストを選択しました。

[構成値]: 選択した構成キーの値を入力します。 キー名は、使用している VPN クライアント アプリによって異なります。 この例で選択したキーでは、次の操作を行います。

[アプリ VPN 許可アプリごと]: 前に収集したアプリケーション パッケージ ID を入力します。 例:

KeyChain 証明書エイリアス (省略可能): 値の種類 を 文字列 から 証明書に変更します。 VPN 認証で使用するクライアント証明書プロファイルを選択します。 例:

プロトコル: VPN の SSL または IPsec トンネル プロトコルを選択します。

[接続名]: VPN 接続のユーザー フレンドリ名を入力します。 ユーザーは、デバイスにこの接続名を表示します。 たとえば、「

ContosoVPN」と入力します。ホスト: ヘッドエンド ルーターのホスト名 URL を入力します。 たとえば、「

vpn.contoso.com」と入力します。

[次へ] を選択します。

[ 割り当て] で、VPN アプリ構成ポリシーを割り当てるグループを選択します。

[次へ] を選択します。

[確認と作成] で、設定を確認します。 [ 作成] を選択すると、変更が保存され、ポリシーがグループにデプロイされます。 ポリシーは、アプリ構成ポリシーの一覧にも表示されます。

JSON を使用する

構成デザイナーで使用されているすべての VPN 設定がない場合、または必要な VPN 設定がわからない場合は、このオプションを使用します。 ヘルプが必要な場合は、VPN ベンダーに問い合わせてください。

証明書トークンを取得する

これらの手順では、一時的なポリシーを作成します。 ポリシーは保存されません。 目的は、証明書トークンをコピーすることです。 このトークンは、JSON を使用して VPN ポリシーを作成するときに使用します (次のセクション)。

Microsoft Intune管理センターで、[アプリ]>[アプリの構成ポリシー] [管理対象デバイスの追加]> の>順に選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- [名前]: 任意の名前を入力します。 このポリシーは一時的なものであり、保存されません。

- [プラットフォーム]: [Android エンタープライズ] を選択します。

- プロファイルの種類: [個人所有の仕事用プロファイルのみ] を選択します。

- 対象アプリ: 以前に追加した VPN クライアント アプリを選択します。

[次へ] を選択します。

[ 設定] で、次のプロパティを入力します。

構成設定の形式: [ 構成デザイナーを使用する] を選択します。

追加: 構成キーの一覧を表示します。 Value 型の文字列を持つ任意のキーを選択します。 [OK] を選択します。

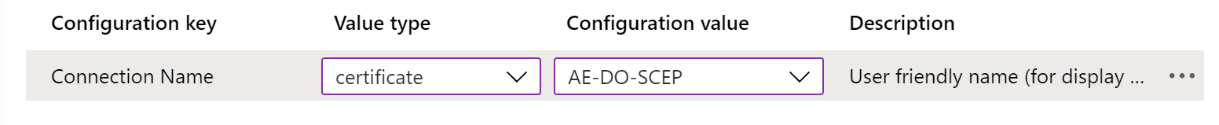

[値の種類] を文字列から証明書に変更します。 この手順では、VPN を認証する適切なクライアント証明書プロファイルを選択できます。

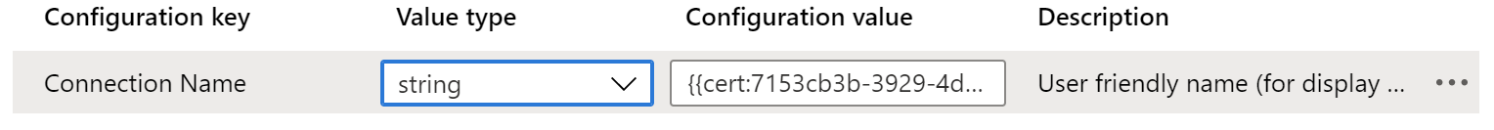

Value 型をすぐに文字列に戻します。 [構成] の値がトークン

{{cert:GUID}}に変更されます。

この証明書トークンをコピーして、テキスト エディターなどの別のファイルに貼り付けます。

このポリシーを破棄します。 保存しないでください。 唯一の目的は、証明書トークンをコピーして貼り付けることです。

JSON を使用して VPN ポリシーを作成する

Microsoft Intune管理センターで、[アプリ]>[アプリの構成ポリシー] [管理対象デバイスの追加]> の>順に選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、適切なポリシー名は 、会社全体の Android Enterprise 仕事用プロファイル デバイス用の JSON Cisco AnyConnect VPN ポリシーであるアプリ構成ポリシーです。

- [説明]: ポリシーの説明を入力します。 この設定は省略可能ですが、推奨されます。

- [プラットフォーム]: [Android エンタープライズ] を選択します。

- プロファイルの種類: オプション:

- すべてのプロファイルの種類: このオプションでは、ユーザー名とパスワードの認証がサポートされています。 証明書ベースの認証を使用する場合は、このオプションを使用しないでください。

- フル マネージド、専用、およびCorporate-Owned作業プロファイルのみ: このオプションでは、証明書ベースの認証、およびユーザー名とパスワードの認証がサポートされます。

- 個人所有の仕事用プロファイルのみ: このオプションでは、証明書ベースの認証、およびユーザー名とパスワードの認証がサポートされます。

- 対象アプリ: 以前に追加した VPN クライアント アプリを選択します。

[次へ] を選択します。

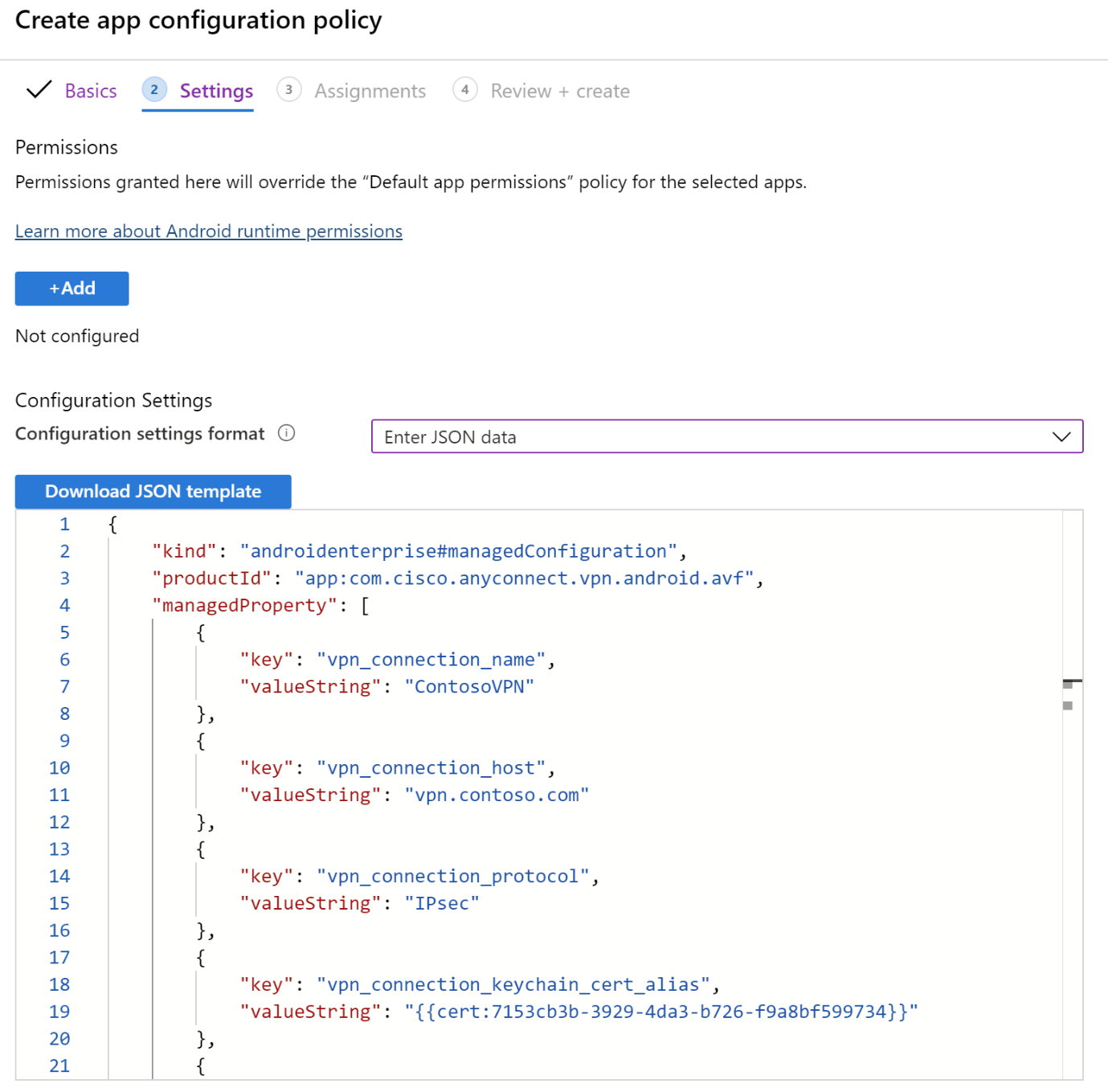

[ 設定] で、次のプロパティを入力します。

- 構成設定の形式: [ JSON データの入力] を選択します。 JSON は直接編集できます。

- JSON テンプレートのダウンロード: このオプションを使用して、任意の外部エディターでテンプレートをダウンロードして更新します。 無効な JSON が作成される可能性があるため、 スマート引用符を使用するテキスト エディターには注意してください。

構成に必要な値を入力したら、または

STRING_VALUEを持つ"STRING_VALUE"すべての設定を削除します。

[次へ] を選択します。

[ 割り当て] で、VPN アプリ構成ポリシーを割り当てるグループを選択します。

[次へ] を選択します。

[確認と作成] で、設定を確認します。 [ 作成] を選択すると、変更が保存され、ポリシーがグループにデプロイされます。 ポリシーは、アプリ構成ポリシーの一覧にも表示されます。

F5 Access VPN の JSON の例

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

追加情報

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示