Intune でアプリ保護ポリシーの条件付き起動アクションを使用してデータを選択的にワイプする

Intune アプリ保護ポリシー内の条件付き起動アクションを使用すると、組織は、特定のデバイスまたはアプリの条件が満たされていない場合に、組織のアクセスをブロックしたり、組織データをワイプしたりできます。

これらの設定を使用して、コンプライアンス違反に対して実行するアクションとして、エンド ユーザーのデバイスから会社の企業データを明示的にワイプすることを選択できます。 一部の設定では、アクセスのブロックや、指定した異なる値に基づくデータのワイプなど、複数のアクションを構成できます。

条件付き起動アクションを使用してアプリ保護ポリシーを作成する

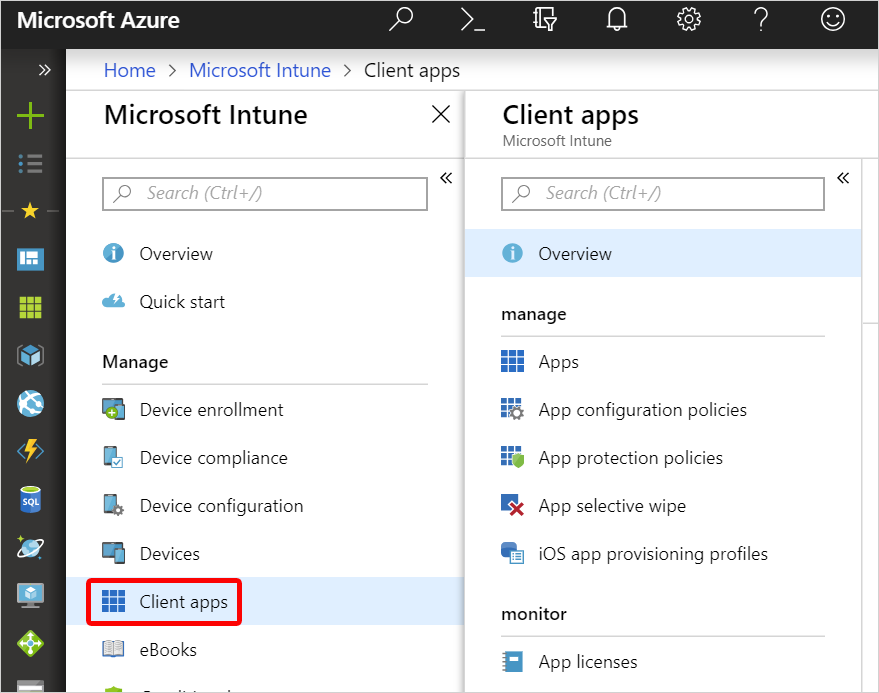

Microsoft Intune 管理センターにサインインします。

[アプリ>アプリ保護ポリシー] を選択します。

[ ポリシーの作成 ] を選択し、ポリシーのデバイスのプラットフォームを選択します。

[ 必要な設定の構成] を 選択して、ポリシーで構成できる設定の一覧を表示します。

[設定] ウィンドウで下にスクロールすると、[ 条件付き起動 ] というタイトルのセクションと編集可能なテーブルが表示されます。

[設定] を選択し、ユーザーが会社のアプリにサインインするために満たす必要がある [値] を入力します。

ユーザーが要件を満たしていない場合に実行する アクション を選択します。 場合によっては、単一の設定に対して複数のアクションを構成できます。 詳細については、「 アプリ保護ポリシーを作成して割り当てる方法」を参照してください。

ポリシー設定

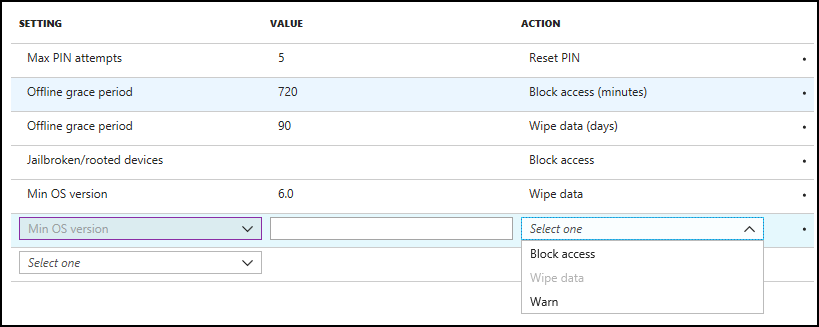

アプリ保護ポリシー設定テーブルには、 設定、 値、 およびアクションの列があります。

プレビュー: Windows ポリシー設定

Windows の場合、[設定] ドロップダウンを使用して、次の "正常性チェック" 設定のアクションを 構成 できます。

- 無効なアカウント

- OS の最大バージョン

- アプリの最小バージョン

- OS の最小バージョン

- SDK の最小バージョン

- [オフラインの猶予期間]

- 許容される最大デバイス脅威レベル

iOS ポリシー設定

iOS/iPadOS の場合、[設定] ドロップダウンを使用して、次の設定のアクションを 構成 できます。

- PIN の最大試行回数

- [オフラインの猶予期間]

- 脱獄またはルート化されたデバイス

- OS の最大バージョン

- OS の最小バージョン

- アプリの最小バージョン

- SDK の最小バージョン

- デバイス モデル

- 許容される最大デバイス脅威レベル

- 無効なアカウント

[デバイス モデル] 設定を使用するには、iOS/iPadOS モデル識別子のセミコロンで区切られたリストを入力します。 これらの値では、大文字と小文字は区別されません。 "Device model(s)" 入力の Intune Reporting 内以外にも、この サードパーティの GitHub リポジトリに iOS/iPadOS モデル識別子があります。

入力例: iPhone5,2;iPhone5,3

エンド ユーザー デバイスでは、Intune クライアントは、アプリケーション保護ポリシーに対して Intune で指定されたデバイス モデル文字列の単純な照合に基づいてアクションを実行します。 照合は、デバイスが報告する内容に完全に依存します。 ユーザー (IT 管理者) は、さまざまなデバイスの製造元とモデルに基づいてこの設定をテストし、小規模なユーザー グループを対象にして、意図した動作が発生することを確認することをお勧めします。 既定値は [未構成] です。

次のいずれかのアクションを設定します。

- Allow specified (Block nonspecified)

- Allow specified (Wipe nonspecified)

IT 管理者が、同じ Intune ユーザーの同じアプリを対象とするポリシー間で異なる iOS/iPadOS モデル識別子の一覧を入力した場合はどうなりますか?

構成された値に対して 2 つのアプリ保護ポリシー間で競合が発生した場合、通常、Intune は最も制限の厳しいアプローチを採用します。 したがって、対象となる Intune ユーザーによって開かれた対象アプリに送信される結果のポリシーは、同じアプリ/ユーザーの組み合わせを対象とする ポリシー A と ポリシー B で一覧表示されている iOS/iPadOS モデル識別子の積集合になります。 たとえば、Policy A は "iPhone5,2;iPhone5,3"、ポリシー B は "iPhone5,3" を指定しますが、ポリシー A とポリシー B の両方で対象となる Intune ユーザーが "iPhone5,3" であるという結果のポリシーです。

Android ポリシー設定

Android の場合、[設定] ドロップダウンを使用して、次の設定のアクションを 構成 できます。

- PIN の最大試行回数

- [オフラインの猶予期間]

- 脱獄またはルート化されたデバイス

- OS の最小バージョン

- OS の最大バージョン

- アプリの最小バージョン

- 最小パッチ バージョン

- デバイスの製造元

- 整合性の判定を再生する

- アプリで脅威スキャンを要求する

- 最小ポータル サイトバージョン

- 許容される最大デバイス脅威レベル

- 無効なアカウント

- デバイス ロックが必要

最小ポータル サイトバージョンを使用すると、エンド ユーザー デバイスに適用されるポータル サイトの特定の最小定義バージョンを指定できます。 この条件付き起動設定を使用すると、各値が満たされていない場合に、 アクセスのブロック、 データのワイプ、および可能な限り 警告 アクションに値を設定できます。 この値に使用できる形式は、パターン [Major].[ に従います。Minor], [Major].[Minor].[ビルド]、または [メジャー].[Minor].[ビルド]。[リビジョン]。 一部のエンド ユーザーは、その場でアプリの強制更新を好まない場合があるため、この設定を構成する場合は、"警告" オプションが理想的な場合があります。 Google Play ストアは、アプリの更新のために差分バイトのみを送信する良い仕事をします。 ただし、これは、更新時にユーザーがデータ上にある場合に利用したくない大量のデータである可能性があります。 更新を強制し、更新されたアプリをダウンロードすると、更新時に予期しないデータ料金が発生する可能性があります。 [最小ポータル サイトバージョン] 設定が構成されている場合、ポータル サイトのバージョン 5.0.4560.0 を取得するすべてのエンド ユーザーと、ポータル サイトの将来のバージョンに影響します。 この設定は、この機能がリリースされたバージョンよりも古いバージョンのポータル サイトを使用しているユーザーには影響しません。 デバイスでアプリの自動更新を使用しているエンド ユーザーは、最新のポータル サイトバージョンである可能性が高い場合、この機能のダイアログが表示されない可能性があります。 この設定は、登録済みデバイスと登録解除済みデバイスに対するアプリ保護を備えた Android のみです。

[デバイスの製造元] 設定を使用するには、Android 製造元のセミコロンで区切られたリストを入力します。 これらの値では、大文字と小文字は区別されません。 Intune Reporting に加えて、デバイスの Android 製造元は、デバイス設定の下にあります。

入力例: 製造元 A;製造元 B

注:

これらは、Intune を使用してデバイスから報告された一般的な製造元であり、入力として使用できます。ブラックベリー;Bq;祇園。Google;Hmd global;Htc;Huawei;Infinix;京 セラ;Lemobile;レノボ;Lge;モトローラ;Oneplus;Oppo;サムスン;鋭い;ソニー;Tecno;生 体内;ボーダフォン;小米科技;Zte;Zuk

エンド ユーザー デバイスでは、Intune クライアントは、アプリケーション保護ポリシーに対して Intune で指定されたデバイス モデル文字列の単純な照合に基づいてアクションを実行します。 照合は、デバイスが報告する内容に完全に依存します。 ユーザー (IT 管理者) は、さまざまなデバイスの製造元とモデルに基づいてこの設定をテストし、小規模なユーザー グループを対象にして、意図した動作が発生することを確認することをお勧めします。 既定値は [未構成] です。

次のいずれかのアクションを設定します。

- Allow specified (指定されていない場合はブロック)

- Allow specified (指定されていない場合はワイプ)

IT 管理者が、同じ Intune ユーザーの同じアプリを対象とするポリシー間で Android の製造元の別の一覧を入力した場合はどうなりますか?

構成された値に対して 2 つのアプリ保護ポリシー間で競合が発生した場合、通常、Intune は最も制限の厳しいアプローチを採用します。 したがって、対象となる Intune ユーザーによって開かれている対象アプリに送信される結果のポリシーは、同じアプリとユーザーの組み合わせを対象とする ポリシー A と ポリシー B に記載されている Android 製造元の積集合になります。 たとえば、Policy A は "Google;Samsung"、ポリシー B は "Google" を指定しますが、ポリシー A とポリシー B の両方が対象となる Intune ユーザーが "Google" であるという結果のポリシーです。

その他の設定とアクション

既定では、テーブルには、オフライン猶予期間に構成された設定として設定された行と、[アクセスに PIN を要求する] 設定が [はい] に設定されている場合の最大 PIN 試行回数が含まれます。

設定を構成するには、[設定] 列のドロップダウンから 設定 を選択します。 設定を選択すると、値を設定する必要がある場合は、同じ行の [値 ] 列の下で編集可能なテキスト ボックスが有効になります。 また、[ アクション ] 列の下でドロップダウンが有効になり、設定に適用できる条件付き起動アクションのセットが有効になります。

次の一覧では、アクションの一般的な一覧を示します。

- アクセスのブロック – エンド ユーザーが企業アプリにアクセスできないようにブロックします。

- データのワイプ – エンド ユーザーのデバイスから企業データをワイプします。

- 警告 – 警告メッセージとしてエンド ユーザーにダイアログを提供します。

場合によっては、[ 最小 OS バージョン ] 設定など、さまざまなバージョン番号に基づいて該当するすべてのアクションを実行するように設定を構成できます。

設定が完全に構成されると、行は読み取り専用ビューに表示され、いつでも編集できます。 さらに、行の [ 設定 ] 列で選択できるドロップダウンが表示されます。 複数のアクションを許可しない構成済みの設定は、ドロップダウンで選択できません。

次の手順

Intune アプリ保護ポリシーの詳細については、次を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示