モバイル デバイス管理機関の設定

モバイル デバイス管理 (MDM) 機関の設定によって、デバイスの管理方法が決まります。 IT 管理者が MDM 機関を設定してからでないと、ユーザーは管理対象のデバイスを登録できません。 また、MDM 機関を設定するためのIntune ライセンスも割り当てる必要があります。

可能な構成は以下のとおりです。

Intune スタンドアロン - Azure Portal を利用して構成する、クラウドのみの管理。 Intune で提供される機能がすべて含まれます。 Microsoft Intune管理センターで MDM 機関を設定します。

Intune 共同管理 - Intune クラウド ソリューションと Windows 10 用 Configuration Manager デバイスの統合。 Configuration Manager コンソールを使用して Intune を構成します。 Intune へのデバイスの自動登録を構成します。

Microsoft 365 の基本的なモビリティとセキュリティ - この構成をアクティブ化すると、MDM 機関は "Office 365" に設定されます。 Intuneの使用を開始する場合は、Intune ライセンスを購入する必要があります。

Microsoft 365 共存の基本的なモビリティとセキュリティ - 基本的なモビリティとセキュリティ for Microsoft 365 を既に使用している場合は、テナントにIntuneを追加できます。 管理機関を各ユーザーの Microsoft 365 のIntuneまたは基本的なモビリティとセキュリティに設定して、MDM に登録されたデバイスの管理に使用するサービスを指定できます。 各ユーザーの管理機関は、ユーザーに割り当てられたライセンスに基づいて定義されます。

- microsoft 365 の基本的なモビリティとセキュリティは、Microsoft 365 Basic または Standard のライセンスのみを持つユーザーのデバイスを管理します。

- Intuneは、ライセンスを持つユーザーが使用できるデバイスを管理します。

- 基本的なモビリティとセキュリティ for Microsoft 365 によって以前に管理されていたユーザーにIntuneライセンスを追加すると、そのデバイスはIntune管理に切り替わります。 ユーザーのデバイスで Microsoft 365 構成の基本的なモビリティとセキュリティが失われるのを防ぐには、Intuneに切り替える前に、Intune構成をユーザーに割り当てる必要があります。

MDM 機関を Intune に設定する

Microsoft Intune管理センターで、オレンジ色のバナーを選択して、[Mobile デバイス管理 Authority] 設定を開きます。 オレンジのバナーは、MDM 機関をまだ設定していない場合にのみ表示されます。

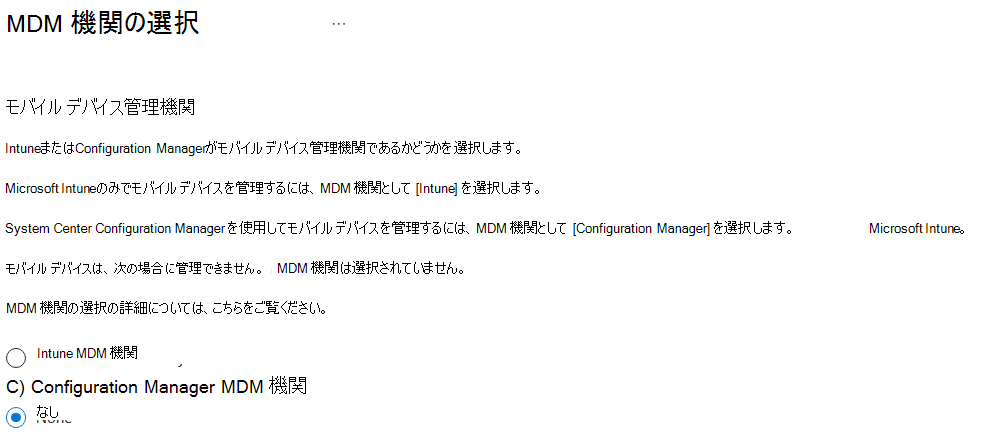

[モバイル デバイス管理機関] で、次の選択肢から MDM 機関を選択します。

- Intune MDM 機関

- なし

MDM 機関が Intune に正しく設定されたことを示すメッセージが表示されます。

Intune 管理 UI のワークフロー

Android または Apple デバイスの管理が有効になっていると、Intune では、それぞれのデバイスを管理するために、デバイスとユーザー情報を送信し、これらのサード パーティ サービスと統合できるようにします。

データを共有することに同意するシナリオは、次の場合に含まれます。

- 個人または企業が所有する Android Enterprise 仕事用プロファイルを有効にします。

- Apple MDM プッシュ通知証明書を有効にしてアップロードします。

- Device Enrollment Program、School Manager および Volume Purchasing Program など、Apple の任意のサービスを有効にします。

いずれの場合も、同意はモバイル デバイス管理サービスの実行に厳密に関連します。 たとえば、IT 管理者が Google または Apple デバイスの登録を許可されていることを確認します。 新しいワークフローが公開されたとき、どの情報が共有されるかを示すドキュメントは、次の場所から入手することができます。

主な考慮事項

新しい MDM 機関に切り替えた後、デバイスがチェックインしてサービスと同期するまでの移行時間 (最大 8 時間) があります。 変更後も登録されたデバイスが引き続き管理および保護されるように、新しい MDM 機関の設定を構成する必要があります。

- デバイスの既存の設定が新しい MDM 機関の設定 (Intune スタンドアロン) に置き換わるように、変更後にご使用のデバイスをサービスに接続する必要があります。

- MDM 機関を変更した後も、前の MDM 機関からの基本的な設定の一部 (プロファイルなど) が、最大 7 日間、またはデバイスが最初にサービスに接続するまで、デバイスに残ります。 新しい MDM 機関でアプリと設定 (ポリシー、プロファイル、アプリなど) をできるだけ早く構成し、既存の登録済みデバイスを持つユーザーを含むユーザー グループに設定を展開する必要があります。 MDM 機関の変更後、デバイスがサービスに接続すると、新しい MDM 機関の新しい設定がすぐに送信されるので、管理と保護の中断を回避できます。

- 関連付けられているユーザーがいない (通常は iOS/iPadOS の Device Enrollment Program または一括登録シナリオの場合) デバイスは、新しい MDM 機関に移行されません。 これらのデバイスでは、新しい MDM 機関への移行を支援してもらうためにサポートを要請する必要があります。

共存

共存を有効にすると、既存のユーザーに基本的なモビリティとセキュリティを引き続き使用しながら、新しいユーザー セットにIntuneを使用できます。 ユーザーを介してIntuneによって管理されるデバイスを制御できます。 Intuneは、ユーザーが登録したすべてのデバイスを管理します(ユーザーがIntuneライセンスを持っている場合、またはConfiguration Managerとの共同管理Intune使用している場合)。 それ以外の場合、ユーザーは Basic Mobility and Security によって管理されます。

共存を有効にするための主要な手順は次の 3 つです。

- 準備

- Intune MDM 機関を追加する

- ユーザーとデバイスの移行 (オプション)。

準備

Basic Mobility and Security との共存を有効にする前に、次の点を考慮してください。

- Intune で管理する予定のユーザーに対して、十分な Intune ライセンスがあることを確認します。

- Intune ライセンスが割り当てられているユーザーを確認します。 共存を有効にした後、Intune ライセンスが既に割り当てられているユーザーは自分のデバイスを Intune に切り替えることができます。 予期しないデバイス切り替えを回避するために、共存を有効にするまでは、Intune ライセンスを割り当てないことをお勧めします。

- Intune ポリシーを作成して展開することで、Office 365 Security & Compliance ポータルを通して最初に展開したデバイス セキュリティ ポリシーを置き換えます。 この置き換えは、Basic Mobility and Security から Intune に移行させる予定のすべてのユーザーに対しても行う必要があります。 それらのユーザーに Intune ポリシーが割り当てられていない場合、共存が有効にされると、彼らは Basic Mobility and Security の設定を失ってしまう可能性があります。 これらの設定は、管理された電子メール プロファイルなど、置き換えなしで失われます。 デバイスのセキュリティ ポリシーを Intune ポリシーに置き換える場合でも、デバイスを Intune の管理に移動した後で、ユーザーはメール プロファイルの再認証を求められることがあります。

- Basic Mobility and Security を設定した後は、プロビジョニングを解除することはできません。 ただし、ポリシーをオフにするために実行できる手順があります。 詳細については、「Basic Mobility and Security をオフにする」を参照してください。

Intune MDM 機関を追加する

共存を有効にするには、ご利用の環境の MDM 機関として Intune を追加する必要があります。

グローバルまたはIntune サービスの管理者権限Microsoft Entra使用してMicrosoft Intune管理センターにサインインします。

[デバイス] に移動します。

[ MDM 機関の追加] ブレード バナーが表示されます。

MDM 機関を Office 365 から Intune に切り替えてから共存を有効にするには、[Intune MDM 機関]、[追加] の順に選択します。

ユーザーとデバイスの移行 (オプション)

MDM 機関Intune有効にすると、共存がアクティブになり、Intuneを使用してユーザーの管理を開始できます。 必要に応じて、基本的なモビリティとセキュリティによって以前に管理されていたデバイスを、それらのユーザーにIntuneライセンスを割り当てることでIntuneによって管理されるように移動できます。 ユーザーのデバイスは、次回の MDM チェックイン時に Intune に切り替わります。 基本的なモビリティとセキュリティを介してこれらのデバイスに適用された設定は適用されなくなり、デバイスから削除されます。

MDM 証明書の有効期限が切れた後のモバイル デバイスのクリーンアップ

MDM 証明書は、モバイル デバイスが Intune サービスと通信しているときに自動的に更新されます。 モバイル デバイスがワイプされたり、一定の時間 Intune サービスとモバイル デバイスが通信できなかったりすると、MDM 証明書は更新されません。 デバイスは、MDM 証明書の有効期限が切れてから 180 日後に、Azure Portal から削除されます。

MDM 機関を削除する

MDM 機関を [不明] に戻すことはできません。 MDM 機関は、登録されたデバイスからどのポータルにレポートするか (Microsoft Intune または Basic Mobility and Security for Microsoft 365) を特定するサービスによって利用されます。

MDM 機関を変更した後の注意点

Intune サービスは、テナントの MDM 機関の変更を検出すると、登録されているすべてのデバイスに通知メッセージを送信します。 通知メッセージは、通常のスケジュールの外で、デバイスにチェックしてサービスと同期するように求めます。 その結果、すべての電源オンデバイスとオンラインデバイスがサービスに接続し、新しい MDM 機関を受け取ります。 新しい機関は、中断することなくデバイスを管理および保護します。 そのため、テナントの MDM 機関がスタンドアロンから変更 Intuneされた後も、デバイスは新しい MDM 機関の下で正常に機能し続けます。

MDM 機関の変更中または直後に電源がオンになっているデバイスとオンラインのデバイスでは、遅延が発生します。 遅延は、次にスケジュールされた通常のチェックのタイミングに応じて、最大 8 時間続く可能性があります。 遅延の間、デバイスは新しい MDM 機関の下でサービスに登録されません。 遅延後、デバイスは完全に登録され、新しい MDM 機関の下で動作します。

重要

MDM 機関を変更してから、更新された APNs 証明書が新しい機関にアップロードされるまで、iOS/iPadOS デバイスの新しいデバイスの登録とデバイスのチェックインは失敗します。 そのため、MDM 機関を変更した後は、できるだけ早く APNs 証明書を確認し、新しい機関にアップロードすることが重要です。

ユーザーが新しい MDM 機関にすぐに変更するには、デバイスからサービスへのチェックインを手動で開始します。 ポータル サイト アプリを使用して、デバイス コンプライアンス チェックを開始することで、ユーザーはこの変更を簡単に実行できます。

MDM 機関の変更後、デバイスがチェックインしてサービスと同期した後に、動作が正常であることを確認するには、新しい MDM 機関でそのデバイスを探します。

MDM 機関の変更中にデバイスがオフラインだったときから、デバイスがサービスにチェックインするまでは中間期間があります。 中間期間中は、デバイスの機能を保護して維持することが重要です。 デバイスの機能を保護および維持するために、次のプロファイルはデバイスに残ります。 これらのプロファイルは、デバイスに最大 7 日間、またはデバイスが新しい MDM 機関に接続するまで保持されます。 デバイスが接続して新しい設定を受信すると、既存のプロファイルが上書きされます。

- 電子メール プロファイル

- VPN プロファイル

- 証明書プロファイル

- Wi-Fi プロファイル

- 構成プロファイル

新しい MDM 機関に変更した後、Microsoft Intune管理センターのコンプライアンス データが正確にレポートされるまでに最大 1 週間かかることがあります。 ただし、Microsoft Entra IDとデバイスのコンプライアンス状態は正確であるため、デバイスは引き続き保護されます。

既存の設定を上書きする新しい設定の名前が前の設定と同じであることを確認して、古い設定が上書きされていることを確認します。 そうしないと、デバイスのプロファイルとポリシーが重複する可能性があります。

ヒント

ベスト プラクティスとして、MDM 機関の変更が完了した直後に、すべての管理設定、構成、展開を作成することをお勧めします。 こうすることで、中間期間にもデバイスを保護し、アクティブに管理することができます。

MDM 機関を変更した後に、次の手順を実行して、新しいデバイスが新しい機関に正常に登録されたことを確認します。

- 新しいデバイスを登録する

- 新しく登録されたデバイスが、新しい MDM 機関に表示されることを確認します。

- Microsoft Intune管理センターからデバイスにリモート ロックなどのアクションを実行します。 成功した場合は、新しい MDM 機関がデバイスを管理します。

特定のデバイスで問題がある場合、できるだけ早くデバイスを新しい機関に接続し、管理対象にするには、そのデバイスの登録を解除してから再登録します。

テナントの MDM 機関を確認する

MDM 機関が Intune に設定されていることを確認するには、次の手順を使用します。

- Microsoft Intune管理センターで、[テナント管理>テナントの状態] を選択します。

- [ テナントの詳細 ] タブで、[ MDM 機関] を見つけます。

次の手順

MDM 機関が設定されると、デバイスの登録を開始することができます。

![[MDM 機関の追加] 画面のスクリーンショット。](media/mdm-authority-set/add-mdm-authority.png)