SCEP を使用して Intune でパートナーの証明機関を追加する

Intune でサード パーティの証明機関 (CA) を使用します。 サード パーティの CA では、Simple Certificate Enrollment Protocol (SCEP) を使って新しい証明書または更新された証明書でモバイル デバイスをプロビジョニングすることができ、Windows、iOS/iPadOS、Android、macOS のデバイスをサポートできます。

この機能の使用には、オープン ソース API と Intune 管理者タスクの 2 つの部分があります。

パート 1 - オープン ソース API を使用する

Intune と統合するための API が、Microsoft によって作成されています。 その API を使うと、証明書を検証し、成功または失敗の通知を送信し、SSL (具体的には SSL ソケット ファクトリ) を使って Intune と通信することができます。

この API は、Intune SCEP API パブリック GitHub リポジトリからダウンロードして、ソリューションで使用できます。 SCEP によってデバイスに証明書がプロビジョニングされる前に、この API をサード パーティの SCEP サーバーで使って、Intune に対してカスタム チャレンジの検証を実行します。

Intune SCEP 管理ソリューションとの統合に関するページでは、API の使用、そのメソッド、作成したソリューションのテストに関して、さらに詳しく説明されています。

パート 2 - アプリケーションとプロファイルを作成する

Microsoft Entra アプリケーションを使用すると、デバイスから送信される SCEP 要求を処理するためのIntune権限を委任できます。 Microsoft Entra アプリケーションには、開発者が作成する API ソリューション内で使用されるアプリケーション ID と認証キーの値が含まれています。 その後、管理者は、Intune を使って SCEP 証明書プロファイルを作成して展開し、デバイスでの展開の状態に関するレポートを表示できます。

この記事では、Microsoft Entra アプリケーションの作成など、管理者の観点からこの機能の概要について説明します。

概要

以下の手順では、Intune での SCEP 証明書の使用の概要を示します。

- 管理者が、Intune で SCEP 証明書プロファイルを作成して、ユーザーまたはデバイスをプロファイルの対象にします。

- デバイスが Intune にチェックインします。

- Intune が、一意の SCEP チャレンジを作成します。 また、他の整合性チェックの情報 (予想されるサブジェクトや必要な SAN など) も追加します。

- Intune が、チャレンジと整合性チェックの情報を暗号化して署名し、この情報を SCEP 要求でデバイスに送信します。

- デバイスが、Intune からプッシュされた SCEP 証明書プロファイルに基づいて、証明書署名要求 (CSR) とデバイスでの公開/秘密キー ペアを生成します。

- CSR と暗号化/署名されたチャレンジが、サード パーティの SCEP サーバー エンドポイントに送信されます。

- SCEP サーバーが、Intune に CSR とチャレンジを送信します。 Intune が署名を検証し、ペイロードを解読して、CSR を整合性チェック情報と比較します。

- Intune が SCEP サーバーに応答を送り返し、チャレンジの検証が成功したかどうかを示します。

- チャレンジの検証が成功した場合、SCEP サーバーはデバイスに証明書を発行します。

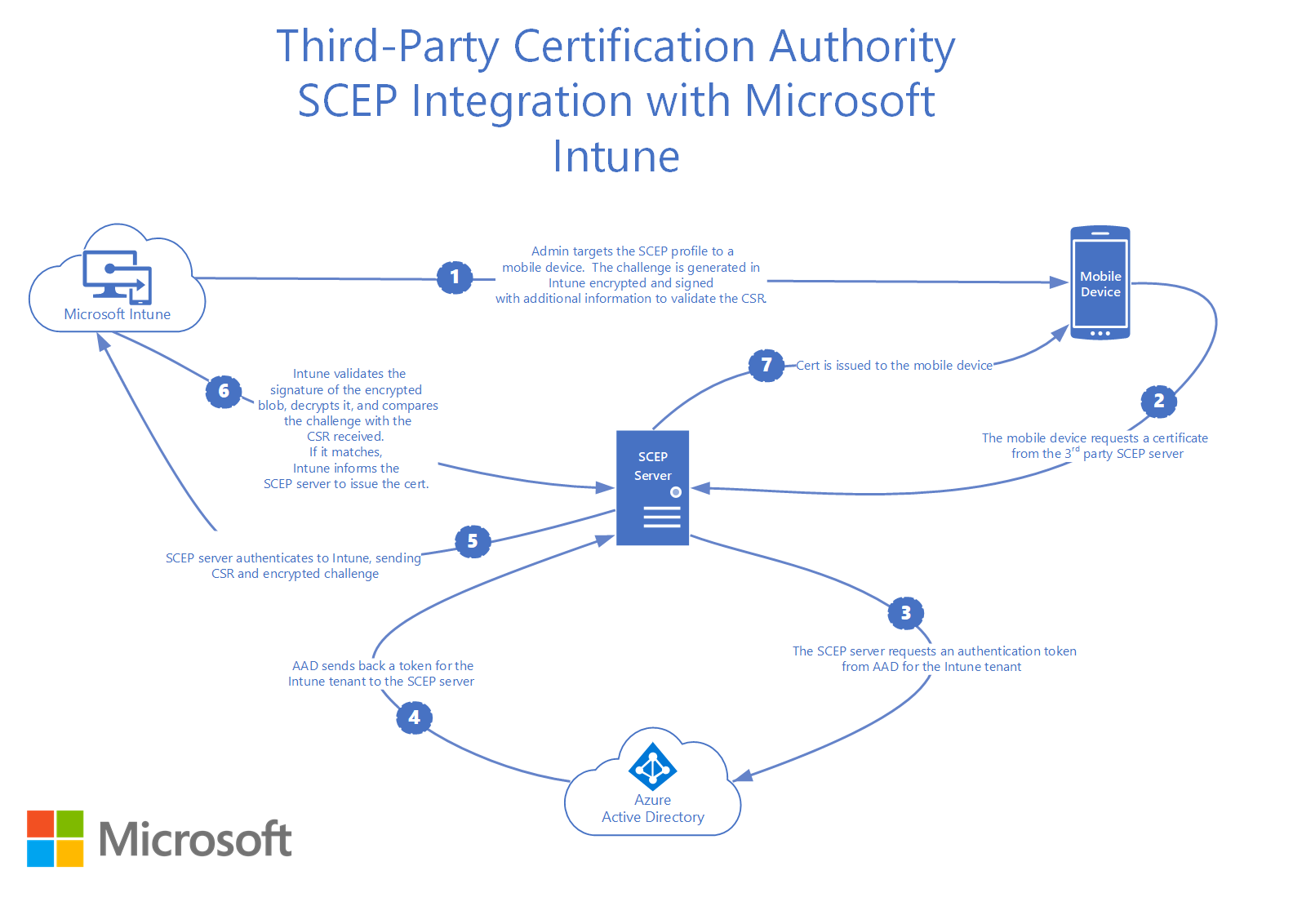

次の図では、サード パーティの SCEP と Intune の統合の詳細なフローを示します。

サード パーティの CA の統合をセットアップする

サード パーティの証明機関を検証する

サード パーティの証明機関を Intune と統合する前に、使っている CA が Intune をサポートすることを確認します。 「サード パーティの証明機関パートナー」 (この記事) に一覧が含まれています。 証明機関のガイダンスで詳細を確認することもできます。 CA には、その実装に固有のセットアップ手順が含まれることがあります。

注:

次のデバイスをサポートするには、SCEP 証明書プロファイルの SCEP サーバー URL を構成するときに HTTPS URL を構成する必要がある場合、CA は HTTPS URL の使用をサポートする必要があります。

- Android デバイス管理者

- Android Enterprise デバイス所有者

- Android Enterprise の会社所有の仕事用プロファイル

- Android Enterprise の個人所有の仕事用プロファイル

CA と Intune の間の通信を承認する

サードパーティの SCEP サーバーがIntuneでカスタム チャレンジ検証を実行できるようにするには、Microsoft Entra IDでアプリを作成します。 このアプリは、SCEP 要求を検証する権限を Intune に委任します。

Microsoft Entra アプリを登録するために必要なアクセス許可があることを確認します。 Microsoft Entraドキュメントの「必要なアクセス許可」を参照してください。

Microsoft Entra IDでアプリケーションを作成する

Azure portalで、[Microsoft Entra ID>App Registrations] に移動し、[新しい登録] を選択します。

[アプリケーションの登録] ページで、次の詳細を指定します。

- [名前] セクションで、わかりやすいアプリケーション名を入力します。

- [サポートされているアカウントの種類] セクションで、[任意の組織のディレクトリ内のアカウント] を選択します。

- [リダイレクト URI] については、既定値の [Web] のままにして、サード パーティの SCEP サーバーのサインオン URL を指定します。

[登録] を選択してアプリケーションを作成し、新しいアプリの [概要] ページを開きます。

アプリの [概要] ページで、[Application (client) ID]\(アプリケーション \(クライアント\) ID\) の値をコピーし、後で使うので記録しておきます。 この値は後で必要になります。

アプリのナビゲーション ウィンドウで、[管理] の [証明書とシークレット] に移動します。 [新しいクライアント シークレット] ボタンを選択します。 [説明] に値を入力し、[有効期限] で任意のオプションを選択してから、[追加] を選択して、クライアント シークレットの "値" を生成します。

重要

このページを終了する前に、クライアント シークレットの値をコピーし、後でサード パーティの CA の実装に使うので記録しておきます。 この値は、二度と表示されません。 アプリケーション ID、認証キー、テナント ID の必要な構成方法については、サード パーティの CA のガイダンスを確認してください。

テナント ID を記録しておきます。 テナント ID は、アカウントで @ 記号の後にあるドメイン テキストです。 たとえば、アカウントが の場合、 admin@name.onmicrosoft.comテナント ID は name.onmicrosoft.com。

アプリのナビゲーション ペインで [API のアクセス許可] ([管理] の下にあります) に移動します。 次の 2 つの個別のアプリケーションアクセス許可を追加します。

[アクセス許可の追加] を選択します。

- [API アクセス許可の要求] ページで、[Intune] を選択して、[アプリケーションのアクセス許可] を選択します。

- scep_challenge_provider (SCEP チャレンジの検証) のチェック ボックスをオンにします。

- [アクセス許可の追加] を選択して、この構成を保存します。

[アクセス許可の追加] をもう一度選択します。

- [API アクセス許可の要求] ページで [Microsoft Graph]>[アプリケーションのアクセス許可] を選択します。

- [アプリケーション] を展開し、Application.Read.All (すべてのアプリケーションを読み取る) のチェック ボックスを選択します。

- [アクセス許可の追加] を選択して、この構成を保存します。

[API のアクセス許可] ページに残り、[テナント>に管理者の同意を<付与する] を選択し、[はい] を選択します。

Microsoft Entra IDのアプリ登録プロセスが完了しました。

SCEP 証明書プロファイルを構成して展開する

管理者として、SCEP 証明書プロファイルを作成し、ユーザーまたはデバイスを対象にします。 次に、プロファイルを割り当てます。

証明書の削除

デバイスの登録を解除またはワイプすると、証明書はIntuneによってデバイスから削除され、失効のキューに入れられます。 証明機関の失効は、各サード パーティによる API の実装によって異なります。

サード パーティの証明機関パートナー

次のサード パーティ証明機関が Intune をサポートしています。

- AWS プライベート証明機関

- コギトグループ

- DigiCert

- EasyScep

- EJBCA

- Entrust

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Keyfactor コマンド

- KeyTalk

- Keytos

- Nexus Certificate Manager

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

自社の製品と Intune の統合に関心をお持ちのサード パーティ CA は、API のガイダンスを確認してください。

セキュリティとプライバシーに関する情報

SCEP プロファイルの一部のユーザー情報は、証明書署名要求を受け取るサードパーティ証明機関 (CA) に表示されます。 これは、ユーザー属性を含むCommon name (CN)新しい SCEP プロファイルまたは更新された SCEP プロファイルと、、OnPrem_Distinguished_Name、、 などのUserName変数をデプロイするときに発生しますOnPremisesSamAccountName。 プロファイルのデプロイ中に、Microsoft Intuneはこれらの変数を実際の値に置き換えます。 ターゲット デバイスは、実際の値を持つ証明書を要求するために、サード パーティの CA に連絡する必要があります。

サポートされているユーザー変数の一覧については、「SCEP 証明書プロファイルを作成する」の手順 7 を参照してください。