Microsoft Intune でエンドポイント セキュリティの管理

セキュリティ 管理として、Intuneのエンドポイント セキュリティ ノードを使用して、デバイスのセキュリティを構成し、それらのデバイスが危険にさらされている場合にデバイスのセキュリティ タスクを管理します。 エンドポイント セキュリティ ポリシーは、デバイスのセキュリティに集中し、リスクを軽減するために役立ちます。 使用可能なタスクは、危険なデバイスを特定し、それらのデバイスを修復し、準拠している状態またはより安全な状態に復元するのに役立ちます。

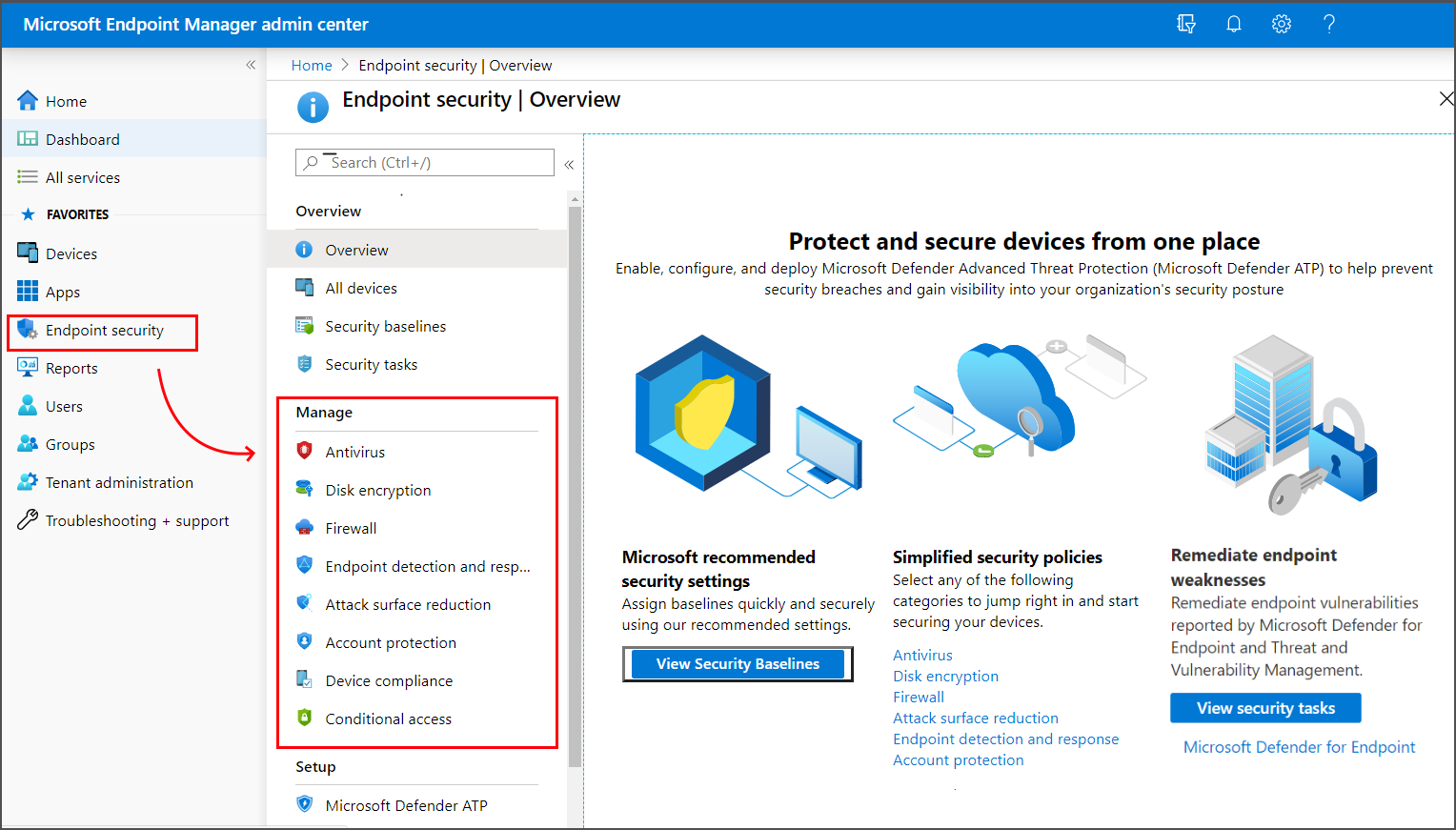

エンドポイント セキュリティ ノードは、デバイスのセキュリティを維持するために使用できるIntuneで使用できるツールをグループ分けします。

すべての管理対象デバイスの状態を確認します。 [ すべてのデバイス ] ビューを使用して、デバイスのコンプライアンスを高いレベルで表示できます。 次に、特定のデバイスにドリルインして、どのコンプライアンス ポリシーが満たされていないかを把握して、それらを解決できるようにします。

デバイスのセキュリティ構成のベスト プラクティスを確立するセキュリティ ベースラインをデプロイします。 Intuneには、Windows デバイスのセキュリティ ベースラインと、Microsoft Defender for Endpointや Microsoft Edge などのアプリケーションの増え続ける一覧が含まれています。 セキュリティ ベースラインは、関連するセキュリティ チームから推奨される構成を適用するのに役立つ、Windows 設定の事前構成済みのグループです。

厳密に重点を置いたポリシーを使用して、デバイスのセキュリティ構成を管理します。 各エンドポイント セキュリティ ポリシーでは、ウイルス対策、ディスク暗号化、ファイアウォール、Microsoft Defender for Endpointとの統合によって使用可能になったいくつかの領域などのデバイス セキュリティの側面に重点を置いています。

コンプライアンス ポリシーを使用して、デバイスとユーザーの要件を確立します。 コンプライアンス ポリシーでは、デバイスとユーザーが準拠と見なすために満たす必要があるルールを設定します。 ルールには、OS のバージョン、パスワード要件、デバイスの脅威レベルなどが含まれます。

Microsoft Entra条件付きアクセス ポリシーと統合してコンプライアンス ポリシーを適用する場合は、管理対象デバイスと、まだ管理されていないデバイスの両方の企業リソースへのアクセスを制限できます。

IntuneをMicrosoft Defender for Endpoint チームと統合します。 Microsoft Defender for Endpointと統合することで、セキュリティ タスクにアクセスできます。 セキュリティ タスクは、Microsoft Defender for EndpointとIntuneを密接に結び付けて、セキュリティ チームが危険にさらされているデバイスを特定し、詳細な修復手順を引き継いで管理者 Intuneがアクションを実行できるようにするのに役立ちます。

この記事の次のセクションでは、管理センターのエンドポイント セキュリティ ノードから実行できるさまざまなタスクと、それらを使用するために必要なロールベースのアクセス制御 (RBAC) アクセス許可について説明します。

エンドポイント セキュリティの概要

Microsoft Intune管理センターで [エンドポイント セキュリティ] ノードを開くと、既定で [概要] ページが表示されます。

[エンドポイント セキュリティの概要] ページには、エンドポイント セキュリティのより重点を置いたノード (ウイルス対策、エンドポイントの検出と応答、Microsoft Defender for Endpointなど) から取得された表示と情報を含む統合ダッシュボードが表示されます。

Defender for Endpoint Connector の状態 – このビューには、テナント全体の Defender for Endpoint Connector の現在の状態が表示されます。 このビューのラベルは、Microsoft Defender for Endpoint ポータルを開くリンクとしても機能します。

この同じビューは、[ エンドポイント検出と応答 ポリシー] ノードの [概要] タブで使用できます。

Defender for Endpoint にオンボードされている Windows デバイス – この表には、 エンドポイント検出と応答 (EDR) オンボードのテナント全体の状態と、オンボードされていないデバイスの数が表示されます。 このビューのラベルは、エンドポイント検出と応答ポリシー ノードの [概要] タブを開くリンクです。

次の 2 つの追加リンクが含まれています。

構成済みのポリシーを展開 する – このリンクは、デバイスを Defender にオンボードするためのポリシーを展開できる エンドポイント検出と応答 のポリシー ノードを開きます。

Defender for Endpoint へのデバイスのオンボード – Defender ポータルを開くためのリンク。このリンクを使用すると、Intuneの合理化されたワークフローの外部でデバイスをオンボードするための他の手順を実行できます。

ウイルス対策エージェントの状態 – このビューには、Intuneのウイルス対策エージェントの状態レポートの概要の詳細が表示されます。それ以外の場合は、[レポート>]、[ウイルス対策] の順に移動してMicrosoft Defender Intune管理センターで使用できます。レポートは [概要] タブにあります。

その他の監視レポート - このセクションには、検出されたマルウェア ファイアウォールの状態など、追加Microsoft Defenderウイルス対策レポートを開くタイルが含まれています。 別のタイルでは 、センサー とウイルス対策の正常性データを表示できる Defender ポータルが開きます。

デバイスを管理する

[エンドポイント セキュリティ] ノードには [すべてのデバイス] ビューが含まれています。このビューでは、Microsoft Intuneで使用できるMicrosoft Entra IDのすべてのデバイスの一覧を表示できます。

このビューから、ドリルインするデバイスを選択して、デバイスが準拠していないポリシーなどの詳細を確認できます。 このビューからのアクセスを使用して、デバイスの再起動、マルウェアのスキャンの開始、Windows 10 デバイスでの BitLocker キーのローテーションなど、デバイスの問題を修復することもできます。

詳細については、「Microsoft Intuneでエンドポイント セキュリティを使用してデバイスを管理する」を参照してください。

セキュリティ ベースラインを管理する

Intuneのセキュリティ ベースラインは、製品の関連する Microsoft セキュリティ チームからのベスト プラクティスの推奨事項である、構成済みの設定グループです。 Intuneでは、Windows 10/11 デバイス設定、Microsoft Edge、Microsoft Defender for Endpoint Protection などのセキュリティ ベースラインがサポートされています。

セキュリティ ベースラインを使用して、デバイスとアプリケーション設定の ベスト プラクティス 構成を迅速に展開して、ユーザーとデバイスを保護できます。 セキュリティ ベースラインは、バージョン 1809 以降Windows 10実行されるデバイスとWindows 11でサポートされています。

詳細については、「セキュリティ ベースラインを使用して Intune で Windows デバイスを構成する」をご覧ください。

セキュリティ ベースラインは、デバイスの設定を構成するためのIntuneのいくつかの方法の 1 つです。 設定を管理するときは、競合を回避できるようにデバイスを構成できる環境で使用されている他の方法を理解することが重要です。 この記事の後半の 「ポリシーの競合を回避する 」を参照してください。

Microsoft Defender for Endpointからセキュリティ タスクを確認する

IntuneをMicrosoft Defender for Endpointと統合すると、リスクの高いデバイスを特定し、そのリスクを軽減するための手順を提供するIntuneのセキュリティ タスクを確認できます。 その後、タスクを使用して、これらのリスクが正常に軽減されたときにMicrosoft Defender for Endpointに報告できます。

Microsoft Defender for Endpoint チームは、危険にさらされているデバイスを決定し、その情報をセキュリティ タスクとしてIntune チームに渡します。 数回のクリックで、リスクのあるデバイス、脆弱性を識別するIntuneのセキュリティ タスクを作成し、そのリスクを軽減する方法に関するガイダンスを提供します。

Intune管理者は、セキュリティ タスクを確認し、Intune内で操作してそれらのタスクを修復します。 軽減されると、タスクが完了するように設定され、その状態がMicrosoft Defender for Endpoint チームに伝わります。

セキュリティ タスクを通じて、両方のチームは、どのデバイスが危険にさらされているか、およびそれらのリスクがいつどのように修復されるかについて同期したままです。

セキュリティ タスクの使用の詳細については、「Intuneを使用してMicrosoft Defender for Endpointによって識別された脆弱性を修復する」を参照してください。

ポリシーを使用してデバイスのセキュリティを管理する

セキュリティ管理者は、[エンドポイント セキュリティ] ノードの [ 管理 ] の下にあるセキュリティ ポリシーを使用します。 これらのポリシーを使用すると、デバイス構成プロファイルまたはセキュリティ ベースラインで、より大きな本文と範囲の設定を移動することなく、デバイス セキュリティを構成できます。

これらのセキュリティ ポリシーの使用の詳細については、「エンドポイント セキュリティ ポリシー を使用してデバイス セキュリティを管理する」を参照してください。

エンドポイント セキュリティ ポリシーは、Intuneでデバイスの設定を構成するためのいくつかの方法の 1 つです。 設定を管理するときは、デバイスを構成できる環境で使用されている他の方法を理解し、競合を回避することが重要です。 この記事の後半の 「ポリシーの競合を回避する 」を参照してください。

[ 管理 ] には、[ デバイス コンプライアンス ] と [条件付きアクセス ポリシー] もあります。 これらのポリシーの種類は、エンドポイントを構成するためのセキュリティ ポリシーに重点を置いたものではなく、デバイスを管理し、会社のリソースにアクセスするための重要なツールです。

デバイス コンプライアンス ポリシーを使用する

デバイス コンプライアンス ポリシーを使用して、デバイスとユーザーがネットワークと会社のリソースへのアクセスを許可される条件を確立します。

使用可能なコンプライアンス設定は、使用するプラットフォームによって異なりますが、一般的なポリシー規則には次のものが含まれます。

- デバイスの最小または特定の OS バージョンの実行を要求する

- パスワード要件の設定

- Microsoft Defender for Endpointまたは別の Mobile Threat Defense パートナーによって決定される、許可される最大デバイス脅威レベルの指定

ポリシー ルールに加えて、コンプライアンス ポリシーでは 、コンプライアンス違反に対するアクションがサポートされます。 これらのアクションは、非準拠デバイスに適用する時間順の一連のアクションです。 アクションには、デバイス ユーザーに非準拠に関するアラートをデバイスに送信したり、デバイスをリモートでロックしたり、準拠していないデバイスを廃止したり、そのデバイス上にある可能性のある会社のデータを削除したりすることが含まれます。

Intune Microsoft Entra条件付きアクセス ポリシーを統合してコンプライアンス ポリシーを適用する場合、条件付きアクセスでは、コンプライアンス データを使用して、管理対象デバイスと管理していないデバイスの両方の企業リソースへのアクセスをゲートできます。

詳細については、「Intuneを使用してorganization内のリソースへのアクセスを許可するようにデバイスにルールを設定する」を参照してください。

デバイス コンプライアンス ポリシーは、デバイスの設定を構成するためのIntuneのいくつかの方法の 1 つです。 設定を管理するときは、デバイスを構成できる環境内で他の方法が使用されていることを理解し、競合を回避することが重要です。 この記事の後半の 「ポリシーの競合を回避する 」を参照してください。

条件付きアクセスを構成する

デバイスと企業リソースを保護するには、IntuneでMicrosoft Entra条件付きアクセス ポリシーを使用できます。

Intuneは、デバイス コンプライアンス ポリシーの結果をMicrosoft Entraに渡し、条件付きアクセス ポリシーを使用して、会社のリソースにアクセスできるデバイスとアプリを適用します。 条件付きアクセス ポリシーは、Intuneで管理していないデバイスのアクセスをゲートするのにも役立ち、Intuneと統合する Mobile Threat Defense パートナーのコンプライアンスの詳細を使用できます。

Intuneで条件付きアクセスを使用する 2 つの一般的な方法を次に示します。

- 管理対象デバイスと準拠デバイスのみがネットワーク リソースにアクセスできるように、デバイス ベースの条件付きアクセス。

- アプリベースの条件付きアクセス。アプリ保護ポリシーを使用して、Intuneで管理していないデバイス上のユーザーによるネットワーク リソースへのアクセスを管理します。

Intuneでの条件付きアクセスの使用の詳細については、「条件付きアクセスとIntuneの詳細」を参照してください。

Microsoft Defender for Endpointとの統合を設定する

Microsoft Defender for EndpointをIntuneと統合すると、リスクを特定して対応する能力が向上します。

Intuneは複数の Mobile Threat Defense パートナーと統合できますが、Microsoft Defender for Endpointを使用すると、Microsoft Defender for EndpointとIntuneの間で緊密に統合され、次のような詳細なデバイス保護オプションにアクセスできるようになります。

- セキュリティ タスク – Defender for Endpoint とIntune管理者との間で、危険にさらされているデバイスに関するシームレスな通信、修復方法、およびそれらのリスクが軽減されたタイミングの確認。

- クライアントでのMicrosoft Defender for Endpointのオンボーディングを合理化しました。

- Intuneコンプライアンス ポリシーとアプリ保護ポリシーでの Defender for Endpoint デバイス リスクシグナルの使用。

- 改ざん防止機能へのアクセス。

IntuneでMicrosoft Defender for Endpointを使用する方法の詳細については、「Intuneでの条件付きアクセスによるMicrosoft Defender for Endpointのコンプライアンスの適用」を参照してください。

ロールベースのアクセス制御の要件

Microsoft Intune管理センターのエンドポイント セキュリティ ノードでタスクを管理するには、アカウントで次の操作を行う必要があります。

- Intuneのライセンスを割り当てる。

- ロールベースのアクセス制御 (RBAC) アクセス許可は、Endpoint Security Manager の組み込みIntuneロールによって提供されるアクセス許可と同じです。 Endpoint Security Manager ロールは、Microsoft Intune管理センターへのアクセスを許可します。 このロールは、セキュリティ ベースライン、デバイス コンプライアンス、条件付きアクセス、Microsoft Defender for Endpointなど、セキュリティとコンプライアンスの機能を管理する個人が使用できます。

詳細については、「Microsoft Intune でのロールベースのアクセス制御 (RBAC)」を参照してください。

Endpoint Security Manager ロールによって付与されるアクセス許可

[テナント管理>ロール][すべてのロール>]、[エンドポイント セキュリティ マネージャー>のプロパティ] の順に選択すると、Microsoft Intune管理センターで次のアクセス許可の一覧を表示できます。

アクセス許可

- Android FOTA

- 読み取り

- Android for work

- 読み取り

- 監査データ

- 読み取り

- 証明書コネクタ

- 読み取り

- 会社のデバイス識別子

- 読み取り

- 派生資格情報

- 読み取り

- デバイス コンプライアンス ポリシー

- Assign

- 作成する

- 削除

- 読み取り

- Update

- レポートの表示

- デバイス構成

- 読み取り

- レポートの表示

- デバイス登録マネージャー

- 読み取り

- エンドポイント保護レポート

- 読み取り

- 登録プログラム

- デバイスの読み取り

- プロファイルの読み取り

- 読み取りトークン

- Filters

- 読み取り

- Intune データ ウェアハウス

- 読み取り

- マネージド アプリ

- 読み取り

- 管理対象デバイス

- 削除

- 読み取り

- プライマリ ユーザーを設定する

- Update

- レポートの表示

- Microsoft Defender ATP

- 読み取り

- ビジネス向け Microsoft Store

- 読み取り

- モバイル脅威防御

- 変更

- 読み取り

- モバイル アプリ

- 読み取り

- 組織

- 読み取り

- パートナー デバイス管理

- 読み取り

- PolicySets

- 読み取り

- リモート アシスタンス コネクタ

- 読み取り

- レポートの表示

- リモート タスク

- FileVault キーを取得する

- 構成マネージャー アクションを開始する

- 今すぐ再起動する

- リモート ロック

- BitLockerKeys のローテーション (プレビュー)

- FileVault キーのローテーション

- シャットダウン

- デバイスの同期

- Windows Defender

- 役割

- 読み取り

- セキュリティ基本計画

- Assign

- 作成する

- 削除

- 読み取り

- Update

- セキュリティ タスク

- 読み取り

- Update

- 使用条件

- 読み取り

- Windows Enterprise 証明書

- 読み取り

ポリシーの競合を回避する

デバイスに対して構成できる設定の多くは、Intuneのさまざまな機能によって管理できます。 これらの機能には、次のものが含まれますが、これらに限定されません。

- エンドポイント セキュリティ ポリシー

- セキュリティ基本計画

- デバイス構成ポリシー

- Windows 登録ポリシー

たとえば、エンドポイント セキュリティ ポリシーに含まれる設定は、デバイス構成ポリシーの エンドポイント保護 プロファイルと デバイス制限 プロファイルにある設定のサブセットであり、さまざまなセキュリティ ベースラインを通じて管理されます。

競合を回避する 1 つの方法は、異なるベースライン、同じベースラインのインスタンス、または異なるポリシーの種類とインスタンスを使用して、デバイス上で同じ設定を管理しないことです。 これには、さまざまなデバイスに構成を展開するために使用する方法を計画する必要があります。 同じメソッドの複数のメソッドまたはインスタンスを使用して同じ設定を構成する場合は、異なるメソッドが同意しているか、同じデバイスに展開されていないことを確認します。

競合が発生した場合は、Intuneの組み込みツールを使用して、それらの競合の原因を特定して解決できます。 詳細については、以下を参照してください:

次の手順

構成:

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示