コンプライアンス マネージャーで使用するクラウド設定を構成する

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

マルチクラウド サポートの設定

Compliance Manager は、Microsoft Defender for Cloud と統合され、マルチクラウド サポートを提供します。 組織は、Microsoft Azure 内に少なくとも 1 つのサブスクリプションを持ち、Defender for Cloud を有効にして、コンプライアンス マネージャーがクラウド サービスを監視するために必要なシグナルを受信できるようにする必要があります。 Defender for Cloud を使用したら、関連する業界および規制基準をサブスクリプションに割り当てる必要があります。

organizationが既に設定している内容に応じて、次のセクションに移動して状況に合わせて作業を開始します。

- Azure がない: Azureをアクティブ化してサブスクリプションを作成する

- Azure はあるが Defender for Cloud を持っていない: Azure サブスクリプションで Defender for Cloud を有効にする

- Defender for Cloud はあるが、標準を割り当てていない: クラウド サービス サブスクリプションに標準を割り当てる

コンプライアンス マネージャーと Defender for Cloud でサポートされる標準

以下に示す標準または規制は、Defender for Cloud およびコンプライアンス マネージャーでサポートされています。 各標準は、かっこで囲まれた他のクラウド サービスに加えて、Microsoft 365 をサポートするために使用できます。

ヒント

Defender for Cloud は "標準" を指し、コンプライアンス マネージャーは "規制" を使用して同じことを参照します。

- AWS Foundational Security のベスト プラクティス

- CIS 1.1.0 (GCP)

- CIS Microsoft Azure Foundations ベンチマーク v1.1.0 (Azure)

- CIS 1.2.0 (AWS、GCP)

- CIS Microsoft Azure Foundations ベンチマーク v1.3.0 (Azure)

- CIS Microsoft Azure Foundations ベンチマーク v1.4.0 (Azure)

- FedRAMP High (Azure)

- FedRAMP Moderate (Azure)

- ISO 27001 (Azure、GCP)

- NIST SP 800-171 Rev.2 (Azure)

- NIST SP 800-53 Rev.4 (Azure)

- NIST SP 800 53 Rev.5 (Azure、AWS、GCP)

- PCI DSS 3.2.1 (AWS、GCP)

- PCI DSS v4.0 (Azure)

- SOC 2 Type 2 (Azure)

- SWIFT CSP-CDCF v2022 (Azure)

Azure をアクティブ化し、サブスクリプションを作成する

Microsoft Azure 内でサブスクリプションを設定することは、Defender for Cloud の使用を開始するための前提条件です。 サブスクリプションをお持ちでない場合は、 無料アカウントにサインアップできます。

Defender for Cloud を有効にする

「クイック スタート: Microsoft Defender for Cloud を設定する」を参照してください。 手順に従って、Azure サブスクリプションで Defender for Cloud を有効にし、[Defender for Cloud の概要] ページをよく理解します。 Defender for Cloud を有効にしたら、次の手順に従って、コンプライアンス マネージャー統合用に設定されていることを確認します。

ほとんどのセットアップ関数では、ユーザーが Azure で所有者ロールを保持する必要があります。 Defender for Cloud のユーザー ロールとアクセス許可の詳細を取得します。

Defender for Cloud 規制コンプライアンスへのアクセスを確認する

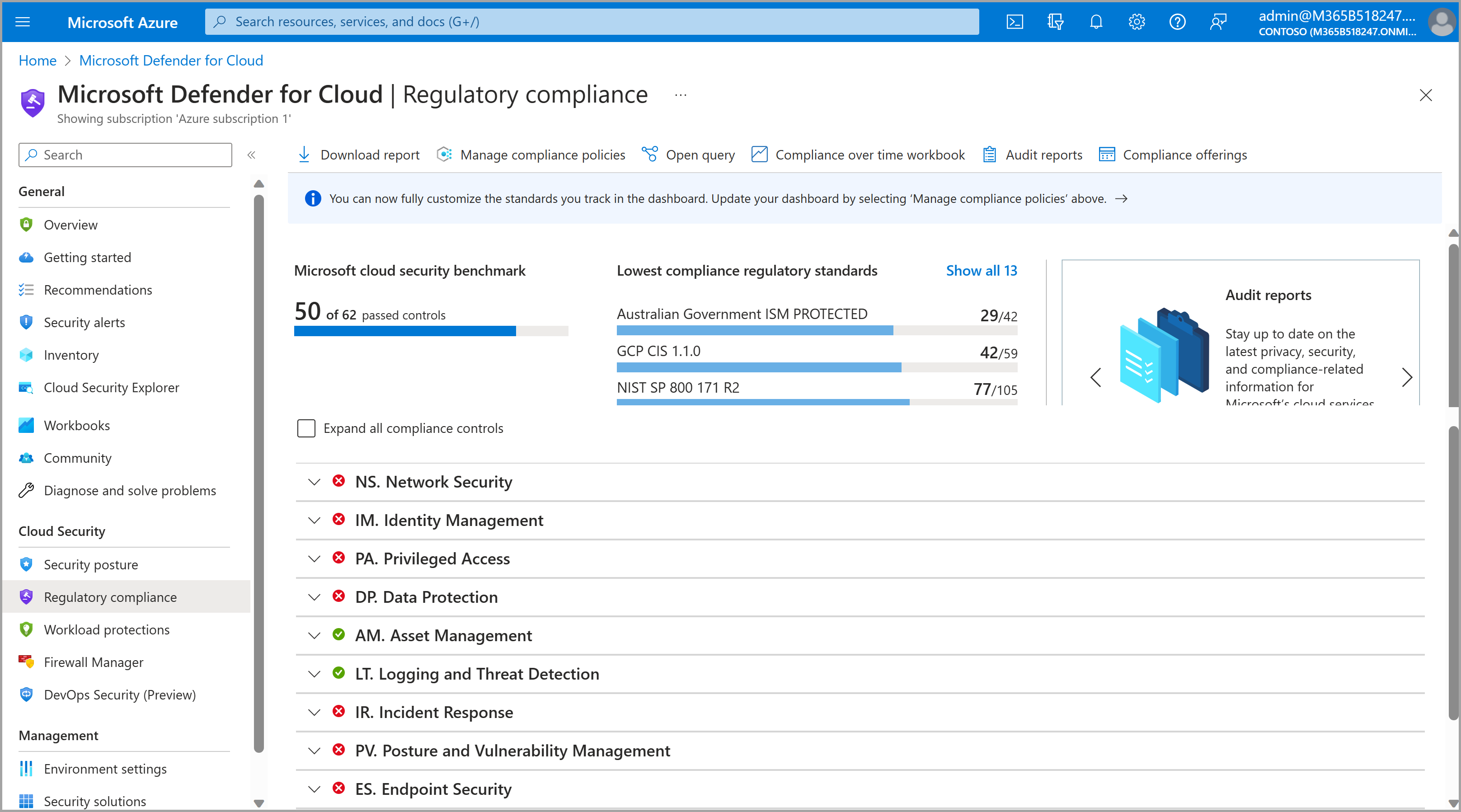

ダッシュボードのようなダッシュボードが表示されることを検証します。

ダッシュボードのようなダッシュボードが表示されることを検証します。上記のダッシュボードが表示されておらず、代わりにライセンス不足に関する通知が表示される場合は、プロンプトに従って、該当する Defender for Cloud プランをアクティブ化します。 基本的な CSPM または Defender CSPMの 2 つのプランのいずれかを有効にすることをお勧めします (詳細については、これらのプランを参照してください)。 次の手順に従って、プランを手動で選択できます。

- Defender for Cloud で、左側のナビゲーションで [環境設定 ] を選択します。

- 環境の一覧から [Azure ] を選択します。 Azure の下にある項目を展開してサブスクリプションを表示し、サブスクリプションを選択します。 [Defender プラン] ページに移動します。

- [プラン] 列で、Foundational CSPM と Defender CSPM の行を見つけます。 [ 状態 ] 行で、両方のプランの [オン ] ボタンを選択します。

使用可能な環境を表示する

Defender for Cloud で、左側のナビゲーションで [環境設定 ] を選択します。

テナントの MDC に現在表示されている使用可能な環境とサブスクリプションを表示します。 サブスクリプションを表示するには、管理グループを展開する必要がある場合があります。そのためには、検索バーの下 にある [すべて展開 ] を選択します。 Azure サブスクリプションに加えて、Defender for Cloud に接続されている Google Cloud Platform (GCP) プロジェクトまたは Amazon Web Services (AWS) アカウントも表示されます。

予想されるサブスクリプションが表示されておらず、前の手順で Defender for Cloud ライセンスが既に確認されている場合は、Azure Portal 設定で現在のディレクトリとサブスクリプション フィルターをチェックします。 このビューでは、サブスクリプション フィルターを調整したり、使用可能な場合は別のディレクトリに切り替えたりして、[環境設定] ビューに戻って結果をチェックできます。

予想される AWS または GCP 環境、アカウント、またはプロジェクトが表示されない場合は、次の手順に進み、必要なコネクタを設定します。

Amazon Web Services または Google Cloud Provider アカウントに接続する (省略可能)

コンプライアンス マネージャーがコンプライアンス体制を評価する Amazon Web Services (AWS) アカウントまたは Google Cloud Platform (GCP) プロジェクトがあり、Azure 環境設定にそれらのアカウントまたはプロジェクトがまだ表示されていない場合は、次の手順に従います。 このプロセスを完了すると、接続されている AWS または GCP サブスクリプションへの標準の割り当てを約 1 時間以内に開始できますが、完全なデータが表示されるまでに最大 24 時間かかることがあります。

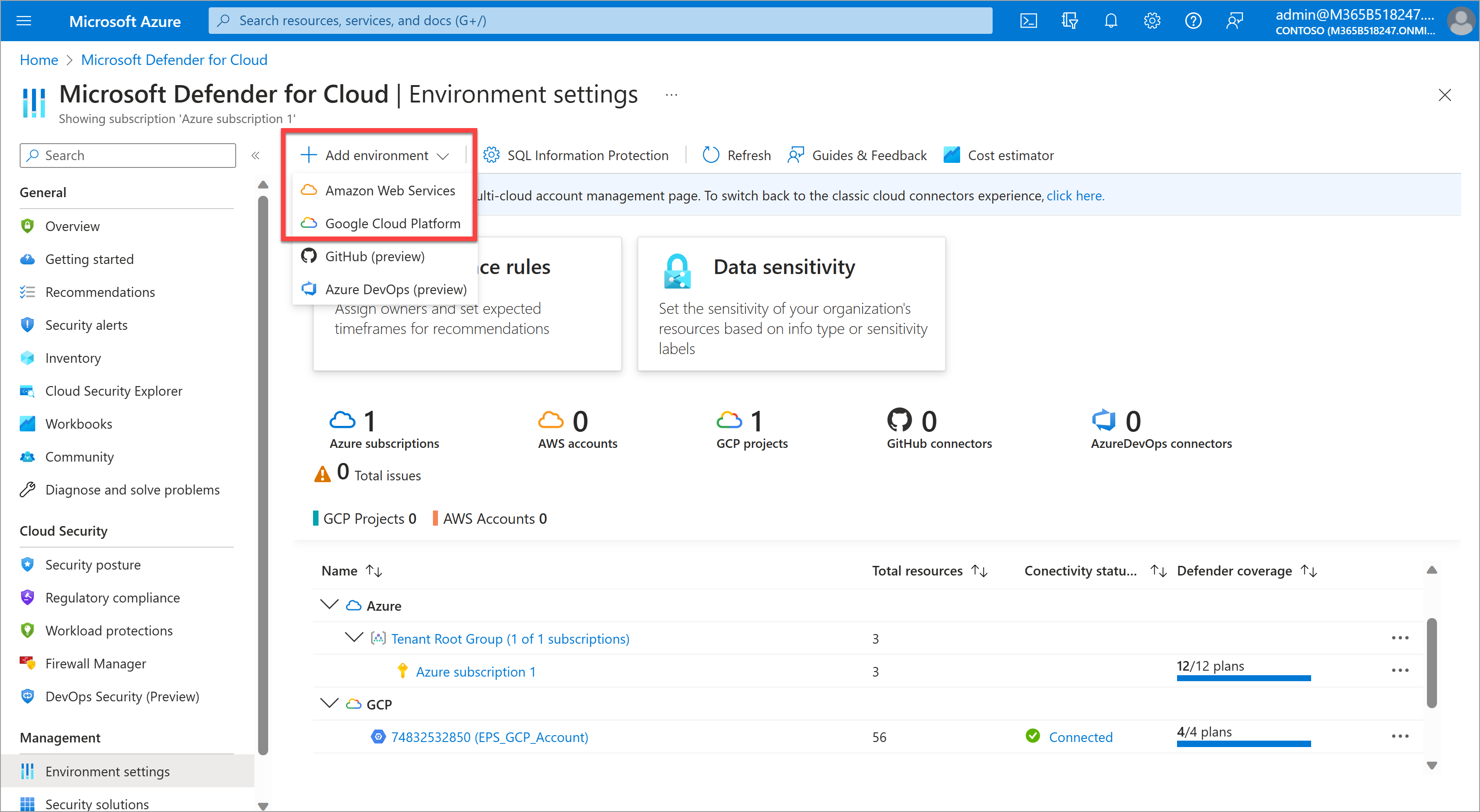

Defender for Cloud で、左側のナビゲーションで [環境設定 ] を選択します。

[ 環境の追加] を選択し、[ アマゾン ウェブ サービス] または [Google Cloud Platform] を選択します。

ウィザードの手順に従って、アカウントのセットアップを完了します。 アカウントに接続するには、使用されている AWS または GCP アカウントの管理者権限と、AWS または GCP 内のいくつかの構成手順が必要です。 これらの手順については、ウィザードで詳しく説明します。

- 簡単なセットアップ オプションの場合は、GCP などの 1 つのアカウントだけで開始することを検討してください。 [アカウントの詳細] の最初の手順で、[オンボード] で [単一アカウント] を選択します。 このオプションでは、最小限の構成作業が必要です。

サブスクリプションに標準を追加する

Defender for Cloud および Compliance Manager でサポートされている標準の一覧を確認して、目的の標準がサポートされていることを確認します。 次に、次の手順に従います。

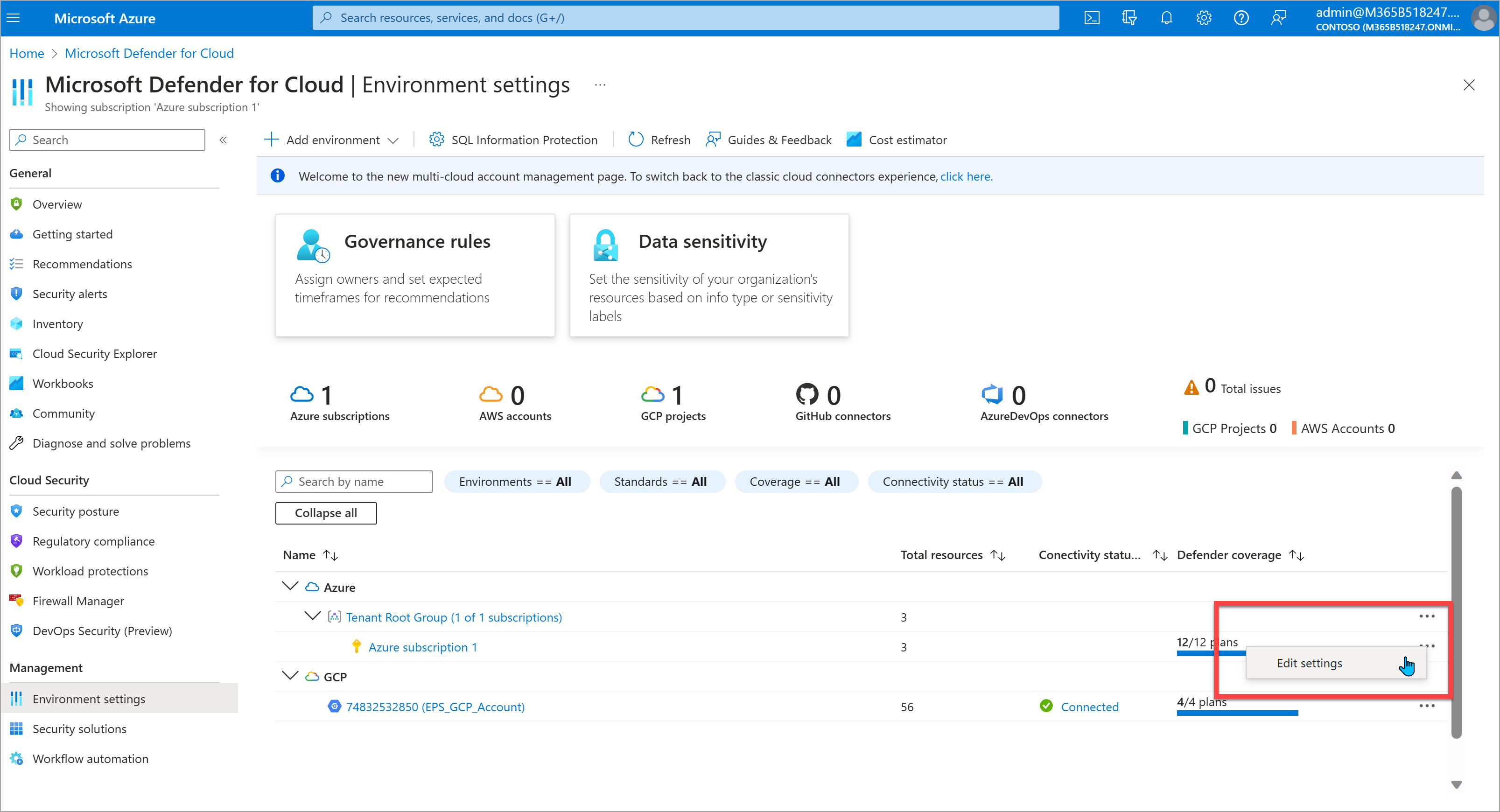

Defender for Cloud で、左側のナビゲーションで [環境設定 ] を選択します。

使用可能な環境とサブスクリプションがページに表示されます。 サブスクリプションを表示するには、管理グループを展開する必要がある場合があります。そのためには、検索バーの下 にある [すべて展開 ] を選択します。 標準を追加するサブスクリプションを見つけます。

サブスクリプションの行で、右端の省略記号を選択し、[ 設定の編集] を選択します。

左側のナビゲーションの [ ポリシー設定] で、[ セキュリティ ポリシー] を選択します。

[ 業界の & 規制基準] で使用可能な標準の一覧を参照します。 一覧の下部にある [標準を追加] ボタンを選択すると 、その他の標準 を表示できます。 Standard の行で [有効] を選択して、以下に示すサポートされている標準の少なくとも 1 つをサブスクリプションに割り当てます。