Microsoft Purview 用 Amazon RDS マルチクラウド スキャン コネクタ (パブリック プレビュー)

Microsoft Purview 用マルチクラウド スキャン コネクタを使用すると、Azure ストレージ サービスに加えて、Amazon Web Services を含むクラウド プロバイダー全体で組織のデータを調べることができます。

重要

この機能は現在プレビューの段階です。 Microsoft Azure プレビューの補足使用条件には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

この記事では、Microsoft Purview を使用して、現在 Amazon RDS に格納されている構造化データ (Microsoft SQL データベースと PostgreSQL データベースの両方を含む) をスキャンし、データに存在する機密情報の種類を検出する方法について説明します。 また、簡単な情報保護とデータコンプライアンスのためにデータが現在格納されている Amazon RDS データベースを識別する方法についても説明します。

このサービスでは、Microsoft Purview を使用して、AWS へのセキュリティで保護されたアクセス権を持つ Microsoft アカウントを提供します。このアカウントでは、Microsoft Purview 用のマルチクラウド スキャン コネクタが実行されます。 Microsoft Purview 用マルチクラウド スキャン コネクタは、Amazon RDS データベースへのこのアクセスを使用してデータを読み取り、メタデータと分類のみを含むスキャン結果を Azure に報告します。 Microsoft Purview 分類レポートとラベル付けレポートを使用して、データ スキャンの結果を分析および確認します。

重要

Microsoft Purview 用のマルチクラウド スキャン コネクタは、Microsoft Purview とは別のアドオンです。 Microsoft Purview 用マルチクラウド スキャン コネクタの使用条件は、Microsoft Azure サービスを取得した契約に含まれています。 詳細については、 の「Microsoft Azure の法的情報 https://azure.microsoft.com/support/legal/」を参照してください。

Amazon RDS の Microsoft Purview スコープ

サポートされているデータベース エンジン: Amazon RDS 構造化データ ストレージでは、複数のデータベース エンジンがサポートされています。 Microsoft Purview では、Microsoft SQL と PostgreSQL に基づく Amazon RDS がサポートされています。

サポートされる最大列数: 300 を超える列を含む RDS テーブルのスキャンはサポートされていません。

パブリック アクセスのサポート: Microsoft Purview では、AWS の VPC Private Linkでのみスキャンがサポートされ、パブリック アクセススキャンは含まれません。

サポートされているリージョン: Microsoft Purview では、次の AWS リージョンにある Amazon RDS データベースのみがサポートされています。

- 米国東部 (オハイオ)

- 米国東部 (バージニア北部)

- 米国西部 (N. カリフォルニア)

- 米国西部 (オレゴン)

- ヨーロッパ (フランクフルト)

- アジア太平洋 (東京)

- アジア 太平洋 (シンガポール)

- アジア太平洋 (シドニー)

- ヨーロッパ (アイルランド)

- ヨーロッパ (ロンドン)

- ヨーロッパ (パリ)

IP アドレス要件: RDS データベースには静的 IP アドレスが必要です。 この記事の説明に従って、静的 IP アドレスを使用して AWS PrivateLink を構成します。

既知の問題: 次の機能は現在サポートされていません。

- [ 接続のテスト ] ボタン。 スキャン状態メッセージは、接続のセットアップに関連するエラーを示します。

- スキャンするデータベース内の特定のテーブルを選択する。

- データ系列。

詳細については、以下を参照してください:

- Microsoft Purview を使用してリソースのクォータを管理および増やす

- Microsoft Purview でサポートされているデータ ソースとファイルの種類

- Microsoft Purview アカウントにプライベート エンドポイントを使用する

前提条件

Amazon RDS データベースを Microsoft Purview データ ソースとして追加し、RDS データをスキャンする前に、次の前提条件を実行していることを確認します。

- Microsoft Purview データ ソース 管理である必要があります。

- Microsoft Purview アカウントが必要です。 Microsoft Purview アカウント インスタンスをまだ作成していない場合は作成します。

- データを含む Amazon RDS PostgreSQL または Microsoft SQL データベースが必要です。

Microsoft Purview が RDS VPC に接続できるように AWS を構成する

Microsoft Purview では、データベースが仮想プライベート クラウド (VPC) でホストされている場合にのみスキャンがサポートされます。RDS データベースには、同じ VPC 内からのみアクセスできます。

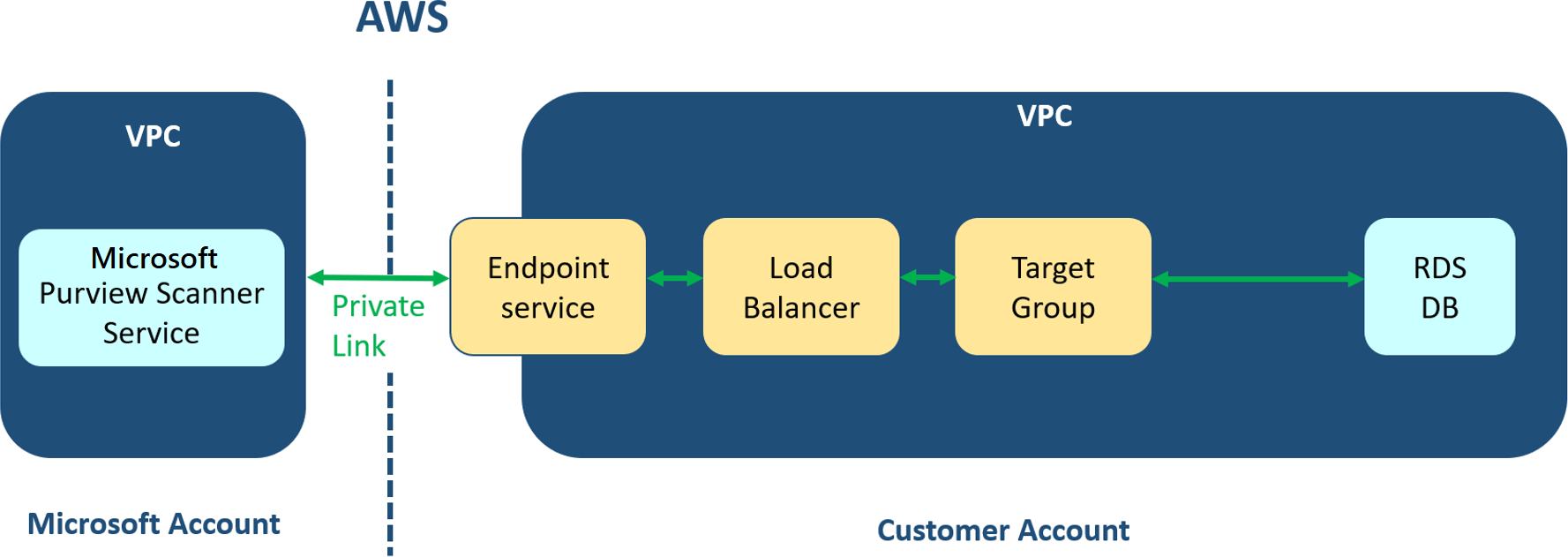

Azure Multicloud Scanning Connectors for Microsoft Purview サービスは、AWS の別の Microsoft アカウントで実行されます。 RDS データベースをスキャンするには、Microsoft AWS アカウントが VPC 内の RDS データベースにアクセスできる必要があります。 このアクセスを許可するには、(顧客アカウントの) RDS VPC 間の AWS PrivateLink を、Microsoft Purview 用マルチクラウド スキャン コネクタが実行される VPC (Microsoft アカウント) に構成する必要があります。

次の図は、顧客アカウントと Microsoft アカウントの両方のコンポーネントを示しています。 黄色で強調表示されているのは、Microsoft Purview 用マルチクラウド スキャン コネクタが Microsoft アカウントで実行される VPC への接続をアカウントで有効にするために作成する必要があるコンポーネントです。

重要

顧客のプライベート ネットワーク用に作成された AWS リソースには、顧客の AWS 請求書に追加のコストが発生します。

CloudFormation テンプレートを使用して AWS PrivateLink を構成する

次の手順では、AWS CloudFormation テンプレートを使用して AWS PrivateLink を構成し、Microsoft Purview が RDS VPC に接続できるようにする方法について説明します。 この手順は AWS で実行され、AWS 管理者を対象としています。

この CloudFormation テンプレートは 、Azure GitHub リポジトリからダウンロードでき、ターゲット グループ、ロード バランサー、エンドポイント サービスの作成に役立ちます。

同じ VPC に複数の RDS サーバーがある場合は、 すべての RDS サーバー IP アドレスとポートを指定して、この手順を 1 回実行します。 この場合、CloudFormation 出力には RDS サーバーごとに異なるポートが含まれます。

これらの RDS サーバーを Microsoft Purview のデータ ソースとして登録する場合は、実際の RDS サーバー ポートではなく、出力に含まれるポートを使用します。

複数の VPC に RDS サーバーがある場合は、各 VPC に対してこの手順を実行します。

ヒント

この手順は手動で実行することもできます。 詳細については、「 AWS PrivateLink を手動で構成する (詳細)」を参照してください。

CloudFormation テンプレートを使用して RDS データベースを準備するには:

この手順に必要な CloudFormation RDSPrivateLink_CloudFormation.yaml テンプレートを Azure GitHub リポジトリからダウンロードします。

リンクされた GitHub ページの右側にある [ダウンロード] を選択して、zip ファイルをダウンロードします。

.zip ファイルをローカルの場所に抽出して、 RDSPrivateLink_CloudFormation.yaml ファイルにアクセスできるようにします。

AWS ポータルで、 CloudFormation サービスに移動します。 ページの右上にある [Create stackWith new resources (standard)]\(新しいリソースを使用してスタックを作成する(標準)\) を選択します>。

[ 前提条件 - テンプレートの準備 ] ページで、[ テンプレートの準備] を選択します。

[ テンプレートの指定 ] セクションで、[ テンプレート ファイルのアップロード] を選択します。 [ ファイルの選択] を選択し、先ほどダウンロードした RDSPrivateLink_CloudFormation.yaml ファイルに移動し、[ 次へ ] を選択して続行します。

[ スタック名 ] セクションで、スタックの名前を入力します。 この名前は、プロセスの後半で作成されたリソース名に対して、自動的に追加されたサフィックスと共に使用されます。 そこで:

- スタックにはわかりやすい名前を使用してください。

- スタック名が 19 文字以下であることを確認します。

[ パラメーター] 領域で、AWS の RDS データベース ページから使用可能なデータを使用して、次の値を入力します。

名前 説明 エンドポイント & ポート RDS エンドポイント URL とポートの解決済み IP アドレスを入力します。 例: 192.168.1.1:5432

- RDS プロキシが構成されている場合は、関連するデータベースのプロキシの読み取り/書き込みエンドポイントの IP アドレスを使用します。 MICROSOFT Purview を使用する場合は、IP アドレスが静的であるため、RDS プロキシを使用することをお勧めします。

- 同じ VPC の背後に複数のエンドポイントがある場合は、最大 10 個のコンマ区切りエンドポイントを入力します。 この場合、VPC に対して 1 つのロード バランサーが作成され、AWS の Microsoft Purview 用 Amazon RDS Multicloud Scanning Connector から VPC 内のすべての RDS エンドポイントへの接続が可能になります。ネットワーク VPC ID を入力する VPC IPv4 CIDR VPC の CIDR の値を入力します。 この値は、RDS データベース ページで [VPC] リンクを選択することで確認できます。 例: 192.168.0.0/16サブネット VPC に関連付けられているすべてのサブネットを選択します。 セキュリティ RDS データベースに関連付けられている VPC セキュリティグループを選択します。 完了したら、[ 次へ ] を選択して続行します。

この手順では、[ スタックの構成] オプション の設定は省略可能です。

環境に合わせて設定を必要に応じて定義します。 詳細については、「 詳細情報 」リンクを選択して AWS ドキュメントにアクセスしてください。 完了したら、[ 次へ ] を選択して続行します。

[レビュー] ページで、チェックして、選択した値が環境に適していることを確認します。 必要な変更を行い、完了したら [ スタックの作成 ] を選択します。

作成するリソースを監視します。 完了すると、この手順の関連データが次のタブに表示されます。

イベント: CloudFormation テンプレートによって実行されたイベント/アクティビティを表示します

リソース: 新しく作成されたターゲット グループ、ロード バランサー、エンドポイント サービスを表示します

出力: ServiceName の値と、RDS サーバーの IP アドレスとポートを表示します

複数の RDS サーバーが構成されている場合は、別のポートが表示されます。 この場合は、RDS データベースを Microsoft Purview データ ソースとして登録するときに、実際の RDS サーバー ポートではなく、ここに示されているポートを使用します。

[出力] タブ で 、 ServiceName キーの値をクリップボードにコピーします。

RDS データベースを Microsoft Purview データ ソースとして登録するときは、Microsoft Purview ガバナンス ポータルで ServiceName キーの値を使用します。 [エンドポイント サービス経由でプライベート ネットワークに接続する] フィールドに ServiceName キーを入力します。

Amazon RDS データ ソースを登録する

Amazon RDS サーバーを Microsoft Purview データ ソースとして追加するには:

Microsoft Purview で、[ データ マップ ] ページに移動し、[ 登録

![] アイコン](media/register-scan-amazon-s3/register-button.png) を選択します。

を選択します。[ ソース ] ページで、[登録] を選択 します。 右側に表示される [ ソースの登録 ] ページで、[ データベース ] タブを選択し、[ Amazon RDS (PostgreSQL)] または [Amazon RDS (SQL)] を選択します。

ソースの詳細を入力します。

フィールド 説明 名前 ソースのわかりやすい名前を入力します (例: AmazonPostgreSql-Upsサーバー名 次の構文で RDS データベースの名前を入力します。 <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

この URL は Amazon RDS ポータルからコピーし、URL に AWS リージョンが含まれていることを確認することをお勧めします。ポート RDS データベースへの接続に使用するポートを入力します。

-Postgresql:5432

- Microsoft SQL:1433

CloudFormation テンプレートを使用して AWS PrivateLink を構成し、同じ VPC に複数の RDS サーバーがある場合は、読み取り RDS サーバー ポートではなく、CloudFormation の [出力] タブに一覧表示されているポートを使用します。エンドポイント サービスを使用してプライベート ネットワークに接続する 前の手順の最後に取得した ServiceName キー値を入力します。

RDS データベースを手動で準備した場合は、「手順 5: エンドポイント サービスを作成する」の最後に取得したサービス名の値を使用します。コレクション (省略可能) データ ソースを追加するコレクションを選択します。 詳細については、「 Microsoft Purview でのデータ ソースの管理 (プレビュー)」を参照してください。 続行する準備ができたら、[ 登録 ] を選択します。

RDS データ ソースが [ソース] マップまたは一覧に表示されます。 例:

![[ソース] ページの Amazon RDS データ ソースのスクリーンショット。](media/register-scan-amazon-rds/amazon-rds-in-sources.png)

RDS スキャンの Microsoft Purview 資格情報を作成する

Amazon RDS データ ソースでサポートされている資格情報には、ユーザー名/パスワード認証のみが含まれます。パスワードは Azure KeyVault シークレットに格納されています。

Microsoft Purview で使用する RDS 資格情報のシークレットを作成する

パスワードをシークレットとして Azure KeyVault に追加します。 詳細については、「Azure portalを使用してKey Vaultからシークレットを設定して取得する」を参照してください。

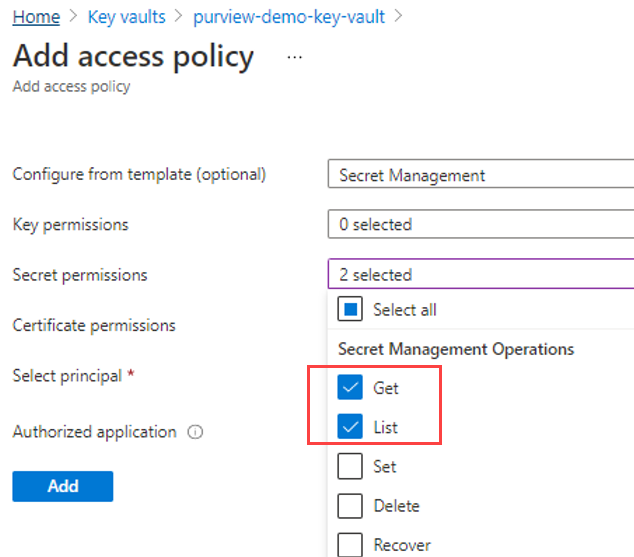

取得および一覧表示のアクセス許可を使用して、KeyVault にアクセス ポリシーを追加します。 例:

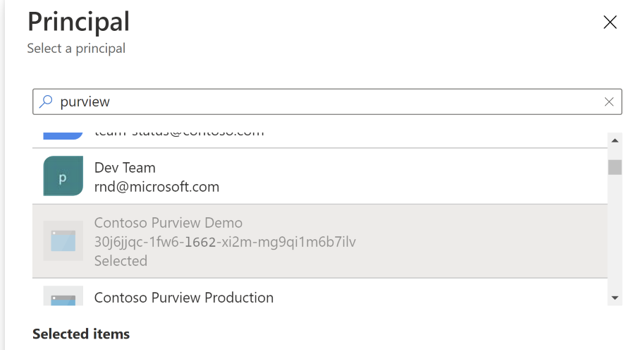

ポリシーのプリンシパルを定義するときは、Microsoft Purview アカウントを選択します。 例:

[ 保存] を 選択して、アクセス ポリシーの更新プログラムを保存します。 詳細については、「Azure Key Vault アクセス ポリシーを割り当てる」を参照してください。

Microsoft Purview で KeyVault 接続を追加して、KeyVault と RDS シークレットを Microsoft Purview に接続します。 詳細については、「 Microsoft Purview でのソース認証の資格情報」を参照してください。

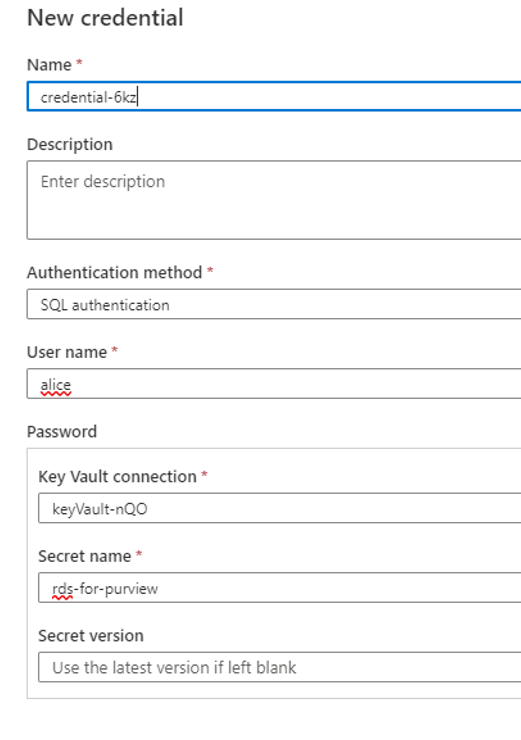

RDS 用の Microsoft Purview 資格情報オブジェクトを作成する

Microsoft Purview で、Amazon RDS アカウントをスキャンするときに使用する資格情報オブジェクトを作成します。

[Microsoft Purview 管理] 領域で、[セキュリティ] を選択し、[資格情報][新規] にアクセス>します>。

認証方法として [SQL 認証 ] を選択します。 次に、RDS 資格情報が格納されているKey Vaultの詳細 (Key Vaultとシークレットの名前など) を入力します。

例:

詳細については、「 Microsoft Purview でのソース認証の資格情報」を参照してください。

Amazon RDS データベースをスキャンする

RDS データベースの Microsoft Purview スキャンを構成するには:

[Microsoft Purview ソース] ページで、スキャンする Amazon RDS データ ソースを選択します。

[新しいスキャン] を選択

して、スキャンの定義を開始します。 右側に表示されるウィンドウで、次の詳細を入力し、[続行] を選択 します。

して、スキャンの定義を開始します。 右側に表示されるウィンドウで、次の詳細を入力し、[続行] を選択 します。- [名前]: スキャンのわかりやすい名前を入力します。

- [データベース名]: スキャンするデータベースの名前を入力します。 Microsoft Purview の外部から使用できる名前を見つけ、登録済みの RDS サーバー内のデータベースごとに個別のスキャンを作成する必要があります。

- 資格情報: RDS データベースにアクセスするために、Microsoft Purview 用のマルチクラウド スキャン コネクタ用に前に作成した資格情報を選択します。

[ スキャン ルール セットの選択 ] ウィンドウで、使用するスキャン ルール セットを選択するか、新しいルール セットを作成します。 詳細については、「 スキャン ルール セットの作成」を参照してください。

[ スキャン トリガーの設定 ] ウィンドウで、スキャンを 1 回実行するか、定期的に実行するかを選択し、[ 続行] を選択します。

[ スキャンの確認 ] ウィンドウで詳細を確認し、[ 保存して実行] を選択するか、[ 保存] を選択して後で実行します。

スキャンの実行中に、[ 更新 ] を選択してスキャンの進行状況を監視します。

注:

Amazon RDS PostgreSQL データベースを使用する場合、フル スキャンのみがサポートされます。 PostgreSQL には 最終変更時刻 の値がないため、増分スキャンはサポートされていません。

スキャン結果を調べる

Amazon RDS データベースで Microsoft Purview スキャンが完了したら、Microsoft Purview Data Map 領域でドリルダウンしてスキャン履歴を表示します。 データ ソースを選択して詳細を表示し、[ スキャン ] タブを選択して、現在実行中または完了しているスキャンを表示します。

Microsoft Purview の他の領域を使用して、Amazon RDS データベースなど、データ資産内のコンテンツの詳細を確認します。

カタログ内の RDS データを調べる。 Microsoft Purview カタログには、すべてのソースの種類の統合ビューが表示され、RDS スキャンの結果は、Azure SQLと同様の方法で表示されます。 フィルターを使用してカタログを参照したり、資産を参照したり、階層内を移動したりできます。 詳細については、以下を参照してください:

分析情報レポートを表示 して、分類、秘密度ラベル、ファイルの種類、およびコンテンツに関する詳細の統計情報を表示します。

すべての Microsoft Purview Insight レポートには、Amazon RDS のスキャン結果と、Azure データ ソースからの残りの結果が含まれます。 関連する場合、 Amazon RDS アセットタイプがレポートフィルタリングオプションに追加されます。

詳細については、「 Microsoft Purview の Data Estate Insights について」を参照してください。

スキャン領域や用語集領域など、他の Microsoft Purview 機能で RDS データを表示します。 詳細については、以下を参照してください:

AWS PrivateLink を手動で構成する (詳細設定)

この手順では、MICROSOFT Purview に接続するために VPC で RDS データベースを準備するために必要な手動の手順について説明します。

既定では、この記事で前述したように、代わりに CloudFormation テンプレートを使用することをお勧めします。 詳細については、「 CloudFormation テンプレートを使用して AWS PrivateLink を構成する」を参照してください。

手順 1: Amazon RDS エンドポイントの IP アドレスを取得する

Amazon VPC 内でホストされている Amazon RDS エンドポイントの IP アドレスを見つけます。 この IP アドレスは、ターゲット グループを作成するときにプロセスの後半で使用します。

RDS エンドポイント IP アドレスを取得するには:

Amazon RDS で、RDS データベースに移動し、エンドポイント URL を特定します。 これは、エンドポイントの値として [接続セキュリティ&] の下にあります。

ヒント

エンドポイント内のデータベースの一覧を取得するには、次のコマンドを使用します。

aws rds describe-db-instancesエンドポイント URL を使用して、Amazon RDS データベースの IP アドレスを検索します。 たとえば、次のいずれかの方法を使用します。

Ping:

ping <DB-Endpoint>nslookup:

nslookup <Db-Endpoint>オンライン nslookup。 検索ボックスにデータベース エンドポイント の値を入力し、[ DNS レコードの検索] を選択します。 NSLookup.io は、次の画面に IP アドレスを表示します。

手順 2: ロード バランサーから RDS 接続を有効にする

プロセスの後半で作成したロード バランサーから RDS 接続が許可されるようにするには、次の手順を実行します。

VPC IP 範囲を見つけます。

Amazon RDS で、RDS データベースに移動します。 [接続セキュリティ&] 領域で、[VPC] リンクを選択して、その IP 範囲 (IPv4 CIDR) を見つけます。

[ お使いの VPC] 領域に、IP 範囲が [IPv4 CIDR ] 列に表示されます。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。

aws ec2 describe-vpcs詳細については、「 ec2 — AWS CLI 1.19.105 コマンド リファレンス (amazon.com)」を参照してください。

-

で Amazon EC2 コンソール https://console.aws.amazon.com/ec2/ を開き、[ セキュリティグループ] に移動します。

[ セキュリティ グループの作成 ] を選択し、セキュリティ グループを作成して、次の詳細を必ず含めます。

- セキュリティ グループ名: わかりやすい名前を入力します

- 説明: セキュリティ グループの説明を入力します

- VPC: RDS データベース VPC を選択します

[ 受信規則] で [ 規則の追加 ] を選択し、次の詳細を入力します。

- 型: [カスタム TCP] を選択します

- ポート範囲: RDS データベース ポートを入力します

- ソース: [ カスタム ] を選択し、前の手順の VPC IP 範囲を入力します。

ページの下部までスクロールし、[ セキュリティ グループの作成] を選択します。

新しいセキュリティ グループを RDS に関連付けます。

Amazon RDS で、RDS データベースに移動し、[変更] を選択 します。

[ 接続] セクションまで下にスクロールし、[ セキュリティ グループ ] フィールドに、 前の手順で作成した新しいセキュリティ グループを追加します。 次に、ページの下部まで下にスクロールし、[続行] を選択 します。

[ 変更のスケジュール] セクションで 、[ 直ちに適用 ] を選択してセキュリティ グループを直ちに更新します。

[ DB インスタンスの変更] を選択します。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。

aws ec2 create-security-group--description <value>--group-name <value>[--vpc-id <value>]詳細については、「 create-security-group — AWS CLI 1.19.105 コマンド リファレンス (amazon.com)」を参照してください。

aws rds --db-instance-identifier <value> --vpc-security-group-ids <value>詳細については、「 modify-db-instance — AWS CLI 1.19.105 コマンド リファレンス (amazon.com)」を参照してください。

手順 3: ターゲット グループを作成する

AWS でターゲット グループを作成するには:

で Amazon EC2 コンソールhttps://console.aws.amazon.com/ec2/を開き、[負荷分散ターゲットグループ]> に移動します。

[ ターゲット グループの作成] を選択し、ターゲット グループを作成して、次の詳細を必ず含めます。

- ターゲットの種類: IP アドレス を選択します (省略可能)

- プロトコル: [TCP] を選択します

- ポート: RDS データベース ポートを入力します

- VPC: RDS データベース VPC を入力します

注:

RDS データベースのポートと VPC の値は、RDS データベース ページの [接続セキュリティ&] で確認できます。

完了したら、[ 次へ ] を選択して続行します。

[ ターゲットの登録 ] ページで、RDS データベースの IP アドレスを入力し、 次に [保留中として含める] を選択します。

[ ターゲット ] テーブルに新しいターゲットが表示されたら、ページの下部にある [ ターゲット グループの作成 ] を選択します。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。

aws elbv2 create-target-group --name <tg-name> --protocol <db-protocol> --port <db-port> --target-type ip --vpc-id <db-vpc-id>詳細については、「 create-target-group — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

aws elbv2 register-targets --target-group-arn <tg-arn> --targets Id=<db-ip>,Port=<db-port>詳細については、「 register-targets — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

手順 4: ロード バランサーを作成する

新しいネットワーク ロード バランサーを作成して、RDS IP アドレスにトラフィックを転送するか、新しいリスナーを既存のロード バランサーに追加できます。

RDS IP アドレスにトラフィックを転送するネットワーク ロード バランサーを作成するには:

で Amazon EC2 コンソール https://console.aws.amazon.com/ec2/ を開き、[ Load Balancing>Load Balancers]\(負荷分散ロードバランサー\) に移動します。

[Create Load Balancer>Network Load Balancer] を選択し、次の値を選択または入力します。

スキーム: [内部] を選択します

VPC: RDS データベース VPC を選択します

マッピング: RDS がすべての AWS リージョンに対して定義されていることを確認し、それらのリージョンをすべて選択してください。 この情報は、[RDS データベース] ページの [接続&セキュリティ] タブの [可用性ゾーン] の値で確認できます。

リスナーとルーティング:

- プロトコル: [TCP] を選択します

- ポート: [RDS DB ポート] を選択します

- 既定のアクション: 前の手順で作成したターゲット グループを選択します

ページの下部にある [Create Load Balancer>View Load Balancers] を選択します。

数分待ってから、新しいLoad Balancerの [状態] 列が [アクティブ] になるまで画面を更新します。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。

aws elbv2 create-load-balancer --name <lb-name> --type network --scheme internal --subnet-mappings SubnetId=<value>詳細については、「 create-load-balancer — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

aws elbv2 create-listener --load-balancer-arn <lb-arn> --protocol TCP --port 80 --default-actions Type=forward,TargetGroupArn=<tg-arn>詳細については、「 create-listener — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

で Amazon EC2 コンソール https://console.aws.amazon.com/ec2/ を開き、[ Load Balancing>Load Balancers]\(負荷分散ロードバランサー\) に移動します。

ロード バランサー>の [リスナーの追加] を>選択します。

[リスナー] タブ の [ プロトコル: ポート ] 領域で、[ TCP ] を選択し、リスナーの新しいポートを入力します。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。 aws elbv2 create-listener --load-balancer-arn <value> --protocol <value> --port <value> --default-actions Type=forward,TargetGroupArn=<target_group_arn>

詳細については、 AWS のドキュメントを参照してください。

手順 5: エンドポイント サービスを作成する

Load Balancerが作成され、その状態が [アクティブ] になったら、エンドポイント サービスを作成できます。

エンドポイント サービスを作成するには:

で Amazon VPC コンソール https://console.aws.amazon.com/vpc/ を開き、[ Virtual Private Cloud > Endpoint Services] に移動します。

[ エンドポイント サービスの作成] を選択し、[ 使用可能なロード バランサー ] ドロップダウン リストで、 前の手順で作成した新しいロード バランサー、または新しいリスナーを追加したロード バランサーを選択します。

[ エンドポイント サービスの作成 ] ページで、[ エンドポイントに同意する必要があります ] オプションの選択を解除します。

ページの下部にある [サービスの作成] [閉じる] の順に>選択します。

[エンドポイント サービス] ページに戻ります。

- 作成した新しいエンドポイント サービスを選択します。

- [プリンシパルの許可] タブ で、[プリンシパルの 追加] を選択 します。

- [ ARN を追加 > するプリンシパル ] フィールドに、「」と入力します

arn:aws:iam::181328463391:root。 - [ プリンシパルの追加] を選択します。

注:

ID を追加するときは、アスタリスク (*****) を使用して、すべてのプリンシパルのアクセス許可を追加します。 これにより、すべての AWS アカウントのすべてのプリンシパルがエンドポイント サービスへのエンドポイントを作成できます。 詳細については、 AWS のドキュメントを参照してください。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。

aws ec2 create-vpc-endpoint-service-configuration --network-load-balancer-arns <lb-arn> --no-acceptance-required詳細については、「 create-vpc-endpoint-service-configuration — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

aws ec2 modify-vpc-endpoint-service-permissions --service-id <endpoint-service-id> --add-allowed-principals <purview-scanner-arn>詳細については、「 modify-vpc-endpoint-service-permissions — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

Microsoft Purview で使用するサービス名をコピーするには:

エンドポイント サービスを作成したら、RDS データベースを Microsoft Purview データ ソースとして登録するときに、Microsoft Purview ガバナンス ポータルでサービス名の値をコピーできます。

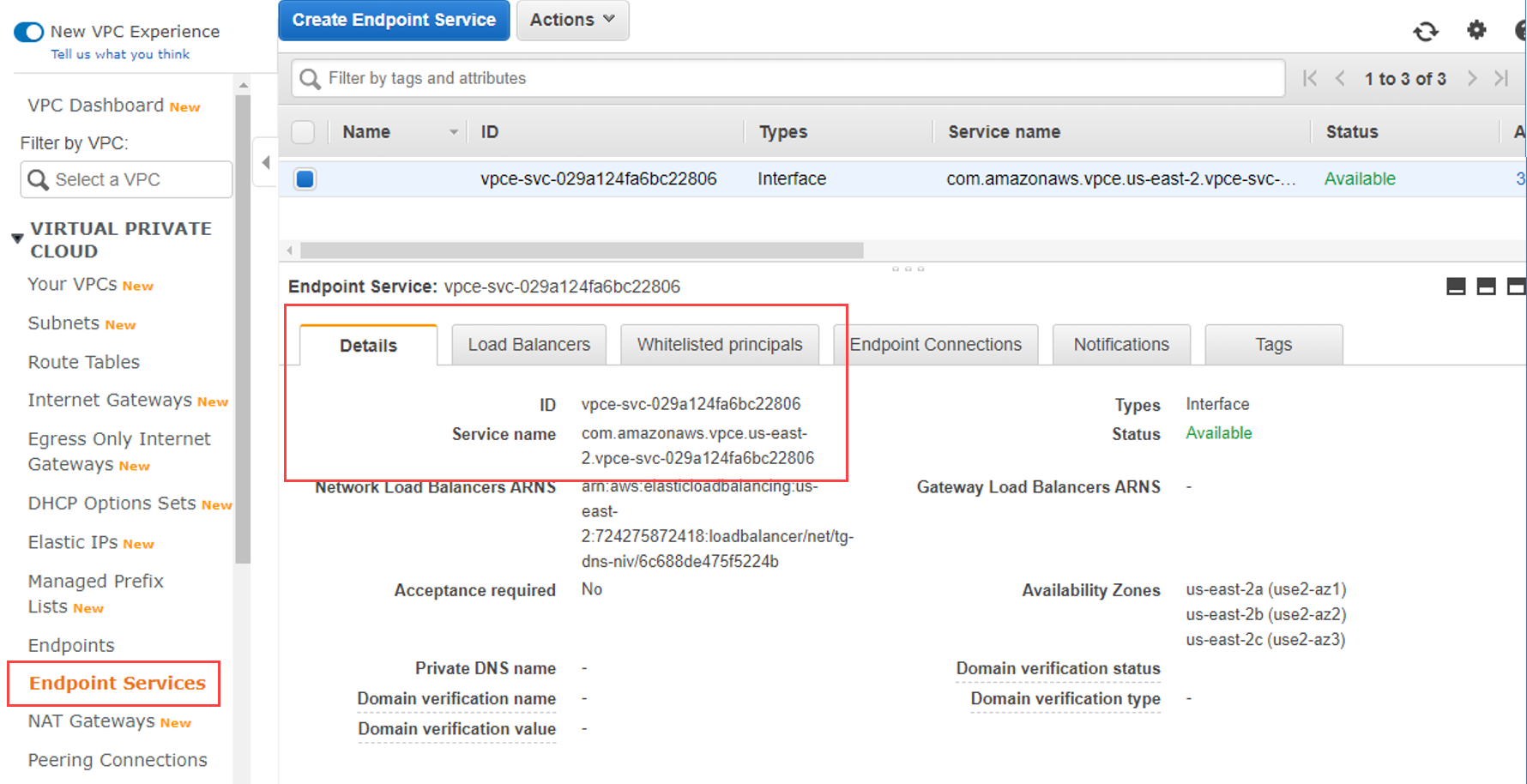

選択したエンドポイント サービスの [詳細] タブで [サービス名] を見つけます。

ヒント

CLI を使用してこの手順を実行するには、次のコマンドを使用します。 Aws ec2 describe-vpc-endpoint-services

詳細については、「 describe-vpc-endpoint-services — AWS CLI 2.2.7 コマンド リファレンス (amazonaws.com)」を参照してください。

VPC 接続のトラブルシューティング

このセクションでは、Microsoft Purview を使用して VPC 接続を構成するときに発生する可能性がある一般的なエラーと、それらをトラブルシューティングして解決する方法について説明します。

無効な VPC サービス名

または のInvalid VPC service nameInvalid endpoint serviceエラーが Microsoft Purview に表示される場合は、次の手順を使用してトラブルシューティングを行います。

VPC サービス名が正しいことを確認します。 例:

許可されているプリンシパルに Microsoft ARN が一覧表示されていることを確認します。

arn:aws:iam::181328463391:root詳細については、「 手順 5: エンドポイント サービスを作成する」を参照してください。

RDS データベースが、サポートされているいずれかのリージョンに一覧表示されていることを確認します。 詳細については、 Amazon RDS の Microsoft Purview スコープに関するページを参照してください。

無効な可用性ゾーン

のエラー Invalid Availability Zone が Microsoft Purview に表示される場合は、RDS が次の 3 つのリージョンのうちの少なくとも 1 つに対して定義されていることを確認します。

- us-east-1a

- us-east-1b

- us-east-1c

詳細については、 AWS のドキュメントを参照してください。

RDS エラー

Microsoft Purview には、次のエラーが表示される場合があります。

Unknown database. この場合、定義されたデータベースは存在しません。 構成されているデータベース名が正しいことを確認しますFailed to login to the Sql data source. The given auth credential does not have permission on the target database.この場合、ユーザー名とパスワードが正しくありません。 資格情報を確認し、必要に応じて更新します。

次の手順

Microsoft Purview Insight レポートの詳細については、以下をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Amazon RDS (PostgreSQL) を選択する [ソースの登録] ページのスクリーンショット。](media/register-scan-amazon-rds/register-amazon-rds.png)