Azure NetApp Files の NFSv4.1 の Kerberos 暗号化を構成する

Azure NetApp Files では、AES-256 暗号化を使用した Kerberos モード (krb5、krb5i、krb5p) の NFS クライアント暗号化がサポートされています。 この記事では、Kerberos 暗号化を備えた NFSv4.1 ボリュームを使用するために必要な構成について説明します。

必要条件

NFSv4.1 クライアントの暗号化には、次の要件が適用されます。

- Kerberos チケット発行を容易にする Active Directory Domain Services (AD DS) または Microsoft Entra Domain Services 接続

- クライアントと Azure NetApp Files NFS サーバーの両方の IP アドレスに対する DNS A/PTR レコードの作成

- Linux クライアント: この記事では、RHEL および Ubuntu クライアントに関するガイダンスを提供します。 他のクライアントも同様の構成手順で動作します。

- NTP サーバー アクセス: Active Directory ドメイン コントローラー (AD DC) の一般的に使用されるいずれかのドメイン コントローラーを使用できます。

- ドメインまたは LDAP ユーザー認証を活用するには、NFSv 4.1 ボリュームで LDAP が有効になっていることを確認します。 「拡張グループで ADDS LDAP を構成する」を参照してください。

- ユーザー アカウントのユーザー プリンシパル名が

$記号で終わる (user$@REALM.COM など) ことが "ない" ようにしてください。

グループ マネージド サービス アカウント (gMSA) の場合、そのアカウントを Azure NetApp Files Kerberos 機能で使用するには、ユーザー プリンシパル名から末尾の$を削除しておく必要があります。

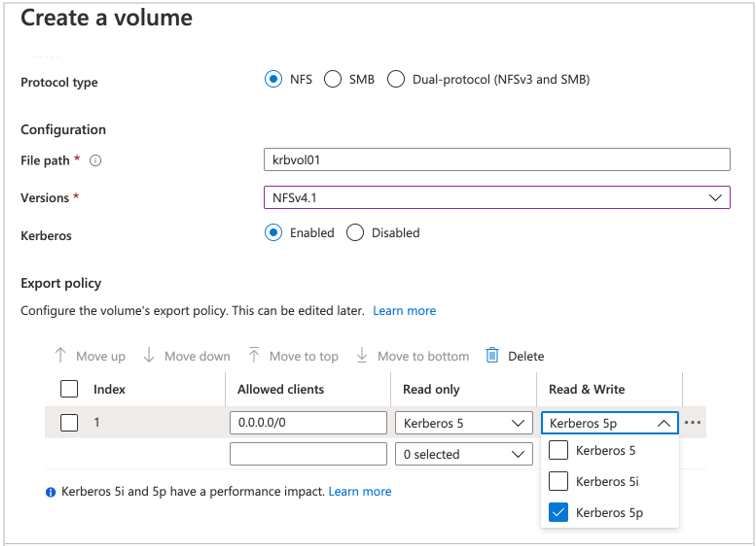

NFS Kerberos ボリュームを作成する

「Azure NetApp Files の NFS ボリュームを作成する」の手順に従って、NFSv4.1 ボリュームを作成します。

[ボリュームの作成] ページで、NFS バージョンを [NFSv4.1]に設定し、Kerberos を [有効]に設定します。

重要

ボリュームの作成後に Kerberos の有効化の選択を変更することはできません。

ボリュームに必要なレベルのアクセスおよびセキュリティ オプション (Kerberos 5、Kerberos 5i、または Kerberos 5p) に合わせて [Export Policy]\(エクスポート ポリシー\) を選択します。

Kerberos のパフォーマンスへの影響については、「NFSv4.1 での Kerberos のパフォーマンスに対する影響」を参照してください。

Azure NetApp Files ナビゲーション ウィンドウの [Export Policy]\(エクスポート ポリシー\) をクリックして、ボリュームの Kerberos セキュリティ メソッドを変更することもできます。

[確認および作成] をクリックして、NFSv4.1 ボリュームを作成します。

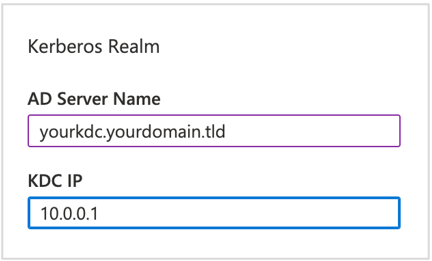

Azure portal を構成する

「Active Directory 接続を作成する」の手順に従います。

Kerberos では、Active Directory に少なくとも 1 つのコンピューター アカウントを作成する必要があります。 指定したアカウント情報は、SMB "と" NFSv4.1 Kerberos の両方のボリュームのアカウントを作成するために使用されます。 このマシン アカウントは、ボリュームの作成時に自動的に作成されます。

[Kerberos 領域] で、[AD サーバー名] と [KDC IP] アドレスを入力します。

AD サーバーと KDC IP は同じサーバーにすることができます。 この情報は、Azure NetApp Files によって使用される SPN コンピューター アカウントを作成するために使用されます。 コンピューター アカウントが作成されると、Azure NetApp Files は DNS サーバー レコードを使用して、必要に応じて追加の KDC サーバーを検索します。

[参加] をクリックして構成を保存します。

Azure Active Directory 接続を構成する

NFSv4.1 Kerberos を構成すると、Active Directory に 2 つのコンピューター アカウントが作成されます。

- SMB 共有のコンピューター アカウント

- NFSv4.1 のコンピューター アカウント。このアカウントは

NFS-プレフィックスによって識別できます。

最初の NFSv4.1 Kerberos ボリュームの作成後、次の PowerShell コマンドを使用して、そのコンピューター アカウントの暗号化の種類を設定します。

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

NFS クライアントを構成する

NFS クライアントを構成するには、「Azure NetApp Files 用に NFS クライアントを構成する」の手順に従います。

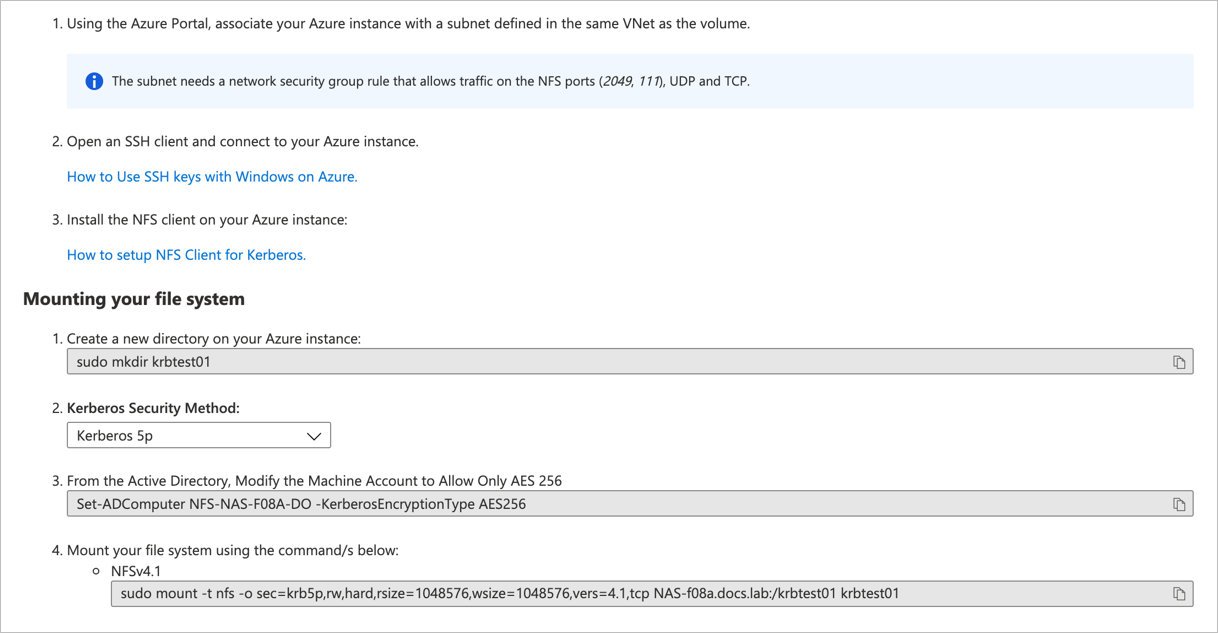

NFS Kerberos ボリュームをマウントする

[ボリューム] ページで、マウントする NFS ボリュームを選択します。

ボリュームから [マウントに関する指示] を選択して、指示を表示します。

次に例を示します。

新しいボリューム用のディレクトリ (マウント ポイント) を作成します。

コンピューター アカウントの既定の暗号化の種類を AES 256 に設定します。

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- このコマンドは、コンピューター アカウントごとに 1 回だけ実行する必要があります。

- このコマンドの実行は、ドメイン コントローラーから、または RSAT がインストールされている PC から行うことができます。

$NFSCOMPUTERACCOUNT変数は、Kerberos ボリュームをデプロイしたときに Active Directory に作成されたコンピューター アカウントです。 これは、先頭にNFS-が付いているアカウントです。$ANFSERVICEACCOUNT変数は、コンピューター アカウントが作成された組織単位に対する管理を委任されている、特権のない Active Directory ユーザー アカウントです。

ホストでボリュームをマウントします。

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT$ANFEXPORT変数は、マウントに関する指示に記載されていたhost:/exportパスです。$ANFMOUNTPOINT変数は、Linux ホストでユーザーが作成したフォルダーです。

NFSv4.1 での Kerberos のパフォーマンスに対する影響

NFSv4.1 ボリュームに使用できるセキュリティ オプション、テスト済みのパフォーマンス ベクトル、および Kerberos の予想されるパフォーマンスへの影響について理解しておく必要があります。 詳細については、NFSv4.1 ボリュームでの Kerberos のパフォーマンスに対する影響に関する記事を参照してください。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示