指定したプライベート IP アドレスを使用して VM に接続する

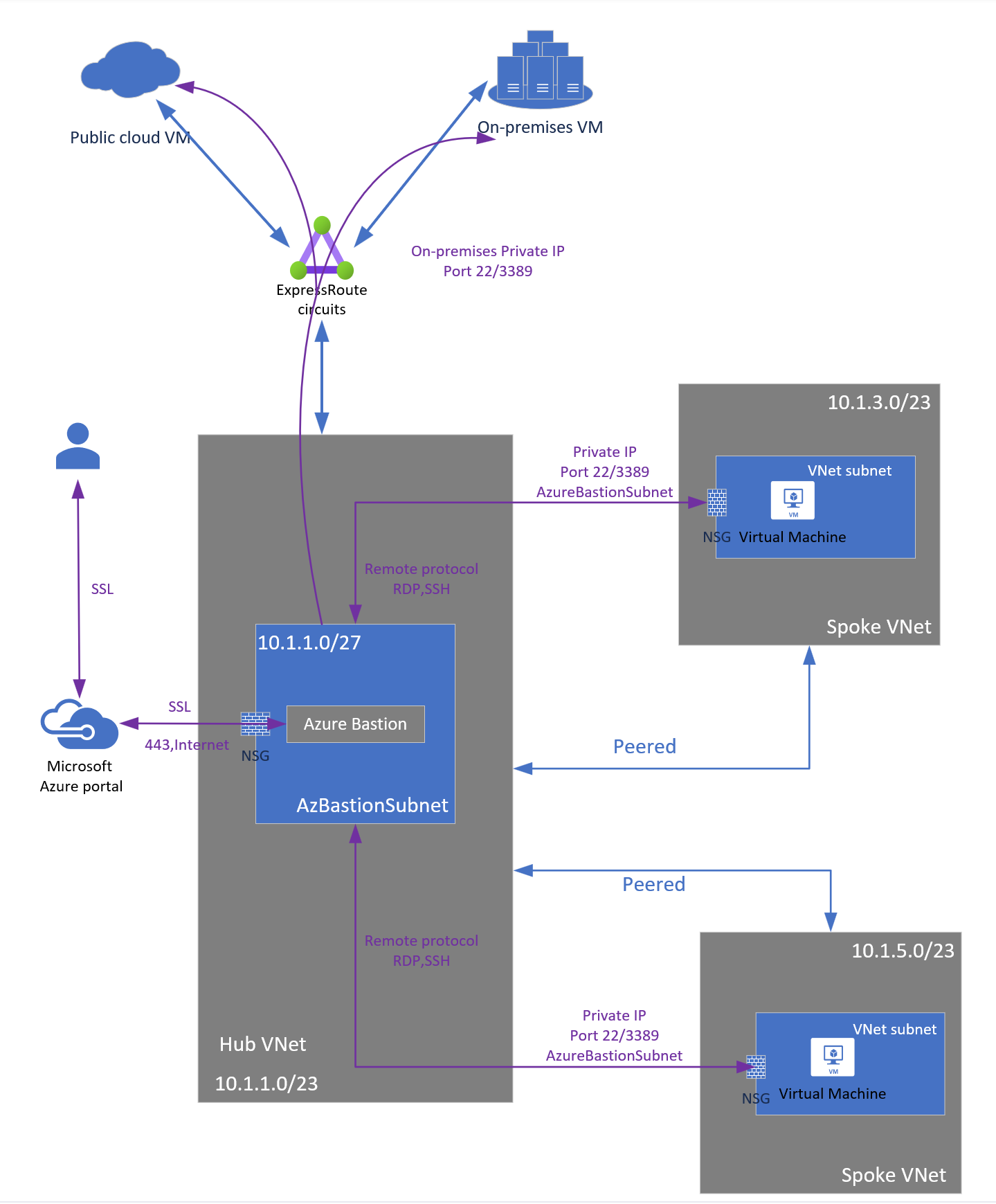

IP ベースの接続を使用すると、ExpressRoute 経由の Azure Bastion または指定されたプライベート IP アドレスを使用した VPN サイト間接続を使用して、オンプレミス、Azure 以外、および Azure の仮想マシンに接続できます。 この記事のステップでは、Bastion デプロイを構成し、IP ベースの接続を使用してオンプレミス リソースに接続する方法を示します。 Azure Bastion の詳細については、概要に関する記事をご覧ください。

Note

この構成には、Azure Bastion の Standard SKU レベル以上が必要です。 アップグレードするには、「SKU のアップグレード」を参照してください。

制限事項

IP ベースの接続は、VPN 経由の強制トンネリングを使用している場合や、ExpressRoute 回線経由で既定のルートがアドバタイズされている場合には機能しません。 Azure Bastion では、インターネットへのアクセスと強制トンネリングが必要です。そうでないと、既定のルート アドバタイズによってトラフィックのブラックホールが生じます。

Microsoft Entra 認証は、RDP 接続ではサポートされていません。 Microsoft Entra 認証は、ネイティブ クライアント経由の SSH 接続でサポートされています。

ネイティブ クライアント経由で VM に接続する場合、カスタムのポートとプロトコルは現在サポートされていません。

UDR は、IP ベースの接続を含め、Bastion サブネットではサポートされていません。

前提条件

これらのステップを開始する前に、次の環境が設定されていることを確認します。

Bastion が既にデプロイされている VNet。

- 仮想ネットワークに Bastion がデプロイされていることを確認します。 Bastion サービスをプロビジョニングし、仮想ネットワークにデプロイしたら、それを使用して、Bastion から到達可能ないずれかの仮想ネットワークにデプロイされている任意の VM に接続できます。

- Bastion をデプロイするには、「クイック スタート: 既定の設定で Bastion をデプロイする」を参照してください。

到達可能な仮想ネットワーク内の仮想マシン。 これは、接続先の仮想マシンです。

Bastion を構成する

Azure portal にサインインします。

Azure portal で、Bastion デプロイに移動します。

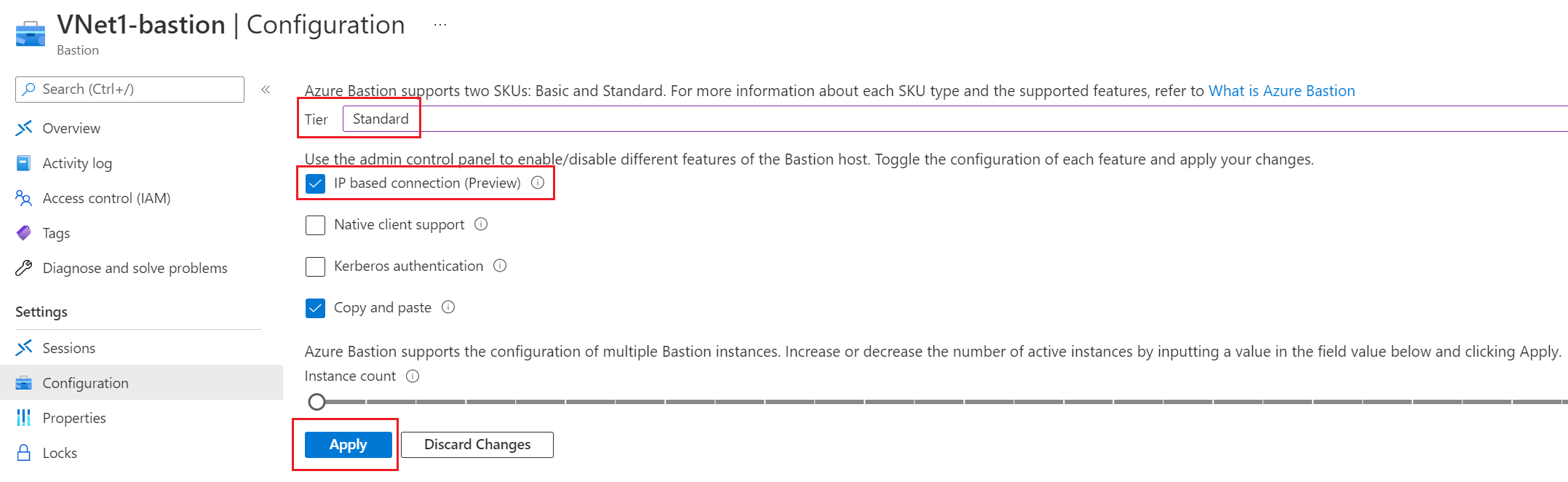

IP ベースの接続には、Standard SKU レベル以上が必要です。 [構成] ページの [レベル] で、レベルが Standard SKU 以上に設定されていることを確認します。 レベルが Basic SKU に設定されている場合は、ドロップダウンからより上位の SKU を選択します。

IP ベースの接続を有効にするには、[IP based connection](IP ベースの接続) を選択します。

[適用] を選択して変更を適用します。 Bastion の構成が完了するまで数分かかります。

VM に接続する - Azure portal

指定したプライベート IP アドレスを使用して VM に接続するには、VM ページから直接ではなく、Bastion から VM への接続を行います。 Bastion ページで、[接続] を選択して [接続] ページを開きます。

Bastion の [接続] ページの [IP アドレス] に、ターゲット VM のプライベート IP アドレスを入力します。

接続設定を調整して [プロトコル] と [ポート] を目的の値にします。

[ユーザー名] と [パスワード] に資格情報を入力します。

[接続] を選択して仮想マシンに接続します。

VM に接続する - ネイティブ クライアント

SSH、RDP、またはトンネリングを介して、指定された IP アドレスをネイティブ クライアントで使用して VM に接続できます。 ネイティブ クライアント サポートの構成の詳細については、Bastion ネイティブ クライアント サポートの構成に関するページを参照してください。

Note

この機能は現在、Microsoft Entra 認証またはカスタム ポートとプロトコルをサポートしていません。

次のコマンドを例として使用します。

RDP:

az network bastion rdp --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-ip-address "<VMIPAddress>

SSH:

az network bastion ssh --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-ip-address "<VMIPAddress>" --auth-type "ssh-key" --username "<Username>" --ssh-key "<Filepath>"

トンネル:

az network bastion tunnel --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-ip-address "<VMIPAddress>" --resource-port "<TargetVMPort>" --port "<LocalMachinePort>"

次のステップ

詳細については、Bastion に関する FAQ に関するページを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[Azure Bastion を使用して接続する] ダイアログを示すスクリーンショット。](media/connect-ip-address/ip-address.png)