Azure Bastion の設計アーキテクチャ

Azure Bastion には、選択した SKU とオプションの構成に応じて、複数のデプロイ アーキテクチャが用意されています。 ほとんどの SKU で、Bastion は仮想ネットワークにデプロイされ、仮想ネットワーク ピアリングをサポートします。 具体的には、Azure Bastion は、ローカルまたはピアリングされた仮想ネットワークに作成された VM に対する RDP または SSH の接続性を管理します。

RDP および SSH は、Azure で実行されているワークロードに接続できる、基本的な手段の一部です。 インターネット経由で RDP または SSH ポートを公開することは望ましくなく、重大な脅威にさらされる面と見なされます。 これは、プロトコルの脆弱性が原因であることがよくあります。 この脅威にさらされる面を含めるには、境界ネットワークの公開される側に bastion ホスト (ジャンプサーバーとも呼ばれます) をデプロイできます。 bastion ホスト サーバーは、攻撃に耐えられるように設計および構成されています。 また、Bastion のサーバーは、bastion の背後や、さらに先のネットワーク内にあるワークロードへの RDP および SSH 接続も提供します。

Bastion をデプロイするときに選択する SKU によって、アーキテクチャと使用可能な機能が決まります。 上位の SKU にアップグレードして、より多くの機能に対応することはできますが、デプロイ後に SKU をダウングレードすることはできません。 プライベート専用の SKU や Developer SKU などの特定のアーキテクチャは、デプロイ時に構成する必要があります。

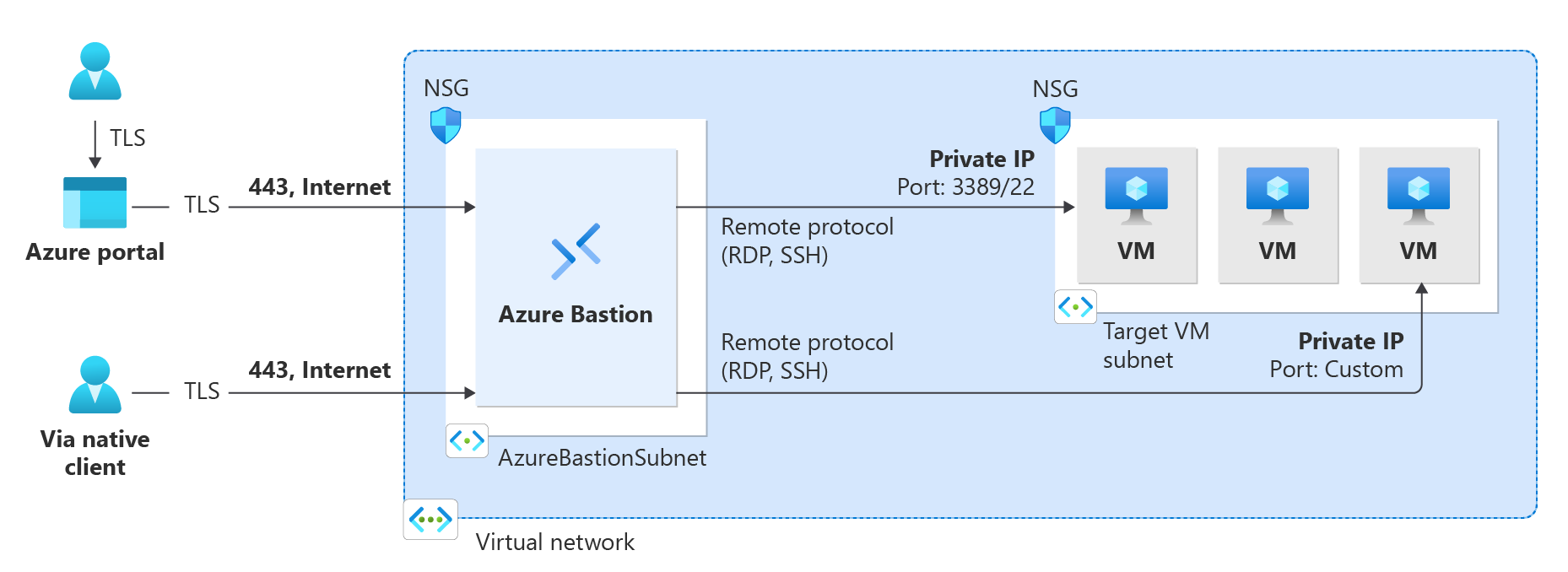

デプロイ - Basic SKU 以上

Basic SKU 以上を使用する場合、Bastion は次のアーキテクチャとワークフローを使用します。

- bastion ホストは、プレフィックスが /26 以上の AzureBastionSubnet サブネットを含む仮想ネットワーク内にデプロイされます。

- ユーザーは、任意の HTML5 ブラウザーを使用して Azure portal に接続し、接続先の仮想マシンを選択します。 Azure VM にパブリック IP アドレスは必要ありません。

- 1 回クリックするだけで、ブラウザーで RDP または SSH セッションが開きます。

一部の構成では、ユーザーはネイティブ オペレーティング システム クライアントを介して仮想マシンに接続できます。

構成手順については、以下を参照してください。

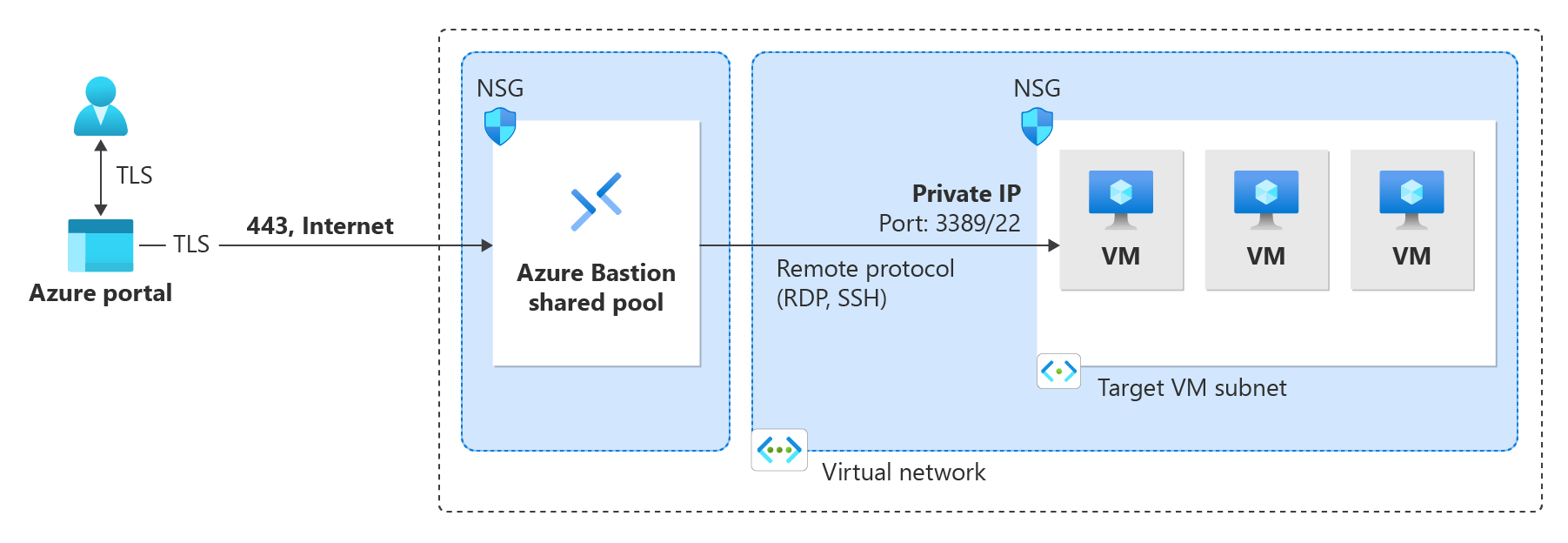

デプロイ - Developer SKU

Bastion Developer SKU は、無料の軽量 SKU です。 この SKU は、追加の Bastion 機能やホストのスケーリングが不要で、自分の VM に安全に接続したい Dev/Test ユーザーに最適です。 Developer SKU を使用すると、仮想マシンの接続ページから一度に 1 つの Azure VM に直接接続できます。

Developer SKU を使用して Bastion をデプロイする場合、デプロイ要件は他の SKU を使用してデプロイする場合とは異なります。 通常、bastion ホストを作成すると、仮想ネットワーク内の AzureBastionSubnet にホストがデプロイされます。 bastion ホストは自分専用です。 Developer SKU を使用する場合、bastion ホストは仮想ネットワークにデプロイされず、AzureBastionSubnet は必要ありません。 しかし、Developer SKU bastion ホストは専用リソースではありません。 代わりに、共有プールの一部です。

Developer SKU bastion リソースは専用ではないので、Developer SKU の機能は制限されています。 SKU 別の機能については、Bastion 構成設定の「SKU」セクションを参照してください。 より多くの機能のサポートが必要な場合は、いつでも Developer SKU を上位の SKU にアップグレードできます。 SKU のアップグレードに関するページを参照してください。

Developer SKU の詳細については、「Azure Bastion をデプロイする - Developer SKU」を参照してください。

デプロイ - プライベート専用 (プレビュー)

プライベート専用の Bastion デプロイでは、プライベート IP アドレスのアクセスのみが許可される、インターネット ルーティングできない Bastion デプロイを作成することで、ワークロードをエンド ツー エンドでロックダウンします。 プライベート専用の Bastion デプロイでは、パブリック IP アドレスを介した bastion ホストへの接続は許可されません。 これに対し、通常の Azure Bastion デプロイでは、ユーザーはパブリック IP アドレスを使用して bastion ホストに接続できます。

この図は、プライベート専用の Bastion デプロイ アーキテクチャを示しています。 ExpressRoute プライベート ピアリング経由で Azure に接続されているユーザーは、bastion ホストのプライベート IP アドレスを使用して Bastion に安全に接続できます。 その後、Bastion は、bastion ホストと同じ仮想ネットワーク内にある仮想マシンへのプライベート IP アドレス経由で接続できます。 プライベート専用の Bastion デプロイでは、Bastion は仮想ネットワークの外部への送信アクセスを許可しません。

考慮事項:

プライベート専用の Bastion はデプロイ時に構成され、Premium SKU レベルが必要です。

通常の Bastion デプロイからプライベート専用のデプロイに変更することはできません。

プライベート専用の Bastion を、既に Bastion のデプロイがある仮想ネットワークにデプロイするには、まず仮想ネットワークから Bastion を削除してから、プライベート専用として仮想ネットワークに Bastion をデプロイし直します。 AzureBastionSubnet を削除して再作成する必要はありません。

エンド ツー エンドのプライベート接続を作成する場合は、Azure portal 経由で接続するのではなく、ネイティブ クライアントを使用して接続します。

クライアント マシンがオンプレミスで Azure 以外の場合は、ExpressRoute または VPN をデプロイし、Bastion リソースで IP ベースの接続を有効にする必要があります

プライベート専用のデプロイの詳細については、「プライベート専用として Bastion をデプロイする」を参照してください。