Defender for Endpoint 統合を有効にする

Microsoft Defender for Cloud と Microsoft Defender for Endpoint の統合により、さまざまな機能を提供するクラウドベースのエンドポイント セキュリティ ソリューションが提供されます。 この統合によって提供されるリスクベースの脆弱性の管理と評価は、対処が必要な脆弱性を特定して優先順位を付けるのに役立ちます。 また、このソリューションには、エンドポイントの攻撃面を最小限に抑えるのに役立つ攻撃面の減少と、脅威を検出して対応するための行動に基づく、クラウドを利用した保護も含まれます。 さらに、Microsoft Defender for Endpoint には、組織がセキュリティ インシデントを速やかに検出、調査、対応するのに役立つ、エンドポイントでの検出と対応 (EDR)、自動的な調査と修復、管理されたハンティング サービスが用意されています。

前提条件

Defender for Cloud との Microsoft Defender for Endpoint 統合を有効にする前に、お使いのマシンが Defender for Endpoint に必要な要件を満たしていることを確認する必要があります。

適切な方法でコンピューターを Azure とインターネットに接続していることを確認します。

Azure 仮想マシン (Windows または Linux) - デバイス プロキシとインターネット接続の設定を構成する: Windows または Linux の説明に従ってネットワーク設定を構成します。

オンプレミスのコンピューター - 「Azure Arc 対応サーバーにハイブリッド マシンを接続する」の説明に従って、ターゲット マシンを Azure Arc に接続します。

Microsoft Defender for Servers を有効にします。 Defender for Cloud の強化されたセキュリティ機能の有効化に関するクイックスタートのページをご覧ください。

重要

Defender for Cloud と Microsoft Defender for Endpoint の統合は、既定で有効になっています。 そのため、強化されたセキュリティ機能を有効にするときに、脆弱性、インストールされているソフトウェア、エンドポイントのアラートに関連する Microsoft Defender for Endpoint データへの Microsoft Defender for Servers によるアクセスに同意します。

Windows サーバーの場合、お使いのサーバーが Microsoft Defender for Endpoint のオンボード要件を満たしていることを確認してください。

Linux サーバーの場合は、Python がインストールされている必要があります。 Python 3 はすべてのディストリビューションに推奨されますが、RHEL 8.x および Ubuntu 20.04 以降では必須です。 必要に応じて、Linux に Python をインストールする手順に関するページを参照してください。

Azure テナント間でサブスクリプションを移動した場合は、手動による準備手順も必要になります。 詳細については、Microsoft サポートにお問い合わせください。

統合を有効にする

Windows

Defender for Endpoint 統合ソリューションでは、Log Analytics エージェントを使用したり、インストールを要求したりすることはありません。 この統合ソリューションは、Azure Windows 2012 R2 サーバーと 2016 サーバー、Azure Arc 経由で接続されている Windows サーバー、およびマルチクラウド コネクタ経由で接続されている Windows マルチクラウド サーバーに対して自動的にデプロイされます。

(既に Windows マシンにデプロイしたかどうかに応じて) 次の 2 つの方法のいずれかで Defender for Endpoint を Windows マシンにデプロイします。

- Defender for Servers が有効であり、Microsoft Defender for Endpoint がデプロイされているユーザー

- Microsoft Defender for Endpoint との統合を有効にしたことがないユーザー

Defender for Servers が有効であり、Microsoft Defender for Endpoint がデプロイされているユーザー

Defender for Endpoint との統合が既に有効になっている場合、Defender for Endpoint 統合ソリューションを Windows マシンにデプロイするタイミングと方法を完全に制御できます。

Defender for Endpoint 統合ソリューションをデプロイするには、REST API 呼び出しまたは Azure portal を使用する必要があります。

Defender for Cloud のメニューで、 [環境設定] を選び、Defender for Endpoint を受け取る Windows マシンでサブスクリプションを選びます。

Defender for Servers プランの [監視対象] 列で、[設定] を選択します。

Endpoint Protection コンポーネントの状態が [Partial](部分的) の場合は、コンポーネントの一部が有効ではありません。

注意

状態が [オフ] の場合は、「Microsoft Defender for Endpoint for Windows との統合を有効にしたことがないユーザー」の指示に従います。

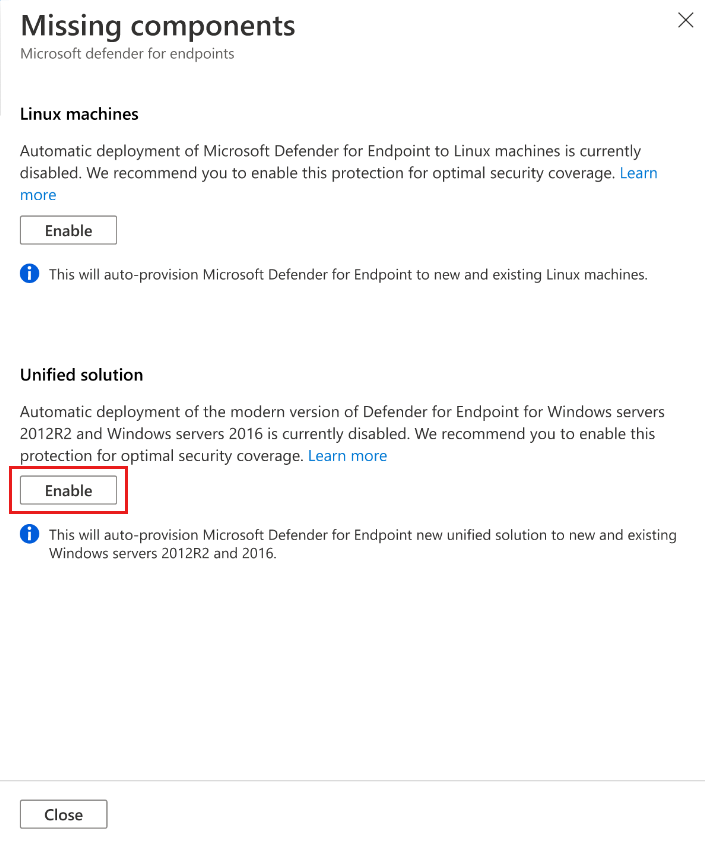

[修正] を選択すると、有効になっていないコンポーネントが表示されます。

![Microsoft Defender for Endpoint のサポートを有効にする [修正] ボタンのスクリーンショット。](media/integration-defender-for-endpoint/fix-defender-for-endpoint.png)

Windows Server 2012 R2 および 2016 マシン向けの統合ソリューションを有効にするには、[有効] を選択します。

変更を保存するため、ページの上部にある [保存] を選択し、[設定と監視] ページで [続行] を選択します。

Microsoft Defender for Cloud によって次のことが行われます。

- Defender for Servers のデータを収集する、Log Analytics エージェントの既存の Defender for Endpoint プロセスを停止します。

- 既存および新規のすべての Windows Server 2012 R2 および 2016 マシン用の Defender for Endpoint 統合ソリューションをインストールします。

Microsoft Defender for Cloud によって、コンピューターが Microsoft Defender for Endpoint に自動的にオンボードされます。 このオンボードには最大で 12 時間かかることがあります。 統合を有効にした後に作成された新しいマシンの場合、オンボードには最大 1 時間かかります。

Note

Defender for Servers プラン 2 の Windows 2012 R2 および 2016 サーバーに Defender for Endpoint 統合ソリューションをデプロイしないことを選択し、Defender for Servers をプラン 1 にダウングレードする場合、明示的な同意なしに既存のデプロイが変更されないように、Defender for Endpoint 統合ソリューションはそれらのサーバーにデプロイされません。

Microsoft Defender for Endpoint for Windows との統合を有効にしたことがないユーザー

Windows の統合を有効にしたことがない場合は、Endpoint Protection を使うことにより、Defender for Cloud で Defender for Endpoint を Windows マシンと Linux マシンの "両方" にデプロイできます。

Defender for Endpoint 統合ソリューションをデプロイするには、REST API 呼び出しまたは Azure portal を使用する必要があります。

Defender for Cloud のメニューで、[環境設定] を選び、Defender for Endpoint を受け取るマシンでサブスクリプションを選びます。

Endpoint Protection コンポーネントの状態で、[オン] を選択して、Microsoft Defender for Endpoint との統合を有効にします。

Defender for Endpoint エージェントの統合ソリューションは、選択したサブスクリプション内のすべてのマシンにデプロイされます。

Linux

Defender for Endpoint を Linux マシンに次の方法のいずれかでデプロイします。Windows マシンに既にデプロイしているかどうかに応じて方法を選択します。

- Azure portal 環境設定で、特定のサブスクリプションに対して有効にする

- Azure portal ダッシュボードで複数のサブスクリプションに対して有効にする

- PowerShell スクリプトを使用して複数のサブスクリプションに対して有効にする

Note

自動展開を有効にすると、Defender for Endpoint for Linux のインストールは、fanotify や、Defender for Endpoint の誤動作を引き起こしたり、セキュリティ サービスなどの Defender for Endpoint の影響を受けたりする可能性があるその他のサービスを使用する、既存の実行中のサービスがあるマシンで中止されます。 潜在的な互換性の問題を検証した後、これらのサーバーに Defender for Endpoint を手動でインストールすることをお勧めします。

Defender for Cloud の強化されたセキュリティ機能を有効にし、Microsoft Defender for Endpoint for Windows を使用しているユーザー

Defender for Endpoint for Windows との統合が既に有効になっている場合、Defender for Endpoint を Linux マシンにデプロイするタイミングと方法を完全に制御できます。

Defender for Cloud のメニューで、 [環境設定] を選び、Defender for Endpoint を受け取る Linux マシンでサブスクリプションを選びます。

Defender for Server プランの [監視対象] 列で、[設定] を選択します。

Endpoint Protection コンポーネントの状態が [Partial](部分的) の場合は、コンポーネントの一部が有効ではありません。

注意

状態が [オフ] の場合は、「Microsoft Defender for Endpoint for Windows との統合を有効にしたことがないユーザー」の指示に従います。

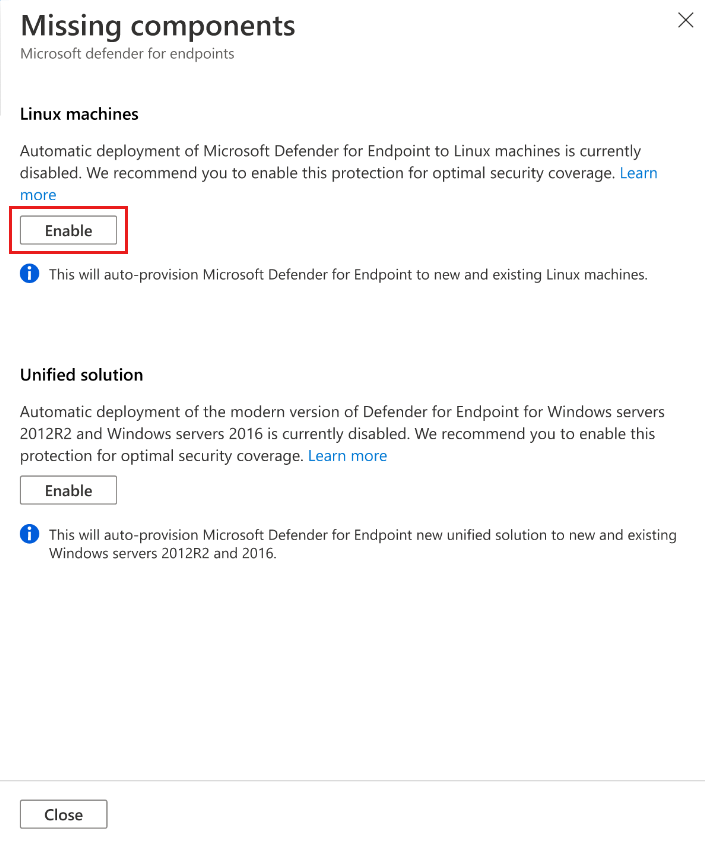

[修正] を選択すると、有効になっていないコンポーネントが表示されます。

![Microsoft Defender for Endpoint のサポートを有効にする [修正] ボタンのスクリーンショット。](media/integration-defender-for-endpoint/fix-defender-for-endpoint.png)

Linux マシンへのデプロイを有効にするには、[有効] を選択します。

変更を保存するため、ページの上部にある [保存] を選択し、[設定と監視] ページで [続行] を選択します。

Microsoft Defender for Cloud によって次のことが行われます。

- Linux マシンを自動的に Defender for Endpoint にオンボードする

- Defender for Endpoint の以前のすべてのインストールを検出し、それらを再構成して Defender for Cloud と統合する

Microsoft Defender for Cloud によって、コンピューターが Microsoft Defender for Endpoint に自動的にオンボードされます。 このオンボードには最大で 12 時間かかることがあります。 統合を有効にした後に作成された新しいマシンの場合、オンボードには最大 1 時間かかります。

Note

次に Azure portal のこのページに戻ると、 [Linux マシン用の有効化] ボタンは表示されません。 Linux の統合を無効にするには、[Endpoint Protection] でトグルを [オフ] にし、[続行] を選択することで、Windows についてもそれを無効にする必要があります。

Linux マシンへの Defender for Endpoint のインストールを確認するには、次のシェル コマンドをコンピューターで実行します。

mdatp healthMicrosoft Defender for Endpoint がインストールされている場合は、その正常性状態が表示されます。

healthy : truelicensed: trueまた、Azure portal で、

MDE.Linuxという名前の新しい Azure 拡張機能がマシンに表示されます。

Microsoft Defender for Endpoint for Windows との統合を有効にしたことがない新規ユーザー

Windows の統合を有効にしたことがない場合は、Endpoint Protection を使うことにより、Defender for Cloud で Defender for Endpoint を Windows マシンと Linux マシンの "両方" にデプロイできます。

Defender for Cloud のメニューで、 [環境設定] を選び、Defender for Endpoint を受け取る Linux マシンでサブスクリプションを選びます。

Defender for Server プランの [監視対象] 列で、[設定] を選択します。

Endpoint Protection コンポーネントの状態で、[オン] を選択して、Microsoft Defender for Endpoint との統合を有効にします。

Microsoft Defender for Cloud によって次のことが行われます。

- Windows および Linux マシンを自動的に Defender for Endpoint にオンボードする

- Defender for Endpoint の以前のすべてのインストールを検出し、それらを再構成して Defender for Cloud と統合する

オンボードには最大で 1 時間かかることがあります。

[続行] と [保存] を選んで設定を保存します。

Linux マシンへの Defender for Endpoint のインストールを確認するには、次のシェル コマンドをコンピューターで実行します。

mdatp healthMicrosoft Defender for Endpoint がインストールされている場合は、その正常性状態が表示されます。

healthy : truelicensed: trueさらに、Azure portal で、

MDE.Linuxという名前の新しい Azure 拡張機能がマシンに表示されます。

Azure portal ダッシュボードで複数のサブスクリプションに対して有効にする

1 つ以上のサブスクリプションで Endpoint Protection が Linux マシンに対して有効になっていない場合は、Defender for Cloud ダッシュボードで分析情報パネルを確認します。 分析情報パネルには、Defender for Endpoint の統合が Windows マシンに対しては有効になっているものの、Linux マシンに対しては有効になっていないサブスクリプションが表示されます。 分析情報パネルを使用すると、影響を受けるサブスクリプションと、各サブスクリプションで影響を受けるリソース数を確認できます。 Linux マシンがないサブスクリプションでは、影響を受けるリソースは表示されません。 その場合は、そのサブスクリプションを選択して、Linux 統合に対してエンドポイント保護を有効にできます。

分析情報パネルで [有効] を選択すると、Defender for Cloud で次の処理が実行されます。

- 選択したサブスクリプションで、Linux マシンを Defender for Endpoint に自動的にオンボードします。

- Defender for Endpoint の以前のすべてのインストールを検出し、それらを再構成して Defender for Cloud と統合します。

Linux マシン上の Defender for Endpoint のインストールとデプロイの状態を確認するには、Defender for Endpoint の状態ブックを使用します。

PowerShell スクリプトを使用して複数のサブスクリプションに対して有効にする

Defender for Cloud GitHub リポジトリの PowerShell スクリプトを使用して、複数のサブスクリプションにある Linux マシン上のエンドポイント保護を有効にします。

Linux の自動更新の構成を管理する

Windows では、Defender for Endpoint のバージョン更新プログラムは継続的なナレッジ ベースの更新を介して提供されます。Linux では、Defender for Endpoint パッケージを更新する必要があります。 MDE.Linux 拡張機能と共に Defender for Servers を使用する場合は、Microsoft Defender for Endpoint の自動更新が既定で有効になります。 Defender for Endpoint のバージョン更新プログラムを手動で管理する場合は、ご自分のマシンの自動更新を無効にすることができます。 これを行うには、MDE.Linux 拡張機能を使用してオンボードされたマシンに対して次のタグを追加します。

- タグ名: 'ExcludeMdeAutoUpdate'

- タグの値: 'true'

この構成は、MDE.Linux 拡張機能によって自動更新が開始される Azure VM と Azure Arc マシンでサポートされています。

Microsoft Defender for Endpoint 統合ソリューションを大規模に有効にする

提供されている REST API バージョン 2022-05-01 を使用して、Defender for Endpoint 統合ソリューションを大規模に有効にすることもできます。 詳しくは、API ドキュメントを参照してください。

Defender for Endpoint 統合ソリューションを有効にする PUT 要求の要求本文の例を次に示します。

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

MDE デプロイの状態を追跡する

Defender for Endpoint のデプロイ状態ブックを使用すると、Azure VM および、Azure Arc を経由して接続されている Azure 以外のマシンの Defender for Endpoint デプロイの状態を追跡できます。この対話型ブックでは、環境内のマシンの概要が表示され、Microsoft Defender for Endpoint 拡張機能のデプロイの状態を確認できます。

Microsoft Defender for Endpoint ポータルにアクセスする

ユーザー アカウントに必要なアクセス許可があることを確認します。 詳細については、「Microsoft Defender セキュリティ センターにユーザー アクセスを割り当てる」を参照してください。

匿名トラフィックをブロックしているプロキシまたはファイアウォールがあるかどうかを確認します。 Defender for Endpoint センサーはシステム コンテキストから接続するため、匿名トラフィックを許可する必要があります。 Defender for Endpoint ポータルに制限なく確実にアクセスするには、プロキシ サーバーでのサービス URL へのアクセスの有効化に関する記事の説明に従ってください。

Microsoft Defender ポータルを開きます。 Microsoft Defender XDR での Microsoft Defender for Endpoint について確認します。

テスト アラートを送信する

Defender for Endpoint から無害なテスト アラートを生成するには、エンドポイントの関連するオペレーティング システムのタブを選択します。

Windows でテストする

Windows を実行しているエンドポイント:

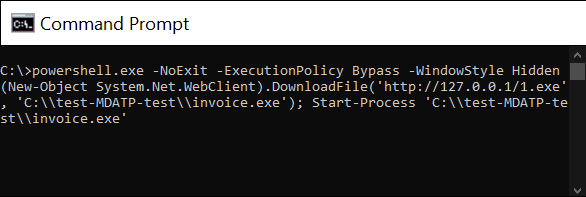

フォルダー「C:\test-MDATP-test」を作成します。

リモート デスクトップを使用してコンピューターにアクセスします。

コマンド ライン ウィンドウを開きます。

次のコマンドをコピーし、プロンプトで実行します。 コマンド プロンプト ウィンドウは自動的に閉じます。

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

コマンドが成功した場合、ワークロード保護ダッシュボードと Microsoft Defender for Endpoint ポータルに新しいアラートが表示されます。 このアラートは、表示されるまでに数分かかることがあります。

Defender for Cloud でアラートを確認するには、 [セキュリティ警告]>[Suspicious PowerShell CommandLine](疑わしい PowerShell コマンド ライン) に移動します。

調査ウィンドウで、リンクを選択して Microsoft Defender for Endpoint ポータルに移動します。

ヒント

アラートは、 [情報] の重要度を使用してトリガーされます。

Linux でテストする

Linux を実行しているエンドポイント:

テスト アラート ツールを https://aka.ms/LinuxDIY からダウンロードします。

zip ファイルの内容を抽出し、次のシェル スクリプトを実行します。

./mde_linux_edr_diyコマンドが成功した場合、ワークロード保護ダッシュボードと Microsoft Defender for Endpoint ポータルに新しいアラートが表示されます。 このアラートは、表示されるまでに数分かかることがあります。

Defender for Cloud でアラートを確認するには、 [セキュリティ警告]>[Enumeration of files with sensitive data](機密データを含むファイルの列挙) に移動します。

調査ウィンドウで、リンクを選択して Microsoft Defender for Endpoint ポータルに移動します。

ヒント

アラートは [低] の重要度でトリガーされます。

Defender for Endpoint をマシンから削除する

Defender for Endpoint ソリューションをマシンから削除するには、次のようにします。

統合を無効にします。

- Defender for Cloud のメニューから [環境設定] を選択し、対象のマシンのサブスクリプションを選択します。

- [Defender プラン] ページで、[設定と監視] を選びます。

- Endpoint Protection コンポーネントの状態で、[オフ] を選んで、Microsoft Defender for Endpoint との統合を無効にします。

- [続行] と [保存] を選んで設定を保存します。

MDE.Windows/MDE.Linux 拡張機能をマシンから削除します。

Defender for Endpoint のドキュメントに記載された、Microsoft Defender for Endpoint サービスからデバイスをオフボードする手順に従います。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Microsoft Defender for Endpoint を有効にする [状態] トグルのスクリーンショット。](media/integration-defender-for-endpoint/enable-defender-for-endpoint.png)