コードとしてのインフラストラクチャ テンプレートをクラウド リソースにマップする

コードとしてのインフラストラクチャ (IaC) テンプレートをクラウド リソースにマップすると、インフラストラクチャのプロビジョニングを一貫性があり、セキュリティで保護され、監査可能なものにするのに役立ちます。 これは、セキュリティの脅威に対する迅速な対応と、設計によるセキュリティ アプローチをサポートします。 マッピングを使うと、ランタイム リソースでの構成の誤りを検出できます。 その後、テンプレート レベルで修復して、ドリフトをなくし、CI/CD 手法によるデプロイを促進します。

前提条件

IaC テンプレートをクラウド リソースにマップするように Microsoft Defender for Cloud を設定するには、次のものが必要です。

- Defender for Cloud が構成されている Azure アカウント。 まだ Azure アカウントを持っていない場合は、無料で作成します。

- Defender for Cloud で設定された Azure DevOps 環境。

- Defender クラウド セキュリティ態勢管理 (CSPM) の有効化。

- Azure DevOps の Microsoft Security DevOps 拡張機能を実行するように設定された Azure Pipelines。

- タグのサポートを使って設定された IaC テンプレートとクラウド リソース。 Yor_trace などのオープンソース ツールを使って、IaC テンプレートに自動的にタグを付けることができます。

- サポートされるクラウド プラットフォーム: Microsoft Azure、アマゾン ウェブ サービス、Google Cloud Platform

- サポートされるソース コード管理システム: Azure DevOps

- サポートされるテンプレート言語: Azure Resource Manager、Bicep、CloudFormation、Terraform

Note

Microsoft Defender for Cloud では、IaC テンプレートの次のタグのみがマッピングに使われます。

yor_tracemapping_tag

IaC テンプレートとクラウド リソース間のマッピングを確認する

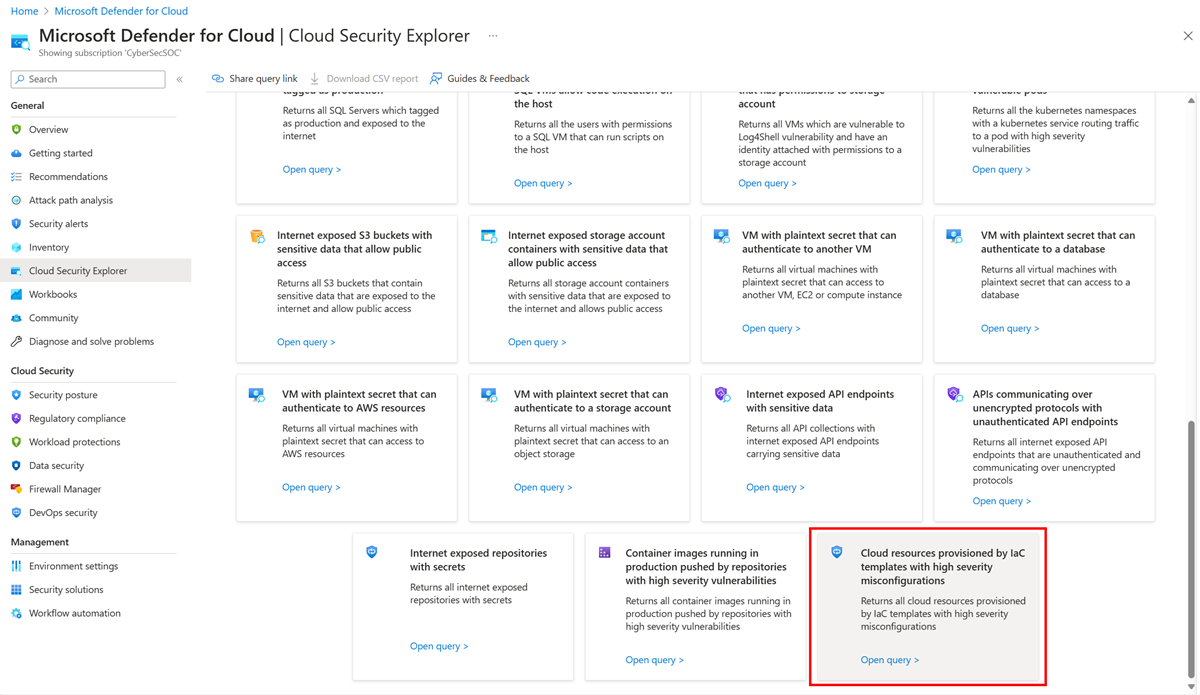

クラウド セキュリティ エクスプローラーで IaC テンプレートとクラウド リソースの間のマッピングを確認するには:

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[クラウド セキュリティ エクスプローラー] の順に移動します。

ドロップダウン メニューで、すべてのクラウド リソースを検索して選びます。

クエリにフィルターを追加するには、[+] を選びます。

[ID およびアクセス] カテゴリで、サブフィルター [Provisioned by] (プロビジョニング元) を追加します。

[DevOps] カテゴリで、[コード リポジトリ] を選びます。

クエリを作成したら、[検索] を選んでクエリを実行します。

または、Cloud resources provisioned by IaC templates with high severity misconfigurations (重大度が高い構成ミスが含まれる、IaC テンプレートによってプロビジョニングされたクラウド リソース) という組み込みテンプレートを選びます。

Note

IaC テンプレートとクラウド リソースの間のマッピングがクラウド セキュリティ エクスプローラーに表示されるまで、最大で 12 時間かかる場合があります。

(省略可能) サンプル IaC マッピング タグを作成する

コード リポジトリでサンプルの IaC マッピング タグを作成するには:

リポジトリに、タグを含む IaC テンプレートを追加します。

サンプル テンプレートを使って始めることができます。

メイン ブランチに直接コミットするか、このコミット用の新しいブランチを作成するには、[保存] を選びます。

Azure パイプラインに Microsoft Security DevOps タスクを含めたことを確認します。

パイプライン ログで、"このリソースで IaC タグが見つかった" という内容の結果が示されていることを確認します。 この結果は、Defender for Cloud がタグを正常に検出したことを示します。

関連するコンテンツ

- Defender for Cloud での DevOps セキュリティの詳細を確認する。