Azure 仮想マシン

Azure 仮想マシンから VM で JIT を有効にする

Azure portal の Azure 仮想マシンページから、VM での JIT を有効にすることができます。

ヒント

VM で既に JIT が有効になっている場合は、VM 構成ページに JIT が有効であることが表示されます。 リンクを使用して、Defender for Cloud で JIT VM アクセス ページを開き、設定を表示および変更できます。

Azure portal から、 [仮想マシン] を検索して選択します。

JIT で保護する仮想マシンを選択します。

メニューで [構成] を選択します。

[Just-In-Time アクセス] で、 [Just-In-Time を有効にする] を選択します。

既定では、VM の Just-In-Time アクセスでは次の設定が使用されます。

- Windows マシン

- RDP ポート: 3389

- 最大許容アクセス: 3 時間

- 許可されているソース IP アドレス: すべて

- Linux マシン

- SSH ポート: 22

- 最大許容アクセス: 3 時間

- 許可されているソース IP アドレス: すべて

これらの値のいずれかを編集するか、JIT 構成にさらにポートを追加するには、Microsoft Defender for Cloud の Just-In-Time ページを使用します。

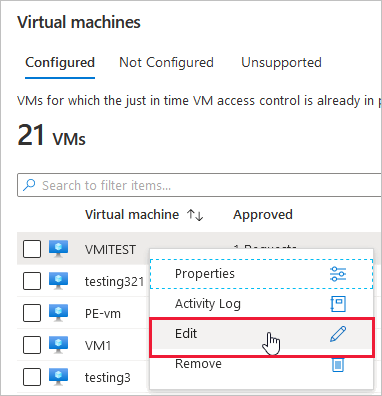

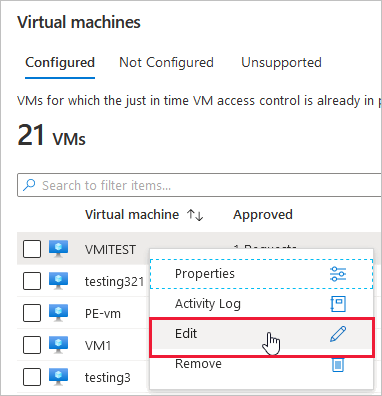

Defender for Cloud のメニューから、 [Just-In-Time VM アクセス] を選びます。

[構成済み] タブで、ポートを追加する VM を右クリックして、[編集] を選択します。

[JIT VM アクセス構成] では、既に保護されているポートの既存の設定を編集するか、新しいカスタム ポートを追加できます。

ポートの編集が終わったら、 [保存] を選択します。

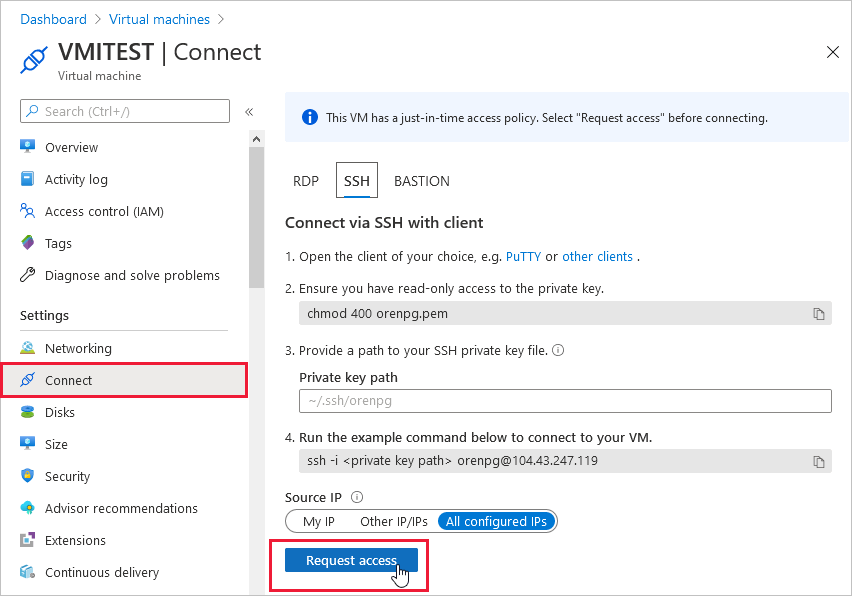

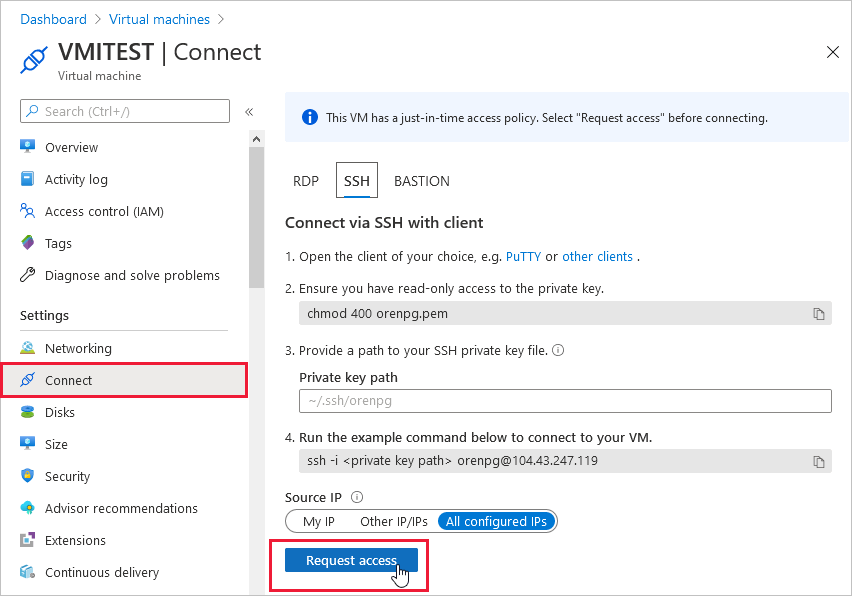

Azure 仮想マシンの接続ページから JIT が有効な VM へのアクセス権を要求する

VM で JIT が有効になっている場合は、それに接続するためのアクセス権を要求する必要があります。 JIT を有効にした方法に関係なく、サポートされているいずれかの方法でアクセス権を要求できます。

Azure 仮想マシンからアクセス権を要求するには:

Azure portal で仮想マシンのページを開きます。

接続先の VM を選択し、 [接続] ページを開きます。

Azure により、その VM で JIT が有効になっているかどうかが確認されます。

注意

Azure Firewall によって保護されている VM に対する要求が承認されると、Defender for Cloud からユーザーに対して、VM に接続するために使用する適切な接続情報 (DNAT テーブルのポート マッピング) が提供されます。

PowerShell

PowerShell を使用して VM で JIT を有効にする

PowerShell から Just-In-Time VM アクセスを有効にするには、公式の Microsoft Defender for Cloud PowerShell コマンドレット Set-AzJitNetworkAccessPolicy を使用します。

例 - 次の規則を使用して、特定の VM で Just-In-Time VM アクセスを有効にします。

- ポート 22 と 3389 を閉じる

- 承認された要求ごとに開けるように、それぞれ最大 3 時間の時間枠を設定する

- アクセス権を要求しているユーザーがソース IP アドレスを制御するのを許可する

- アクセス権を要求しているユーザーが、承認された Just-In-Time アクセス要求時に正常なセッションを確立するのを許可する

以下の PowerShell コマンドで、この JIT 構成が作成されます。

VM に対する Just-In-Time VM アクセス規則を保持する変数を割り当てます。

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

VM の Just-In-Time VM アクセス規則を配列に挿入します。

$JitPolicyArr=@($JitPolicy)

選択した VM で Just-In-Time VM アクセス規則を構成します。

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

-Name パラメーターを使用して VM を指定します。 たとえば、2 つの異なる VM (VM1 と VM2) の JIT 構成を確立するには、Set-AzJitNetworkAccessPolicy -Name VM1 と Set-AzJitNetworkAccessPolicy -Name VM2 を使用します。

PowerShell を使用して JIT が有効な VM へのアクセス権を要求する

次の例では、特定の IP アドレス、特定の期間でのポート 22 の特定の VM への Just-In-Time VM アクセス要求が示されています。

PowerShell で次のコマンドを実行します。

VM 要求アクセス プロパティを構成します。

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

配列内に VM アクセス要求パラメーターを挿入します。

$JitPolicyArr=@($JitPolicyVm1)

要求アクセスを送信します (ステップ 1 のリソース ID を使用)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

詳細については、PowerShell コマンドレットに関するドキュメントを参照してください。

REST API

REST API を使用して VM で JIT を有効にする

Just-In-Time VM アクセス機能は、Microsoft Defender for Cloud API を介して使用できます。 構成済みの VM に関する情報を取得したり、新しい VM を追加したり、VM へのアクセス権を要求したりするには、この API を使用します。

詳細については、「JIT ネットワーク アクセス ポリシー」を参照してください。

REST API を使用して JIT が有効な VM へのアクセス権を要求する

Just-In-Time VM アクセス機能は、Microsoft Defender for Cloud API を介して使用できます。 構成済みの VM に関する情報を取得したり、新しい VM を追加したり、VM へのアクセス権を要求したりするには、この API を使用します。

詳細については、「JIT ネットワーク アクセス ポリシー」を参照してください。

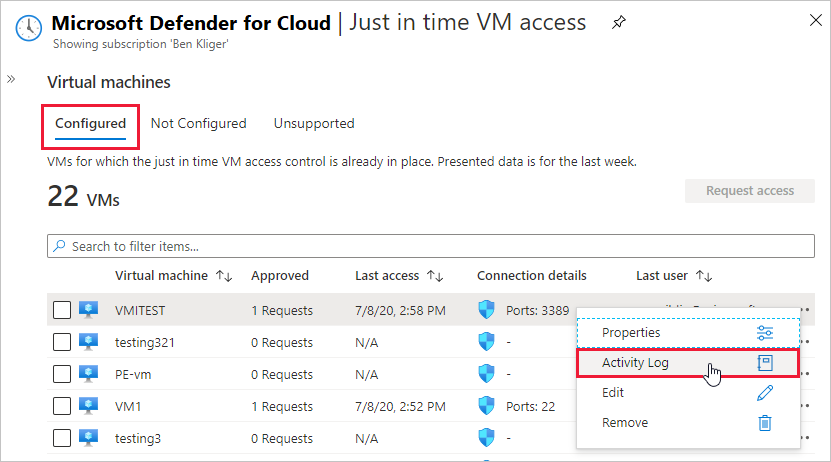

Defender for Cloud での JIT アクセス アクティビティの監査

ログ検索を使用して VM アクティビティについての情報が得ることができます。 ログを表示するには: