すべてのセキュリティ プログラムには、インシデント対応のための複数のワークフローが含まれています。 これらのプロセスには、直接の利害関係者への通知、変更管理プロセスの開始、および特定の修復手順の適用が含まれます。 これらのプロシージャの手順をできるだけ多く自動化することがセキュリティの専門家によって推奨されています。 自動化によってオーバーヘッドが削減されます。 また、迅速かつ一貫した方法で、定義済みの要件に従ってプロセスの手順が実行されるようにすることで、セキュリティを向上させることもできます。

この記事では、Microsoft Defender for Cloud のワークフロー自動化機能について説明します。 この機能を使用すると、セキュリティ アラート、レコメンデーション、規制コンプライアンスの変更に対して従量課金ロジック アプリをトリガーできます。 例えば、アラートが発生したときに、ユーザーに特定のユーザーを電子メールで送信することができます。 また、Azure Logic Apps を使用してロジック アプリを作成する方法についても説明します。

![[ワークフロー自動化の追加] 画面の [アクション] セクションと、[Azure Logic Apps ページにアクセス] のリンクを示すスクリーンショット。](media/workflow-automation/visit-logic.png)

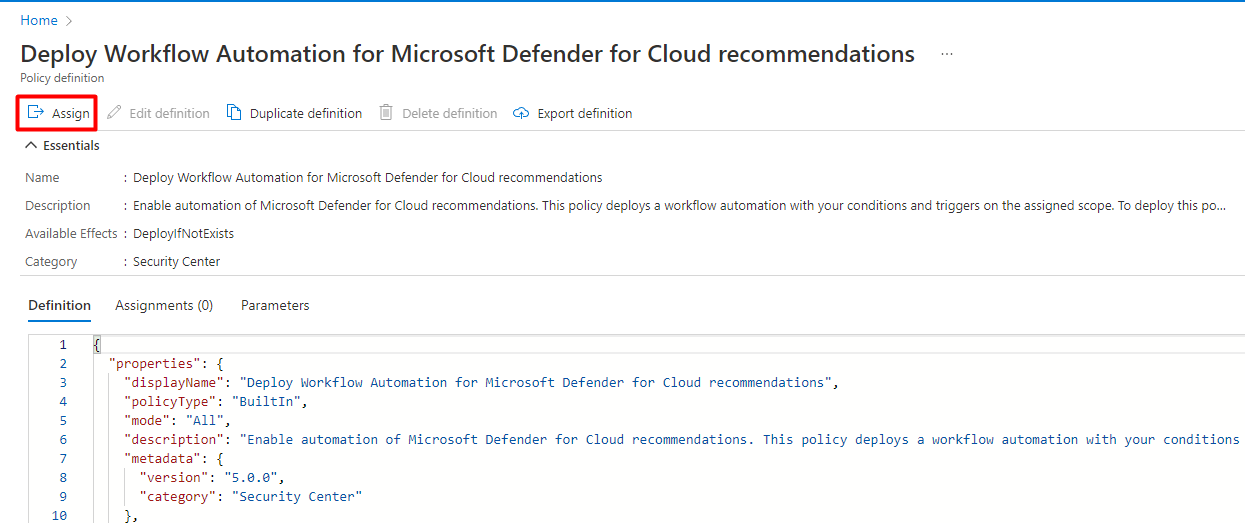

![[パラメーター] タブのスクリーンショット。](media/workflow-automation/parameters-tab.png)