センサー コンソールのシングル サインオンを設定する

この記事では、Microsoft Entra ID を使用して Defender for IoT センサー コンソールのシングル サインオン (SSO) を設定する方法について説明します。 SSO を使用すると、組織のユーザーはセンサー コンソールにサインインするだけで、異なるセンサーやサイトで複数のログイン資格情報が必要になりません。

Microsoft Entra ID を使用することで、オンボード プロセスとオフボード プロセスが簡素化され、管理オーバーヘッドが軽減され、組織全体で一貫したアクセスの制御が確保されます。

Note

SSO を使用したサインインは現在プレビュー段階です。 Microsoft Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはその他のまだ一般提供されていない Azure 機能に適用される他の法律条項が含まれています。

前提条件

作業を開始する前に、次のことを行います。

- オンプレミスの Active Directory を Microsoft Entra ID と同期します。

- ファイアウォール、プロキシ サーバーなどへの送信許可ルールを追加します。 [サイトとセンサー] ページから必要なエンドポイントの一覧にアクセスできます。

- SSO 承認に使用する既存の Microsoft Entra ID ユーザー グループがない場合は、組織の ID マネージャーと協力して関連するユーザー グループを作成してください。

- 次のアクセス許可があることを確認します。

- Microsoft Entra ID のメンバー ユーザー。

- Defender for IoT サブスクリプションに対する管理者、共同作成者、またはセキュリティ管理者のアクセス許可。

- 各ユーザーが名、姓、およびユーザー プリンシパル名を持っていることを確認します。

- 必要に応じて、多要素認証 (MFA) を設定します。

Microsoft Entra ID でアプリケーション ID を作成する

Azure portal で、Microsoft Entra ID を開きます。

[追加]>[アプリの登録] を選択します。

[アプリケーションの登録] ページで、次のようにします。

- [名前] に、アプリケーションの名前を入力します。

- [サポートされているアカウントの種類] で、[Accounts in this organizational directory only (Microsoft only - Single tenant)]\(この組織のディレクトリ内のアカウントのみ (Microsoft のみ - 単一テナント)\) を選択します。

- [リダイレクト URI] で、SSO を有効にする最初のセンサーの IP またはホスト名を追加します。 次の手順「センサー URI を追加する」では、他のセンサーの URI を引き続き追加します。

Note

SSO を機能させるには、この段階で URI を追加する必要があります。

登録 を選択します。 Microsoft Entra ID に、新しく登録されたアプリケーションが表示されます。

センサー URI を追加する

新しいアプリケーションで、[認証] を選択します。

[リダイレクト URI] で、前の手順で追加した最初のセンサーの URI が [リダイレクト URI] の下に表示されます。 残りの URI を追加するには:

[保存] を選択します。

アプリケーションへのアクセスを許可する

SSO 構成の作成

Azure portal の Defender for IoT で、[サイトとセンサー]>[Sensor settings]\(センサーの設定\) を選びます。

[Sensor settings]\(センサーの設定\) ページで、[+ 追加] を選択します。 [基本] タブを次のように設定します。

サブスクリプションを選択します。

[種類] の横にある [シングル サインオン] を選択します。

[名前] の横に、関連するサイトの名前を入力し、[次へ] を選択します。

[設定] タブで、次のようにします。

[アプリケーション名] の横にある Microsoft Entra ID で作成したアプリケーションの ID を選択します。

[アクセス許可の管理] で、管理者、セキュリティ アナリスト、読み取り専用のアクセス許可を関連するユーザー グループに割り当てます。 複数のユーザー グループを選択できます。

[次へ] を選択します。

Note

指定したエンドポイントのファイアウォール/プロキシに許可規則が追加されていることを確認します。 [サイトとセンサー] ページから必要なエンドポイントの一覧にアクセスできます。

[適用] タブで、関連するサイトを選択します。

必要に応じて、[Add selection by specific zone/sensor]\(特定のゾーン/センサーによる選択の追加\) をオンに切り替えて、特定のゾーンとセンサーに設定を適用できます。

[次へ] を選択し、構成を確認して、[作成] を選択します。

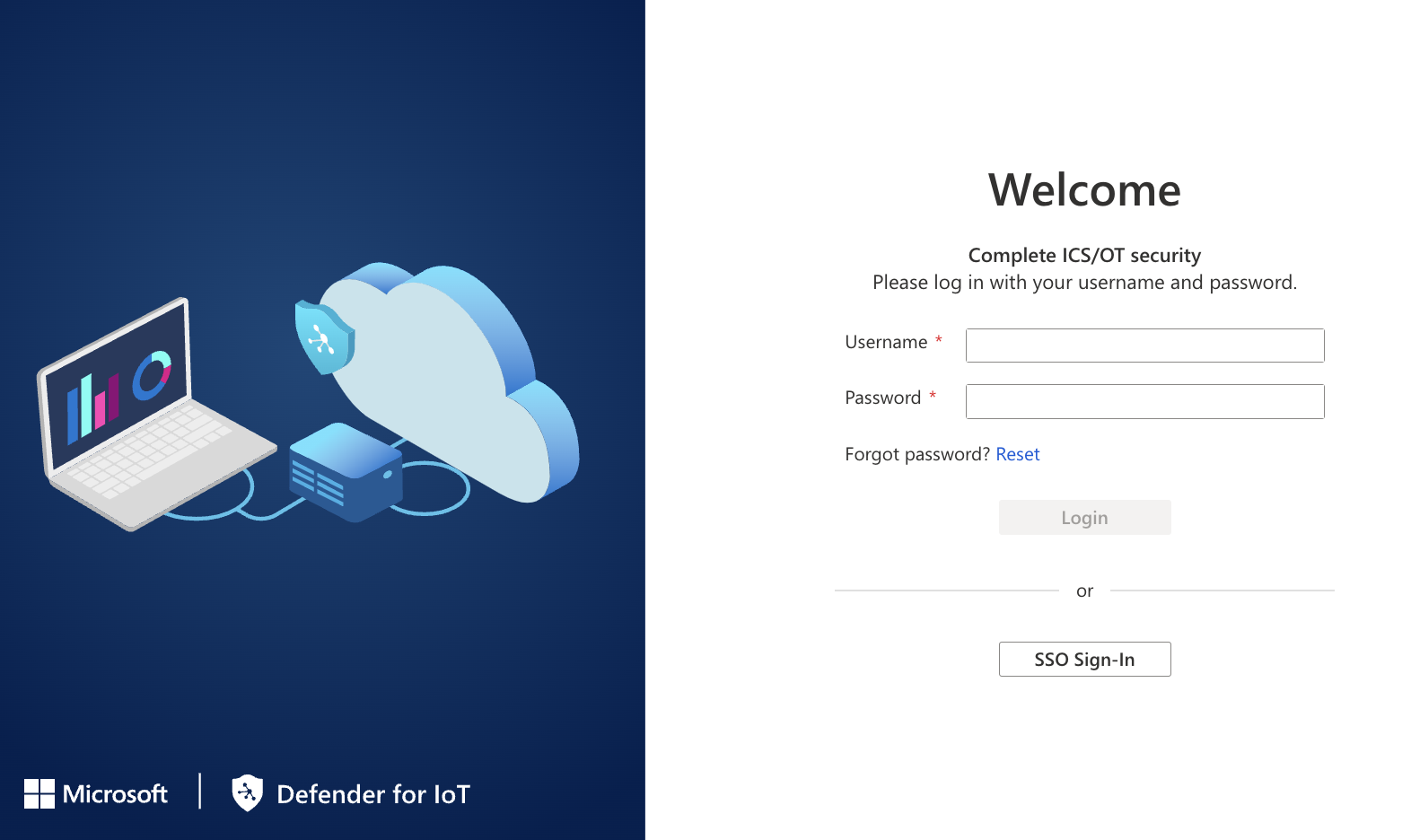

SSO を使用してサインインします。

SSO を使用してサインインをテストするには:

Azure portal で Defender for IoT を開き、[SSO Sign-in]\(SSO サインイン\) を選択します。

最初のサインインでは、[サインイン] ページで、個人の資格情報 (職場のメールとパスワード) を入力します。

Defender for IoT の [概要] ページが表示されます。

次のステップ

詳細については、次を参照してください。

![Microsoft Entra ID の [概要] ページに新しいアプリ登録を追加するスクリーンショット。](media/set-up-sso/create-application-id.png)

![Defender for IoT センサー設定の [適用] タブのスクリーンショット。](media/set-up-sso/apply.png)