Azure Firewall Manager とは

Azure Firewall Manager は、クラウドベースのセキュリティ境界に対して、集約型セキュリティ ポリシーとルート管理を提供するセキュリティ管理サービスです。

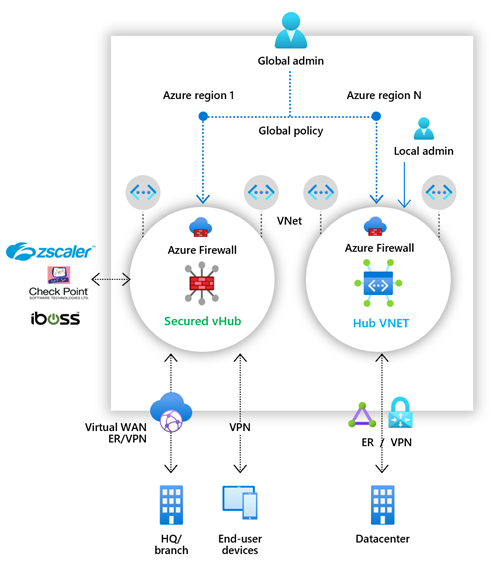

Firewall Manager は、次の 2 種類のネットワーク アーキテクチャのセキュリティ管理機能を備えています。

セキュリティ保護付き仮想ハブ

Azure Virtual WAN ハブは、ハブとスポークのアーキテクチャを簡単に作成できる Microsoft の管理対象リソースです。 セキュリティ ポリシーとルーティング ポリシーがそのようなハブに関連付けられている場合は、" セキュリティ保護付き仮想ハブ " と呼ばれます。

ハブ仮想ネットワーク

自分で作成して管理できる標準の Azure 仮想ネットワークです。 そのようなハブにセキュリティ ポリシーが関連付けられている場合は、ハブ仮想ネットワーク と呼ばれます。 現時点では、Azure Firewall ポリシーのみがサポートされています。 ワークロード サーバーが含まれるスポーク仮想ネットワークとサービスをピアリングすることができます。 どのスポークにもピアリングされていないスタンドアロンの仮想ネットワークでファイアウォールを管理することもできます。

"セキュリティ保護付き仮想ハブ" と "ハブ仮想ネットワーク" アーキテクチャの種類の詳しい比較については、「Azure Firewall Manager のアーキテクチャ オプション」を参照してください。

Azure Firewall Manager の機能

Azure Firewall Manager には、次の機能が用意されています。

Azure Firewall の一元的なデプロイと構成

異なる Azure リージョンとサブスクリプションにまたがる複数の Azure Firewall インスタンスを一元的にデプロイし、構成することができます。

階層型ポリシー (グローバルおよびローカル)

Azure Firewall Manager を使用して、複数のセキュリティで保護された仮想ハブにまたがる Azure Firewall ポリシーを一元的に管理できます。 中央の IT チームは、グローバル ファイアウォール ポリシーを作成し、チームを越えて組織全体のファイアウォール ポリシーを適用することができます。 ローカルで作成されたファイアウォール ポリシーを使用すると、DevOps のセルフサービス モデルで機敏性を向上させることができます。

高度なセキュリティのためにパートナーのサービスとしてのセキュリティと統合

Azure Firewall に加えて、パートナーのサービスとしてのセキュリティ (SECaaS) プロバイダーを統合して、仮想ネットワークとブランチ インターネット接続に対してより多くのネットワーク保護を提供できます。

この機能は、セキュリティ保護付き仮想ハブのデプロイでのみ利用できます。

仮想ネットワークからインターネット (V2I) へのトラフィックのフィルター処理

- 任意のパートナー セキュリティ プロバイダーを使用して、送信仮想ネットワーク トラフィックをフィルター処理します。

- Azure 上で実行されているクラウド ワークロードに対して、高度なユーザー対応のインターネット保護を使用します。

ブランチからインターネット (B2I) へのトラフィックのフィルター

Azure の接続とグローバル分散を使用して、ブランチからインターネットへのシナリオにパートナー フィルター処理を簡単に追加できます。

セキュリティ プロバイダーの詳細については、Azure Firewall Manager のセキュリティ パートナー プロバイダーに関するページを参照してください。

一元的なルート管理

スポーク仮想ネットワーク上でユーザー定義ルート (UDR) を手動で設定しなくても、フィルター処理とログ記録のためにセキュリティ保護付きハブにトラフィックをルーティングすることができます。

この機能は、セキュリティ保護付き仮想ハブのデプロイでのみ利用できます。

Azure Firewall for Branch から仮想ネットワーク (B2V)、仮想ネットワークから仮想ネットワーク (V2V)、および仮想ネットワークからインターネット (V2I) に並べて、ブランチからインターネット (B2I) へのトラフィック フィルター処理のパートナー プロバイダーを使用できます。

DDoS Protection プラン

Azure Firewall Manager では、仮想ネットワークを DDoS 保護プランに関連付けることができます。 詳細については、「Azure Firewall Manager を使用した Azure DDoS Protection プランの構成」を参照してください。

Web Application Firewall ポリシーを管理する

Azure Front Door や Azure Application Gateway などのアプリケーション配信プラットフォーム用に Web Application Firewall (WAF) ポリシーを一元的に作成し、関連付けることができます。 詳細については、「Web Application Firewall ポリシーを管理する」を参照してください。

利用可能なリージョン

Azure Firewall ポリシーは、複数のリージョンで使用できます。 たとえば、米国西部でポリシーを作成し、米国東部で使用することができます。

既知の問題

Azure Firewall Manager には、次の既知の問題があります。

| 問題 | 説明 | 対応策 |

|---|---|---|

| トラフィックの分割 | Microsoft 365 と Azure パブリック PaaS トラフィックの分割は現在サポートされていません。 そのため、V2I または B2I にパートナー プロバイダーを選択すると、パートナー サービスを介してすべての Azure Public PaaS および Microsoft 365 トラフィックも送信されます。 | ハブでのトラフィックの分割を調査中です。 |

| 基本ポリシーがローカル ポリシーと同じリージョンにある必要がある | 基本ポリシーと同じリージョンにすべてのローカル ポリシーを作成します。 セキュリティ保護付きハブ上の 1 つのリージョンで作成されたポリシーを、別のリージョンから適用することもできます。 | 調査中 |

| セキュリティで保護された仮想ハブ デプロイでのハブ間トラフィックのフィルター処理 | セキュリティ保護付き仮想ハブからセキュリティ保護付き仮想ハブへの通信のフィルター処理は、ルーティング インテント機能でサポートされています。 | Azure Firewall Manager で [ハブ間] を [有効] に設定して、Virtual WAN ハブでルーティング インテントを有効にします。 この機能の詳細については、ルーティング インテントのドキュメント を参照してください。 ハブ間トラフィックのフィルター処理を有効にする唯一の Virtual WAN ルーティング構成は、ルーティング インテントです。 |

| プライベート トラフィック フィルターが有効になっている場合のブランチ間のトラフィック | ルーティング インテントが有効になっている場合は、セキュリティで保護されたハブ シナリオで Azure Firewall によってブランチ間のトラフィックを検査できます。 | Azure Firewall Manager で [ハブ間] を [有効] に設定して、Virtual WAN ハブでルーティング インテントを有効にします。 この機能の詳細については、ルーティング インテントのドキュメント を参照してください。 ブランチからブランチへのプライベート トラフィックを有効にする唯一の Virtual WAN ルーティング構成は、ルーティング インテントです。 |

| 同じ Virtual WAN を共有するすべてのセキュリティ保護付き仮想ハブは同じリソース グループに存在する必要がある | この動作は、今日の Virtual WAN ハブに合わせたものです。 | 複数の異なるリソース グループにセキュリティ保護付き仮想ハブを作成できるようにするには、複数の Virtual WAN を作成します。 |

| 一括 IP アドレス追加が失敗する | 複数のパブリック IP アドレスを追加すると、セキュリティで保護されたハブ ファイアウォールがエラー状態になります。 | より少ない増分のパブリック IP アドレスを追加します。 たとえば、一度に 10 個を追加します。 |

| DDoS Protection がセキュリティ保護付き仮想ハブでサポートされていない | DDoS Protection は vWAN と統合されていません。 | 調査中 |

| アクティビティ ログが完全にはサポートされていない | 現在、ファイアウォール ポリシーでは、アクティビティ ログはサポートされていません。 | 調査中 |

| ルールの説明が完全にサポートされていない | ファイアウォール ポリシーで、ARM エクスポート内のルールの説明が表示されません。 | 調査中 |

| Azure Firewall Manager で、静的およびカスタムのルートが上書され、仮想 WAN ハブのダウンタイムの原因となっている。 | Azure Firewall Manager を使用して、カスタムまたは静的ルートを使用して構成されたデプロイの設定を管理しないでください。 Firewall Manager からの更新によって、静的またはカスタムのルート設定が上書きされる可能性があります。 | 静的またはカスタムのルートを使用する場合は、[Virtual WAN] ページを使用してセキュリティ設定を管理し、Azure Firewall Manager を使用した構成は避けてください。 詳細については、「シナリオ: Azure Firewall - カスタム」をご覧ください。 |