Azure Firewall と Azure Standard Load Balancer を統合する

Azure Firewall と Azure Standard Load Balancer (パブリックまたは内部) を仮想ネットワークに統合できます。

内部ロード バランサーと Azure Firewall を統合すると、設計が大幅に簡素化されるため、統合することをお勧めします。 パブリック ロード バランサーが既にデプロイされていて、今後もその環境を維持したい場合は、そのパブリック ロード バランサーを使用できます。 ただし、パブリック ロード バランサーのシナリオでは、機能が無効になる可能性がある非対称ルーティングの問題を認識しておく必要があります。

Azure Load Balancer の詳細については、Azure Load Balancer とは何かに関する記事を参照してください。

パブリック ロード バランサー

パブリック ロード バランサーを使用する場合、ロード バランサーはパブリック フロントエンド IP アドレスを使用してデプロイされます。

非対称ルーティング

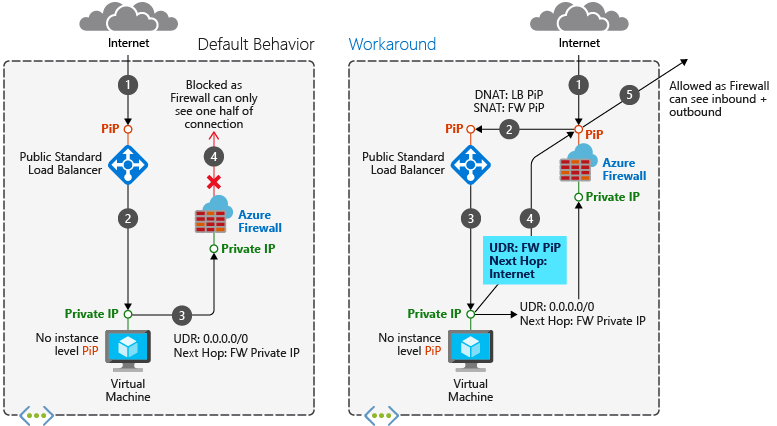

非対称ルーティングとは、パケットが送信先に到達するために通過するパスと、送信元に戻るために通過するパスが異なるルーティングです。 この問題は、サブネットの既定のルートにファイアウォールのプライベート IP アドレスが含まれているときに、パブリック ロード バランサーを使用した場合に発生します。 この場合、ロード バランサーの受信トラフィックはパブリック IP アドレス経由で受信されますが、復路のパスはファイアウォールのプライベート IP アドレスを通過します。 ファイアウォールはステートフルであり、そのような確立済みのセッションを認識しないため、返されるパケットは破棄されます。

ルーティングの問題を修正する

Azure Firewall をサブネットにデプロイするときの 1 つの手順は、AzureFirewallSubnet 上のファイアウォールのプライベート IP アドレスを通過するようにパケットを方向づけるサブネット用の既定のルートを作成することです。 詳細については、「チュートリアル:Deploy and configure Azure Firewall using the Azure portal (チュートリアル: Azure portal を使用して Azure Firewall のデプロイと構成を行う)」を参照してください。

ロード バランサーのシナリオにファイアウォールを導入するときに、インターネット トラフィックがファイアウォールのパブリック IP アドレス経由で到着するように設定できます。 そこから、ファイアウォールによってファイアウォール規則が適用され、パケットがロードバランサーのパブリック IP アドレスに NAT されます。 ここで問題が発生します。 パケットはファイアウォールのパブリック IP アドレスに到着しますが、プライベート IP アドレス経由でファイアウォールに戻ります (既定のルートが使用されます)。 この問題を回避するには、ファイアウォールのパブリック IP アドレス用に別のホスト ルートを作成します。 ファイアウォールのパブリック IP アドレスに到着するパケットは、インターネット経由でルーティングされます。 これにより、ファイアウォールのプライベート IP アドレスへの既定のルートの使用が回避されます。

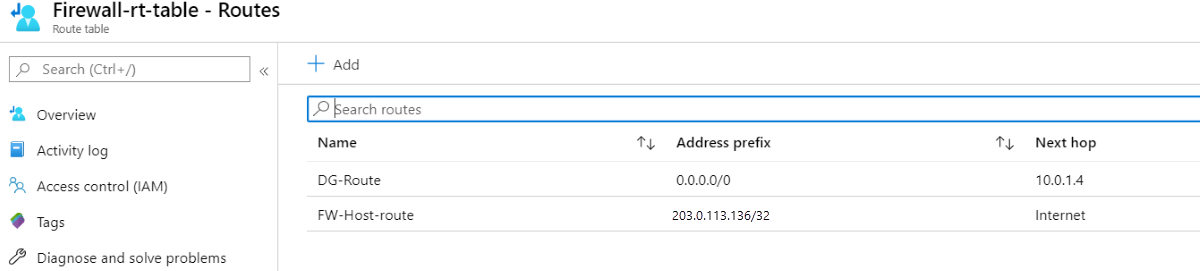

ルート テーブルの例

たとえば、パブリック IP アドレスが 203.0.113.136 で、プライベート IP アドレスが 10.0.1.4 のファイアウォールの場合、ルートは次のようになります。

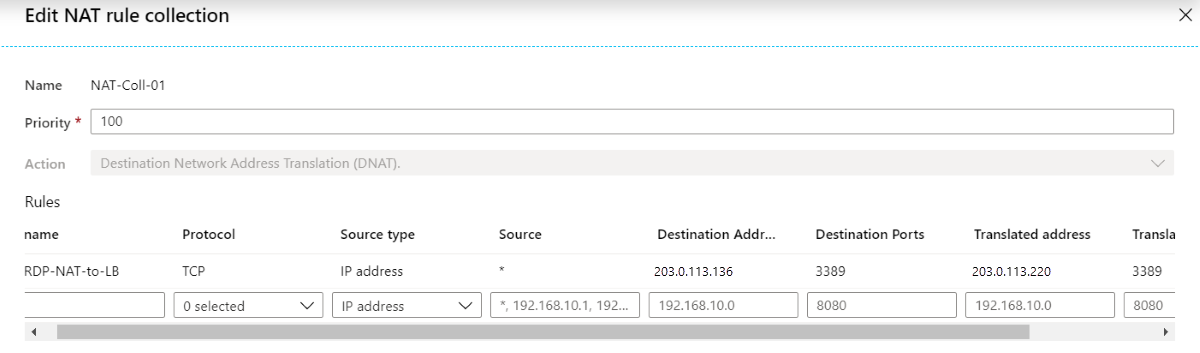

NAT 規則の例

次の例では、NAT 規則によって、RDP トラフィックの宛先が、203.0.113.136 のファイアウォールから 203.0.113.220 のロード バランサーに変換されます。

正常性プローブ

TCP 正常性プローブをポート 80 に使用する場合、または HTTP/HTTPS プローブを使用する場合は、ロード バランサー プール内のホストでWeb サービスが実行されている必要があることに注意してください。

内部ロード バランサー

内部ロード バランサーを使用する場合、ロード バランサーはプライベート フロントエンド IP アドレスでデプロイされます。

このシナリオでは、非対称ルーティングの問題はありません。 受信パケットはファイアウォールのパブリック IP アドレスに到着し、ロード バランサーのプライベート IP アドレスに変換された後、同じ復路のパスを使用してファイアウォールのプライベート IP アドレスに戻ります。

そのため、このシナリオはパブリック ロード バランサーのシナリオと同じようにデプロイできますが、ファイアウォールのパブリック IP アドレスのホスト ルートは必要ありません。

バックエンド プール内の仮想マシンは、Azure Firewall 経由で送信インターネット接続が可能です。 ファイアウォールをネクスト ホップとして使用して、仮想マシンのサブネット上にユーザー定義ルートを構成します。

追加のセキュリティ

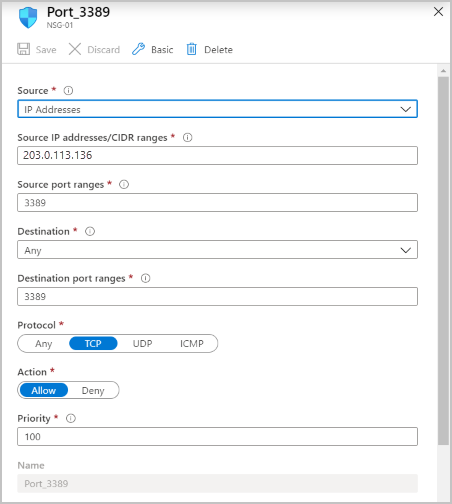

負荷分散シナリオのセキュリティを強化するために、ネットワーク セキュリティ グループ (NSG) を使用できます。

たとえば、負荷分散される仮想マシンが配置されているバックエンドのサブネット上に NSG を作成できます。 ファイアウォールの IP アドレスまたはポートからの受信トラフィックが許可されます。

NSG について詳しくは、「セキュリティ グループ」をご覧ください。

次のステップ

- Azure Firewall のデプロイおよび構成方法について説明します。