Azure Firewall Premium の機能

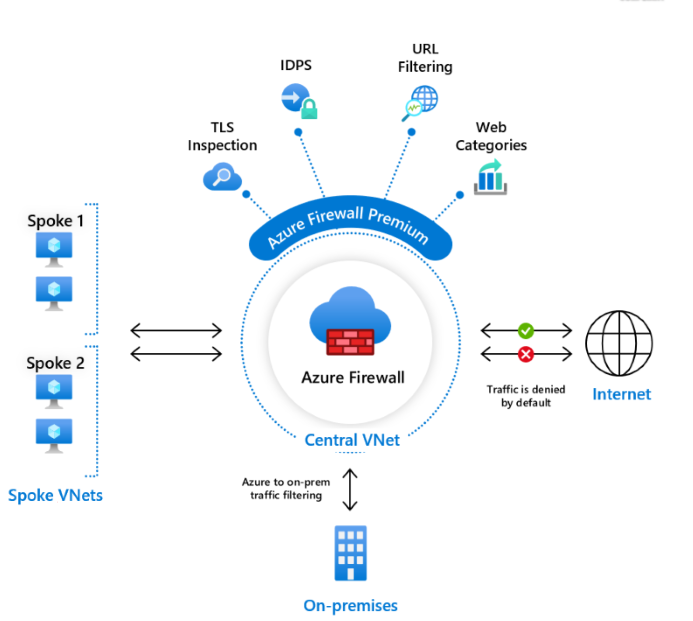

Azure Firewall Premium では、決済業界や医療業界など、機密性が高く、規制された環境のニーズを満たす高度な脅威保護が提供されます。

組織は、IDPS や TLS インスペクションなどの Premium Stock-Keeping Unit (SKU) 機能を使用して、マルウェアやウイルスがネットワーク全体に横方向と水平方向の両方に広がるのを防ぐことができます。 IDPS および TLS 検査のパフォーマンス要求の増加に対応するために、Azure Firewall Premium ではより強力な仮想マシン SKU が使用されます。 Standard SKU と同様に、Premium SKU はシームレスに最大 100 Gbps まで拡張でき、可用性ゾーンと統合して、99.99% のサービス レベル アグリーメント (SLA) をサポートできます。 Premium SKU は、Payment Card Industry Data Security Standard (PCI DSS) 環境のニーズに準拠しています。

Azure Firewall Premium には次の機能が含まれています。

- TLS 検査 - アウトバウンド トラフィックを復号化し、データを処理し、その後にデータを暗号化して宛先に送信します。

- IDPS - ネットワーク侵入検出と防止システム (IDPS) を使用すると、ネットワーク アクティビティを監視して悪意のあるアクティビティがないか確認し、このアクティビティに関する情報をログに記録し、それを報告して、任意でそのブロックを試みることができます。

- URL フィルタリング - Azure Firewall の FQDN フィルタリング機能を、URL 全体と追加のパスを考慮するように拡張します。 たとえば、

www.contoso.comの代わりにwww.contoso.com/a/cとなります。 - Web カテゴリ - 管理者は、ギャンブルの Web サイトやソーシャル メディアの Web サイトといった Web サイト カテゴリへのユーザーのアクセスを許可または拒否できます。

すべてのファイアウォール SKU の Azure Firewall 機能を比較するには、「ニーズを満たす適切な Azure Firewall SKU を選択する」を参照してください。

TLS インスペクション

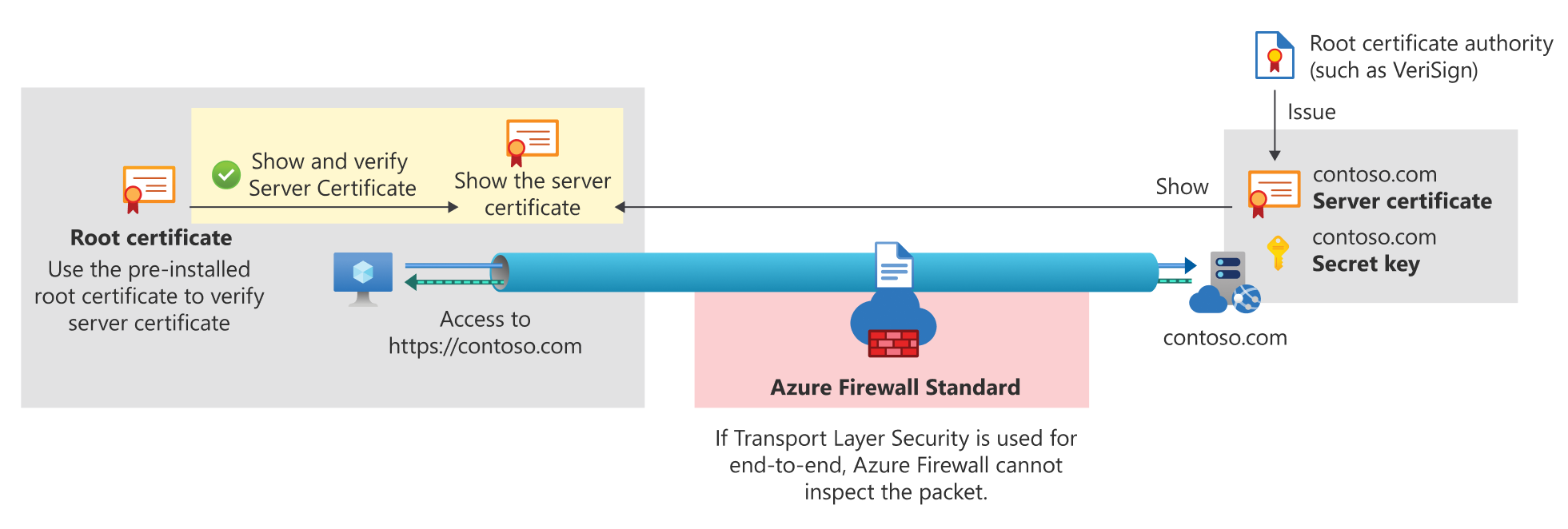

TLS (トランスポート層セキュリティ) プロトコルは、主に、2 つ以上の通信アプリケーション間で証明書を使用することで、プライバシー、整合性、および信頼性を確保する暗号を提供します。 これはアプリケーション層で実行され、HTTP プロトコルを暗号化するために広く使用されています。

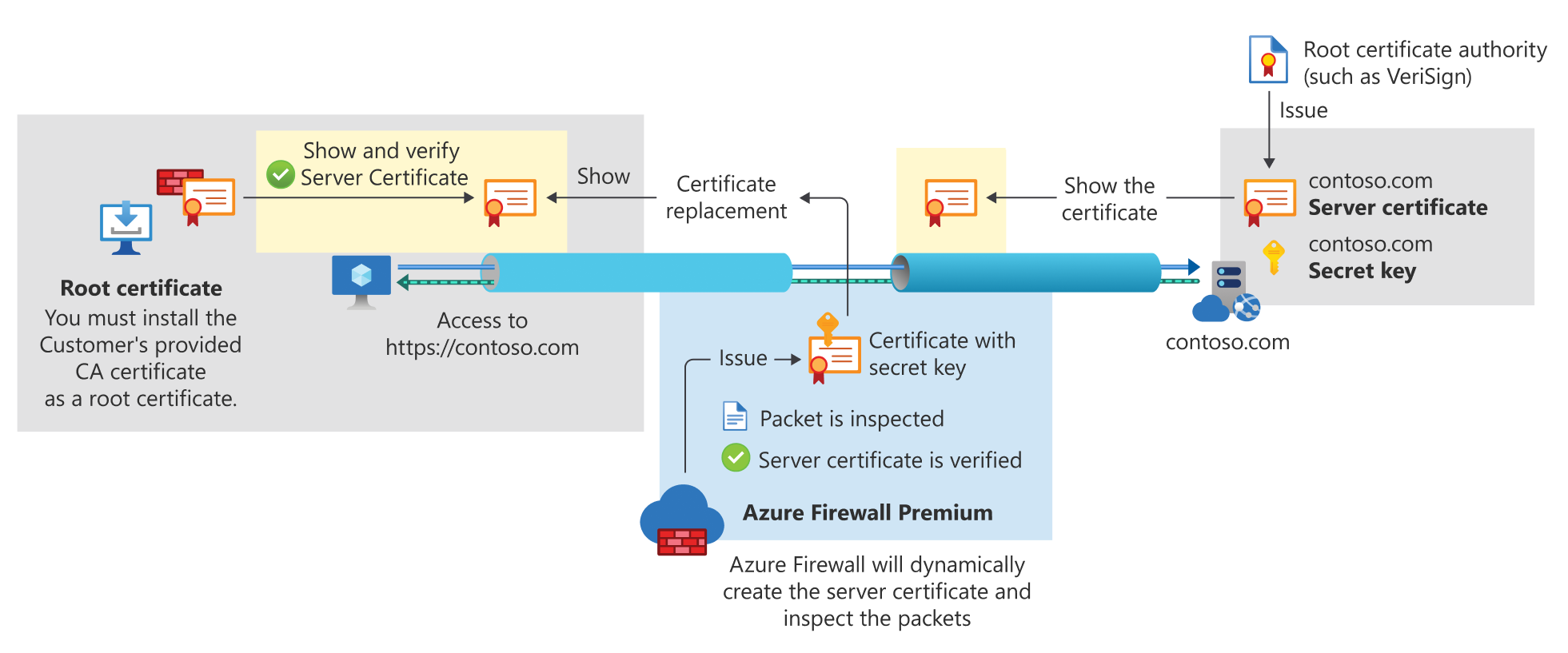

暗号化されたトラフィックにはセキュリティ上のリスクが存在する可能性があり、不正なユーザー アクティビティや悪意のあるトラフィックが隠されている場合があります。 次の図に示すように、TLS インスペクションを使用しない Azure Firewall の場合、暗号化された TLS トンネル内を流れるデータは可視化されません。そのため、完全な保護範囲を提供することはできません。

2 番目の図に示すように、Azure Firewall Premium は HTTPS の TLS 接続を終了して検査し、悪意のあるアクティビティを検出、アラートを生成し、軽減します。 ファイアウォールでは、2 つの専用 TLS 接続が作成されます。1 つは Web サーバー (contoso.com) との接続、もう 1 つはクライアントとの接続です。 お客様から提供された CA 証明書を使用して、Web サーバー証明書を置き換え、クライアントと共有してファイアウォールとクライアント間の TLS 接続を確立する、オンザフライ証明書を生成します。

TLS インスペクションを使用しない Azure Firewall:

TLS インスペクションを使用する Azure Firewall:

Azure Firewall では、次のユース ケースがサポートされています。

送信 TLS 検査

Azure でホストされている内部クライアントからインターネットに送信される悪意のあるトラフィックから保護します。

東西 TLS 検査 (オンプレミス ネットワークとの間のトラフィックが含まれます)

Azure 内から送信された悪意のある可能性のあるトラフィックから Azure ワークロードを保護します。

Azure Application Gateway の Azure Web Application Firewall では、次のユース ケースがサポートされています。

受信 TLS 検査

Azure でホストされている内部サーバーまたはアプリケーションを、インターネットまたは外部ネットワークから届いた悪意のある要求から保護します。 Application Gateway では、エンドツーエンドの暗号化が提供されます。

関連情報については、以下をご覧ください。

ヒント

TLS 1.0 と 1.1 は非推奨になっていて、サポートされません。 TLS 1.0 と 1.1 のバージョンの TLS/SSL (Secure Sockets Layer) は脆弱であることが確認されています。現在、これらは下位互換性を維持するために使用可能ですが、推奨されていません。 できるだけ早く TLS 1.2 に移行してください。

Azure Firewall Premium の中間 CA 証明書の要件に関する詳細については、「Azure Firewall Premium の証明書」を参照してください。

TLS 検査の詳細については、「Azure Firewall での TLS 検査のための POC の構築」を参照してください。

IDPS

ネットワーク侵入検出と防止システム (IDPS) を使用すると、ネットワークを監視して悪意のあるアクティビティがないか確認し、このアクティビティに関する情報をログに記録し、それを報告して、必要に応じてそのブロックを試みることができます。

Azure Firewall Premium にはシグネチャベースの IDPS が用意されており、ネットワーク トラフィック内のバイト シーケンスやマルウェアによって使用される既知の悪意のある命令シーケンスなど、特定のパターンを探すことによって攻撃を迅速に検出できます。 IDPS シグネチャは、アプリケーションとネットワーク レベルの両方のトラフィック (レイヤー 3 から 7) に適用できます。 これらはフル マネージドであり、継続的に更新されます。 IDPS は、受信、スポークツースポーク (東西)、および送信トラフィックに適用できます。 スポーク対スポーク (東西) には、オンプレミス ネットワークとの間で送信されるトラフィックが含まれます。 プライベート IP 範囲機能を使用して、IDPS プライベート IP アドレス範囲を構成できます。 詳細については、「 IDPS プライベート IP 範囲」を参照してください。

Azure Firewall シグネチャ/ルールセットには次のものが含まれます。

- 実際のマルウェア、コマンド アンド コントロール、エクスプロイト キット、さらには従来の防止方法では見逃されていた、実害の出ている悪意のあるアクティビティについて、フィンガープリントを重視。

- 50 以上のカテゴリで 67,000 を超えるルール。

- カテゴリには、マルウェアのコマンド アンド コントロール、フィッシング、トロイの木馬、ボットネット、情報イベント、エクスプロイト、脆弱性、SCADA ネットワーク プロトコル、エクスプロイト キット アクティビティなどが含まれます。

- 20 ~ 40 以上の新しいルールが毎日リリースされます。

- グローバル センサー ネットワーク フィードバック ループなどの最先端のマルウェア検出技術 を使用した、低い擬陽性率。

IDPS を使用すると、暗号化されていないトラフィックに対するすべてのポートとプロトコルの攻撃を検出できます。 ただし、HTTPS トラフィックを検査する必要がある場合、Azure Firewall ではその TLS 検査機能を使用してトラフィックを復号化し、悪意のあるアクティビティをより的確に検出できます。

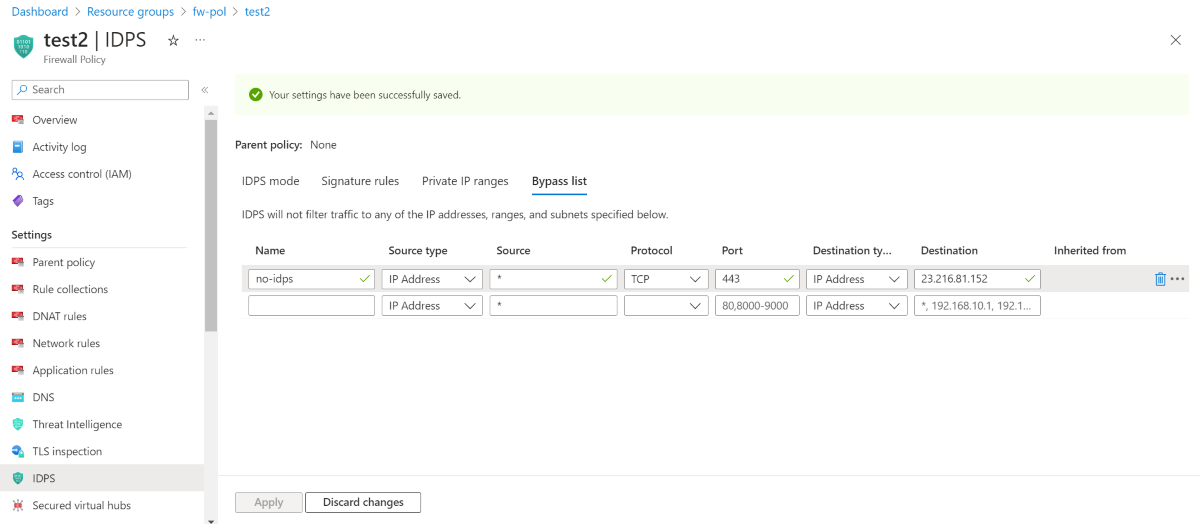

IDPS バイパス一覧は、バイパス一覧に指定された IP アドレス、範囲、サブネットへのトラフィックをフィルター処理しないようにすることができる構成です。 IDPS バイパス一覧は、スループットのパフォーマンスを向上させることを目的としたものではありません。ファイアウォールは、ユース ケースに関連するパフォーマンスの影響を引き続き受けるためです。 詳細については、「Azure Firewall のパフォーマンス」を参照してください。

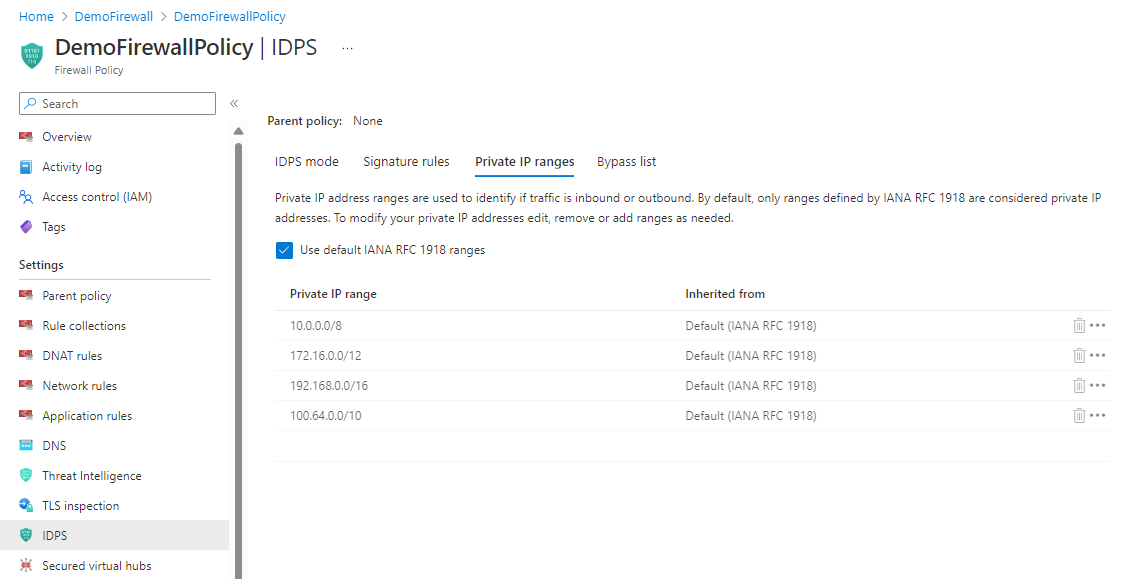

IDPS プライベート IP 範囲

Azure Firewall Premium IDPS では、プライベート IP アドレス範囲を使用して、トラフィックが受信、送信、または内部 (East-West) であるかどうかを識別します。 各署名は、署名規則テーブルに示すように、特定のトラフィックの方向に適用されます。 既定では、IANA RFC 1918 で定義されている範囲のみがプライベート IP アドレスと見なされます。 そのため、プライベート IP アドレス範囲からプライベート IP アドレス範囲に送信されるトラフィックは内部と見なされます。 プライベート IP アドレスを変更する場合、必要に応じて範囲を簡単に編集、削除、追加できるようになりました。

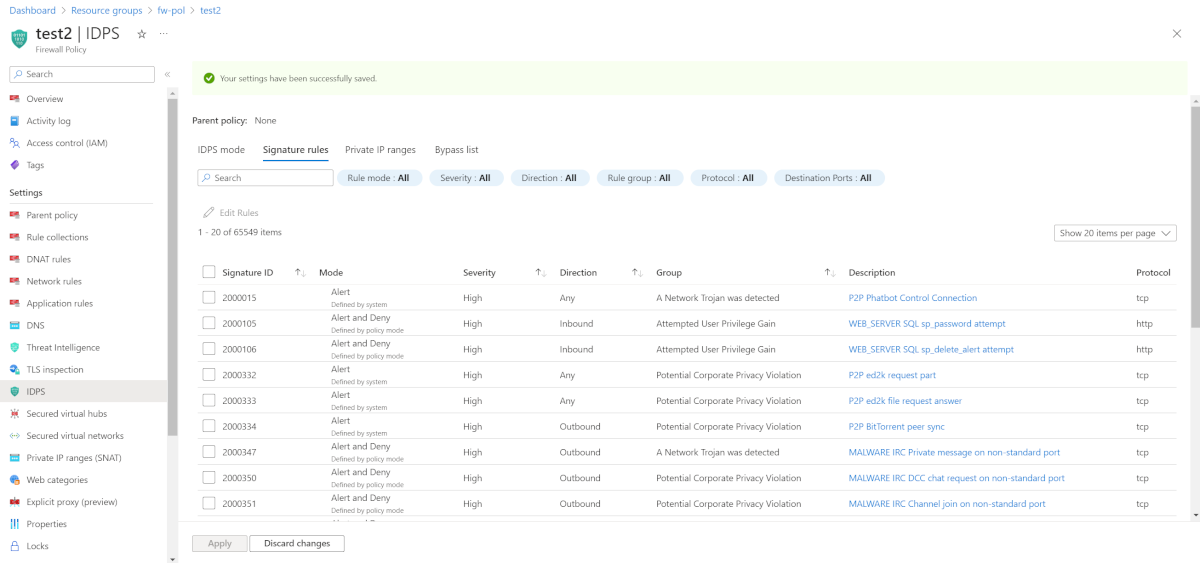

IDPS シグネチャ規則

IDPS シグネチャ規則を使用すると、以下を行うことができます。

1 つ以上のシグネチャをカスタマイズし、それらのモードを [無効化済み] 、 [アラート] 、 [アラートを出して拒否] に変更します。 カスタマイズされた IDPS ルールの最大数が 10,000 を超えないようにしてください。

たとえば、正当な要求が、不完全なシグネチャが原因で Azure Firewall によってブロックされる誤検知が発生する場合、ネットワーク規則ログのシグネチャ ID を使用し、IDPS モードをオフに設定できます。 これにより、"不完全な" 署名が無視され、誤検知の問題が解決されます。

優先順位の低いアラートを頻繁に作成することで優先度の高いアラートの可視性を妨げている署名に対しても、同様の微調整手順を適用できます。

67,000 を超えるシグネチャの包括的なビューを取得する

スマート検索

このアクションでは、任意の種類の属性を使用して、シグネチャ データベース全体を検索できます。 たとえば、検索バーに ID を入力して特定の CVE ID を検索し、その CVE を管理しているシグネチャを検出できます。

IDPS シグネチャ ルールには次のプロパティがあります。

| 列 | 説明 |

|---|---|

| 署名 ID | 各シグネチャの内部 ID。 この ID は、Azure Firewall ネットワーク ルール ログにも示されます。 |

| モード | シグネチャがアクティブかどうか、また、一致したトラフィックをファイアウォールがドロップ (またはアラートを生成) するかどうかを示します。 次のシグネチャ モードで IDPS モードをオーバーライドできます - [無効]: ファイアウォールでシグネチャが有効になりません。 - [注意]: 疑わしいトラフィックが検出されると、アラートが送信されます。 - [アラートを出して拒否]: アラートが送信され、疑わしいトラフィックはブロックされます。 [警告のみ] として定義されるシグネチャ カテゴリはほとんどありません。そのため既定では、IDPS モードが [アラートを出して拒否] に設定されていても、シグネチャと一致するトラフィックはブロックされません。 これらの特定のシグネチャを [アラートを出して拒否] モードにカスタマイズすることで、これをオーバーライドできます。 IDPS 署名モードは、次のいずれかの理由で決定されます。 1. ポリシー モードによって定義される - 署名モードは、既存のポリシーの IDPS モードから派生します。 2. 親ポリシーによって定義される - 署名モードは、親ポリシーの IDPS モードから派生します。 3. オーバーライド - 署名モードをオーバーライドしてカスタマイズできます。 4. システムによって定義される - 署名モードは、そのカテゴリのためにシステムによって "警告のみ" に設定されています。 この署名モードはオーバーライドできます。 注: IDPS アラートは、ポータルからネットワーク ルール ログ クエリによって利用できます。 |

| 重大度 | 各シグネチャには、それが実際の攻撃である確率を示す重大度レベルが関連付けられ、優先度が割り当てられています。 - 低 (優先度 3): 異常なイベントとは、通常はネットワークで発生しないイベントか、情報イベントがログに記録されるイベントです。 攻撃の確率は低くなります。 - 中 (優先度 2): このシグネチャは、疑わしい性質を備えた攻撃を示しています。 管理者によるさらなる調査が必要です。 - 高 (優先度 1): この攻撃シグネチャは、深刻な性質を備えた攻撃が開始されようとしていることを示しています。 正当な目的を持ったパケットである確率はほとんどありません。 |

| Direction | シグネチャが適用されるトラフィックの方向。 - [受信]: インターネットから着信するトラフィックと構成済みのプライベート IP アドレス範囲宛てのトラフィックにのみシグネチャが適用されます。 - [送信]: 構成済みのプライベート IP アドレス範囲からインターネットに送信されるトラフィックにのみシグネチャが適用されます。 - [内部]: 構成済みのプライベート IP アドレス範囲との間で送受信されるトラフィックにのみシグネチャが適用されます。 - 内部/受信: シグネチャは、構成済みのプライベート IP アドレス範囲から、またはインターネットから到着し、構成済みのプライベート IP アドレス範囲を宛先とするトラフィックに適用されます。 - 内部/送信: シグネチャは、構成済みのプライベート IP アドレス範囲から送信され、構成済みのプライベート IP アドレス範囲またはインターネットを宛先とするトラフィックに適用されます。 - [すべて]: トラフィックの方向に関係なく、シグネチャは常時適用されます。 |

| グループ | シグネチャが属しているグループの名前。 |

| 説明 | 次の 3 つの部分から成ります。 - カテゴリ名: シグネチャが属しているカテゴリの名前。「Azure Firewall IDPS シグネチャ ルールのカテゴリ」を参照してください。 - シグネチャの概要 - シグネチャが特定の CVE に関連付けられている場合の CVE-ID (オプション)。 |

| Protocol | このシグネチャに関連付けられているプロトコル。 |

| 送信元/宛先ポート | このシグネチャに関連付けられているポート。 |

| 最終更新日 | このシグネチャが最後に導入または変更された日付。 |

IDPS の詳細については、体験版で Azure Firewall IDPS を試す方法に関する記事を参照してください。

URL フィルタリング

URL フィルタリングは、Azure Firewall の FQDN フィルタリング機能を拡張して URL 全体が考慮対象になるようにします。 たとえば、www.contoso.com の代わりに www.contoso.com/a/c となります。

URL フィルタリングは、HTTP と HTTPS の両方のトラフィックに適用できます。 Azure Firewall Premium では、HTTPS トラフィックを検査する際にその TLS 検査機能を使用してトラフィックを復号化し、ターゲット URL を抽出してアクセスが許可されているものかどうかを検証できます。 TLS 検査には、アプリケーション規則レベルでのオプトインが必要です。 有効にすると、URL を使用して HTTPS でのフィルター処理ができるようになります。

Web カテゴリ

Web カテゴリでは、管理者は、ギャンブルの Web サイトやソーシャル メディアの Web サイトなどの Web サイト カテゴリへのユーザーのアクセスを許可または拒否できます。 Web カテゴリは Azure Firewall Standard にも含まれていますが、Azure Firewall Premium ではさらに細かく調整されています。 FQDN に基づくカテゴリと照合する Standard SKU の Web カテゴリ機能とは異なり、Premium SKU では、HTTP と HTTPS の両方のトラフィックについて URL 全体に従ってカテゴリを照合します。

Azure Firewall Premium Web カテゴリは、ファイアウォール ポリシーでのみ使用できます。 ポリシー SKU がファイアウォール インスタンスの SKU と一致していることを確認します。 たとえば、Firewall Premium インスタンスがある場合は、Firewall Premium ポリシーを使用する必要があります。

たとえば、Azure Firewall が www.google.com/news の HTTPS 要求をインターセプトする場合、次のような分類が想定されます。

Firewall Standard - FQDN 部分のみが検証されるため、

www.google.comは "検索エンジン" として分類されます。Firewall Premium - URL 全体が検証されるため、

www.google.com/newsは "ニュース" として分類されます。

カテゴリは、 [責任] 、 [高帯域幅] 、 [ビジネス利用] 、 [生産性の低下] 、 [一般的なネット サーフィン] 、 [未分類] の下で重要度に基づいて整理されています。 Web カテゴリの詳細については、「Azure Firewall の Web カテゴリ」を参照してください。

Web カテゴリのログ記録

アプリケーション ログでは、Web カテゴリによってフィルター処理されたトラフィックを表示できます。 Web カテゴリ フィールドは、ファイアウォール ポリシーのアプリケーション規則で明示的に構成されている場合にのみ表示されます。 たとえば、検索エンジンを明示的に拒否する規則が存在しない場合にユーザーが www.bing.com へのアクセスを要求した場合、Web カテゴリ メッセージとは異なる、既定の拒否メッセージだけが表示されます。 これは、Web カテゴリが明示的に構成されていないためです。

カテゴリの例外

Web カテゴリの規則の例外を作成できます。 規則コレクション グループ内で、より優先度の高い個別の許可または拒否の規則コレクションを作成します。 たとえば、優先度が 100 で www.linkedin.com を許可する規則コレクションと、優先順位が 200 でソーシャル ネットワーキングを拒否する規則コレクションを構成できます。 これにより、定義済みのソーシャル ネットワーク Web カテゴリの例外が作成されます。

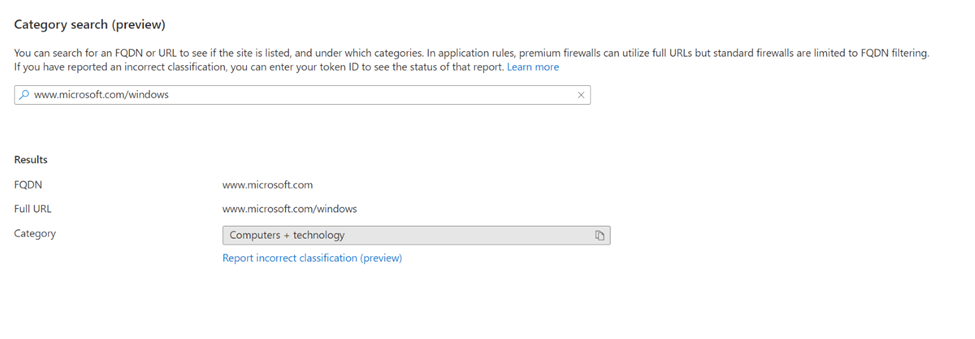

Web カテゴリ検索

Web カテゴリのチェック機能を使用して、特定の FQDN または URL がどのカテゴリであるかを識別できます。 これを使用するには、 [ファイアウォール ポリシー設定] の [Web カテゴリ] タブを選択します。 これは、宛先トラフィックのアプリケーション ルールを定義する場合に役立ちます。

重要

Web カテゴリ チェック機能を使用するには、ユーザーは、リソース グループ レベルではなく、サブスクリプション レベルの Microsoft.Network/azureWebCategories/* にアクセスできる必要があります。

カテゴリの変更

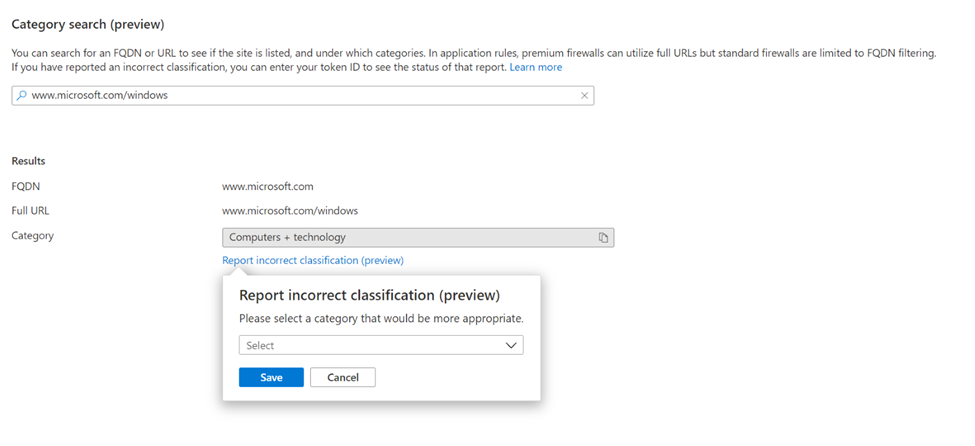

[Firewall Policy Settings] (ファイアウォール ポリシー設定)の [Web Categories] (Web カテゴリ) タブで、次の場合にカテゴリの変更を要求できます。

FQDN または URL が別のカテゴリの下にある必要があると思われる

or

分類されていない FQDN または URL に対して推奨されるカテゴリがある

カテゴリ変更レポートを送信すると、処理要求を受信したということを示すトークンが通知に表示されます。 検索バーにトークンを入力することで、要求が進行中か、拒否されたか、または承認されたかを確認できます。 これを行うには、必ずトークン ID を保存してください。

TLS 終端をサポートしていない Web カテゴリ

暗号化された特定の Web トラフィックは、プライバシーとコンプライアンス上の理由から、TLS 終端を使用して暗号化を解除することができません。 たとえば、企業ネットワーク経由で Web トラフィックを介して送信される従業員の健康データは、プライバシー上の理由から TLS で終端しないようにする必要があります。

その結果、次の Web カテゴリは TLS 終端をサポートしていません。

- Education

- Finance

- 政府

- 健康と医療

TLS 終端をサポートする 1 つ以上の URL が必要な場合は、回避策として、アプリケーション ルールに TLS 終端を含む URL を手動で追加することができます。 たとえば、この Web サイトを許可するアプリケーション ルールに www.princeton.edu を追加します。

サポートされているリージョン

Azure Firewall でサポートされているリージョンについては、リージョン別の利用可能な Azure 製品に関するセクションを参照してください。