Azure portal を使用して Azure Front Door カスタム ドメインで HTTPS を構成する

Azure Front Door では、独自のカスタム ドメインを使用すると、ご使用のアプリケーションに対するセキュリティで保護されたトランスポート層セキュリティ (TLS) 配信が既定で有効になります。 カスタム ドメインと HTTPS の連携方法などの、カスタム ドメインの詳細については、「Azure Front Door のドメイン」を参照してください。

Azure Front Door では、Azure マネージド証明書とカスタマー マネージド証明書がサポートされます。 この記事では、Azure Front Door カスタム ドメイン用に両方の種類の証明書を構成する方法について説明します。

前提条件

- カスタム ドメインに対して HTTPS を構成する前に、Azure Front Door プロファイルを作成する必要があります。 詳しくは、「Azure Front Door プロファイルを作成する」を参照してください。

- カスタム ドメインがまだない場合は、最初にカスタム ドメインをドメイン プロバイダーから購入する必要があります。 たとえば、カスタム ドメイン名の購入に関するページを参照してください。

- Azure を使用して DNS ドメインをホストしている場合は、ドメイン プロバイダーのドメイン ネーム システム (DNS) を Azure DNS に委任する必要があります。 詳細については、「Azure DNS へのドメインの委任」を参照してください。 DNS ドメインを処理するためにドメイン プロバイダーを使用している場合は、このようにしないと、要求された DNS TXT レコードを入力して手動でドメインを検証する必要があります。

Azure 以外の事前検証済みドメイン用の Azure Front Door マネージド証明書

独自のドメインがあり、ドメインが Azure Front Door のドメインを事前検証する別の Azure サービスにまだ関連付けられていない場合は、下の手順に従ってください。

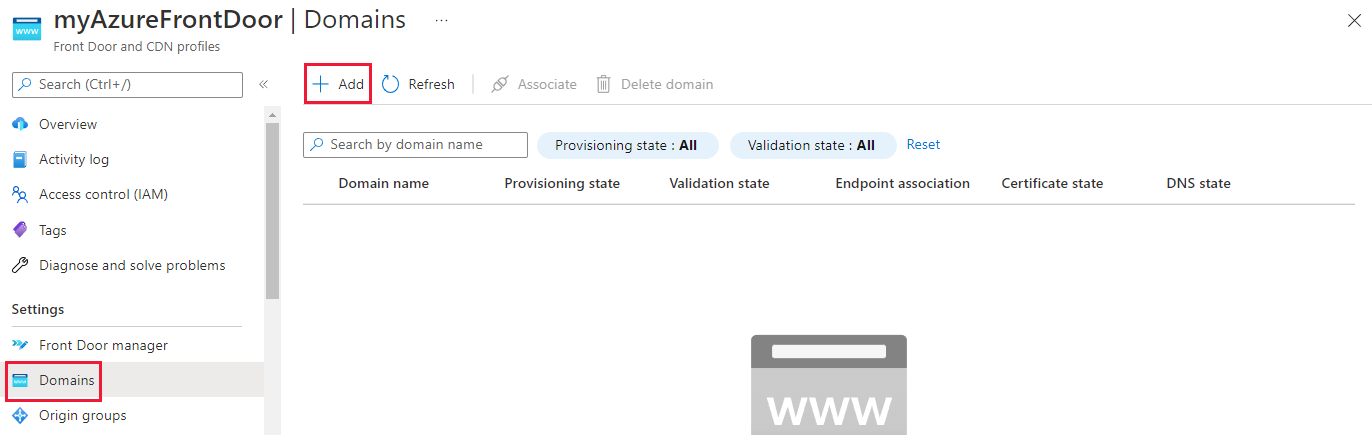

[設定] で、Azure Front Door プロファイルの [ドメイン] を選択します。 次に、[+ 追加] を選択し、新しいドメインを追加します。

[ドメインの追加] ペインで次の情報を入力または選択します。 その後、[追加] を選択して、カスタム ドメインをオンボードします。

![[Azure マネージド DNS] が選択された [ドメインの追加] ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/add-domain-azure-managed.png)

設定 値 ドメインの種類 [Azure 以外の事前検証済みドメイン] を選択します。 DNS 管理 [Azure マネージド DNS (推奨)] を選択します。 DNS ゾーン カスタム ドメインをホストする Azure DNS ゾーンを選択します。 カスタム ドメイン 既存のドメインを選択するか、新しいドメインを追加します。 HTTPS [AFD マネージド (推奨)] を選択します。 カスタム ドメインを有効にする手順に従って、カスタム ドメインを検証してエンドポイントに関連付けます。

カスタム ドメインがエンドポイントに正常に関連付けられた後、Azure Front Door によって証明書が生成され、デプロイされます。 このプロセスは、完了するまでに数分から 1 時間かかる可能性があります。

Azure の事前検証済みドメイン用の Azure マネージド証明書

独自のドメインがあり、ドメインが Azure Front Door のドメインを事前検証する別の Azure サービスに関連付けられている場合は、下の手順に従ってください。

[設定] で、Azure Front Door プロファイルの [ドメイン] を選択します。 次に、[+ 追加] を選択し、新しいドメインを追加します。

![[ドメイン] ランディング ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/add-new-custom-domain.png)

[ドメインの追加] ペインで次の情報を入力または選択します。 その後、[追加] を選択して、カスタム ドメインをオンボードします。

![事前検証済みドメインを含む [ドメインの追加] ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/add-pre-validated-domain.png)

設定 値 ドメインの種類 [Azure の事前検証済みドメイン] を選択します。 事前検証済みカスタム ドメイン Azure サービスの候補リストからカスタム ドメイン名を選択します。 HTTPS [Azure マネージド] を選択します。 カスタム ドメインを有効にする手順に従って、カスタム ドメインを検証してエンドポイントに関連付けます。

カスタム ドメインがエンドポイントに正常に関連付けられた後、Azure Front Door マネージド証明書が Azure Front Door にデプロイされます。 このプロセスは、完了するまでに数分から 1 時間かかる可能性があります。

独自の証明書を使用する

独自の TLS 証明書を使用するように選択することもできます。 TLS 証明書は、所定の要件を満たしている必要があります。 詳細については、「証明書の要件」をご覧ください。

Key Vault と証明書を準備する

Azure Front Door TLS 証明書を保存する別の Azure Key Vault インスタンスを作成します。 詳しくは、Key Vault インスタンスの作成に関する記事をご覧ください。 証明書を既にお持ちの場合には、新しい Key Vault インスタンスにアップロードできます。 それ以外の場合は、いずれかの証明機関 (CA) パートナーから Key Vault を介して新しい証明書を作成できます。

現在、Azure Front Door がキー コンテナーにアクセスできるように認証する方法は、次の 2 つです。

- マネージド ID: Azure Front Door でマネージド ID を使用してキー コンテナーに対して認証を行います。 このメソッドが推奨される理由は、より安全性が高く、資格情報を管理する必要がないためです。 詳細については、Azure Front Door でのマネージド ID の使用に関するセクションを参照してください。 このメソッドを使用している場合は、「デプロイする Azure Front Door の証明書を選択する」までスキップしてください。

- アプリ登録: Azure Front Door でアプリ登録を使用してキー コンテナーに対して認証を行います。 このメソッドは推奨されておらず、今後廃止される予定です。 詳細については、Azure Front Door でのアプリ登録の使用に関するセクションを参照してください。

警告

*Azure Front Door では現在、同じサブスクリプションの Key Vault のみがサポートされています。 異なるサブスクリプションの Key Vault を選択すると、エラーが発生します。

- Azure Front Door では、楕円曲線暗号化アルゴリズムを使用した証明書はサポートされていません。 また、証明書には、リーフおよび中間証明書が存在する完全な証明書チェーンが必要です。 ルート CA は、Microsoft の信頼された CA のリストに含まれている必要もあります。

Azure Front Door を登録する

Microsoft Graph PowerShell または Azure CLI を使用して、Microsoft Entra ID にアプリとして Azure Front Door 用のサービス プリンシパルを登録します。

Note

- このアクションには、Microsoft Entra ID でユーザー アクセス管理者のアクセス許可が必要です。 登録は、Microsoft Entra テナントごとに 1 回だけ実行する必要があります。

- すべての Azure テナントとサブスクリプションで、205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 と d4631ece-daab-479b-be77-ccb713491fc0 のアプリケーション ID は、Azure Front Door の Standard および Premium に対して Azure によって事前に定義されています。 Azure Front Door (クラシック) のアプリケーション ID は異なります。

必要に応じて、PowerShell でローカル コンピューターに Microsoft Graph PowerShell をインストールします。

PowerShell を使用して、次のコマンドを実行します。

Azure パブリック クラウド:

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Azure Government クラウド:

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

キー コンテナーへの Azure Front Door のアクセス権を付与する

Azure Front Door 専用に作成した新しい Key Vault アカウントの証明書にアクセスするためのアクセス許可を Azure Front Door に付与します。 Azure Front Door で証明書を取得するのに必要なのは、GET アクセス許可を証明書とシークレットに付与することのみです。

Key Vault アカウントで、[アクセス ポリシー] を選択します。

[新規追加作成]か [作成]を選択して新しいアクセス ポリシーを作成します。

[シークレットのアクセス許可] で [取得] を選択して、Azure Front Door に証明書の取得を許可します。

[証明書のアクセス許可] で [取得] を選択して、Azure Front Door に証明書の取得を許可します。

[プリンシパルの選択] で、205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 を検索し、[Microsoft.AzureFrontDoor-Cdn] を選択します。 [次へ] を選択します。

[アプリケーション] で、 [次へ] を選択します。

[確認および作成] で、 [作成] を選択します。

Note

キー コンテナーがネットワーク アクセス制限で保護されている場合は、信頼できる Microsoft サービスから キー コンテナーにアクセスできるようにしてください。

これで、Azure Front Door から、この キー コンテナーとここに格納されている証明書にアクセスできるようになりました。

デプロイする Azure Front Door の証明書を選択する

ポータルで、Azure Front Door Standard/Premium に戻ります。

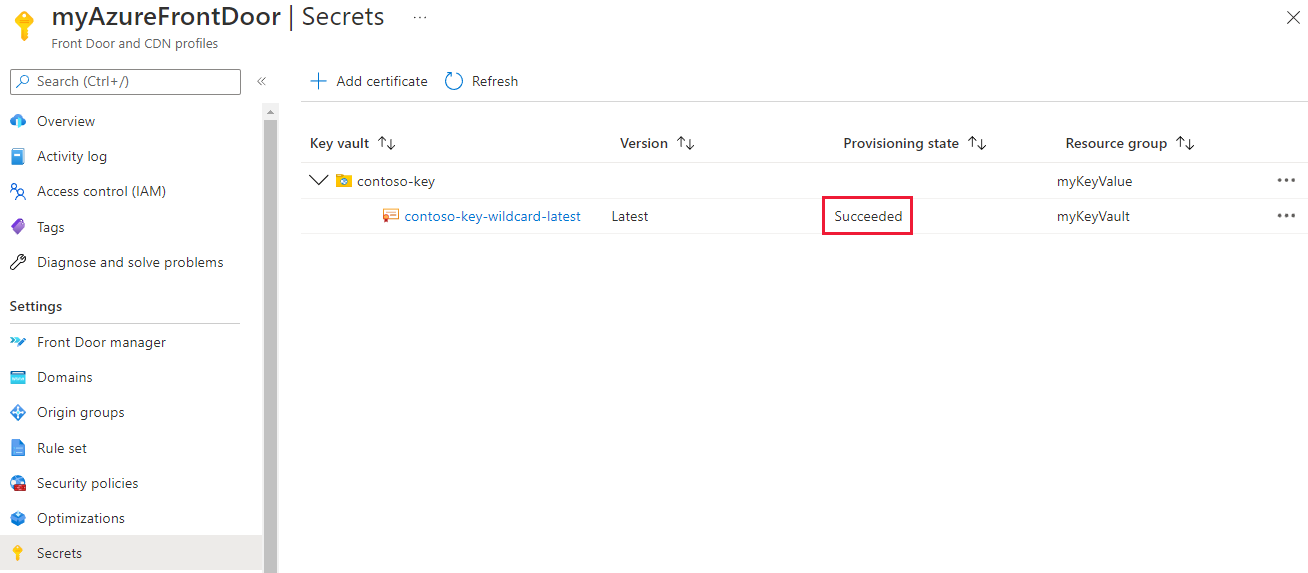

[設定] の下の [シークレット] に移動し、[+ 証明書の追加] を選択します。

![Azure Front Door の [シークレット] ランディング ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/add-certificate.png)

[証明書の追加] ペインで、Azure Front Door Standard/Premium に追加する証明書のチェックボックスをオンにします。

証明書を選択するときは、証明書のバージョンを選択する必要があります。 [最新] を選択すると、証明書がローテーション (更新) されるたびに Azure Front Door が自動的に更新されます。 証明書のローテーションを自分で管理したい場合は、特定の証明書バージョンを選択することもできます。

バージョンの選択を [最新] のままにして、[追加] を選択します。

![[証明書の追加] ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/add-certificate-page.png)

証明書が正常にプロビジョニングされると、新しいカスタム ドメインを追加するときにそれを使用できます。

[設定] の下の [ドメイン] に移動し、[+ 追加] を選択して新しいカスタム ドメインを追加します。 [ドメインの追加] ペインで、[HTTPS] に [Bring Your Own Certificate (BYOC)] を選択します。 [シークレット] では、候補リストから使用する証明書を選択します。

Note

選択した証明書の共通名は、追加するカスタム ドメインと一致する必要があります。

![[HTTPS] が示された [カスタム ドメインの追加] ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/add-custom-domain-https.png)

画面上の手順に従って証明書を検証します。 次に、カスタム ドメインの構成に関する記事で概説されているように、新しく作成したカスタム ドメインをエンドポイントに関連付けます。

証明書の種類を切り替える

ドメイン間で、Azure Front Door マネージド証明書とカスタマー マネージド証明書の使用を切り替えることができます。 詳細については、「Azure Front Door のドメイン」を参照してください。

証明書の状態を選択して、[証明書の詳細] ペインを開きます。

![[ドメイン] ランディング ペインの証明書の状態を示すスクリーンショット。](../media/how-to-configure-https-custom-domain/domain-certificate.png)

[証明書の詳細] ペインで、[Azure Front Door マネージド] と [Bring Your Own Certificate (BYOC)] を切り替えることができます。

[Bring Your Own Certificate (BYOC)] を選択した場合は、上記の手順に従って証明書を選択します。

[更新] を選択してドメインに関連付けられている証明書を変更します。

![[証明書の詳細] ペインを示すスクリーンショット。](../media/how-to-configure-https-custom-domain/certificate-details-page.png)

次のステップ

- Azure Front Door Standard/Premium でのキャッシュについて学習します。

- Azure Front Door のカスタム ドメインについて理解します。

- Azure Front Door を使用したエンド ツー エンド TLS について確認します。