証明書の作成方法

Key Vault (KV) 証明書は、作成するか、またはキー コンテナーにインポートすることができます。 KV 証明書を作成すると、秘密キーはキー コンテナー内に作成され、証明書の所有者に公開されることはありません。 以下に、Key Vault で証明書を作成する方法を説明します。

自己署名証明書を作成する: 公開/秘密キー ペアを作成して、証明書と関連付けます。 証明書は、独自のキーで署名されます。

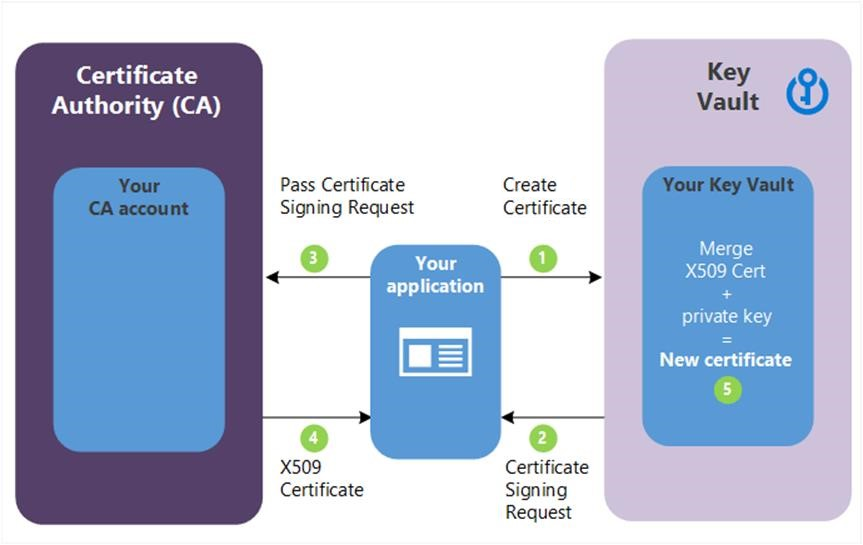

新しい証明書を手動で作成する: 公開/秘密キー ペアを作成し、X.509 証明書署名要求を生成します。 署名要求には、登録機関または証明機関が署名できます。 署名された x509 証明書を保留中のキー ペアとマージして、Key Vault の KV 証明を完成できます。 この方法では必要な手順が増えますが、秘密キーが作成されて Key Vault に限定されるため、セキュリティが強化されます。

以下の説明は、上の図の緑の文字の手順に対応しています。

- 図では、アプリケーションが証明書を作成しています。これは、キー コンテナーでキーを作成すると、内部的に開始されます。

- Key Vault がアプリケーションに証明書署名要求 (CSR) を返します。

- アプリケーションが、選択された CA に CSR を渡します。

- 選択した CA は、X509 証明書で応答します。

- アプリケーションが、CA からの X509 証明書のマージャーで新しい証明書の作成を完了します。

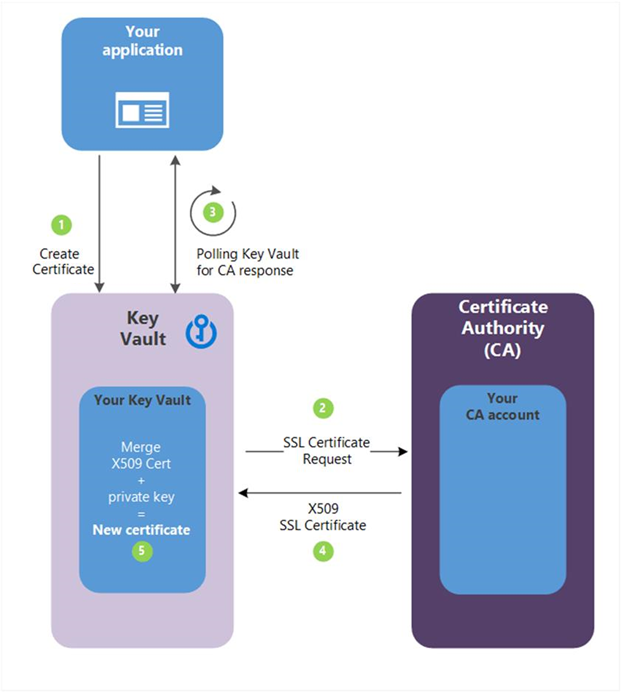

- 既知の発行者プロバイダーで証明書を作成する: この方法では、発行者オブジェクトを作成する 1 回限りのタスクを実行する必要があります。 キー コンテナーに発行者オブジェクトが作成されると、KV 証明書のポリシーでその名前を参照できます。 そのような KV 証明書の作成の要求では、コンテナーにキー ペアが作成され、参照されている発行者オブジェクトの情報を使用して発行者プロバイダー サービスと通信して、x509 証明書が取得されます。 x509 証明書が発行者サービスから取得され、キー ペアとマージされて、KV 証明書の作成が完了します。

以下の説明は、上の図の緑の文字の手順に対応しています。

- 図では、アプリケーションが証明書を作成しています。これは、キー コンテナーでキーを作成すると、内部的に開始されます。

- Key Vault は、TLS/SSL 証明書要求を CA に送信します。

- アプリケーションは、ループおよび待機プロセスで、Key Vault で証明書が完成するのをポーリングします。 Key Vault が CA の応答で x509 証明書を受信すると、証明書の作成が完了します。

- CA は、TLS/SSL X.509 証明書で Key Vault の TLS/SSL 証明書要求に応答します。

- 新しい証明書の作成は、CA の TLS/SSL X.509 証明書のマージで完了します。

非同期処理

KV 証明書の作成は非同期プロセスです。 この操作は KV 証明書要求を作成して、http 状態コード 202 (Accepted) を返します。 この操作によって作成される保留中オブジェクトをポーリングすることにより、要求の状態を追跡できます。 保留中オブジェクトの完全な URI は、LOCATION ヘッダーで返されます。

KV 証明書の作成要求が完了すると、保留中のオブジェクトの状態は "inprogress" から "completed" に変わり、KV 証明書の新しいバージョンが作成されます。 これが最新のバージョンになります。

最初の作成

KV 証明書が初めて作成されるときに、証明書と同じ名前で、アドレス指定可能なキーとシークレットも作成されます。 名前が既に使用されている場合、操作は http 状態コード 409 (conflict) で失敗します。 アドレス指定可能なキーとシークレットの属性は、KV 証明書の属性から取得されます。 この方法で作成されたアドレス指定可能なキーとシークレットは、マネージド キーおよびマネージド シークレットと指定され、その有効期間は Key Vault によって管理されます。 マネージド キーおよびマネージド シークレットは読み取り専用です。 注:KV 証明書が有効期限切れまたは無効になると、対応するキーとシークレットは機能しなくなります。

これが KV 証明書を作成する初めての操作の場合は、ポリシーが必要です。 連続する作成操作でポリシーを指定して、ポリシー リソースを置換することもできます。 ポリシーが指定されていない場合は、サービス上のポリシー リソースが、KV 証明書の次のバージョンの作成に使用されます。 次バージョンの作成要求が進行している間、現在の KV 証明書および対応するアドレス指定可能なキーとシークレットは、変わらずに残っています。

自己発行証明書

自己発行証明書を作成するには、証明書ポリシーの次のスニペットで示すように、証明書ポリシーで発行者名を "Self" と指定します。

"issuer": {

"name": "Self"

}

発行者名を指定しないと、発行者名は "Unknown" に設定されます。 発行者が "Unknown" の場合、証明書の所有者は選択した発行者から x509 証明書を手動で取得し、公開 x509 証明書とキー コンテナー証明書保留オブジェクトをマージして、証明書の作成を完了する必要があります。

"issuer": {

"name": "Unknown"

}

提携 CA プロバイダー

証明書の作成は、手動で、または "Self" 発行者を使用して、完了できます。 また、Key Vault は、特定の発行者プロバイダーと提携して、証明書の作成を簡素化します。 次の種類の証明書を、キー コンテナー用として、これらのパートナー発行者プロバイダーに注文できます。

| プロバイダー | 証明書の種類 | 構成のセットアップ |

|---|---|---|

| DigiCert | Key Vault は、DigiCert による OV または EV SSL 証明書を提供します。 | 統合ガイド |

| GlobalSign | Key Vault は、GlobalSign による OV または EV SSL 証明書を提供します。 | 統合ガイド |

証明書の発行者は、Azure Key Vault (KV) で CertificateIssuer リソースとして表示されるエンティティです。 これは、KV 証明書のソースに関する情報 (発行者名、プロバイダー、資格情報、その他の管理ための詳細情報) の提供に使用されます。

発行者プロバイダーに注文すると、証明書の種類に基づいて、x509 証明書の拡張機能と証明書の有効期間が、そのまま使用されるか、オーバーライドされます。

Authorization:証明書/作成アクセス許可が必要です。

参照

- ポータル、Azure CLI、Azure PowerShell を使用して Key Vault で証明書を作成するための攻略ガイド

- 証明書作成の監視と管理

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示