チュートリアル: Azure portal を使用して仮想ネットワーク間の通信に関する問題を診断する

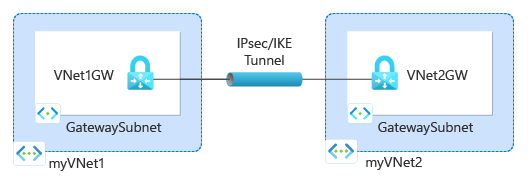

このチュートリアルでは、Azure Network Watcher の VPN トラブルシューティング機能を使って、2 つの仮想ネットワーク間の接続の問題を診断してトラブルシューティングする方法を示します。 これらの仮想ネットワークは、VNet 間接続を使って VPN ゲートウェイ経由で接続されます。

このチュートリアルでは、次の作業を行う方法について説明します。

- 仮想ネットワーク ゲートウェイ (VPN ゲートウェイ) を作成する

- VPN ゲートウェイ間の接続を作成する

- 接続性の問題を診断してトラブルシューティングする

- 問題を解決します

- 問題が解決したかどうか確認する

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 お持ちでない場合は、開始する前に無料アカウントを作成してください。

VPN ゲートウェイの作成

このセクションでは、2 つの仮想ネットワークを接続する 2 つの仮想ネットワーク ゲートウェイを作成します。

最初の VPN ゲートウェイを作成する

Azure portal にサインインします。

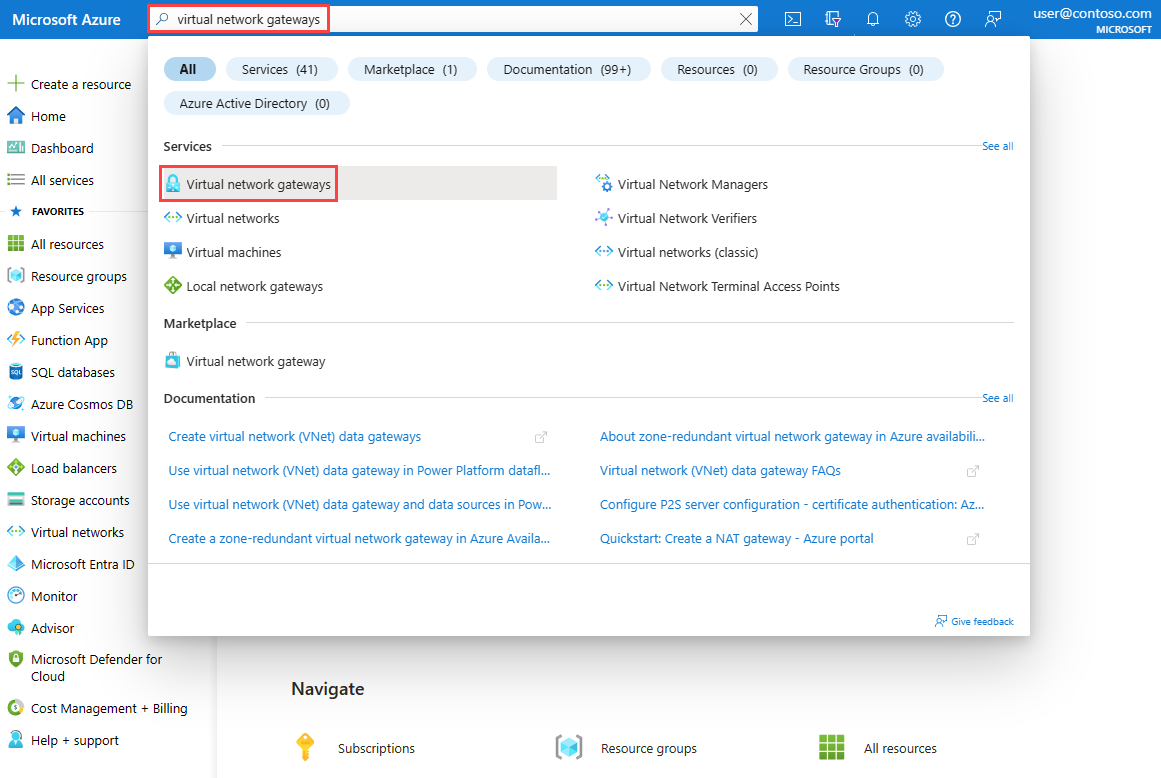

ポータルの上部にある検索ボックスに、「仮想ネットワーク ゲートウェイ」と入力します。 検索結果から [仮想ネットワーク ゲートウェイ] を選択します。

[+ 作成] を選択します。 [仮想ネットワーク ゲートウェイの作成] の [基本] タブで、次の値を入力するか選びます。

設定 値 プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 インスタンスの詳細 Name 「VNet1GW」と入力します。 リージョン [米国東部] を選択します。 ゲートウェイの種類 [VPN] を選択します。 VPN の種類 [ルート ベース] を選択します。 SKU [VpnGw1] を選択します。 Generation [Generation1] を選択します。 仮想ネットワーク [仮想ネットワークの作成] を選択します。 [名前] に「myVNet1」と入力します。

リソース グループの [新規作成] を選択します。 「myResourceGroup」と入力し、[OK] を選択します。

[アドレス範囲] に、「10.1.0.0/16」と入力します。

[サブネット] の下で、[サブネット名] に「GatewaySubnet」と入力し、[アドレス範囲] に「10.1.1.0/24」と入力します。

[OK] を選択して、[仮想ネットワークの作成] を閉じます。パブリック IP アドレス パブリック IP アドレス [新規作成] を選択します。 パブリック IP アドレス名 「VNet1GW-ip」と入力します。 アクティブ/アクティブ モードの有効化 [無効] をクリックします。 BGP の構成 [無効] をクリックします。 [Review + create](レビュー + 作成) を選択します。

設定を確認し、 [作成] を選択します。 ゲートウェイの作成とデプロイが完了するまでに 45 分以上かかることがあります。

2 つ目の VPN ゲートウェイを作成する

2 つ目の VPN ゲートウェイを作成するには、次の値を使用して、最初の VPN ゲートウェイを作成する際に用いた前の手順を繰り返します。

| 設定 | 値 |

|---|---|

| Name | VNet2GW。 |

| リソース グループ | myResourceGroup |

| 仮想ネットワーク | myVNet2 |

| 仮想ネットワークのアドレス範囲 | 10.2.0.0/16 |

| ゲートウェイ サブネットのアドレス範囲 | 10.2.1.0/24 |

| パブリック IP アドレス名 | VNet2GW-ip |

ストレージ アカウントとコンテナーを作成する

このセクションでは、ストレージ アカウントを作成し、そこにコンテナーを作成します。

使用するストレージ アカウントがある場合は、次の手順をスキップして「VPN ゲートウェイを作成する」に進むことができます。

ポータルの上部にある検索ボックスに、「ストレージ アカウント」と入力します。 検索結果から [ストレージ アカウント] を選択します。

[+ 作成] を選択します。 [ストレージ アカウントの作成] の [基本] タブで、次の値を入力するか選びます。

設定 値 プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 リソース グループ [myResourceGroup] を選択します。 インスタンスの詳細 ストレージ アカウント名 一意の名前を入力します。 このチュートリアルでは mynwstorageaccount を使用します。 リージョン [(米国) 米国東部] を選択します。 パフォーマンス [Standard] を選択します。 冗長性 [ローカル冗長ストレージ (LRS)] を選択します。 [Review] (確認) タブを選択するか、[Review] (確認) ボタンを選択します。

設定を確認し、 [作成] を選択します。

デプロイが完了したら、[リソースに移動] を選んで mynwstorageaccount の [概要] ページに移動します。

[データ ストレージ] で、[コンテナー] を選択します。

[+ コンテナー] を選択します。

[新しいコンテナー] で、次の値を入力するか選んでから [作成] を選びます。

設定 値 Name 「vpn」と入力します。 パブリック アクセス レベル [プライベート (匿名アクセスなし)] を選択します。

ゲートウェイ接続を作成する

VNet1GW と VNet2GW 仮想ネットワーク ゲートウェイを作成したら、VNet1 と VNet2 仮想ネットワーク間でセキュリティ保護された IPsec/IKE トンネル経由の通信が行えるように、両者間の接続を作成することができます。 IPsec/IKE トンネルを作成するには、次の 2 つの接続を作成します。

- VNet1 から VNet2

- VNet2 から VNet1

最初の接続を作成する

VNet1GW ゲートウェイに移動します。

[設定] で、 [接続] を選択します。

[+ 追加] を選択して、VNet1 から VNet2 への接続を作成します。

[接続の作成] の [基本] タブで、次の値を入力するか選びます。

設定 値 プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 リソース グループ [myResourceGroup] を選択します。 インスタンスの詳細 接続の種類 [VNet 対 VNet] を選択します。 名前 「to-VNet2」と入力します。 リージョン [米国東部] を選択します。 [設定] タブを選択するか、[次へ: 設定] ボタンを選択します。

[設定] タブで、次の値を入力するか選びます。

設定 Value 仮想ネットワーク ゲートウェイ 最初の仮想ネットワーク ゲートウェイ VNet1GW を選択します。 2 番目の仮想ネットワーク ゲートウェイ [VNet2GW] を選択します。 共有キー (PSK) 「123」と入力します。 [Review + create](レビュー + 作成) を選択します。

設定を確認し、 [作成] を選択します。

2 つ目の接続を作成する

VNet2GW ゲートウェイに移動します。

次の値を使用し、最初の接続を作成する際に用いた前の手順に従って 2 つ目の接続を作成します。

設定 値 Name to-VNet1 最初の仮想ネットワーク ゲートウェイ VNet2GW 2 番目の仮想ネットワーク ゲートウェイ VNet1GW 共有キー (PSK) 000 Note

2 つの Azure VPN ゲートウェイ間で IPsec/IKE トンネルを正常に作成するには、ゲートウェイ間の接続で同じ共有キーを使用する必要があります。 前の手順では、ゲートウェイ接続の問題を発生させるために 2 つの異なるキーを使用しました。

VPN の問題を診断する

このセクションでは、Network Watcher VPN トラブルシューティングを使用して、2 つの VPN ゲートウェイとその接続をチェックします。

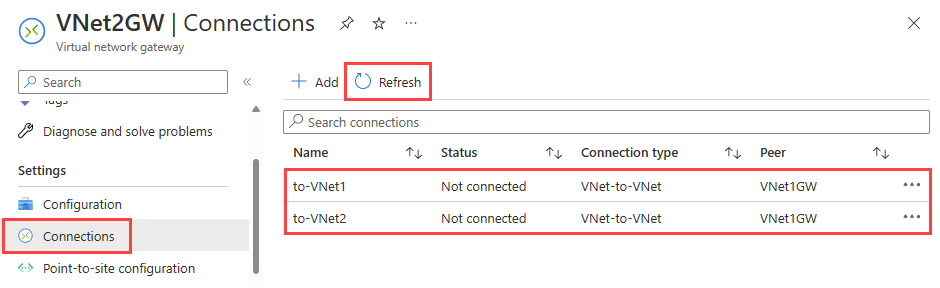

VNet2GW ゲートウェイの [設定] で、[接続] を選択します。

[最新の情報に更新] を選択すると、接続とその現在の状態が表示されます。ここでは、[Not connected] (未接続) となっています (共有キーの不一致のため)。

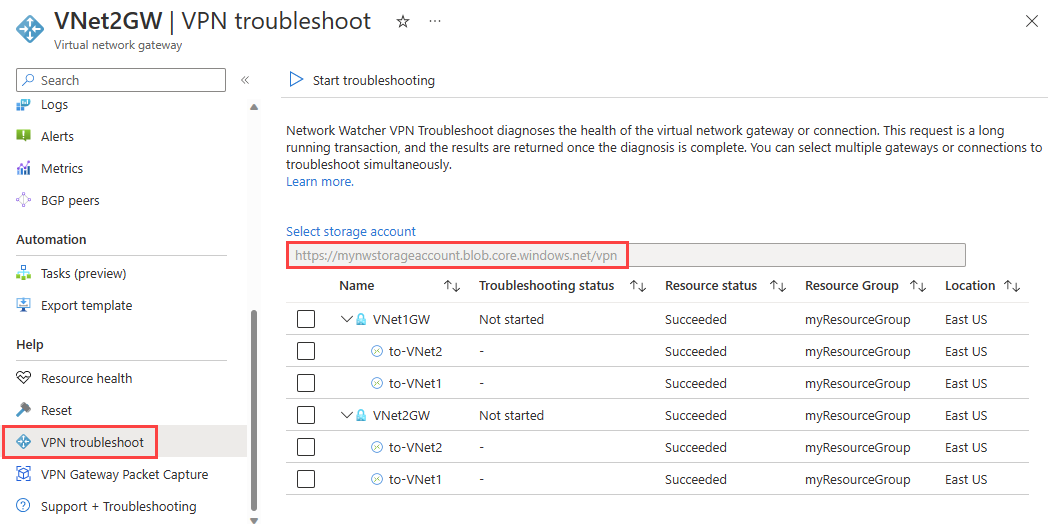

VNet2GW ゲートウェイの [Help] (ヘルプ) で、[VPN のトラブルシューティング] を選択します。

[ストレージ アカウントの選択] を選択して、ログを保存するストレージ アカウントとコンテナーを選択します。

一覧から [VNet1GW] と [VNet2GW] を選択し、[トラブルシューティングの開始] を選択してゲートウェイのチェックを開始します。

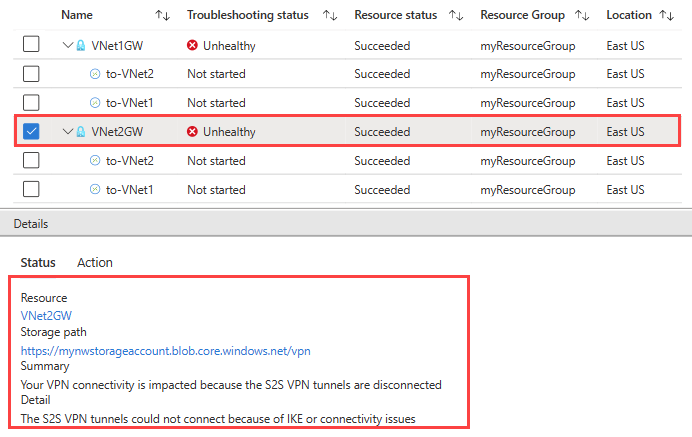

チェックが完了すると、両方のゲートウェイのトラブルシューティングの状態が [異常] に変わります。 ゲートウェイを選択すると、[状態] タブに詳細が表示されます。

VPN トンネルが切断されているため、接続を選択し、[トラブルシューティングの開始] を選択してチェックを開始します。

Note

ゲートウェイとその接続のトラブルシューティングは、1 ステップで行うことができます。 ただし、ゲートウェイのみをチェックする方が時間がかかりません。その結果に基づいて、接続をチェックする必要があるかどうかを判断します。

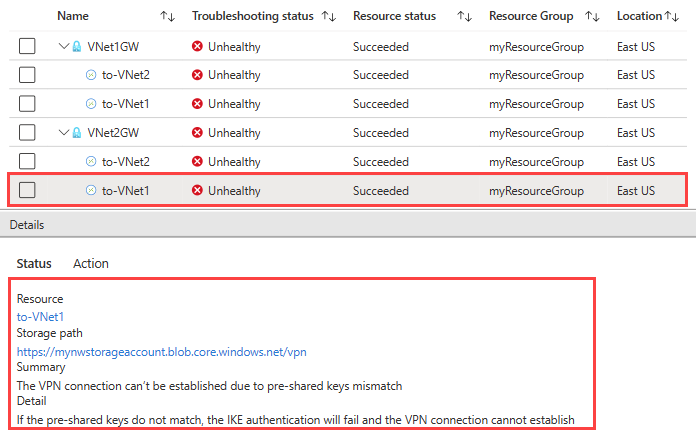

チェックが完了すると、接続のトラブルシューティングの状態が [異常] に変わります。 接続を選択すると、[状態] タブに詳細が表示されます。

VPN のトラブルシューティングで接続がチェックされ、共有キーの不一致が検出されました。

問題を解決し、VPN のトラブルシューティングで確認する

問題の解決

to-VNet1 接続のキーと to-VNet2 接続のキーが一致するように修正して、問題を解決します。

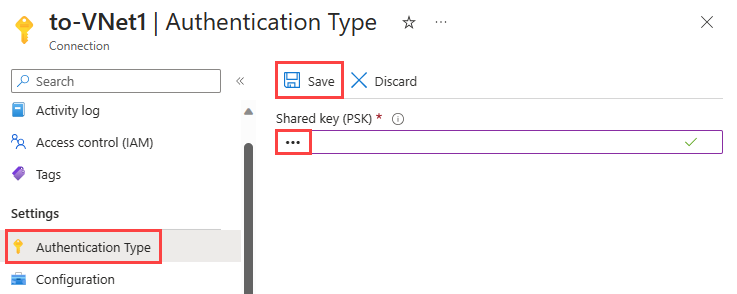

to-VNet1 接続に移動します。

[設定] で [認証の種類] を選択します。

[共有キー (PSK)] に「123」と入力し、[保存] を選択します。

接続状態をチェックする

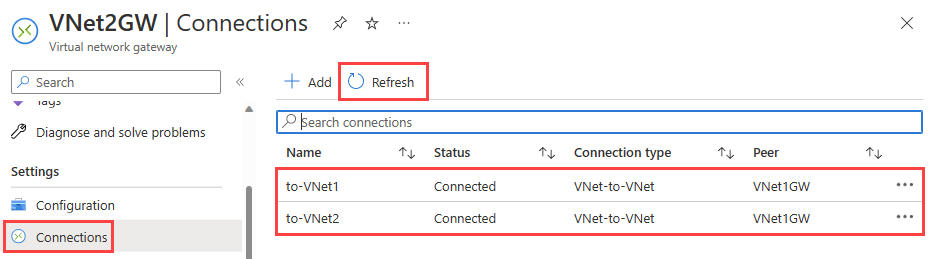

VNet2GW ゲートウェイに移動します (VNet1GW ゲートウェイからの接続状態も確認できます)。

[設定] で、 [接続] を選択します。

Note

数分待ってから [最新の情報に更新] を選択すると、接続状態が [Connected] (接続済み) と表示される場合があります。

VPN トラブルシューティングを使用して接続の正常性をチェックする

VNet2GW の [Help] (ヘルプ) で、[VPN のトラブルシューティング] を選択します。

[ストレージ アカウントの選択] を選択して、ログを保存するストレージ アカウントとコンテナーを選択します。

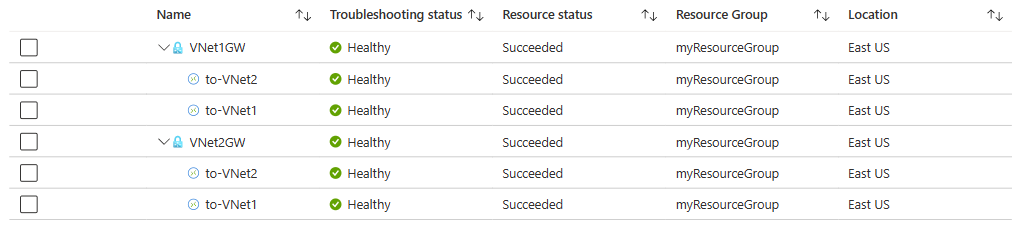

[VNet1GW] と [VNet2GW] を選択し、[トラブルシューティングの開始] を選択してゲートウェイのチェックを開始します。

リソースをクリーンアップする

myResourceGroup とそれに含まれるすべてのリソースが不要になったら、それらを削除します:

ポータル上部の [検索] ボックスに「myResourceGroup」と入力します。 検索結果から [myResourceGroup] を選択します。

[リソース グループの削除] を選択します。

[リソース グループの削除] に「myResourceGroup」と入力し、[削除] を選択します。

[削除] を選択して、リソース グループとそのすべてのリソースの削除を確認します。

次のステップ

異常に関するログを確認できるように、仮想マシンとの間のネットワーク通信をログに記録する方法については、次のチュートリアルに進んでください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示