Microsoft Sentinel でカスタム ハンティング クエリを作成する

カスタム ハンティング クエリを使用して組織のデータ ソース全体でセキュリティ上の脅威をハントします。 Microsoft Sentinel には、ネットワーク上のデータの問題を見つけるのに役立つ、組み込みのハンティング クエリが用意されています。 ただし、独自のカスタム クエリを作成することもできます。 ハンティング クエリの詳細については、「Microsoft Sentinel の脅威ハンティング」を参照してください。

新しいクエリを作成する

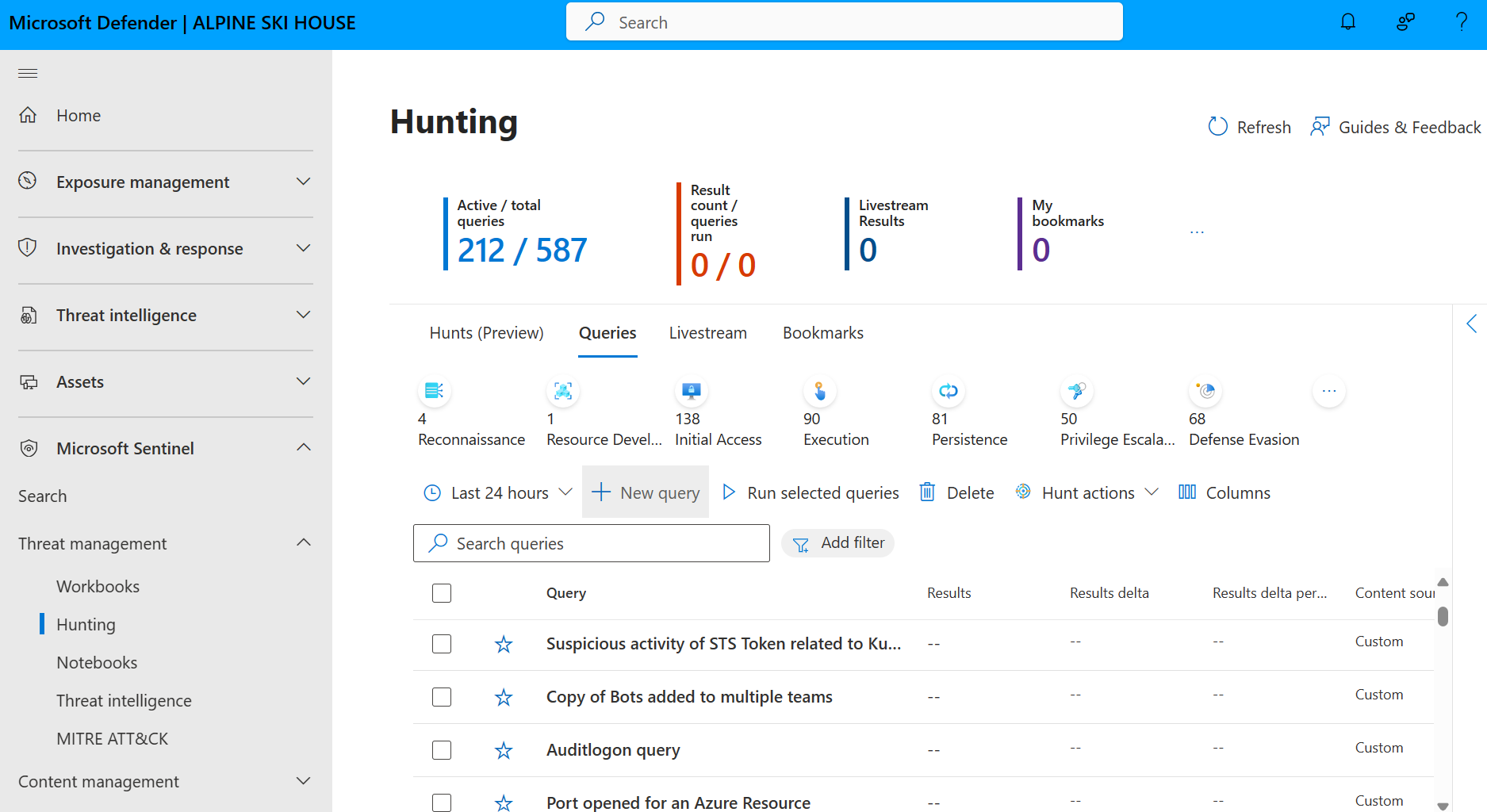

Microsoft Sentinel で、[ハンティング]>[クエリ] タブでカスタム ハンティング クエリを作成します。

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[ハンティング] を選択します。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[ハンティング] を選択します。[クエリ] タブを選択します。

コマンド バーで、[新しいクエリ] を選択します。

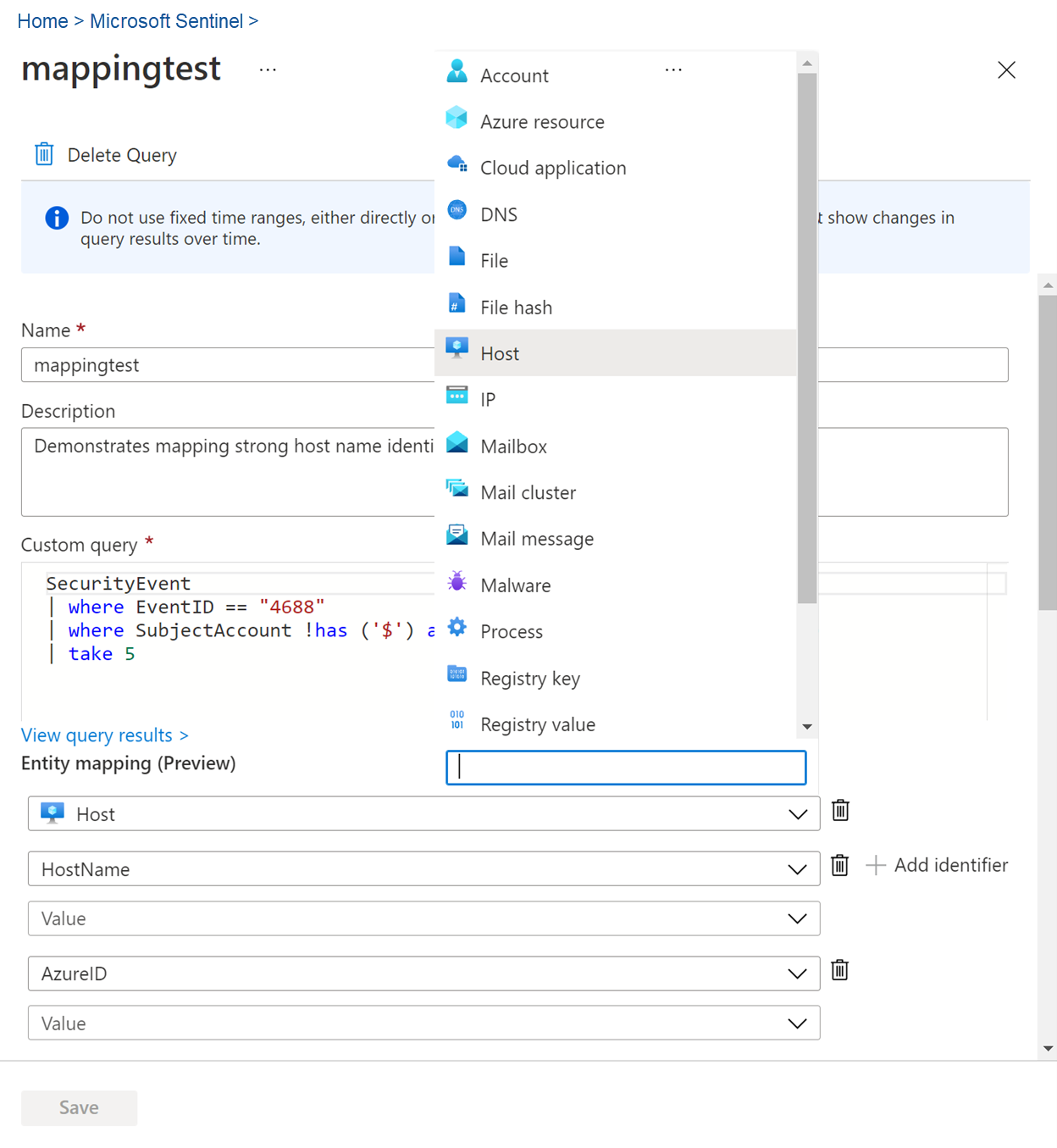

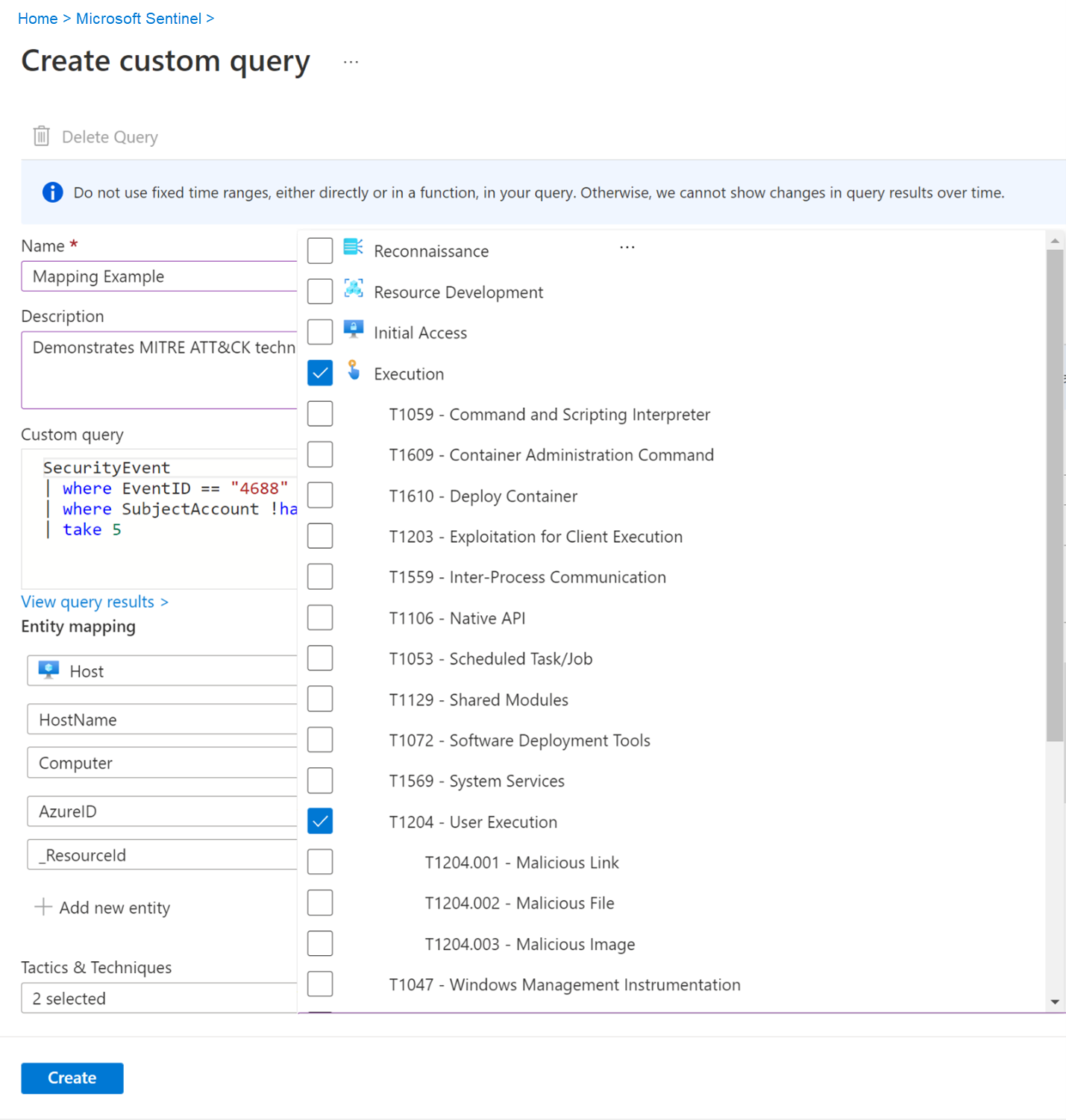

すべての空フィールドに入力します。

クエリの定義が完了したら、[作成] を選択します。

既存のクエリをクローンする

カスタム クエリまたは組み込みクエリをクローンし、必要に応じて編集します。

[ハンティング]>[クエリ] タブで、クローンするハンティング クエリを選択します。

変更するクエリの行で省略記号 (...) を選択し、[クローン] を選択します。

クエリとその他のフィールドを必要に応じて編集します。

[作成] を選択します

既存のカスタム クエリを編集する

編集できるのは、カスタム コンテンツ ソースからのクエリのみです。 他のコンテンツ ソースは、そのソースで編集する必要があります。

[ハンティング]>[クエリ] タブで、変更するハンティング クエリを選択します。

変更するクエリの行で省略記号 (...) を選択し、[編集] を選択します。

更新されたクエリを使用して [クエリ] フィールドを更新します。 エンティティのマッピングと手法を変更することもできます。

終了したら、[保存] を選択します。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示