SIEM 移行エクスペリエンスを使用して Microsoft Sentinel に移行する

すべてのセキュリティ監視のユース ケースについて、SIEM を Microsoft Sentinel に移行します。 SIEM 移行エクスペリエンスからの自動サポートにより、移行が簡略化されます。

現在、これらの機能は SIEM 移行エクスペリエンスに含まれています。

Splunk

- このエクスペリエンスでは、Splunk のセキュリティ監視を Microsoft Sentinel に移行することに重点を置いています。

- このエクスペリエンスでは、Splunk 検出の Microsoft Sentinel 分析ルールへの移行のみがサポートされます。

前提条件

ソース SIEM から次のものが必要です。

Splunk

- 移行エクスペリエンスは、Splunk Enterprise と Splunk Cloud の両方のエディションと互換性があります。

- Splunk のすべてのアラートをエクスポートするには、Splunk 管理者ロールが必要です。 詳細については、「Splunk ロールベースのユーザー アクセス 」を参照してください。

- Splunk から Log Analytics ワークスペースの関連テーブルに履歴データをエクスポートします。 詳細については、「Splunk からの履歴データのエクスポート」を参照してください

ターゲットの Microsoft Sentinel には次のものが必要です。

- SIEM 移行エクスペリエンスでは、分析ルールが配置されます。 この機能には、Microsoft Sentinel 共同作成者ロールが必要です。 詳細については、「Microsoft Sentinel のアクセス許可」を参照してください。

- ソース SIEM でそれまで使用されていたセキュリティ データを Microsoft Sentinel に取り込みます。 ソース SIEM からのセキュリティ監視資産と一致するように、すぐに使用できる (OOTB) データ コネクタをインストールして有効にします。

- データ コネクタがまだインストールされていない場合は、コンテンツ ハブで関連するソリューションを見つけます。

- データ コネクタが存在しない場合は、カスタム インジェスト パイプラインを作成します。

詳細については、「Microsoft Sentinel の既定コンテンツの検出と管理」または「カスタム データ インジェストと変換」を参照してください。

Splunk 検出ルールを移行する

Splunk 検出ルールの中核となるのは、検索処理言語 (SPL) です。 SIEM 移行エクスペリエンスでは、各 Splunk ルールごとに SPL を Kusto クエリ言語 (KQL) に体系的に変換します。 変換を慎重に確認し、調整を行って、移行されたルールが Microsoft Sentinel ワークスペースで意図したとおりに機能することを確認します。 検出ルールの変換において重要な概念の詳細については、「Splunk 検出ルールの移行」を参照してください。

現在の機能:

- 単一のデータ ソースの単純なクエリを変換する

- 「Splunk から Kusto へのチート シート」記事に記載されている直接変換

- 検出ルールの変換プロセスでの時間節約のために、編集機能を使用して変換されたクエリのエラー フィードバックを確認する

- 変換されたクエリは、変換状態を含む完全性状態を持ちます

変換技術の開発を続ける上で重要な優先事項を次に示します。

- Splunk の Common Information Model (CIM) から Microsoft Sentinel の Advanced Security Information Model (ASIM) への変換サポート

- Splunk マクロのサポート

- Splunk 検索のサポート

- 複数のデータ ソース間でイベントを照会および関連付ける複雑な相関関係ロジックの変換

SIEM 移行エクスペリエンスを開始する

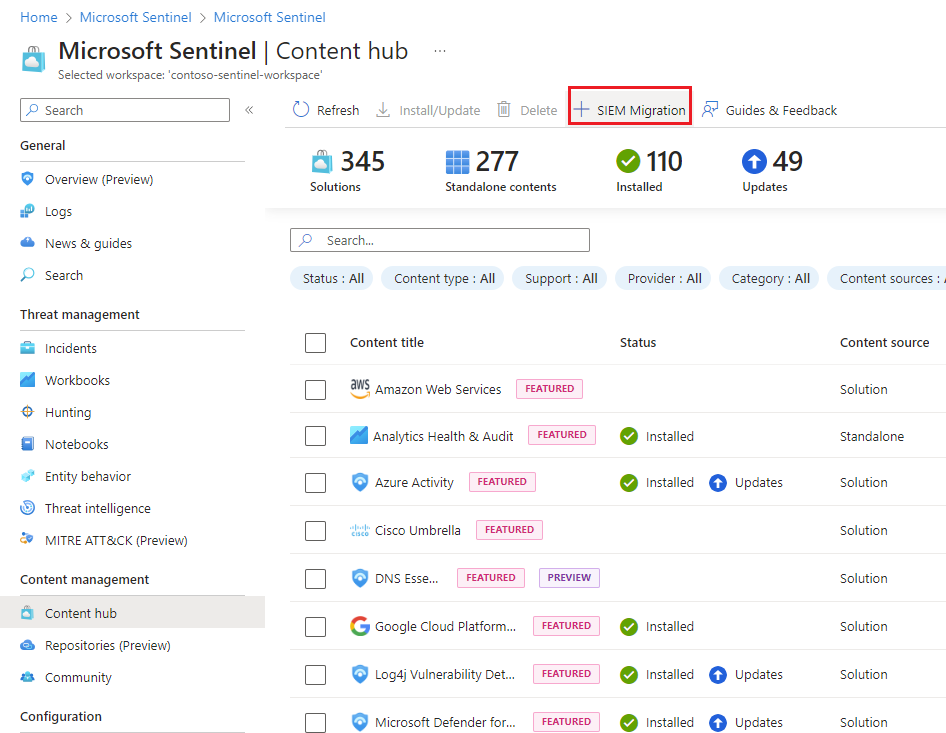

Azure portal の Microsoft Sentinel の [コンテンツ管理] で、[コンテンツ ハブ] へ移動します。

[SIEM 移行] を選びます。

Splunk の検出をアップロードする

Splunk Web から、[アプリ] パネルで [検索とレポート] を選択します。

次のクエリを実行します。

| rest splunk_server=local count=0 /services/saved/searches | search disabled=0 | table title,search ,*エクスポート ボタンを選択し、形式として [JSON] を選択します。

ファイルを保存します。

エクスポートした Splunk JSON ファイルをアップロードします。

Note

Splunk エクスポートは有効な JSON ファイルである必要があり、アップロード サイズは 50 MB に制限されています。

![[ファイルのアップロード] タブを示すスクリーンショット。](media/siem-migration/upload-file.png)

ルールを構成する

[ルールの構成] を選択 します。

Splunk エクスポートの分析を確認します。

- [名前] は、元の Splunk 検出ルール名です。

- [変換の種類] は、Sentinel OOTB 分析ルールが Splunk 検出ロジックと一致するかどうかを示します。

- [変換の状態] には、次の値があります。

- 完全に変換: このルールのクエリが KQL に完全に変換されました

- 部分的に変換: このルールのクエリは KQL に完全に変換されませんでした

- 変換されていない: 変換時のエラーを示します

- 手動で変換: ルールがレビューされて保存されている場合

Note

データ型のスキーマとルール ロジックで使用されるフィールドを確認してください。 Microsoft Sentinel Analytics では、ルールが有効になる前に、そのデータ型が Log Analytics ワークスペースに存在している必要があります。 また、クエリで使用されるフxィールドが、定義されたデータ型スキーマに対して正確であることも重要です。

変換を解決するルールを強調表示し、[編集] を選びます。 結果に満足したら、[抽出の保存] を選びます。

デプロイする分析ルールの [デプロイの準備完了] トグルをオンにします。

レビューが完了したら、[レビューと移行 ] を選択します。

分析ルールを配置する

[デプロイ] を選択します。

Translation Type デプロイされたリソース すぐに利用できる 一致した分析ルール テンプレートを含むコンテンツ ハブから対応するソリューションがインストールされます。 一致したルールは、無効状態のアクティブな分析ルールとしてデプロイされます。

詳細については、分析ルール テンプレートの管理に関するページを参照してください。Custom ルールは、無効状態のアクティブな分析ルールとしてデプロイされます。 (省略可能) [分析ルール]、[テンプレートのエクスポート] の順に選び、CI/CD またはカスタム デプロイ プロセスで使用する ARM テンプレートとしてダウンロードします。

![[テンプレートのエクスポート] ボタンが強調表示されている [レビューと移行] タブを示すスクリーンショット。](media/siem-migration/export-templates.png)

SIEM 移行エクスペリエンスを終了する前に、[移行の概要のダウンロード] を選び、分析デプロイの概要を保持します。

![[レビューと移行] タブの [移行の概要のダウンロード] ボタンを示すスクリーンショット。](media/siem-migration/download-migration-summary.png)

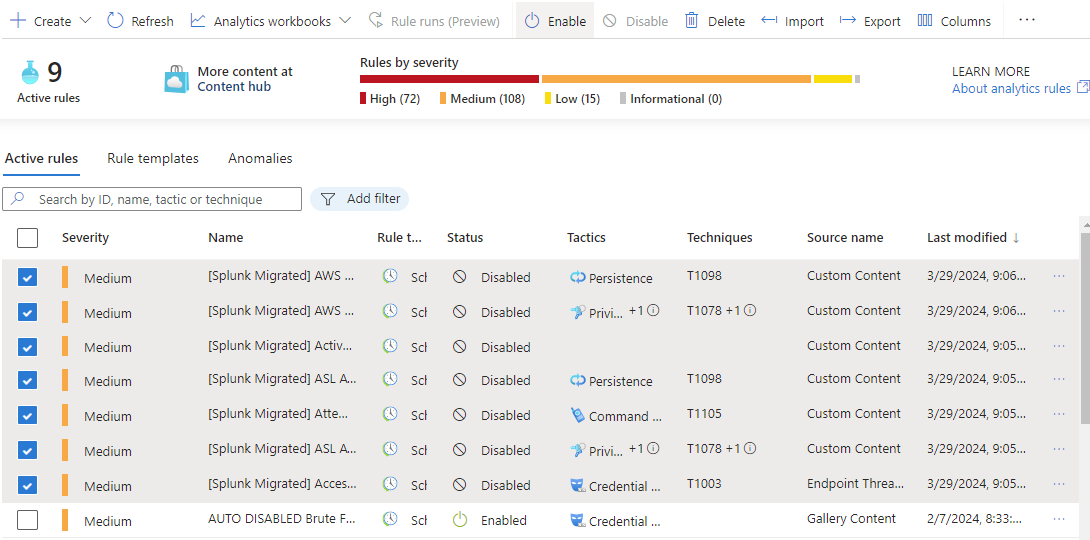

ルールの検証と有効化

Microsoft Sentinel AAnalytics から配置されたルールのプロパティを表示します。

- 移行されたすべてのルールは、プレフィックス [Splunk Migrated]と共に配置されます。

- 移行されたすべてのルールは無効に設定されます。

- 次のプロパティは、可能な限り Splunk エクスポートから保持されます。

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

ルールを確認して検証した後で、ルールを有効にします。

次のステップ

この記事では、SIEM 移行エクスペリエンスを使用する方法について説明しました。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示