Microsoft Sentinel でアラートに含まれるカスタム イベントの詳細を表示する

スケジュールされたクエリ分析ルールを使用すると、Microsoft Sentinel に接続されたデータ ソースのイベントを分析し、それらのイベントの内容がセキュリティの観点から重要な場合にアラートを生成できます。 これらのアラートは、Microsoft Sentinel のさまざまなエンジンを使用してさらに分析、グループ化、フィルター処理が行われ、SOC アナリストにとって注意が必要なインシデントへと抽出されます。 ただし、アナリストがインシデントを表示した場合、すぐに表示されるのはコンポーネント アラート自体のプロパティのみです。 実際の内容 (イベントに含まれる情報) を確認するには、さらに調べる必要があります。

分析ルール ウィザードのカスタムの詳細機能を使用すると、それらのイベントから構築されたイベント データをアラートに表示し、イベント データをアラート プロパティの一部にすることができます。 事実上、これにより、インシデントのイベントの内容をすぐに可視化できるため、はるかに高速で効率的なトリアージ、調査、結論の導出、対応が可能になります。

以下で詳しく説明する手順は、分析ルールの作成ウィザードの一部です。 ここでは、既存の分析ルールでカスタムの詳細を追加または変更するシナリオに対処するために、個別に扱います。

重要

Microsoft Sentinel が、Microsoft Defender ポータルの Microsoft 統合セキュリティ オペレーション プラットフォーム内で一般提供されるようになりました。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

カスタム イベントの詳細を表示する方法

Microsoft Sentinel にアクセスするポータルの [分析] ページに移動します。

Microsoft Sentinel のナビゲーション メニューの [構成] セクションで、[分析] を選びます。

スケジュールされたクエリ ルールを選択し、 [編集] をクリックします。 または、画面の上部の [作成] > [スケジュール済みクエリ ルール] をクリックして新しいルールを作成します。

[ルールのロジックを設定] タブをクリックします。

[アラート エンリッチメント] セクションで、[カスタムの詳細] を展開します。

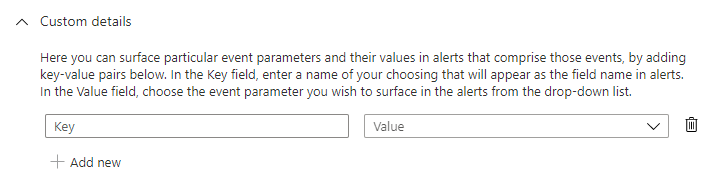

展開された [Custom details](カスタムの詳細) セクションで、表示する詳細に対応するキーと値のペアを追加します。

[キー] フィールドに、アラートのフィールド名として表示される任意の名前を入力します。

[値] フィールドで、アラートに表示するイベント パラメーターをドロップダウン リストから選択します。 この一覧には、ルール クエリの対象となるテーブルのフィールドに対応する値が設定されます。

[新規追加] をクリックして詳細を表示し、最後の手順を繰り返してキーと値のペアを定義します。

気が変わった場合や、間違えた場合は、その詳細の [値] ドロップダウン リストの横にあるゴミ箱アイコンをクリックすると、カスタムの詳細を削除できます。

カスタム詳細の定義が完了したら、 [確認と作成] タブをクリックします。ルールの検証に成功したら、 [保存] をクリックします。

Note

サービスの制限

1 つの分析ルールで最大 20 個のカスタムの詳細を定義できます。 各カスタム詳細には最大 50 個の値を含めることができます。

1 つのアラート内のすべてのカスタム詳細とその値のサイズの上限は合わせて 2 KB です。 この上限を超えた値は削除されます。

次のステップ

このドキュメントでは、Microsoft Sentinel 分析ルールを使用してアラートにカスタムの詳細を表示する方法について説明します。 Microsoft Azure Sentinel の詳細については、次の記事を参照してください。

- アラートをエンリッチする他の方法を確認します。

- スケジュールされたクエリ分析ルールの完全な画像を取得します。

- Microsoft Sentinel のエンティティの詳細を確認します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示