Azure portal でファイル データへのアクセスの承認方法を選択する

Azure portal を使用してファイル データにアクセスするときに、ポータルでは内部的に Azure Files への要求が発行されます。 これらの要求は、Microsoft Entra アカウントまたはストレージ アカウント アクセス キーのいずれかを使用して許可できます。 ポータルでは、どの方法を使用しているかを示し、適切なアクセス許可がある場合は、それら 2 つを切り替えることができます。

また、Azure portal で個々のファイル共有を承認する方法を指定することもできます。 既定では、ポータルはすべてのファイル共有を承認するために既に使用している方法を使用しますが、個々のファイル共有に対してこの設定を変更することもできます。

ファイル データにアクセスするために必要なアクセス許可

Azure portal でファイル データへのアクセスを承認する方法に応じて、特定のアクセス許可が必要になります。 ほとんどの場合、これらのアクセス許可は Azure ロールベースのアクセス制御 (Azure RBAC) を使用して提供されます。

Microsoft Entra アカウントを使用する

Microsoft Entra アカウントを使用して、Azure portal からファイル データにアクセスするには、次のステートメントが両方とも当てはまる必要があります。

- ファイル データへのアクセスを提供する組み込みロールまたはカスタム ロールのいずれかが割り当てられています。

- Azure Resource Manager の閲覧者ロールが、少なくとも、ストレージ アカウント以上のレベルを範囲として割り当てられています。 リーダー役割は最も制限の厳しいアクセス許可を付与しますが、ストレージ アカウントの管理リソースへのアクセス権を付与する別の Azure Resource Manager ロールも受け入れることができます。

Azure Resource Manager 閲覧者ロールを持つユーザーは、ストレージ アカウントのリソースを見ることはできますが、変更することはできません。 これは Azure Storage 内のデータに読み取りアクセス許可を提供しませんが、アカウント管理リソースに対してのみです。 ユーザーが Azure portal 内のファイル共有に移動できるようにするには、 閲覧者ロールが必要です。

OAuth を使用してファイル データにアクセスするために必要なアクセス許可をもつ 2 つの新しい組み込みロールがあります。

ファイル データへのアクセスをサポートする組み込みロールの詳細については、「Azure Files OAuth over REST で Microsoft Entra ID を使って Azure ファイル共有にアクセスする」を参照してください。

Note

ストレージ ファイル データ権限を持つ共同作成者ロールには、Azure ファイル共有内のファイル/ディレクトリに対する ACL/NTFS アクセス許可の読み取り、書き込み、削除、変更を行うためのアクセス許可があります。 ACL/NTFS アクセス許可の変更は、Azure portal ではサポートされていません。

カスタム ロールは、組み込みロールによって提供される同じアクセス許可のさまざまな組み合わせをサポートできます。 Azure カスタム ロールを作成する方法の詳細については、「Azure のカスタム ロール」と「Azure リソースのロール定義の概要」を参照してください。

ストレージ アカウントのアクセス キーを使用する

ストレージ アカウント アクセス キーを使用してファイル データにアクセスするには、Azure RBAC アクション Microsoft.Storage/storageAccounts/listkeys/action を含む Azure ロールが割り当てられている必要があります。 この Azure ロールは、組み込みロールまたはカスタム ロールのどちらでも構いません。 Microsoft.Storage/storageAccounts/listkeys/action をサポートする組み込みロールには、権限が最小のものから最大のものの順に一覧表示された次のものが含まれます。

- 閲覧者とデータ アクセス ロール

- Storage Account の共同作成者ロール

- Azure Resource Manager の共同作成者ロール

- Azure Resource Manager の所有者ロール

Azure portal でファイル データにアクセスしようとすると、ポータルではまず Microsoft.Storage/storageAccounts/listkeys/action を含むロールがお客様に割り当てられているかどうかが確認されます。 このアクションを持つロールが割り当てられている場合、ポータルではファイル データにアクセスするためにストレージ アカウント キーが使用されます。 このアクションを持つロールが割り当てられていない場合、ポータルは Microsoft Entra アカウントを使ってデータへのアクセスを試みます。

重要

ストレージ アカウントが Azure Resource Manager の ReadOnly ロックでロックされている場合、そのストレージ アカウントに対してキーの一覧表示操作は許可されません。 キーの一覧表示は POST 操作であり、アカウントに対して ReadOnly ロックが構成されている場合、すべての POST 操作が禁止されます。 このため、アカウントが ReadOnly ロックでロックされている場合、ユーザーは Microsoft Entra 資格情報を使用してポータル内のファイル データにアクセスする必要があります。 Microsoft Entra ID を使用した Azure portal 内のファイル データへのアクセスの詳細については、「Microsoft Entra アカウントを使用する」を参照してください。

Note

従来のサブスクリプション管理者ロールであるサービス管理者と共同管理者には、Azure Resource Manager の所有者ロールと同等のものが含まれています。 所有者ロールには、Microsoft.Storage/storageAccounts/listkeys/action を含むすべてのアクションが含まれているので、これらの管理者ロールのいずれかを持つユーザーは、ストレージ アカウント キーを持つファイル データにもアクセスできます。 詳細については、「Azure ロール、Microsoft Entra ロール、従来のサブスクリプション管理者ロール」を参照してください。

特定のファイル共有に対する操作を承認する方法を指定する

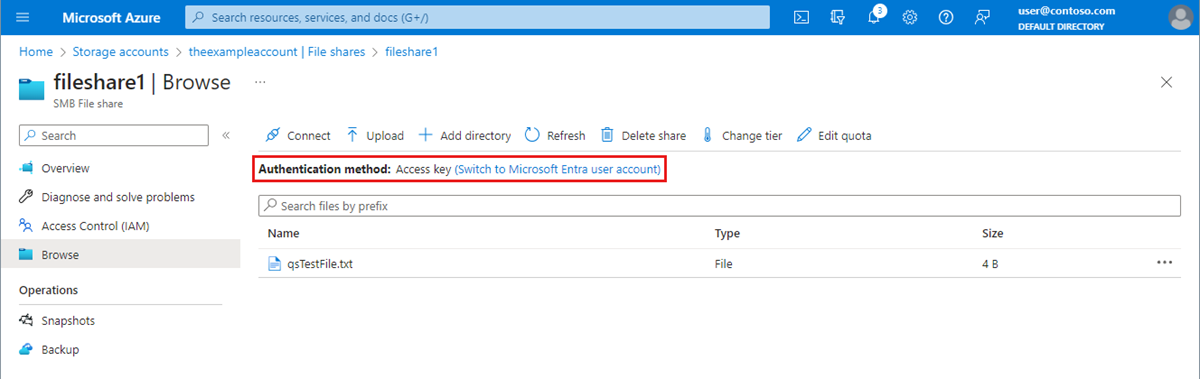

個々のファイル共有の認証方法を変更できます。 既定では、ポータルは現在の認証方法を使用します。 現在の認証方法を確認するには、次の手順に従います。

- Azure Portal のストレージ アカウントに移動します。

- サービス メニューの [データ ストレージ] で [ファイル共有] を選びます。

- ファイル共有を選択します。

- [参照] を選択します。

- 認証方法は、現在、ストレージ アカウント アクセス キーまたは Microsoft Entra アカウントを使用してファイル共有操作を認証および承認しているかどうかを示します。 現在、ストレージ アカウント アクセス キーを使用して認証している場合は、次の図に示すように、認証方法として [アクセス キー] が指定されていることが表示されます。 Microsoft Entra アカウントを使用して認証を行う場合は、代わりに Microsoft Entra ユーザー アカウントが指定されていることが次のように示されます。

Microsoft Entra アカウントで認証する

Microsoft Entra アカウントの使用に切り替えるには、画像で強調表示されている [Microsoft Entra ユーザー アカウントに切り替える] というリンクを選択します。 割り当てられている Azure ロールを通じて適切なアクセス許可が付与されている場合は、続行できます。 ただし、必要なアクセス許可がない場合は、Microsoft Entra ID でユーザー アカウントを使用してデータを一覧表示するためのアクセス許可がないことを示すエラー メッセージが表示されます。

Microsoft Entra アカウントを使用するには、2 つの追加の RBAC アクセス許可が必要です。

Microsoft.Storage/storageAccounts/fileServices/readFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/writeFileBackupSemantics/action

ファイル共有は Microsoft Entra アカウントにそれらを表示するアクセス許可がない場合には表示されないことに注意してください。

ストレージ アカウント アクセス キーを使用して認証を行う

アカウント アクセス キーの使用に切り替えるには、[アクセス キーに切り替える] というリンクを選択します。ストレージ アカウント キーにアクセスできる場合は、続行できます。 ただし、アカウント キーへのアクセス権がない場合は、アクセス キーを使用してデータを一覧表示するためのアクセス許可がないことを示すエラー メッセージが表示されます。

ストレージ アカウントのアクセス キーにアクセスできない場合、ファイル共有は一覧に表示されません。

Azure portal での既定の Microsoft Entra 承認

新しいストレージ アカウントを作成する場合、ユーザーがファイル データに移動するときに Azure portal が Microsoft Entra ID による認可に既定で設定されるように指定することができます。 既存のストレージ アカウントに対してこの設定を構成することもできます。 この設定では、既定の承認方法のみを指定します。 ユーザーはこの設定をオーバーライドし、ストレージ アカウント キーを使用してデータ アクセスを認可できることに注意してください。

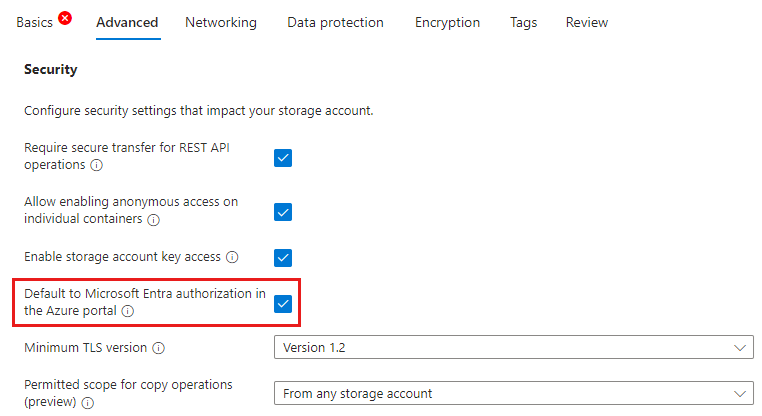

ストレージ アカウントを作成するときに、ポータルでデータ アクセス用に既定で Microsoft Entra 認可を使用するように指定するには、次の手順に従います。

「ストレージ アカウントの作成」の手順に従い、新しいストレージ アカウントを作成します。

[詳細設定] タブの [セキュリティ] セクションで、[Azure portal の Microsoft Entra 認可に既定で設定する] の横にあるチェック ボックスをオンにします。

[確認と作成] を選択して検証を実行し、ストレージ アカウントを作成します。

既存のストレージ アカウントのこの設定を更新するには、次の手順に従います。

- Azure portal でストレージ アカウントの概要に移動します。

- [設定] の下で [構成] を選択します。

- [Azure portal の Microsoft Entra 認可に既定で設定する] を [有効] に設定します。