多要素認証のために、Azure VPN Gateway RADIUS 認証と NPS サーバーを統合する

この記事では、ネットワーク ポリシー サーバー (NPS) と Azure VPN Gateway RADIUS 認証を統合して、ポイント対サイト VPN 接続に多要素認証 (MFA) を提供する方法について説明します。

前提条件

MFA を有効にするには、ユーザーが Microsoft Entra ID 内に存在し、それがオンプレミスかクラウド環境から同期されている必要があります。 また、ユーザーが MFA の自動登録プロセスを完了している必要もあります。 MFA がテキスト ベース (SMS、モバイル アプリ検証コードなど) であり、ユーザーが VPN クライアント UI にコードまたはテキストを入力する必要がある場合、認証は成功せず、これはサポートされているシナリオではありません。詳細については、「アカウントへの 2 段階認証の設定」を参照してください。

詳細な手順

手順 1. 仮想ネットワーク ゲートウェイを作成する

Azure Portal にログオンします。

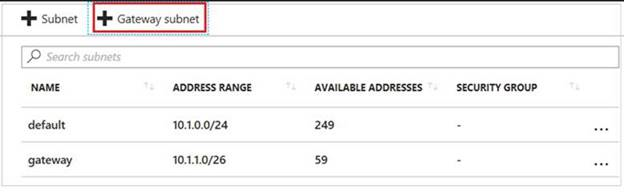

仮想ネットワーク ゲートウェイをホストする仮想ネットワークで、 [サブネット] 、 [ゲートウェイ サブネット] の順に選択して、サブネットを作成します。

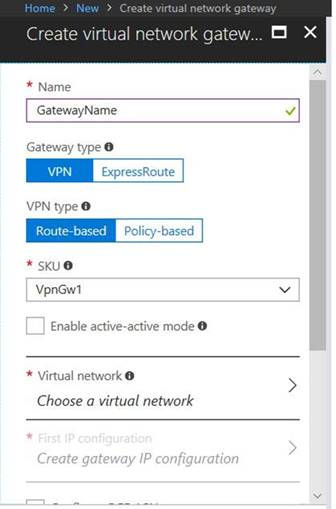

次の設定を指定して、仮想ネットワーク ゲートウェイを作成します。

[ゲートウェイの種類] : [VPN] を選択します。

[VPN の種類] : [ルート ベース] を選択します。

[SKU] : 要件に基づいて、SKU の種類を選択します。

[仮想ネットワーク] : ゲートウェイ サブネットを作成した仮想ネットワークを選択します。

手順 2: Microsoft Entra 多要素認証用に NPS を構成する

NPS サーバーに、Microsoft Entra 多要素認証用の NPS 拡張機能をインストールします。

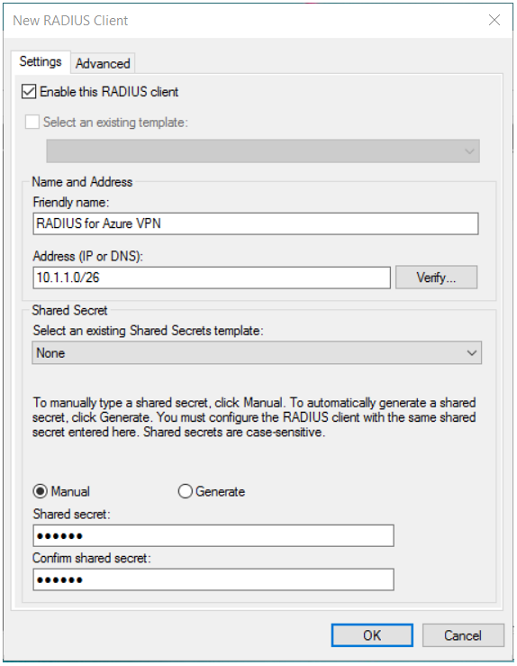

NPS コンソールを開き、 [RADIUS クライアント] を右クリックし、 [新規] を選択します。 次の設定を指定して、RADIUS クライアントを作成します。

[フレンドリ名] : 任意の名前を入力します。

[アドレス (IP または DNS)] : 手順 1. で作成したゲートウェイ サブネットを入力します。

[共有シークレット] : 任意のシークレット キーを入力します。後で使用するので覚えておいてください。

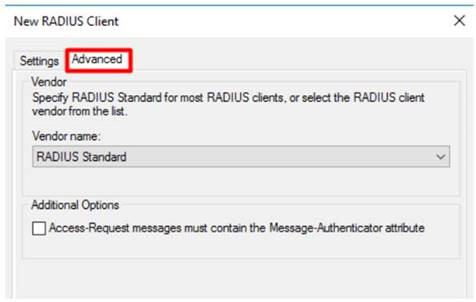

[詳細設定] タブで、 [RADIUS Standard](RADIUS 標準) にベンダー名を設定し、 [追加オプション] チェック ボックスがオフになっていることを確認します。

[ポリシー]>[ネットワーク ポリシー] の順に移動します。 [Microsoft ルーティングとリモート アクセス サーバーへの接続] ポリシーをダブルクリックして [アクセスを許可する] を選択し、 [OK] をクリックします。

手順 3: 仮想ネットワーク ゲートウェイを構成する

Azure Portal にログオンします。

作成した仮想ネットワーク ゲートウェイを開きます。 [ゲートウェイの種類] が [VPN] 、[VPN の種類] が [ルート ベース] に設定されていることを確認します。

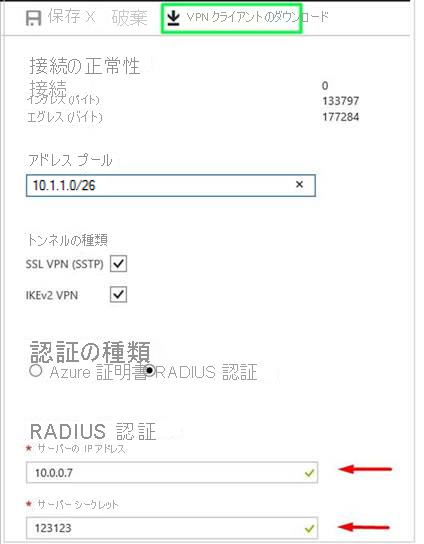

[ポイント対サイトの構成]>[今すぐ構成] の順にクリックし、次の設定を指定します。

[アドレス プール] : 手順 1. で作成したゲートウェイ サブネットを入力します。

[認証の種類] : [RADIUS 認証] を選択します。

[サーバーの IP アドレス] : NPS サーバーの IP アドレスを入力します。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示