チュートリアル: Azure portal を使用して Azure Front Door 用の WAF ポリシーを作成する

このチュートリアルでは、基本的な Web アプリケーション ファイアウォール (WAF) ポリシーを作成し、Azure Front Door でフロントエンド ホストに適用する方法について説明します。

このチュートリアルでは、次の作業を行う方法について説明します。

- WAF ポリシーを作成します。

- フロントエンド ホストに関連付けます。

- WAF ルールを構成します。

前提条件

Azure Front Door インスタンスまたは Azure Front Door Standard または Premium プロファイルを作成します。

WAF ポリシーを作成する

まず、Azure portal を使用して、マネージド デフォルト ルール セット (DRS) を持つ基本の WAF ポリシーを作成します。

画面の左上で、 [リソースの作成] を選択します。 WAF を検索し、[Web アプリケーション ファイアウォール]、[作成] の順に選択します。

[WAF ポリシーを作成する] ページの [基本] タブで、次の情報を入力または選択し、それ以外の設定については既定値をそのまま使います。

設定 値 次に対するポリシー [グローバル WAF (フロント ドア)] を選択します。 Front Door のレベル クラシック、Standard、Premium の SKU の中から選択します。 サブスクリプション Azure サブスクリプションを選択します。 リソース グループ Azure Front Door のリソース グループ名を選択します。 ポリシー名 WAF ポリシーの一意の名前を入力します。 [ポリシーの状態] [有効] に設定します。 ![W A F ポリシーの作成 ページのスクリーンショット。[確認と作成] ボタンのほか、サブスクリプション、リソース グループ、ポリシー名の各リスト ボックスが表示されています。](../media/waf-front-door-create-portal/basic.png)

[関連付け] タブを選択し、[フロント ドア プロファイルの関連付け] を選択し、次の設定を入力し、[追加] を選択します。

設定 値 フロント ドア プロファイル Azure Front Door プロファイルの名前を選択します。 ドメイン WAF ポリシーを関連付けるドメインを選択し、[追加] を選択します。 ![[フロント ドア プロファイルの関連付け] ページのスクリーンショット。](../media/waf-front-door-create-portal/associate-profile.png)

Note

ドメインが WAF ポリシーに関連付けられている場合は、淡色表示になります。まず関連付けられているポリシーからドメインを削除してから、新しい WAF ポリシーにドメインを再度関連付ける必要があります。

[確認と作成]>[作成] の順に選択します。

WAF 規則を構成する (省略可能)

WAF ルールを構成するには、次の手順に従います。

モードを変更する

WAF ポリシーを作成すると、既定では、WAF ポリシーは検出モードになります。 "検出" モードでは、WAF で要求がブロックされることはありません。 代わりに、WAF ルールに一致する要求が WAF ログに記録されます。 WAF の動作を確認するには、モードの設定を "検出" から"[防止]" に変更できます。 防止モードでは、定義されている規則に一致する要求がブロックされ、WAF ログに記録されます。

![防止モードに切り替える方法を示す Azure Front Door WAF ポリシーの [概要] ページを示すスクリーンショット。](../media/waf-front-door-create-portal/policy.png)

カスタム規則

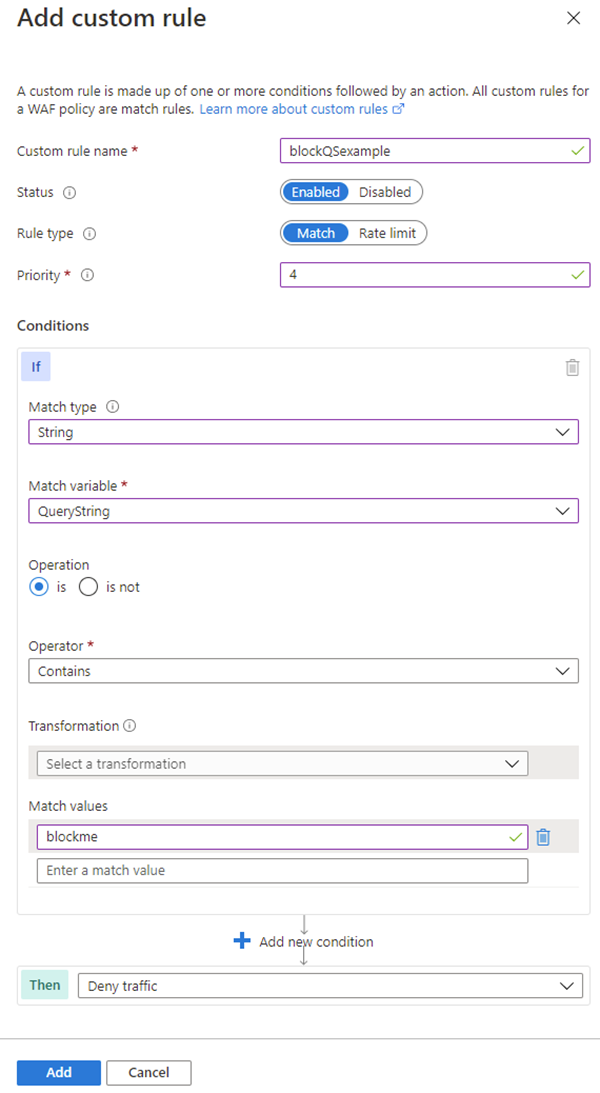

カスタムルールを作成するには、[カスタムルール] セクションで [カスタムルールの追加] を選択して、カスタムルールの構成ページを開きます。

![[カスタム ルール] のページを示すスクリーンショット。](../media/waf-front-door-create-portal/custom-rules.png)

次の例は、クエリ文字列に blockme が含まれているときに要求をブロックするというカスタム ルールの構成方法を示します。

既定のルール セット

Azure のマネージド デフォルト ルール セットは、Azure Front Door の Premium とクラシック レベルで既定で有効になっています。 Azure Front Door の Premium レベルの現在の DRS は Microsoft_DefaultRuleSet_2.1 です。 Microsoft_DefaultRuleSet_1.1 は、Azure Front Door のクラシック レベルの現在の DRS です。 [マネージド ルール] ページで、[割り当て] を選んで別の DRS を割り当てます。

個々のルールを無効にするには、ルール番号の前にあるチェック ボックスをオンにして、ページの上部にある [無効にする] を選択します。 ルール セット内の個々のルールのアクションの種類を変更するには、ルール番号の前にあるチェック ボックスをオンにして、ページの上部にある [アクションを変更する] を選択します。

Note

マネージド ルールは、Azure Front Door Premium レベルと Azure Front Door クラシック レベルのポリシーでのみサポートされています。

リソースをクリーンアップする

リソース グループおよび関連するすべてのリソースは、不要になったら削除します。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![ルール セット、ルール グループ、ルールのほか、[有効]、[無効]、[アクションを変更する] の各ボタンが表示されている [マネージド ルール] ページを示すスクリーンショット。](../media/waf-front-door-create-portal/managed-rules.png)