ATA のインストール - 手順 7

適用対象: Advanced Threat Analytics Version 1.9

ステップ 7: VPN を統合する

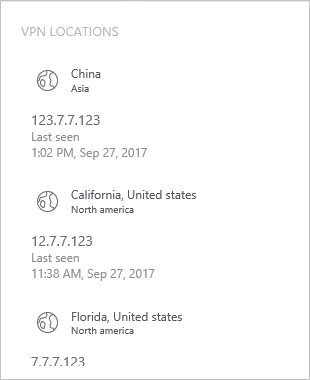

Microsoft Advanced Threat Analytics (ATA) バージョン 1.8 以降では、VPN ソリューションからアカウンティング情報を収集できます。 構成すると、ユーザーのプロファイル ページには、VPN 接続からの情報 (IP アドレスや接続元など) が含まれます。 これにより、ユーザー アクティビティに関する追加情報が提供され、調査プロセスが補完されます。 外部 IP アドレスをロケーションに解決する呼び出しは匿名です。 この呼び出しでは、個人識別子は送信されません。

ATA は、ATA ゲートウェイに転送される RADIUS アカウンティング イベントをリッスンすることで、VPN ソリューションと統合されます。 このメカニズムは、標準の RADIUS アカウンティング (RFC 2866) に基づいており、次の VPN ベンダーがサポートされています。

- Microsoft

- F5

- Cisco ASA

重要

2019 年 9 月の時点で、VPN の場所の検出を担当する Advanced Threat Analytics VPN geo-location サービスでは、TLS 1.2 のみがサポートされるようになりました。 バージョン 1.1 と 1.0 はサポートされなくなったので、ATA センターが TLS 1.2 をサポートするように構成されていることを確認します。

前提条件

VPN 統合を有効にするには、次のパラメーターを設定してください。

ATA ゲートウェイと ATA Lightweight Gateway でポート UDP 1813 を開きます。

ATA センターは、受信 IP アドレスの場所を照会できるように、HTTPS (ポート 443) を使用して ti.ata.azure.com にアクセスできる必要があります。

次の例では、Microsoft Routing and Remote Access Server (RRAS) を使用して VPN 構成プロセスについて説明します。

サードパーティの VPN ソリューションを使用している場合は、RADIUS アカウンティングを有効にする方法に関するドキュメントを参照してください。

VPN システムで RADIUS アカウンティングを設定する

RRAS サーバーで次の手順を実行します。

[ルーティングとリモート アクセス コンソール] を開きます。

サーバー名を右クリックし、 [プロパティ]をクリックします。

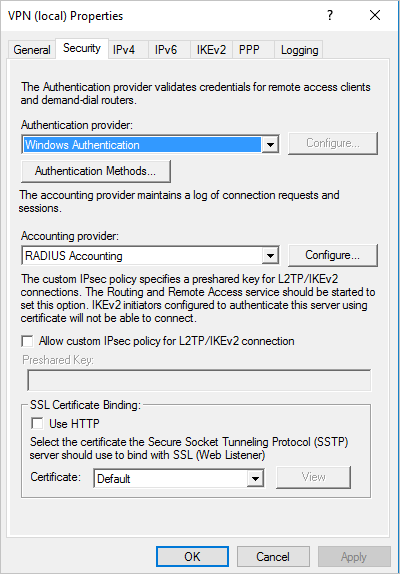

[セキュリティ] タブの [アカウンティング プロバイダー] で、[RADIUS アカウンティング] を選択し、[構成] をクリックします。

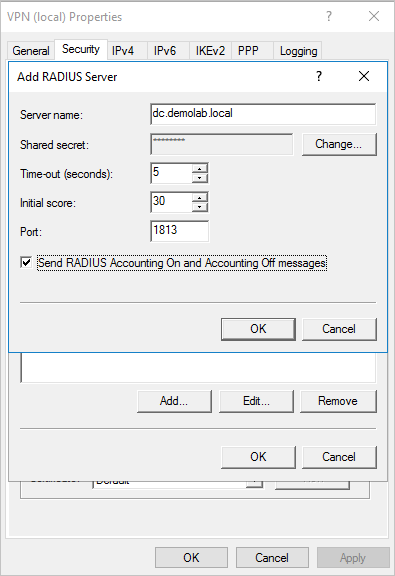

[RADIUS サーバーを追加] ウィンドウで、最も近い ATA ゲートウェイまたは ATA Lightweight Gateway のサーバー名を入力します。 [ポート] で、デフォルト値の 1813 が構成されていることを確認します。 [変更] をクリックし、記憶できる英数字の新しい共有シークレット文字列を入力します。 後で ATA 構成で入力する必要があります。 [RADIUS アカウント オンおよびアカウント オフ メッセージを送信する] チェックボックスをオンにして、すべての開いているダイアログボックスで[OK] をクリックします。

ATA で VPN を構成する

ATA は VPN データを収集し、VPN 経由で資格情報が使用されているタイミングと場所を特定し、そのデータを調査に統合します。 これにより、ATA によって報告されたアラートを調査するのに役立つ追加情報が提供されます。

ATA で VPN データを構成するには:

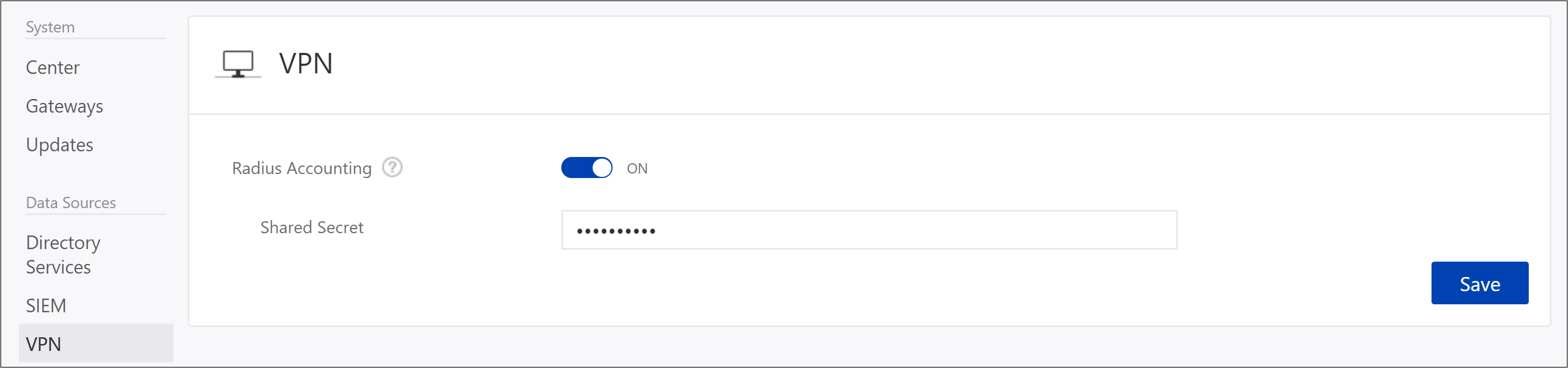

ATA コンソールで ATA 構成ページを開き、VPN に移動します。

[Radius アカウント] をオンにし、RRAS VPN サーバーで以前構成した共有シークレットを入力します。 [保存] をクリックします。

これを有効にすると、すべての ATA ゲートウェイと Lightweight Gateways がポート 1813 で RADIUS アカウンティング イベントをリッスンします。

セットアップが完了し、ユーザーのプロファイル ページに VPN アクティビティが表示されるようになります。

ATA ゲートウェイが VPN イベントを受信して処理のために ATA センターに送信した後、ATA センターは、VPN イベントの外部 IP アドレスを地理的な場所に解決できるように、HTTPS (ポート 443) を使用してti.ata.azure.com にアクセスする必要があります。