Microsoft Advanced Threat Analytics chega em Agosto/2015

Por Alex_SimonsMS

Olá pessoal,

Os clientes nos dizem que uma das coisas que realmente nos diferencia dos concorrentes é nosso foco no fornecimento de segurança e identidade entre os líderes da indústriade soluções. Por isso estou contente sobre este artigo no blog de hoje. Idan Plotnik, o antigo CEO da Aorato, que lidera nossa equipe de engenharia da ATA é nosso blogueiro convidado de hoje. Ele vai nos dar as últimas notícias sobre Microsoft Advanced Threat Analytics (ATA).

Espero que você esteja animado com o trabalho inovador que equipe do Idan está fazendo aqui! E como sempre, estamos ansiosos para ouvir quaisquer sugestões ou comentários que vocês possam ter.

Atenciosamente,

Alex Simons (Twitter: @Alex_A_Simons )

Diretor do programa Manager

Identidade de Microsoft e Divisão de Serviços de Segurança

-----------------------------------------------

Olá pessoal,

Estou escrevendo para compartilhar uma grande notícia. Três meses atrás, em nossa conferência Ignite, anunciamos o preview público de nossa nova solução de segurança cibernética, Microsoft Advanced Threat Analytics (ATA). Desde então, temos visto um interesse significativo com milhares de empresas que baixaram a versão preview. Isto tem sido muito gratificante para nós e agradecemos todas as sugestões e comentários que recebemos.

Hoje, posso dizer que estamos nos aproximando da linha de chegada. Microsoft Advanced Threat Analytics estará disponível em agosto de 2015.

No meu último posting do blog, eu falei sobre um ponto obscuro em segurança de TI e expliquei a tecnologia por trás do Advanced Theat Analytics. Neste blogpost, eu quero compartilhar algumas das coisas que aprendemos sobre detecção de ataques avançados e por isso precisamos de uma nova abordagem de "assumir o risco", eu vou explicar nosso "molho secreto" e que detalha alguns dos novos recursos adicionados desde do preview público e a topologia de rede.

Por que precisamos de uma nova abordagem?

Depois de investigar muitos de incidentes de segurança cibernética em meus trabalhos anteriores, eu percebi que os logs de rede não são suficientes para detectar ataques avançados, porque encontrar atacantes através de análise de log é como procurar uma agulha no palheiro. Mesmo se você encontrar uma pista, descobrir quando, como e onde algo aconteceu é quase impossível. Por exemplo, você não consegue detectar PTT (Pass-The-Ticket) ou ataques de PAC forjados com apenas os arquivos de log ou apenas analisar eventos em tempo real. É por isso que muitas soluções de monitoramento e gerenciamento de segurança deixam de mostrar a panorama real e fornece alarmes falsos.

Nós tomamos uma abordagem diferente com ATA da Microsoft. Nosso “molho secreto” é nossa combinação de rede Deep Packet Inspection (DPI), informações sobre as entidades do Active Directory e análise de eventos específicos. Com esta abordagem única, nós lhe damos a capacidade de detectar ataques avançados, ver credenciais roubadas e todas as atividades suspeitas de uma maneira fácil de consumir e simples de explorar.

O que é Microsoft Advanced Threat Analytics?

Microsoft Advanced Threat Analytics é um produto de cyber-segurança no local que detecta ataques avançados utilizando o usuário e análise de comportamento da entidade (Entity Behavior Analytics - UEBA). ATA combina aprendizado de máquina, detecção em tempo real baseado no TTP (táticas, técnicas e procedimentos) do invasor e questões de segurança para ajudar a reduzir a superfície de ataque.

O que o ATA detecta?

-

- Comportamento anormal de usuário: ATA detecta muitos tipos de comportamentos anormais do usuário, muitos dos quais são fortes indicadores de ataques. Fazemos isso por meio de análise comportamental, alimentado pela aprendizagem avançada da máquina que descobre atividades questionáveis e comportamento anormal. Isto dá a capacidade para o ATA mostrar indicadores como logons anômalos, horas de trabalho anormais, compartilhamento de senha, movimento lateral e ameaças desconhecidas.

-

- Ataques avançados: ATA também usa normas com base em análise para detectar ataques avançados em tempo real e como eles ocorrem. O ATA tem a capacidade de detectar o Pass-The-Ticket, Pass-The-Hash, Overpass-the-Hash, PAC forjado (MS14-068), Execução Remota, Golden Ticket, , Skeleton Key Malware, Reconnaissance e ataques de força bruta.

-

- Conhecidos riscos e problemas de configuração de segurança: ATA identifica problemas conhecidos de configuração de segurança usando o trabalho dos pesquisadores de segurança de classe mundial. Isso ajuda a identificar rapidamente problemas de segurança importantes como relações de confiança quebradas, protocolos fracos e vulnerabilidades conhecidas de protocolo.

Como é que funciona?

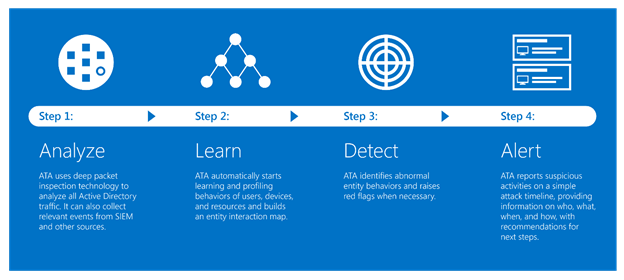

Após a implantação, o ATA imediatamente começa a analisar todo o tráfego de rede relacionado ao AD, coletando informações sobre entidades de AD e coletando eventos relevantes de sua segurança sistemas o e gestão de eventos (Security Information and Event Management - SIEM). Com base nesta análise, ATA constrói o gráfico de segurança organizacional e começa a detectar problemas de segurança, ataques avançados ou comportamento anormal da entidade. Quando é detectado um ataque, ATA constrói um cronograma de ataque que torna mais fácil para os analistas de segurança entender o ataque e onde concentrar seus esforços de investigação.

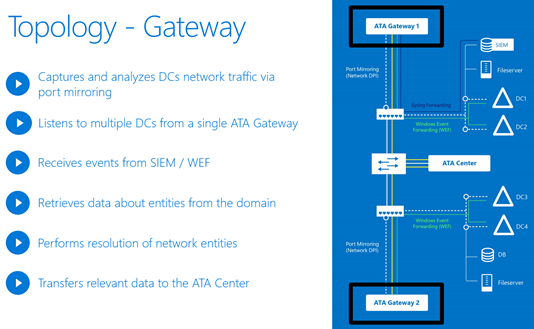

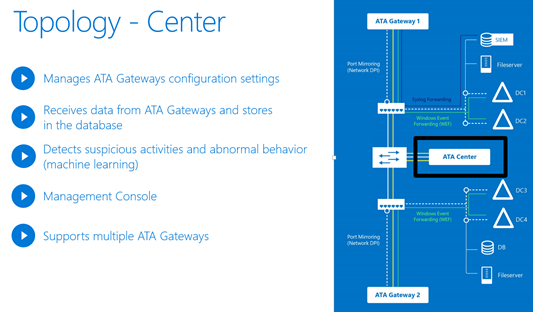

Topologia ATA

Nosso processo de implantação é simples e rápido, mas ainda acho que é importante compreender a topologia ATA e Gateway ATA e as funções centrais. No diagrama abaixo, você pode ver que cada Gateway analisa o tráfego de rede (DPI) de um switch diferente através do espelhamento de porta (port mirroring), recebe eventos de SIEM via um auditor de Syslog ou diretamente dos controladores de domínio através do Windows Event Forwarding (WEF), em seguida, o Gateway envia os dados relevantes para a central de deteção:

Novos recursos que nós adicionamos para disponibilidade geral

Nós continuamos a adicionar novos recursos ao Microsoft Advanced Threat Analytics desde que anunciamos a visualização pública. Focamos na escala de nossa solução, bem como melhorar a infraestrutura para melhorar nossa capacidade de detecção.

-

- Suporte para Windows Event Forwarding (WEF) para obter eventos diretamente de servidores/estações de trabalho para o gateway ATA

-

- Aprimoramentos de deteção de Pass-the-Hash comparados com recursos corporativos através da combinação de análise de logs e DPI

-

- Aprimoramentos no apoio de dispositivos que não fazem parte do domínio (e não-Windows) para detecção e visibilidade

-

- Melhorias de desempenho para apoiar mais tráfego e eventos com Gateway ATA

-

- Melhorias de desempenho para apoiar mais Gateways ATA por central

-

- Melhorarias nos inputs dos usuários para ajustar automaticamente o processo de detecção

- Processo de resolução de nome automático entre os nomes de computador e IP – este recurso exclusivo irá poupar tempo precioso no processo de investigação e fornecer uma forte evidência para a analista de segurança

-

- Detecção automática de dispositivos NAT

-

- Failover automático caso o controlador de domínio não seja alcançável

-

- Monitoramento de integridade do sistema e notificações, fornecendo o estado de saúde geral de implantação, bem como questões específicas relacionadas com a configuração e conectividade

-

- Visibilidade em sites e locais onde operam as entidades

-

- Suporte multi-domínio

-

- Suporte para Single Label Domain (SLT)

Encerrando

Em agosto, você será capaz de baixar os bits de avaliação da GA (General Availability). Por favor, leia nosso Guia de implantação e aproveite o passeio! Você pode postar suas perguntas e comentários no Fórum de discussão e nós responderemos tão rapidamente quanto possível.

Se você está interessado nas últimas atualizações ou melhorias, por favor, siga-me no Twitter: @IdanPlotnik . Você também pode enviar suas perguntas ou comentários diretamente para mim, ou enviar seus comentários diretamente para o grupo .

Nós vamos continuar inovando para ajudá-lo a proteger sua organização contra estes ataques avançados.

Obrigado,

Idan Plotnik (Twitter: @IdanPlotnik )

Gerente Principal de grupo

Divisão de serviços de segurança e identidade