Direct Access (partie 3-Preparation du DC)

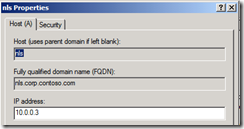

Pour les besoins du lab, nous avons utilisé le domaine corp.contoso.com. Le serveur App1 va servir de Network Location server ; pour ceci il faut créer un enregistrement DNS qui pointe l’enregistrement nls.corp.microsoft.com sur l’adresse IP du serveur App1.

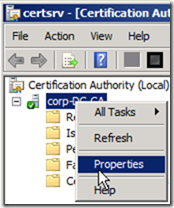

Apres avoir installé le role CA, il faut ajouter les CRLs. Depuis la console d’administration du CA cliquer pour afficher les propriétés.

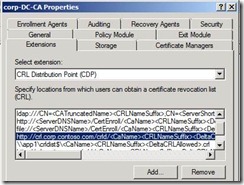

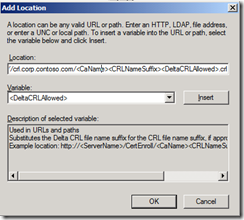

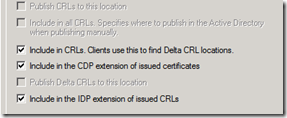

Sous l’onglet Extension cliquer sur Ajouter, et ajouter l’url interne : .crl">.crl">.crl">https://crl.corp.contoso.com/crld/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

De la même façon ajouter l’url externe : .crl">.crl">.crl">https://crl.contoso.com/crld/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

Maintenant il faut ajouter les chemins reseaux :

.crl">.crl">.crl">\\app1\crldist$\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

et \\edge1\crldist$\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

Cette fois ci, il faut cocher, Publish CRLS to this location, comme suit:

Cliquer sur OK et valider le redémarrage de l’autorité de certification.

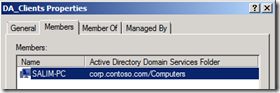

Il faut maintenant créer un groupe d’utilisateurs contenant les ordinateurs autorisés à se connecter en DA. Le groupe va s’appeler DA_Users.

Etape suivante, autoriser les utilisateurs authentifie a réclamer un certificat Web.

Exécuter la console certtmpl.msc, et localiser le certificat Serveur Web. Double cliquer dessus. Sous l’onglet sécurité donner au groupe Auth Users la permission Enroll.

![clip_image001[6] clip_image001[6]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/85/05/metablogapi/1362.clip_image0016_thumb_2B24CB25.png)

![clip_image001[8] clip_image001[8]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/85/05/metablogapi/2450.clip_image0018_thumb_52F7A4B7.png)