Azure Stack HCI のファイアウォール要件

適用対象: Azure Stack HCI バージョン 23H2 および 22H2

この記事では、Azure Stack HCI オペレーティング システム用にファイアウォールを構成する方法に関するガイダンスを提供します。 送信エンドポイントと内部規則およびポートのファイアウォール要件も記載されています。 この記事では、Microsoft Defender ファイアウォールで Azure サービス タグを使用する方法についても説明します。

また、この記事では、必要に応じて高度にロックダウンされたファイアウォール構成を使用して、許可リストに含まれているトラフィックを除くすべての宛先へのすべてのトラフィックをブロックする方法についても説明します。

ネットワークでインターネット アクセスにプロキシ サーバーを使用している場合は、「Azure Stack HCI のプロキシ設定の構成を参照してください。

重要

Azure Express Route と Azure Private Link は、Azure Stack HCI バージョン 23H2 またはそのコンポーネントではサポートされていません。これは、Azure Stack HCI バージョン 23H2 に必要なパブリック エンドポイントにアクセスできないためです。

送信エンドポイントのファイアウォール要件

組織のファイアウォールで送信ネットワーク トラフィック用のポート 80 と 443 を開くと、Azure Stack HCI オペレーティング システムが Azure および Microsoft Update に接続するための接続要件が満たされます。

Azure Stack HCI では、次の目的で Azure に定期的に接続する必要があります。

- 既知の Azure IP

- 送信方向

- ポート 80 (HTTP) と 443 (HTTPS)

重要

Azure Stack HCI では、HTTPS 検査はサポートされていません。 接続エラーを防ぐために、Azure Stack HCI のネットワーク パスに沿って HTTPS 検査が無効になっていることを確認します。

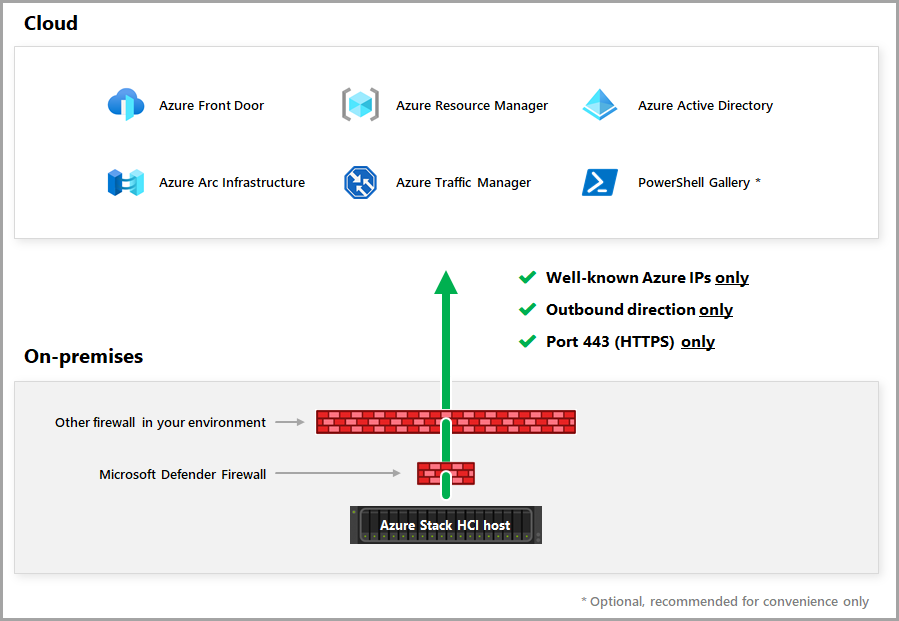

次の図に示すように、Azure Stack HCI は、複数のファイアウォールを使用して Azure にアクセスできる可能性があります。

Azure Stack HCI 23H2 デプロイに必要なファイアウォール URL

Azure Stack HCI バージョン 23H2 以降では、すべてのクラスターで Azure Resource Bridge と AKS インフラストラクチャが自動的に有効になり、Arc for Servers エージェントを使用して Azure コントロール プレーンに接続します。 次の表の HCI 固有のエンドポイントの一覧と共に、Azure Stack HCI 上の Azure Resource Bridge エンドポイント、Azure Stack HCI 上の AKS エンドポイント、および Azure Arc 対応サーバー エンドポイントをファイアウォールの許可リストに含める必要があります。

HCI、Arc 対応サーバー、ARB、AKS などのエンドポイントの米国東部統合リストでは、次の使用が使用されます。

HCI、Arc 対応サーバー、ARB、AKS など、西ヨーロッパのエンドポイントの統合リストでは、次の使用が行われます。

HCI、Arc 対応サーバー、ARB、AKS などのエンドポイントのオーストラリア東部統合リストでは、次の使用が使用されます。

HCI、Arc 対応サーバー、ARB、AKS の使用を含む、カナダ中部の統合エンドポイントの一覧:

HCI、Arc 対応サーバー、ARB、AKS など、インド中部統合エンドポイントの一覧では、次の使用が行われます。

追加の Azure サービスのファイアウォール要件

Azure Stack HCI に対して有効にする追加の Azure サービスによっては、追加のファイアウォール構成の変更が必要になる場合があります。 各 Azure サービスのファイアウォール要件については、次のリンクを参照してください。

- Azure Monitor エージェント

- Azure Portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) と Log Analytics エージェント

- Qualys

- リモート サポート

- Windows Admin Center

- Azure portal の Windows Admin Center

内部の規則とポートのファイアウォール要件

ストレッチ クラスターのサイト内とサイト間の両方のすべてのサーバー ノード間で適切なネットワーク ポートが開かれていることを確認します (ストレッチ クラスター機能は、Azure Stack HCI バージョン 22H2 でのみ使用できます)。 ファイアウォールには、クラスター内のすべてのサーバー間で ICMP、SMB (ポート 445、および iWARP RDMA を使用する場合は SMB ダイレクト用のポート 5445)、WS-MAN (ポート 5985) の双方向トラフィックを許可する適切な規則が必要になります。

Windows Admin Center の クラスター作成ウィザード を使用してクラスターを作成すると、フェールオーバー クラスタリング、Hyper-V、記憶域レプリカ用にクラスター内の各サーバー上の適切なファイアウォール ポートが自動的に開かれます。 各サーバーで異なるファイアウォールを使用している場合は、以降のセクションで説明されているポートを開きます。

Azure Stack HCI OS の管理

ライセンスや課金など、Azure Stack HCI OS 管理用のオンプレミス ファイアウォールで次のファイアウォール規則が構成されていることを確認します。

| Rule | アクション | ソース | 宛先 | サービス | Port |

|---|---|---|---|---|---|

| クラスター サーバー上の Azure Stack HCI サービスとの間の送受信トラフィックを許可する | Allow | クラスター サーバー | クラスター サーバー | TCP | 30,301 |

Windows Admin Center

Windows Admin Center 用に、オンプレミスのファイアウォールで次のファイアウォール規則が構成されていることを確認します。

| Rule | アクション | ソース | 宛先 | サービス | Port |

|---|---|---|---|---|---|

| Azure と Microsoft Update へのアクセスを提供する | Allow | Windows Admin Center | Azure Stack HCI | TCP | 445 |

| Windows リモート管理 (WinRM) 2.0 を HTTP 接続で使用してコマンドを実行する (リモートの Windows サーバーで) |

Allow | Windows Admin Center | Azure Stack HCI | TCP | 5985 |

| WinRM 2.0 を HTTPS 接続で使用して リモートの Windows サーバーでコマンドを実行する |

Allow | Windows Admin Center | Azure Stack HCI | TCP | 5986 |

Note

Windows Admin Center のインストールの間に、設定 [Use WinRM over HTTPS only]\(WinRM over HTTPS のみを使用する\) を選択した場合、ポート 5986 が必要になります。

Active Directory

Active Directory (ローカル セキュリティ機関) のオンプレミス ファイアウォールで、次のファイアウォール規則が構成されていることを確認します。

| Rule | アクション | ソース | 宛先 | サービス | Port |

|---|---|---|---|---|---|

| Active Directory Web サービス (ADWS) と Active Directory 管理ゲートウェイ サービスへの受信/送信接続を許可する | Allow | Active Directory サービス | Azure Stack HCI | TCP | 9389 |

フェールオーバー クラスタリング

フェールオーバー クラスタリング用に、オンプレミスのファイアウォールで次のファイアウォール規則が構成されていることを確認します。

| Rule | アクション | ソース | 宛先 | サービス | Port |

|---|---|---|---|---|---|

| フェールオーバー クラスター検証の許可 | Allow | 管理システム | クラスター サーバー | TCP | 445 |

| RPC の動的ポート割り当ての許可 | Allow | 管理システム | クラスター サーバー | TCP | 少なくとも 100 個のポート (ポート 5000 より上の範囲) |

| リモート プロシージャ コール (RPC) の許可 | Allow | 管理システム | クラスター サーバー | TCP | 135 |

| クラスター アドミニストレーターの許可 | Allow | 管理システム | クラスター サーバー | UDP | 137 |

| クラスター サービスの許可 | Allow | 管理システム | クラスター サーバー | UDP | 3343 |

| クラスター サービスの許可 (サーバーの 参加操作で必要) |

Allow | 管理システム | クラスター サーバー | TCP | 3343 |

| ICMPv4 および ICMPv6 の許可 (フェールオーバー クラスター検証のため) |

Allow | 管理システム | クラスター サーバー | 該当なし | 該当なし |

Note

管理システムには、Windows Admin Center、Windows PowerShell、System Center Virtual Machine Manager などのツールを使用して、クラスターの管理元となる任意のコンピューターが含まれます。

Hyper-V

Hyper-V 用に、オンプレミスのファイアウォールで次のファイアウォール規則が構成されていることを確認します。

| Rule | アクション | ソース | 宛先 | サービス | Port |

|---|---|---|---|---|---|

| クラスター通信の許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 445 |

| RPC エンドポイント マッパーと WMI の許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 135 |

| HTTP 接続の許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 80 |

| HTTPS 接続の許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 443 |

| ライブ マイグレーションの許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 6600 |

| VM 管理サービスの許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 2179 |

| RPC の動的ポート割り当ての許可 | Allow | 管理システム | Hyper-V サーバー | TCP | 少なくとも 100 個のポート (ポート 5000 より上の範囲) |

Note

RPC の動的ポート割り当てを許可するために、ポート 5000 より上の範囲のポートを開きます。 5000 より下のポートは、他のアプリケーションで既に使用されている場合があり、DCOM アプリケーションとの競合が発生する可能性があります。 これまでの経験から、少なくとも 100 個のポートを開く必要があることが分かっています。複数のシステム サービスがこれらの RPC ポートに依存して、相互に通信しているためです。 詳細については、「ファイアウォールで動作するように RPC の動的ポート割り当てを構成する方法」を参照してください。

記録域レプリカ (ストレッチ クラスター)

記録域レプリカ (ストレッチ クラスター) 用に、オンプレミスのファイアウォールで次のファイアウォール規則が構成されていることを確認します。

| Rule | アクション | ソース | 宛先 | サービス | Port |

|---|---|---|---|---|---|

| サーバー メッセージ ブロック (SMB) プロトコルの許可 |

Allow | ストレッチ クラスター サーバー | ストレッチ クラスター サーバー | TCP | 445 |

| Web Services-Management の許可 (WS-MAN) |

Allow | ストレッチ クラスター サーバー | ストレッチ クラスター サーバー | TCP | 5985 |

| ICMPv4 および ICMPv6 の許可 (次を使用する場合: Test-SRTopologyPowerShell コマンドレット) |

Allow | ストレッチ クラスター サーバー | ストレッチ クラスター サーバー | 該当なし | 該当なし |

Microsoft Defender ファイアウォールを更新する

このセクションでは、サービス タグに関連付けられた IP アドレスでオペレーティング システムに接続できるように Microsoft Defender ファイアウォールを構成する方法を示します。 "サービス タグ" は、指定された Azure サービスからの IP アドレスのグループを表します。 Microsoft では、サービス タグに含まれる IP アドレスを管理し、IP アドレスが変更されるとサービス タグを自動的に更新して更新を最小限に抑えるようにしています。 詳細については、「仮想ネットワーク サービス タグ」を参照してください。

次のリソースから、オペレーティング システムを実行しているターゲット コンピューターに JSON ファイルをダウンロードします: Azure IP 範囲とサービス タグ – パブリック クラウド。

次の PowerShell コマンドを使用して JSON ファイルを開きます。

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonAzureResourceManagerサービス タグなど、特定のサービス タグの IP アドレス範囲の一覧を取得します。$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixes許可リストを使用する場合は、外部の企業のファイアウォールに IP アドレスの一覧をインポートします。

クラスター内の各サーバーに対してファイアウォール規則を作成し、IP アドレス範囲の一覧への送信 443 (HTTPS) トラフィックを許可します。

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

次のステップ

詳細については、次のトピックも参照してください。

- 「Windows リモート管理のインストールと構成」の「Windows ファイアウォールと WinRM 2.0 のポート」セクション