サーバーを登録し、Azure Stack HCI バージョン 23H2 デプロイのアクセス許可を割り当てる

適用対象: Azure Stack HCI バージョン 23H2

この記事では、Azure Stack HCI サーバーを登録し、Azure Stack HCI バージョン 23H2 クラスターをデプロイするために必要なアクセス許可を設定する方法について説明します。

前提条件

開始する前に、次の前提条件を満たしていることを確認してください。

Active Directory 環境を準備します。

各サーバーに Azure Stack HCI バージョン 23H2 オペレーティング システム をインストールします。

サブスクリプションを必要なリソース プロバイダー (RP) に登録します。 Azure ポータルまたは Azure PowerShell を使用して登録できます。 次のリソース RP を登録するには、サブスクリプションの所有者または共同作成者である必要があります。

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Note

Azure サブスクリプションをリソース プロバイダーに登録するユーザーは、Azure Stack HCI サーバーを Arc に登録しているユーザーとは異なる人物であることが前提です。

サーバーを Arc リソースとして登録する場合は、サーバーがプロビジョニングされたリソース グループに対して次のアクセス許可があることを確認します。

これらのロールがあることを確認するには、Azure portal で次の手順を実行します。

- Azure Stack HCI デプロイに使用するサブスクリプションに移動します。

- サーバーの登録を計画しているリソース グループに移動します。

- 左側のウィンドウで、 Access Control (IAM) に移動します。

- 右側のウィンドウで、 ロールの割り当てに移動します。 Azure Connected Machine Onboardingazure Connected Machine Resource Administrator ロールが割り当てられていることを確認します。

Azure Arc にサーバーを登録する

重要

クラスター化するすべての Azure Stack HCI サーバーで次の手順を実行します。

PSGallery から Arc 登録スクリプト をインストールします。

#Register PSGallery as a trusted repo Register-PSRepository -Default -InstallationPolicy Trusted #Install required PowerShell modules in your node for registration Install-Module Az.Accounts -RequiredVersion 2.13.2 Install-Module Az.Resources -RequiredVersion 6.12.0 Install-Module Az.ConnectedMachine -RequiredVersion 0.5.2 #Install Arc registration script from PSGallery Install-Module AzsHCI.ARCinstallerパラメーターを設定します。 スクリプトは次のパラメーターを受け取ります。

パラメーター 説明 SubscriptionIDサーバーを Azure Arc に登録するために使用するサブスクリプションの ID。 TenantIDサーバーを Azure Arc に登録するために使用されるテナント ID。Microsoft Entra ID に移動し、テナント ID プロパティをコピーします。 ResourceGroupサーバーの Arc 登録用に事前に作成されたリソース グループ。 リソース グループが存在しない場合は作成されます。 Region登録に使用される Azure リージョン。 使用できる サポートされているリージョン を参照してください。 AccountIDクラスターを登録してデプロイするユーザー。 ProxyServer省略可能な 型のパラメーターです。 送信接続に必要な場合のプロキシ サーバー アドレス。 DeviceCodehttps://microsoft.com/deviceloginコンソールに表示され、デバイスへのサインインに使用されるデバイス コード。#Define the subscription where you want to register your server as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your server as Arc device $RG = "YourResourceGroupName" #Define the region you will use to register your server as Arc device $Region = "eastus" #Define the tenant you will use to register your server as Arc device $Tenant = "YourTenantID" #Define the proxy address if your HCI deployment access internet via proxy $ProxyServer = "http://proxyaddress:port"Azure アカウントに接続し、サブスクリプションを設定します。 サーバーへの接続に使用しているクライアントでブラウザーを開き、このページを開く必要があります。

https://microsoft.com/deviceloginし、Azure CLI 出力に指定されたコードを入力して認証します。 登録のアクセス トークンとアカウント ID を取得します。#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.Id最後に、Arc 登録スクリプトを実行します。 スクリプトの実行には数分かかります。

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServerプロキシ サーバー経由でインターネットにアクセスする場合は、

-proxyパラメーターを渡し、スクリプトの実行時にプロキシ サーバーをhttp://<Proxy server FQDN or IP address>:Portとして指定する必要があります。サポートされている Azure リージョンの一覧については、 Azure の要件を参照してください。

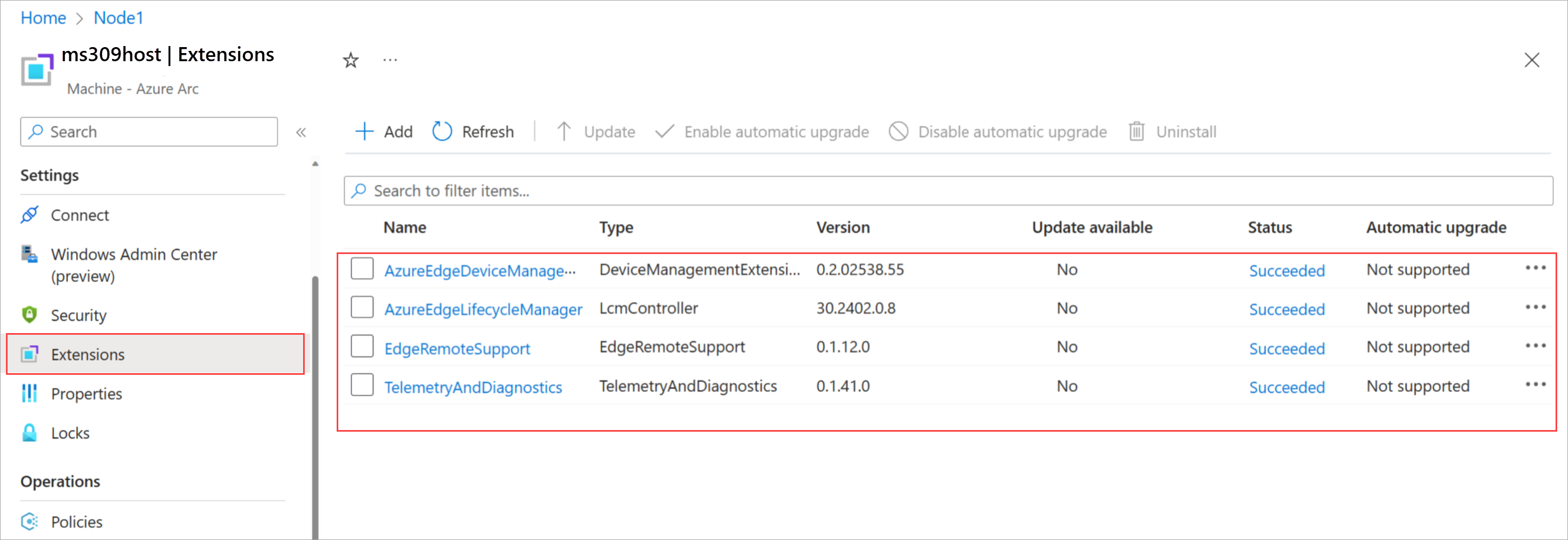

すべてのサーバーでスクリプトが正常に完了したら、次のことを確認します。

デプロイに必要なアクセス許可を割り当てる

このセクションでは、Azure portal からデプロイするための Azure アクセス許可を割り当てる方法について説明します。

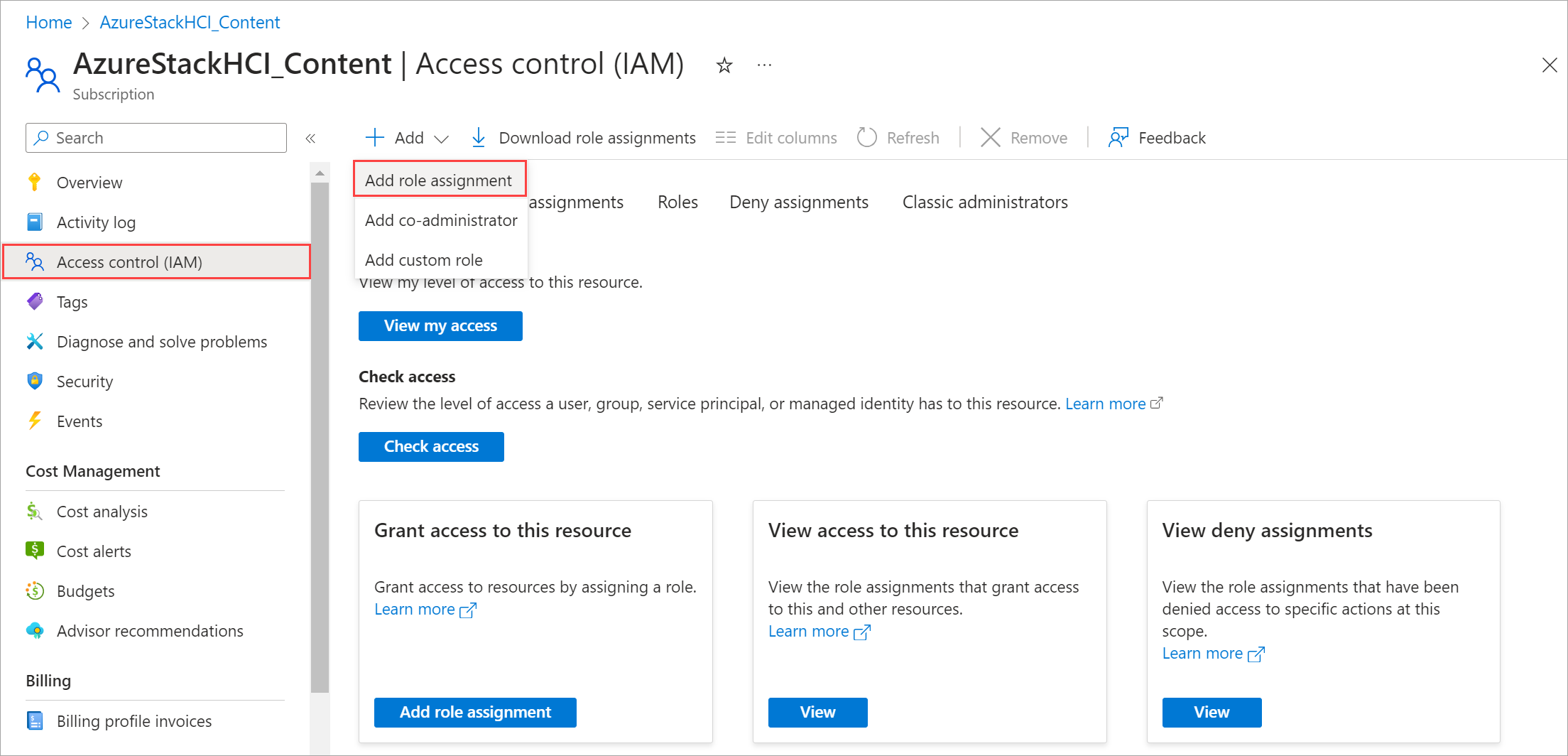

azure portal で、サーバーの登録に使用するサブスクリプションに移動します。 左側のウィンドウで [アクセス制御 (IAM)] を選択します。 右側のウィンドウで + 追加 を選択し、ドロップダウン リストから [ロールの割り当ての追加 選択。

タブを表示し、クラスターをデプロイするユーザーに次のロールのアクセス許可を割り当てます。

- Azure Stack HCI 管理者

- Reader

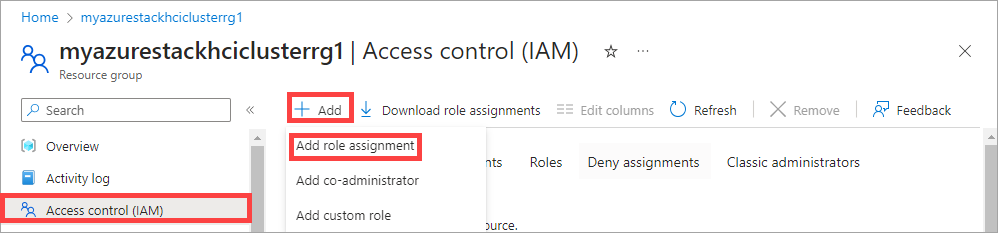

Azure portal で、サブスクリプションにサーバーを登録するために使用するリソース グループに移動します。 左側のウィンドウで [アクセス制御 (IAM)] を選択します。 右側のウィンドウで + 追加 を選択し、ドロップダウン リストから [ロールの割り当ての追加 選択。

タブを表示し、クラスターをデプロイするユーザーに次のアクセス許可を割り当てます。

- Key Vault データ アクセス管理者: このアクセス許可は、デプロイに使用されるキー コンテナーに対するデータ プレーンのアクセス許可を管理するために必要です。

- Key Vault シークレット責任者: このアクセス許可は、デプロイに使用されるキー コンテナー内のシークレットの読み取りと書き込みに必要です。

- Key Vault 共同作成者: このアクセス許可は、デプロイに使用するキー コンテナーを作成するために必要です。

- ストレージ アカウント共同作成者: このアクセス許可は、デプロイに使用するストレージ アカウントを作成するために必要です。

右側のウィンドウで、 Role の割り当てに移動します。 デプロイ ユーザーに構成されているすべてのロールがあることを確認します。

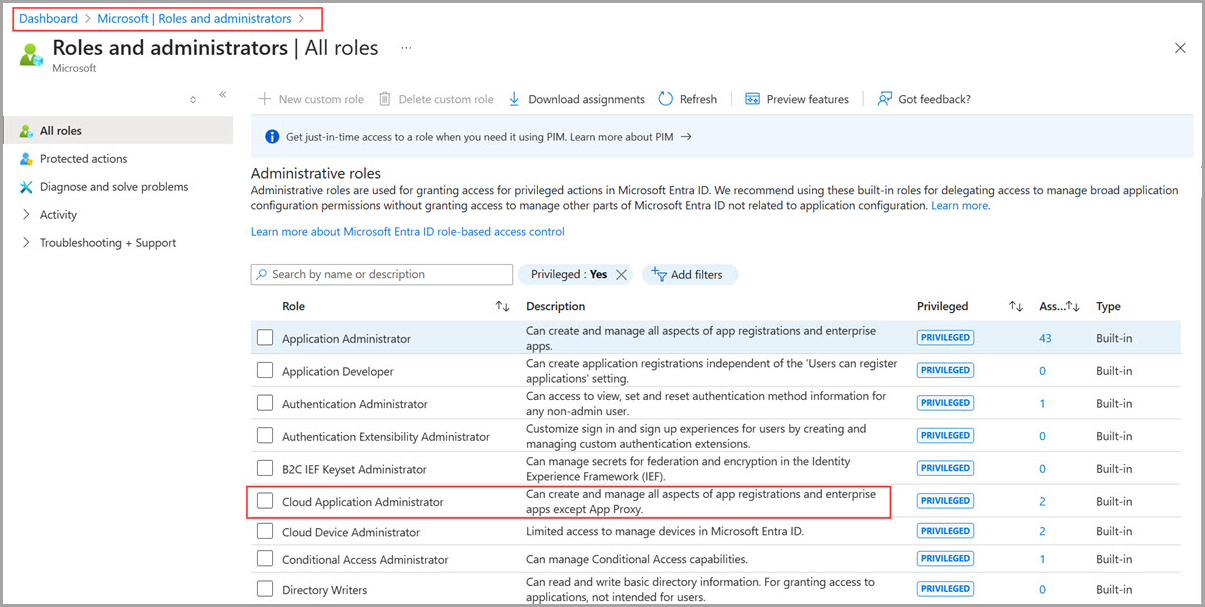

Azure portal で Microsoft Entra Roles and Administrators に移動し Microsoft Entra テナント レベルで Cloud アプリケーション管理者 ロールのアクセス許可を割り当てます。

Note

サービス プリンシパルを作成するには、クラウド アプリケーション管理者のアクセス許可が一時的に必要です。 デプロイ後に、このアクセス許可を削除できます。

次のステップ

クラスター内の最初のサーバーを設定したら、Azure portal を使用してデプロイする準備ができました。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示