HYPR と Azure Active Directory B2C を構成するチュートリアル

このチュートリアルでは、 HYPR を使用して Azure Active Directory B2C (Azure AD B2C) を構成する方法について説明します。 Azure AD B2C が ID プロバイダー (IdP) である場合は、HYPR をパスワードレス認証用のカスタマー アプリケーションと統合できます。 HYPR により、パスワードが公開キー暗号化に置き換えられ、不正行為、フィッシング、資格情報の再利用を防ぐのに役立ちます。

前提条件

作業を開始するには、以下が必要です。

Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント

- HYPR クラウド テナント

- HYPR カスタム デモを要求します

- ユーザーのモバイル デバイス。HYPR REST API を使用するか、お客様の HYPR テナントの HYPR デバイス マネージャーを使用して登録します

- たとえば、「HYPR SDK for Java Web」を参照してください。

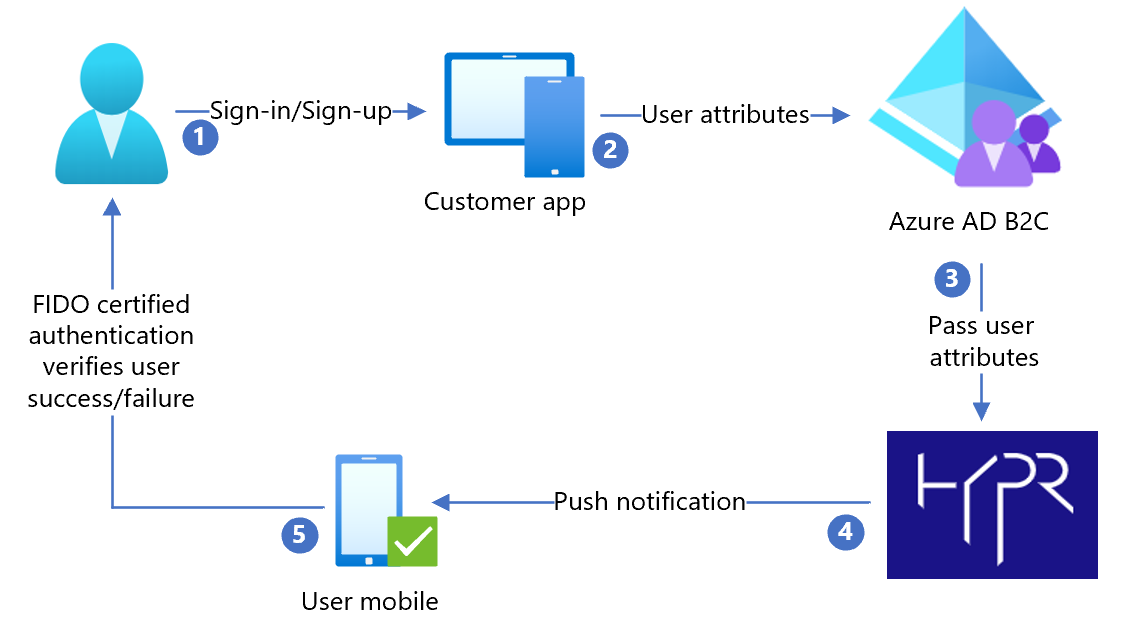

シナリオの説明

HYPR 統合には、次のコンポーネントがあります。

- Azure AD B2C – ユーザー資格情報を検証する承認サーバー、または ID プロバイダー (IdP)

- Web アプリケーションとモバイル アプリケーション - Haventec と Azure AD B2C によって保護されているモバイル アプリケーションまたは Web アプリケーション。

- HYPR には、iOS および Android 用のモバイル SDK とモバイル アプリがあります

- HYPR モバイル アプリ - モバイル アプリケーションでモバイル SDK を使用していない場合は、このチュートリアルで使用します

- HYPR REST API - ユーザー デバイスの登録と認証

- apidocs.hypr.com の HYPR パスワードレス API に移動します

次のアーキテクチャの図に、この実装を示します。

- ユーザーはサインイン ページに到着し、サインインまたはサインアップを選択します。 ユーザーはユーザー名を入力します。

- アプリケーションが本人確認のためにユーザー属性を Azure AD B2C に送信します。

- Azure AD B2C がユーザー属性を HYPR に送信して、HYPR モバイル アプリを通じてユーザーを認証します。

- Fast Identity Online (FIDO) 認定認証のために、登録されたユーザーのモバイル デバイスに HYPR がプッシュ通知を送信します。 これはユーザーの指紋、生体認証、または分散型 PIN のいずれかです。

- ユーザーがプッシュ通知を確認した後、ユーザーが顧客アプリケーションへのアクセスを許可または拒否されます。

Azure AD B2C ポリシーを構成する

Azure-AD-B2C-HYPR-Sample/policy/にアクセスします。「カスタム ポリシー スターター パック」の手順に従って、Active-directory-b2c-custom-policy-starterpack/LocalAccounts/ をダウンロードします。

Azure AD B2C テナントのポリシーを構成します。

注意

ポリシーを更新して、お使いのテナントに関連付けてください。

ユーザー フローをテストする

- Azure AD B2C テナントを開きます。

- [ポリシー] で [Identity Experience Framework] を選択します。

- 作成した SignUpSignIn を選択します。

- [ユーザー フローを実行します] を選択します。

- [アプリケーション] には、登録済みのアプリを選択します (サンプルは JWT)。

- [応答 URL] の場合は、リダイレクト URL を選択します。

- [ユーザー フローを実行します] を選択します。

- サインアップ フローを完了して、アカウントを作成します。

- ユーザー属性が作成されると、HYPR が呼び出されます。

ヒント

フローが不完全な場合は、ユーザーがディレクトリに保存されていることを確認してください。