Azure Active Directory B2C を使用して TheAccessHub 管理ツールを構成する

このチュートリアルでは、Azure Active Directory B2C (Azure AD B2C) を N8 Identity N8ID の TheAccessHub 管理ツールと統合する方法について説明します。 このソリューションでは、顧客アカウントの移行とカスタマー サービス要求 (CSR) の管理に対処します。

このソリューションは、次のシナリオで使用します。

- サイトがあり、Azure AD B2C に移行しようとしている。

- しかし、パスワードを含む顧客アカウントの移行は困難である。

- Azure AD B2C アカウントを管理するために CSR ツールを必要としている。

- CSR 代理管理が要件である。

- リポジトリのデータを同期して Azure AD B2C にマージしようとしている。

前提条件

作業を開始するには、以下が必要です。

Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント

- TheAccessHub 管理ツール環境

- 新しい環境については、N8 Identity のお問い合わせに関するページを参照してください

- 省略可能:

- 顧客データを移行するデータベースまたはライトウェイト ディレクトリ アクセス プロトコル (LDAP) の接続および資格情報

- TheAccessHub 管理ツールをサインアップ ポリシー フローに統合する場合は、カスタム ポリシー用に構成された Azure AD B2C 環境

シナリオの説明

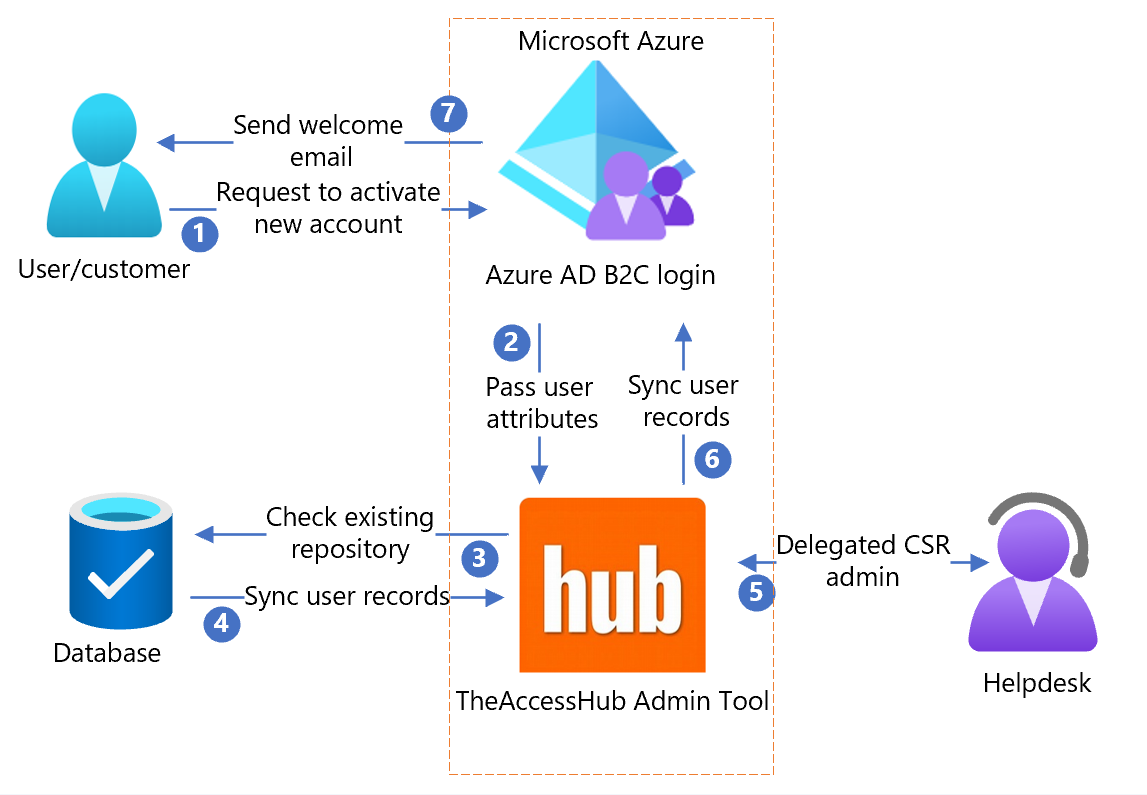

TheAccessHub 管理ツールは、N8ID Azure サブスクリプションまたは顧客サブスクリプションで実行します。 次のアーキテクチャの図に、この実装を示します。

- ユーザーがサインイン ページに到着し、アカウントを作成して情報を入力します。 Azure AD B2C でユーザー属性が収集されます。

- Azure AD B2C で TheAccessHub 管理ツールが呼び出され、ユーザー属性が渡されます。

- TheAccessHub 管理ツールによって、データベースで現在のユーザー情報が確認されます。

- ユーザー レコードがデータベースから TheAccessHub 管理ツールに同期されます。

- TheAccessHub 管理ツールによって、委任された CSR またはヘルプデスク管理者とデータが共有されます。

- TheAccessHub 管理ツールによって、Azure AD B2C とユーザー レコードが同期されます。

- TheAccessHub 管理ツールの応答に基づいて、Azure AD B2C がカスタマイズされたウェルカム メールをユーザーに送信します。

Azure AD B2C テナントで全体管理者を作成する

TheAccessHub 管理ツールのアクセス許可は、Azure AD B2C テナントのユーザー情報を読み取り、変更を行うために、グローバル管理者の代理として機能します。 通常の管理者に対する変更は、TheAccessHub 管理ツールのテナントとの対話に影響を与えません。

全体管理者を作成するには:

- Azure portal で、Azure AD B2C テナントに管理者としてサインインします。

- [Microsoft Entra ID]>[ユーザー] の順に移動します。

- [新しいユーザー] を選択します。

- 顧客ではなく通常のディレクトリ ユーザーを作成するために、[ユーザーの作成] を選択します。

- ID 情報フォームで:

- ユーザー名 (theaccesshub など) を入力します。

- アカウント名 (TheAccessHub Service Account など) を入力します。

- [パスワードの表示] を選択します。

- 初期パスワードをコピーして保存します。

- グローバル管理者ロールを割り当てるには、[ユーザー] でユーザーの現在のロールを選択します。

- 全体管理者のレコードを選択します。

- [作成] を選択します

TheAccessHub 管理ツールを Azure AD B2C テナントに接続する

TheAccessHub 管理ツールでは Microsoft Graph API を使用して、ディレクトリを読み取り、変更を加えます。 テナントの全体管理者として機能します。 次の手順に従って、必要なアクセス許可を追加します。

次のように TheAccessHub 管理ツールがディレクトリにアクセスすることを承認します。

- N8 Identity によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Azure AD B2C Config](Azure AD B2C 構成) に移動します。

- [Authorize Connection](接続の承認) を選択します。

- 新しいウィンドウで、全体管理者アカウントでサインインします。 新しいサービス アカウントで初めてサインインする場合、パスワードをリセットするプロンプトが表示されることがあります。

- 画面の指示に従い、[同意する] を選択します。

エンタープライズ ID を使用して新しい CSR ユーザーを構成する

エンタープライズ Microsoft Entra 資格情報を使用して、TheAccessHub 管理ツールにアクセスする CSR またはヘルプデスク ユーザーを作成します。

シングル サインオン (SSO) を使用して CSR またはヘルプデスク ユーザーを構成するには:

- N8 Identity によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [Manager Tools](マネージャー ツール)>[Manage Colleagues](仕事仲間の管理) に移動します。

- [Add Colleague](仕事仲間の追加) を選択します。

- [Colleague Type](仕事仲間の種類) で [Azure Administrator](Azure 管理者) を選択します。

- プロファイル情報については、このユーザーを管理するアクセス許可を持つ者を制御するホーム組織を選択します。

- [ログイン ID/Azure AD ユーザー名] には、ユーザーの Microsoft Entra アカウントのユーザー プリンシパル名を入力します。

- [TheAccessHub ロール] タブで、[ヘルプデスク] マネージド ロールを選択します。

- [Submit](送信) をクリックします。

Note

ヘルプデスク ロールによって、[仕事仲間の管理] ビューにアクセスできます。 ユーザーをグループに入れるか、組織の所有者にします。

新しい ID で新しい CSR ユーザーを構成する

新しいローカル資格情報を使用して、TheAccessHub 管理ツールにアクセスする CSR またはヘルプデスク ユーザーを作成します。 このユーザーは、Microsoft Entra ID を使用しない組織向けです。

SSO を使用しない「AccessHub 管理 ツール: 仕事仲間管理者の追加」を参照してください。

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [Manager Tools](マネージャー ツール)>[Manage Colleagues](仕事仲間の管理) に移動します。

- [Add Colleague](仕事仲間の追加) を選択します。

- [Colleague Type](仕事仲間の種類) で [Local Administrator](ローカルの管理者) を選択します。

- プロファイル情報については、このユーザーを管理するアクセス許可を持つ者を制御するホーム組織を選択します。

- [TheAccessHub ロール] タブで、[ヘルプデスク] マネージド ロールを選択します。

- [Login ID/Email](ログイン ID/電子メール) と [One Time Password](ワンタイム パスワード) の属性をコピーします。 それらを新しいユーザーに提供して、TheAccessHub 管理ツールにサインインします。

- [Submit](送信) をクリックします。

Note

ヘルプデスク ロールによって、[仕事仲間の管理] ビューにアクセスできます。 ユーザーをグループに入れるか、組織の所有者にします。

パーティション分割された CSR の管理を構成する

TheAccessHub 管理ツールで顧客および CSR/ヘルプデスク ユーザーを管理するためのアクセス許可は、組織階層を介して管理されます。 同僚と顧客にはホーム組織があります。 同僚または同僚グループを組織の所有者として割り当てることができます。

組織の所有者は、自分が所有する組織やサブ組織内の仕事仲間や顧客を管理および変更できます。 複数の仕事仲間が一連のユーザーを管理するために、複数のメンバーを含むグループを作成します。 次に、そのグループを組織の所有者として割り当てます。 すべてのグループのメンバーが、組織内の仕事仲間や顧客を管理できます。

新しいグループを作成する

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [Organization](組織) > [Manage Groups](グループの管理) に移動します。

- [グループの追加]を選択します。

- [Group name](グループ名)、[Group description](グループの説明)、および [Group owner](グループ所有者) の値を入力します。

- グループのメンバーにする仕事仲間のチェック ボックスを検索してオンにします。

- [追加] を選択します。

- グループ メンバーは、ページの下部に表示されます。 メンバーを削除するには、行の [X] を選択します。

- [Submit](送信) をクリックします。

新しい組織を作成する

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [組織]>[組織の管理] に移動します。

- [Add Organization](組織の追加) を選択します。

- [組織名]、[組織所有者]、[親組織] の値を入力します

- [Submit](送信) をクリックします。

Note

組織名を顧客データに合わせます。 仕事仲間や顧客データを読み込み、読み込みに組織名を入力すると、組織に仕事仲間が表示されます。 所有者は、組織およびサブ組織内の顧客と同僚を管理します。 親組織は、組織の責任を負います。

ツリー ビューを使用して階層を変更する

この機能を使用して、同僚とグループの管理を視覚化します。

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [Manager Tools](マネージャー ツール)>[Tree View](ツリー ビュー) に移動します。

- 階層を変更するには、組織を親組織にドラッグします。

- [保存] を選択します。

ウェルカム通知をカスタマイズする

TheAccessHub 管理ツールを使用して、1 つのソリューションから Azure AD B2C にユーザーを移行する場合、ユーザーのウェルカム通知をカスタマイズできます。 この通知は移行時にユーザーに送られ、Azure AD B2C ディレクトリに新しいパスワードを設定するためのリンクを含めることができます。

通知をカスタマイズするには、次のようにします。

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Notifications](通知) に移動します。

- [Create Colleague](仕事仲間の作成) テンプレートを選択します。

- [編集] を選択します。

- [メッセージ] と [テンプレート] に必要な変更を加えます。 [テンプレート] フィールドは HTML 対応で、HTML 形式の通知を送信できます。

- [保存] を選択します。

外部データソースから Azure AD B2Cにデータを移行する

TheAccessHub 管理ツールを使用すると、さまざまなデータベース、LDAP、.csv ファイルからデータをインポートし、そのデータを Azure AD B2C テナントにプッシュできます。 TheAccessHub 管理ツールで Azure AD B2C ユーザーの仕事仲間の種類に移行するデータを読み込みます。

ヒント

データ ソースが Azure でない場合、データは TheAccessHub 管理ツールと Azure AD B2C に送られます。 外部データのソースがコンピューター上の .csv ファイルでない場合は、データ読み込みの前にデータ ソースを設定します。 次の手順を使用して、データ ソースを作成し、データを読み込みます。

データ ソースを構成する

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Data Sources](データ ソース) に移動します。

- [Add Data Source](データ ソースの追加) を選択します。

- このデータ ソースの [Name](名前) と [Type](種類) の値を指定します。

- データベースのフォーム データを入力します。

- 種類: データベース

- データベースの種類: サポートされているデータベースを選択します

- 接続 URL: JDBC 接続文字列を入力します (

jdbc:postgresql://myhost.com:5432/databasenameなど) - ユーザー名: データベースにアクセスするユーザー名

- パスワード: データベースにアクセスするためのパスワード

- クエリ: 顧客の詳細を抽出する SQL クエリ (

SELECT * FROM mytable;など) - [接続テスト] を選択します。 接続が機能していることを確認するためのデータ サンプルが表示されます。

- LDAP のフォーム データを入力します。

- 種類: LDAP

- ホスト: LDAP サーバーが実行されているコンピューターのホスト名または IP アドレス (

mysite.comなど) - ポート: LDAP サーバーがリッスンしているポート番号

- SSL: SSL を使用して LDAP と通信するには、TheAccessHub 管理ツールのボックスをオンにします (推奨)

- ログイン DN: サインインして LDAP 検索を実行するユーザー アカウント識別名 (DN)

- パスワード: ユーザー パスワード

- ベース DN: 検索を実行する階層の最上位の DN

- フィルター: 顧客レコードを取得する LDAP フィルター文字列

- 属性: TheAccessHub 管理ツールに渡す顧客レコードのコンマ区切りの属性リスト

- [Test Connection](接続のテスト) ボタンを選択します。 接続が機能していることを確認するためのデータ サンプルが表示されます。

- OneDrive のデータを入力します。 種類: OneDrive for Business。

- [Authorize Connection](接続の承認) を選択します。

- 新しいウィンドウで、OneDrive にサインインするように求められます。 OneDrive アカウントへの読み取りアクセス権でサインインします。 TheAccessHub 管理ツールによって、.csv 読み込みファイルが読み取られます。

- 画面の指示に従い、[同意する] を選択します。

- [保存] を選択します。

データ ソースから Azure AD B2C にデータを同期する

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Data Synchronization](データ同期) に移動します。

- [New Load](新しい読み込み) を選択します。

- 仕事仲間の種類: Azure AD B2C ユーザー。

- [ソース] を選択します。 ダイアログでデータ ソースを選択します。 OneDrive データ ソースを作成した場合は、ファイルを選択します。

- 新しい顧客アカウントを作成するには、最初のポリシー [仕事仲間が TheAccessHub に見つからない場合]: [何もしない] に変更します。

- 顧客アカウントを更新するには、2 番目のポリシー [ソースと TheAccessHub のデータが一致しない場合]: [何もしない] に変更します。

- [次へ] を選択します。

- [検索マッピングの構成] で、TheAccessHub 管理ツールの顧客と、読み込みレコードの関連付けを識別します。

- ソース識別属性を選択します。 属性を、同じ値を持つ TheAccessHub 管理ツールの属性と照合します。 一致がある場合、レコードはオーバーライドされます。 それ以外の場合は、新しい顧客が作成されます。

- チェックに番号を付けます。 たとえば、最初に電子メール、次に姓と名を確認します。

- 左側のメニューで [Data Mapping](データ マッピング) を選択します。

- [データ マッピング構成] で、ソース属性から設定されるように TheAccessHub 管理ツールの属性を割り当てます。 マップされない属性は、顧客に対して変更されません。 属性

org_nameを現在の組織値にマップすると、作成された顧客が組織に含まれます。 - [次へ] を選択します。

- この読み込みを繰り返す場合は、[毎日/毎週] または [毎月] を選択します。 それ以外の場合は、既定の [今すぐ] にしておきます。

- [Submit](送信) をクリックします。

- [今すぐ] のスケジュールでは、新しいレコードが [データ同期] に追加されます。

- 検証が 100% になったら、新しいレコードを選択して結果を確認します。 スケジュールされた読み込みの場合、レコードはスケジュールされた時刻の後に表示されます。

- エラーがない場合は、[実行] を選択します。 それ以外の場合、読み込みを削除するには、[その他] メニューから [削除] を選択します。

- エラーが発生した場合、レコードを手動で更新できます。 各レコードで、[更新] を選択し、修正します。

- [データ同期] が 100% になると、顧客は Azure AD B2C で変更を表示または受信します。

ヒント

多数のエラーがある場合は、エラーのままで続行し、後で解決できます。 TheAccessHub 管理ツールで、[サポートの介入] を使用します。

Azure AD B2C の顧客データを同期する

TheAccessHub 管理ツールでは、1 回限りまたは継続的な操作として、Azure AD B2C の顧客情報を TheAccessHub 管理ツールに同期させることができます。 この操作により、CSR またはヘルプデスクの管理者は最新の顧客情報を確認できます。

Azure AD B2C 顧客データを TheAccessHub 管理ツールに同期するには、次のようにします。

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Data Synchronization](データ同期) に移動します。

- [New Load](新しい読み込み) を選択します。

- 仕事仲間の種類: Azure AD B2C ユーザー。

- [オプション] では、既定値のままにします。

- [次へ] を選択します。

- [データ マッピングおよび検索] では、既定値のままにします。 例外:

org_nameを現在の組織値にマップすると、作成された顧客が組織に表示されます。 - [次へ] を選択します。

- この読み込みを繰り返す場合は、[毎日/毎週] または [毎月] スケジュールを選択します。 それ以外の場合は、[今すぐ] の既定値のままにします。 定期的が推奨されます。

- [Submit](送信) をクリックします。

- [今すぐ] を選択した場合は、[データ同期] に新しいレコードが表示されます。 検証が 100% になったら、新しいレコードを選択して読み込み結果を確認します。 スケジュールされた読み込みの場合、レコードはスケジュールされた時刻の後に表示されます。

- エラーがない場合は、[実行] を選択します。 それ以外の場合、読み込みを削除するには、[その他] メニューから [削除] を選択します。

- エラーが発生した場合は、各レコードを手動で更新し、[更新] を選択します。

- [データ同期] が 100% になると、変更が開始されます。

ヒント

多数のエラーがある場合は、エラーのままで続行し、後で解決できます。 TheAccessHub 管理ツールで、[サポートの介入] を使用します

Azure AD B2C ポリシーを構成する

TheAccessHub 管理ツールをたまに同期する場合は、Azure AD B2C の最新になっていない可能性があります。 TheAccessHub 管理ツールの API と Azure AD B2C ポリシーを使用して、TheAccessHub 管理ツールに変更を通知できます。 このソリューションには、Azure AD B2C カスタム ポリシーに関する技術的な知識が必要です。

TheAccessHub 管理ツール API を呼び出すためのセキュリティで保護された資格情報を作成する

サインアップ カスタム ポリシーの場合、次の手順によって、セキュリティで保護された証明書を有効にして、TheAccessHub 管理ツールに新しいアカウントについて通知します。

- N8ID によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Admin Tools](管理ツール)>[API Security](API セキュリティ) に移動します。

- [Generate] \(生成) を選択します。

- [Certificate Password](証明書のパスワード) をコピーします。

- クライアント証明書の場合、[ダウンロード] を選択します。

- 「HTTPS クライアント証明書認証」の手順を使用して、クライアント証明書を Azure AD B2C に追加します。

カスタム ポリシーの例を取得する

- N8 Identity によって提供される資格情報を使用して TheAccessHub 管理ツールにサインインします。

- [System Admin](システム管理者)>[Admin Tools](管理ツール)>[Azure B2C Policies](Azure B2C ポリシー) に移動します。

- Identity Experience Framework 構成から Azure AD B2C テナント ドメインと 2 つの Identity Experience Framework ID を指定します。

- [保存] を選択します。

- [Download](ダウンロード) を選択して、顧客がサインアップしたときに顧客を TheAccessHub 管理ツールに追加する基本ポリシーを含む .zip ファイルを取得します。

- ユーザー フローの作成の手順に従って、Azure AD B2C でカスタム ポリシーを設計します。