Microsoft Entra ID の認証方法 - Microsoft Authenticator アプリ

Microsoft Authenticator アプリは、Microsoft Entra の職場アカウントや学校アカウントまたは Microsoft アカウントに別のレベルのセキュリティを提供するものであり、Android と iOS で利用できます。 Microsoft Authenticator アプリを使用すると、ユーザーは、サインイン時にパスワードレスで認証できるほか、セルフサービス パスワード リセット (SSPR) 時や多要素認証イベント時に別の確認オプションを使用することができます。

ユーザー認証にパスキーを適用できるようになりました。 これにより、ユーザーは、Authenticator アプリによる OATH 確認コードの生成を承認または拒否するための通知をモバイル アプリで受け取ることができます。 このコードをサインイン インターフェイスに入力することができます。 通知コードと確認コードの両方を有効にすると、Authenticator アプリを登録したユーザーは、どちらかの方法でパスキーを使用して本人確認を行うことができます。

Note

Microsoft Authenticator でのパスキーのサポートを準備するとき、iOS と Android デバイスのユーザーには、Authenticator がパスキー プロバイダーとして表示される場合があります。 詳細については、「パスキー サインイン (プレビュー)」を参照してください。

ユーザー名とパスワードの組み合わせではなく、サインイン プロンプトで Authenticator アプリを使用する方法については、「Microsoft Authenticator でパスワードレスのサインインを有効にする」を参照してください。

Note

- SSPR を有効にしたときに、ユーザーにモバイル アプリを登録するオプションはありません。 代わりに、ユーザーは、https://aka.ms/mfasetup で、または統合されたセキュリティ情報の登録の一環として https://aka.ms/setupsecurityinfo で、モバイル アプリを登録できます。

- Authenticator アプリは、iOS および Android のベータ版ではサポートされない場合があります。 さらに、2023 年 10 月 20 日以降、Android 上の Authenticator アプリでは Android ポータル サイトの古いバージョンはサポートされなくなります。 2111 (5.0.5333.0) より前のバージョンのポータル サイトをお使いの Android ユーザーは、ポータル サイト アプリケーションを新しいバージョンに更新するまで、Authenticator のインスタンスの再登録または新しいインスタンスの登録を行うことはできません。

パスキー サインイン (プレビュー)

Authenticator は、ユーザーが自分の携帯電話からフィッシングに強いパスワードレス認証を実行できるようにする無料のパスキー ソリューションです。 Authenticator アプリでパスキーを使用する主な利点は次のとおりです。

- パスキーは簡単かつ大規模にデプロイできます。 そのため、モバイル デバイス管理 (MDM) シナリオと Bring Your Own Device (BYOD) シナリオの両方で、ユーザーの携帯電話でパスキーを使用できます。

- Authenticator のパスキーは、余計なコストがかからず、ユーザーがどこにでも持ち運ぶことができます。

- Authenticator のパスキーはデバイスにバインドされているため、パスキーが作成されたデバイスから分離されることがありません。

- ユーザーは、オープンな WebAuthn 標準に基づく最新のパスキー イノベーションを最新の状態で利用し続けることができます。

- 企業は、FIPS 140 コンプライアンスなどの認証フローの上に他の機能を付加することができます。

デバイス バインド パスキー

Authenticator アプリのパスキーは、パスキーが作成されたデバイスから分離されないように、デバイスにバインドされています。 iOS デバイスでは、Authenticator はセキュリティで保護されたエンクレーブを使用してパスキーを作成します。 Android では、セキュア エレメントをサポートするデバイス上のセキュア エレメントでパスキーを作成するか、高信頼実行環境 (TEE) を使用します。

Authenticator でパスキーの構成証明が機能するしくみ

現時点では、Authenticator のパスキーの構成証明はサポートされていません。 Authenticator でのパスキーの構成証明のサポートは、今後のリリースで予定されています。

Authenticator でのパスキーのバックアップと復元

Authenticator のパスキーはバックアップされず、新しいデバイスで復元することもできません。 新しいデバイスでパスキーを作成するには、古いデバイスでパスキーを使用するか、別の認証方法を使用してパスキーを再作成します。

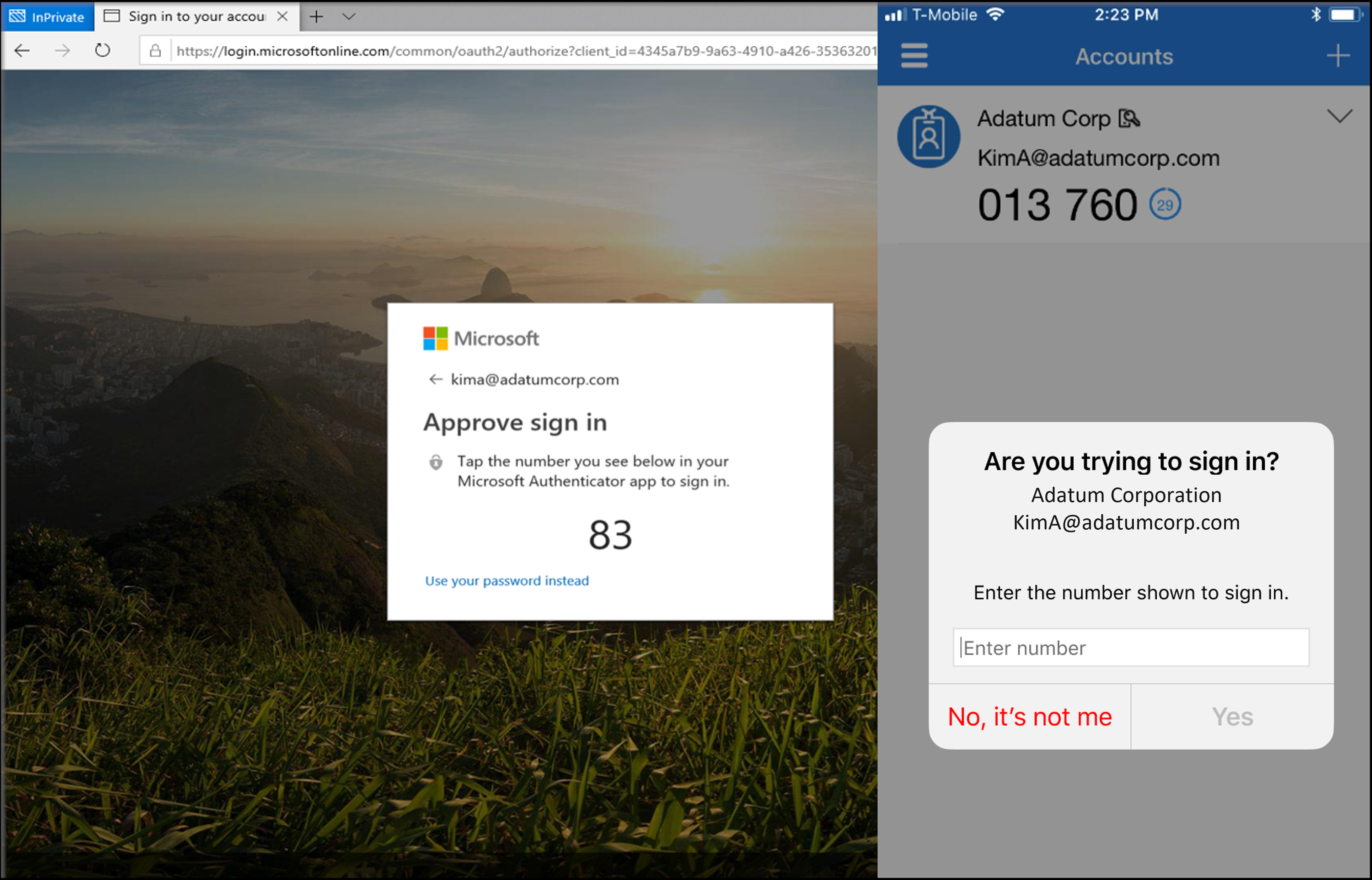

パスワードなしのサインイン

Authenticator アプリからの電話サインインを有効にしているユーザーには、ユーザー名を入力した後、パスワードの入力を求めるプロンプトが表示される代わりに、アプリに番号を入力するように求めるメッセージが表示されます。 正しい番号を選択すると、サインイン プロセスは完了です。

この認証方法によって高レベルのセキュリティが実現し、ユーザーがサインイン時にパスワードを入力する必要がなくなります。

パスワードレスのサインインを開始するには、「Microsoft Authenticator でパスワードレスのサインインを有効にする」を参照してください。

モバイル アプリでの通知

Authenticator アプリは、スマートフォンまたはタブレットに通知をプッシュして、アカウントへの不正アクセスを防止したり、不正なトランザクションを停止させたりするのに役立ちます。 ユーザーは通知を確認し、適切であった場合は、 [確認] を選択します。 適切でない場合は、 [拒否] を選択します。

Note

2023 年 8 月以降、未知の場所からのサインインで通知が生成されないのと同様に、異常なサインインでは通知は生成されません。 異常なサインインを承認するには、ユーザーは、Microsoft Authenticator を開くか、Outlook などの関連するコンパニオン アプリで Authenticator Lite を開くことができます。 次に、プルダウンして更新するか、[更新] をタップして、要求を承認できます。

中国では、Android デバイスの "モバイル アプリによる通知" の方法は機能しません。これは、Google Play のサービス (プッシュ通知など) がその地域でブロックされているためです。 ただし、iOS の通知は機能します。 Android デバイスの場合、それらのユーザーが代替の認証方法を利用できるようにする必要があります。

モバイル アプリからの確認コード

Authenticator アプリをソフトウェア トークンとして使用して、OATH 確認コードを生成できます。 ユーザー名とパスワードを入力したら、Authenticator アプリから提供されたコードをサインイン インターフェイスに入力します。 検証コードにより、2 番目の形式の認証が行われます。

注意

Authenticator によって生成された OATH 検証コードは、証明書ベースの認証ではサポートされていません。

ユーザーは、最大 5 つの OATH ハードウェア トークンまたは Authenticator アプリなどの認証アプリケーションを組み合わせて、いつでも使用できるように構成できます。

Microsoft Entra 認証に準拠した FIPS 140

米国政府機関によって使用されている NIST SP 800-63B に概説されているガイドラインに従って、認証システムには FIPS 140 検証済み暗号化を使用することが求められています。 このガイドラインは、米国政府機関が大統領行政命令 (EO) 14028 の要件を満たすのに役立ちます。 さらに、このガイドラインは、規制薬物の電子処方箋 (EPCS) を使用している医療機関などの他の規制対象業界が規制上の要件を満たすのにも役立ちます。

Federal Information Processing Standards (FIPS) 140 は、情報技術の製品やシステムに含まれる暗号化モジュールに関して最低限のセキュリティ要件を規定する米国政府の規格です。 暗号化モジュール検証プログラム (CMVP) は、FIPS 140 標準に対するテストを維持しています。

Microsoft Authenticator for iOS

バージョン 6.6.8 以降、iOS 用 Microsoft Authenticator は、Apple iOS FIPS 140 準拠デバイスで FIPS 検証済み暗号化用のネイティブ Apple CoreCrypto モジュールを使用します。 フィッシングに強いデバイス バインド パスキー、プッシュ多要素認証 (MFA)、パスワードレス電話サインイン (PSI)、および時間ベースのワンタイム パスコード (TOTP) を使用するすべての Microsoft Entra 認証では、FIPS 暗号化が使用されます。

使用されている FIPS 140 検証済み暗号化モジュールと準拠している iOS デバイスの詳細については、「Apple iOS セキュリティ認定」を参照してください。

Note

この記事の前のバージョンからの新しい更新: Microsoft Authenticator は Android ではまだ FIPS 140 に準拠していません。 Android の Microsoft Authenticator は現在、FIPS 検証済みの暗号化を必要とする可能性のあるお客様をサポートするために、FIPS コンプライアンス認定を保留中です。

セキュリティ情報での Microsoft Authenticator 登録の種類の決定

ユーザーは、マイ セキュリティ情報 (次のセクションの URL を参照) にアクセスするか、MyAccount からセキュリティ情報を選択して、Microsoft Authenticator の登録を管理および追加できます。 Microsoft Authenticator 登録でパスワードレスの電話によるサインインであるか MFA であるかを区別するために、専用のアイコンが使用されます。

| Authenticator 登録の種類 | アイコン |

|---|---|

| Microsoft Authenticator: パスワードレスの電話によるサインイン | |

| Microsoft Authenticator (通知/コード) |

MySecurityInfo のリンク

| クラウド | MySecurityInfo URL |

|---|---|

| Azure 商用 (GCC を含む) | https://aka.ms/MySecurityInfo |

| Azure for US Government (GCC High と DoD を含む) | https://aka.ms/MySecurityInfo-us |

Authenticator に対する更新

Microsoft は、高レベルのセキュリティを維持するために Authenticator を継続的に更新します。 ユーザーが可能な限り最高のエクスペリエンスを得られるように、Authenticator アプリを継続的に更新することをお勧めします。 重要なセキュリティ更新プログラムがあると、最新でないバージョンのアプリが動作を停止し、ユーザーが認証を完了できなくなる可能性があります。 サポートされていないバージョンのアプリをユーザーが使用している場合は、認証を続行する前に最新バージョンにアップグレードするように求められます。

また、組織が高いセキュリティ水準を維持できるように、Microsoft は古いバージョンの Authenticator アプリを定期的に廃止します。 ユーザーのデバイスが Microsoft Authenticator アプリの最新バージョンをサポートしていない場合、アプリで署名できません。 これらのユーザーには、Microsoft Authenticator アプリで OATH 確認コードを使用して 2 要素認証を完了してもらうことをお勧めします。

次のステップ

パスキーの使用を開始するには、「Microsoft Authenticator のパスキー サインインを有効にする (プレビュー)」を参照してください。

パスワードレス サインインの詳細については、「Microsoft Authenticator でパスワードレス サインインを有効にする」を参照してください。

Microsoft Graph REST API を使用した認証方法の構成の詳細を確認してください。