Microsoft Entra ID のパスワードレス認証オプション

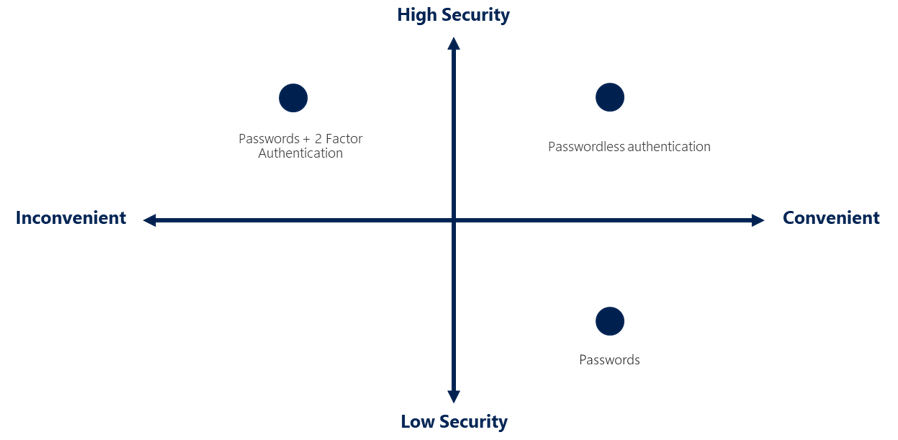

多要素認証 (MFA) のような機能は、組織をセキュリティで保護する優れた方法ですが、多くの場合、ユーザーはパスワードを覚えておく必要があるのに加え、セキュリティ層が増えることに不満を感じます。 パスワードが削除され、ユーザーが持っているものとユーザー自身または知っているものに置き換えられるため、パスワードレスの認証はより便利な方法です。

| 認証 | ユーザーが持っているもの | ユーザー自身またはユーザーが知っているもの |

|---|---|---|

| パスワードレス | Windows 10 デバイス、電話、またはセキュリティ キー | 生体認証または PIN |

認証については、組織ごとにさまざまなニーズがあります。 Microsoft Azure および Azure Government には、Microsoft Entra ID と統合される次の 5 つのパスワードレス認証オプションが用意されています。

- Windows Hello for Business

- macOS プラットフォーム資格情報

- スマート カード認証を使用した macOS プラットフォーム シングル サインオン (PSSO)

- Microsoft Authenticator

- パスキー (FIDO2)

- 証明書ベースの認証

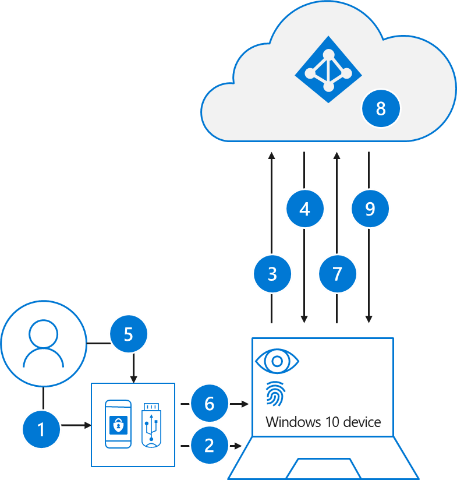

Windows Hello for Business

Windows Hello for Business は、指定された自分用の Windows PC を持っているインフォメーション ワーカーに最適です。 生体認証や PIN 資格情報はユーザーの PC に直接関連付けられるため、所有者以外のユーザーからのアクセスが防止されます。 公開キー基盤 (PKI) 統合およびシングル サインオン (SSO) の組み込みサポートにより、Windows Hello for Business では、オンプレミスおよびクラウドの会社のリソースにシームレスにアクセスできる便利な方法を提供します。

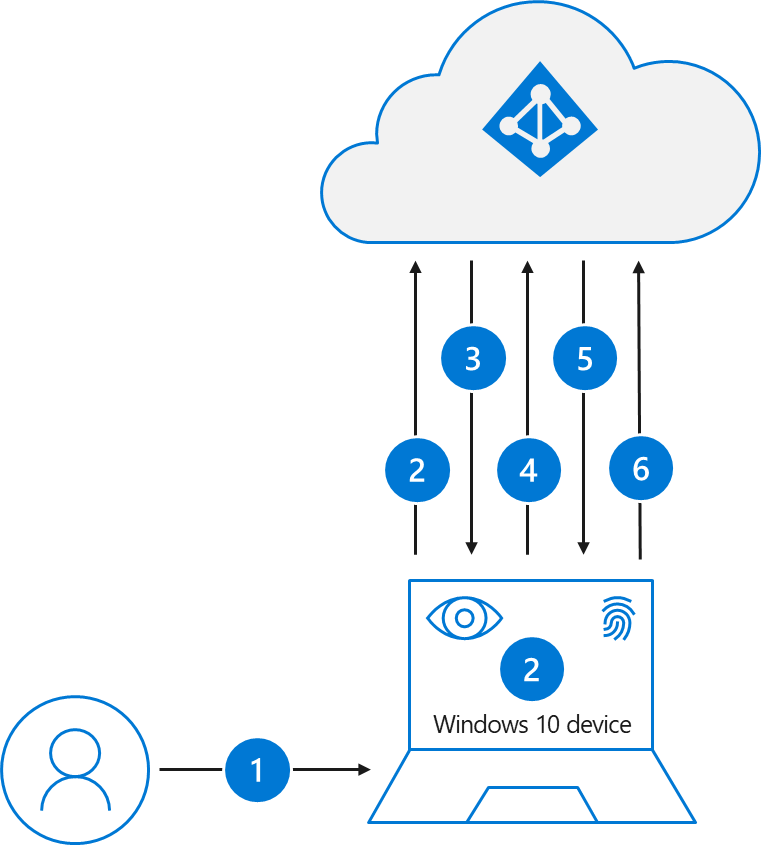

以下の手順で、Microsoft Entra ID を使用したサインイン プロセスがどのように機能するかを示します。

- ユーザーは、生体認証または PIN のジェスチャを使用して Windows にサインインします。 このジェスチャによって、Windows Hello for Business の秘密キーのロックが解除され、クラウド AP プロバイダーというクラウド認証セキュリティ サポート プロバイダーに送信されます。

- クラウド AP プロバイダーにより、Microsoft Entra ID に nonce (1 回使用できるランダムな任意の数) が要求されます。

- Microsoft Entra ID からは 5 分間有効な nonce が返されます。

- クラウド AP プロバイダーでは、ユーザーの秘密キーを使用して nonce に署名され、署名済みの nonce が Microsoft Entra ID に返されます。

- Microsoft Entra ID では、ユーザーの安全に登録された公開キーを使用して、署名済みの nonce が nonce の署名に対して検証されます。 Microsoft Entra ID によってその署名が検証された後、返された署名済み nonce が検証されます。 nonce が検証されると、Microsoft Entra ID ではデバイスのトランスポート キーに暗号化されたセッション キーを使用してプライマリ更新トークン (PRT) が作成され、それがクラウド AP プロバイダーに返されます。

- クラウド AP プロバイダーは、セッション キーと共に暗号化された PRT を受け取ります。 クラウド AP プロバイダーは、デバイスのプライベート トランスポート キーを使用してセッション キーの暗号化を解除し、デバイスのトラステッド プラットフォーム モジュール (TPM) を使用してセッション キーを保護します。

- クラウド AP プロバイダーから Windows に成功した認証応答が返されます。 その後、ユーザーは再度認証を行う必要なく (SSO)、Windows とクラウドおよびオンプレミスのアプリケーションにアクセスできるようになります。

Windows Hello for Business の計画ガイドを使用すると、Windows Hello for Business の展開の種類と、検討する必要がある選択肢を決定することができます。

macOS プラットフォーム資格情報

macOS プラットフォーム資格情報は、Microsoft Enterprise シングル サインオン拡張機能 (SSOe) を使用して有効になっている macOS の新機能です。 この機能は、認証に Microsoft Entra ID を使用するアプリ間での SSO に使用される、セキュア エンクレーブでサポートされたハードウェア バインド暗号化キーをプロビジョニングします。 ユーザーのローカル アカウント パスワードは影響を受けず、Mac にログオンするために必要になります。

macOS プラットフォーム資格情報を使用すると、ユーザーは、デバイスのロックを解除するように Touch ID を構成することでパスワードレスにでき、Windows Hello for Business テクノロジに基づいてフィッシングに対する耐性のある資格情報を使用できます。 これにより、セキュリティ キーの必要性を排除し、セキュリティで保護されたエンクレーブとの統合を使用してゼロ トラストの目標を進めることで、お客様の組織のコストを節約できます。

macOS 用プラットフォーム資格情報は、WebAuthn の課題 (ブラウザーの再認証シナリオを含む) で使用するためのフィッシングに抵抗力がある資格情報としても使用できます。 管理者は、この機能の FIDO2 セキュリティ キー認証方法を有効にする必要があります。 FIDO ポリシーでキー制限ポリシーを利用する場合は、許可されている AAGUID の一覧に macOS プラットフォーム資格情報の AAGUID を追加する必要があります: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC

- ユーザーが指紋またはパスワード ジェスチャを使用して macOS のロックを解除すると、キー バッグのロックが解除され、UserSecureEnclaveKey にアクセスできるようになります。

- macOS により、Microsoft Entra ID に nonce (1 回だけ使用できるランダムな任意の数) が要求されます。

- Microsoft Entra ID からは 5 分間有効な nonce が返されます。

- オペレーティング システム (OS) は、セキュリティで保護されたエンクレーブに存在する UserSecureEnclaveKey で署名された埋め込みアサーションを使用して、Microsoft Entra ID にログイン要求を送信します。

- Microsoft Entra ID では、ユーザーの安全に登録された UserSecureEnclave キーの公開キーを使用して、署名されたアサーションを検証します。 Microsoft Entra ID は、署名と nonce を検証します。 アサーションが検証されると、Microsoft Entra ID は、登録時に交換される UserDeviceEncryptionKey の公開キーで暗号化プライマリ更新トークン (PRT) を作成し、応答を OS に送信します。

- OS は、応答の暗号化を解除して検証し、SSO トークンを取得した後に格納し、SSO を提供するために SSO 拡張機能と共有します。 ユーザーは再度認証を行う必要なく (SSO)、macOS、クラウド、およびオンプレミスのアプリケーションにアクセスできるようになります。

macOS プラットフォーム資格情報を構成して展開する方法の詳細については、「macOS プラットフォーム SSO」を参照してください。

SmartCard を使用した macOS プラットフォーム シングル サインオン

macOS プラットフォーム シングル サインオン (PSSO) を使用すると、ユーザーは SmartCard 認証方法を使用してパスワードレスに移動できます。 ユーザーは、外部スマート カード、またはスマート カードと互換性のあるハード トークン (Yubikey など) を使用してマシンにサインインします。 デバイスのロックが解除されると、証明書ベース認証 (CBA) を使用する認証のために Microsoft Entra ID を使用するすべてのアプリで SSO を許可するためにスマート カードと Microsoft Entra ID が使用されます。 この機能を動作させるには、ユーザーに対して CBA を構成して有効にする必要があります。 CBA の構成については、「Microsoft Entra 証明書ベースの認証を構成する方法」を参照してください。

これを有効にするには、管理者が Microsoft Intune またはその他のサポートされている MDM を使用して PSSO を構成する必要があります。

- ユーザーは、スマート カードとキー バッグのロックを解除するスマート カード ピンを使って macOS のロックを解除し、セキュア エンクレーブに存在するデバイス登録キーへのアクセスを提供します。

- macOS により、Microsoft Entra ID に nonce (1 回だけ使用できるランダムな任意の数) が要求されます。

- Microsoft Entra ID からは 5 分間有効な nonce が返されます。

- オペレーティング システム (OS) は、スマート カードからユーザーの Microsoft Entra 証明書で署名された埋め込みアサーションを使用して、Microsoft Entra ID にログイン要求を送信します。

- Microsoft Entra ID は、署名付きアサーション、署名、および nonce を検証します。 アサーションが検証されると、Microsoft Entra ID は、登録時に交換される UserDeviceEncryptionKey の公開キーで暗号化プライマリ更新トークン (PRT) を作成し、応答を OS に送信します。

- OS は、応答の暗号化を解除して検証し、SSO トークンを取得した後に格納し、SSO を提供するために SSO 拡張機能と共有します。 ユーザーは再度認証を行う必要なく (SSO)、macOS、クラウド、およびオンプレミスのアプリケーションにアクセスできるようになります。

Microsoft Authenticator

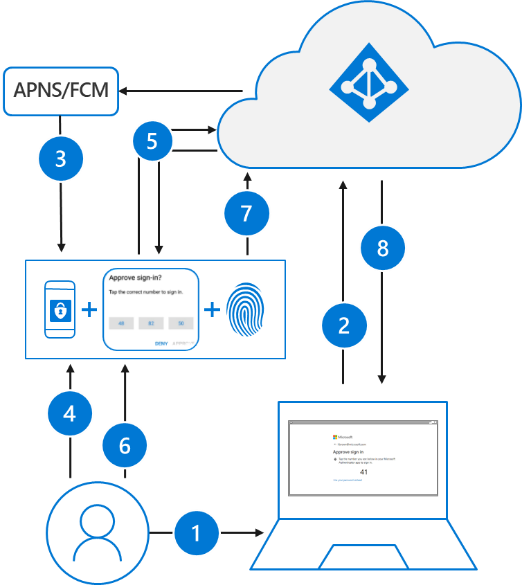

従業員の電話を、パスワードレスの認証手段とすることも可能です。 パスワードに加え、便利な多要素認証オプションとして Authenticator アプリを既に使用されているかもしれません。 Authenticator アプリをパスワードレスのオプションとして使用することもできます。

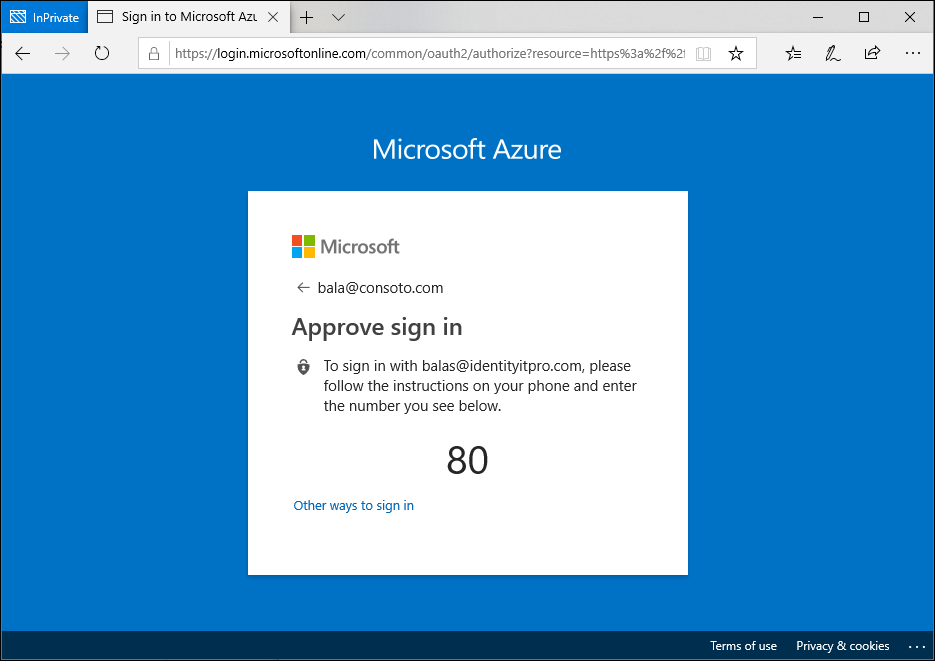

Authenticator アプリは、あらゆる iOS や Android フォンを、強力なパスワードレスの資格情報に変えます。 ユーザーは、自分の電話で通知を受け取り、画面に表示される番号と電話の番号を照合して、任意のプラットフォームまたはブラウザーにサインインします。 その後、生体認証 (指紋または顔) または PIN を使用して確認できます。 インストールの詳細については、「Microsoft Authenticator のダウンロードとインストール」を参照してください。

Authenticator アプリを使用したパスワードレス認証では、Windows Hello for Business と同じ基本的なパターンに従います。 これは、Microsoft Entra ID によって使用されている Authenticator アプリのバージョンを見つけられるように、ユーザーを識別する必要があるため、少し複雑になります。

- ユーザーは自分のユーザー名を入力します。

- Microsoft Entra ID では、ユーザーが強力な資格情報を持っていることが検出され、強力な資格情報フローが開始されます。

- iOS デバイス上では Apple Push Notification Service (APNS) を介して、Android デバイス上では Firebase Cloud Messaging (FCM) を介して、通知がアプリに送信されます。

- ユーザーはプッシュ通知を受け取り、アプリを開きます。

- アプリでは Microsoft Entra ID が呼び出され、プレゼンス証明のチャレンジと nonce を受け取ります。

- ユーザーは、自分の生体認証または PIN を入力して秘密キーのロックを解除することでチャレンジを完了します。

- nonce は秘密キーで署名され、Microsoft Entra ID に返されます。

- Microsoft Entra ID では公開キーと秘密キーの検証が実行され、トークンが返されます。

パスワードなしのサインインを開始するには、次の手順に従って完了してください。

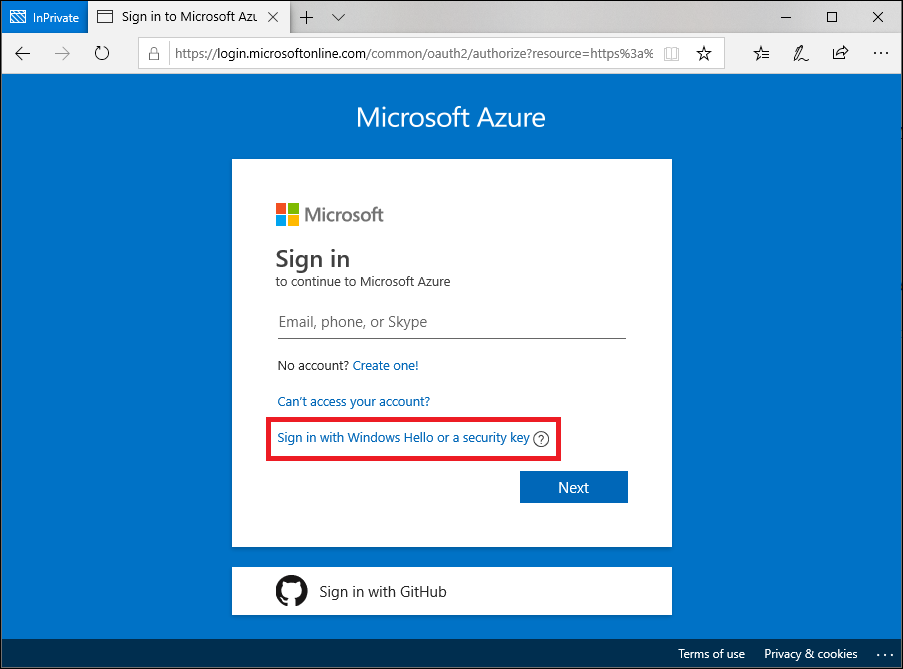

パスキー (FIDO2)

FIDO (Fast IDentity Online) Alliance は、オープン認証標準を促進し、認証形式としてパスワードを使用することを減らすのに役立ちます。 FIDO2 は、Web 認証 (WebAuthn) 標準が組み込まれている最新の標準です。

FIDO2 セキュリティキーは、フィッシング不可能な標準ベースのパスワードレスの認証方法であり、どのような形式でも使用できます。 Fast Identity Online (FIDO) は、パスワードレス認証のオープン標準です。 FIDO は、ユーザーおよび組織が標準を適用し、外部のセキュリティ キーまたはデバイスに組み込まれているプラットフォーム キーを使用して、ユーザー名やパスワードレスでリソースにサインインできるようにします。

ユーザーは、FIDO2 セキュリティ キーを登録してから、サインイン インターフェイスで認証の主な手段として選択することができます。 これらの FIDO2 セキュリティ キーは通常、USB デバイスですが、Bluetooth または NFC を使用することもできます。 認証を処理するハードウェア デバイスでは公開または推測が可能なパスワードがないため、アカウントのセキュリティが向上します。

FIDO2 セキュリティ キーを使用して、Microsoft Entra ID または Microsoft Entra ハイブリッドに参加している Windows 10 デバイスにサインインし、クラウドとオンプレミスのリソースにシングル サインオンできます。 ユーザーは、サポートされているブラウザーにサインインすることもできます。 FIDO2 セキュリティ キーは、セキュリティを重視する企業、またはそのシナリオを持つ企業や、電話を 2 番目の要素として使用したくないか、使用できない従業員が存在する企業などに最適なオプションです。

「Microsoft Entra ID を使用した FIDO2 認証のサポート」を参照してください。 開発者のベスト プラクティスについては、 「開発するアプリケーションで FIDO2 認証をサポートする」をご覧ください。

次のプロセスは、ユーザーが FIDO2 セキュリティ キーを使用してサインインするときに使用されます。

- ユーザーは、FIDO2 セキュリティ キーをコンピューターにプラグインします。

- Windows で FIDO2 セキュリティ キーが検出されます。

- Windows から認証要求が送信されます。

- Microsoft Entra ID が nonce を返します。

- ユーザーはジェスチャを完了して、FIDO2 セキュリティ キーのセキュリティで保護されたエンクレーブに保存されている秘密キーのロックを解除します。

- FIDO2 セキュリティ キーでは、秘密キーを使用して nonce に署名されます。

- 署名された nonce を含むプライマリ更新トークン (PRT) のトークン要求が Microsoft Entra ID に送信されます。

- Microsoft Entra ID で、FIDO2 公開キーを使用して署名済みの nonce が検証されます。

- Microsoft Entra ID から PRT が返され、オンプレミスのリソースにアクセスできるようになります。

FIDO2 セキュリティ キー プロバイダーの一覧については、「Microsoft と互換性のある FIDO2 セキュリティ キー ベンダーになる」を参照してください。

FIDO2 セキュリティ キーの使用を開始するには、方法に関する次の手順を完了してください。

証明書ベースの認証

Microsoft Entra ID の証明書ベースの認証 (CBA) を使用すると、アプリケーションやブラウザーのサインイン時に、ユーザーに Microsoft Entra ID に対して X.509 証明書による認証を直接、許可または要求することができます。 CBA を使用すると、顧客はフィッシングに対抗できる認証を採用し、公開キー基盤 (PKI) に対して X.509 証明書でサインインできます。

Microsoft Entra CBA を使用する主な利点

| メリット | 説明 |

|---|---|

| 優れたユーザー エクスペリエンス | - 証明書ベースの認証を必要とするユーザーは、Microsoft Entra ID に対して直接直接認証できるようになり、 フェデレーション サービス (AD FS) に投資する必要がなくなりました。 - ポータル UI を使用すると、ユーザーは証明書フィールドをユーザー オブジェクト属性にマップしてテナント内のユーザーを検索する方法を簡単に構成できます (証明書ユーザー名のバインド) - 単一要素と多要素の証明書を判断するのに役立つ認証ポリシーを構成するためのポータル UI。 |

| デプロイと管理が容易 | - Microsoft Entra CBA は無料の機能です。この機能を使用するために Microsoft Entra ID の有料エディションは不要です。 - 簡単にオンプレミスにデプロイしてネットワーク構成できます。 - Microsoft Entra ID に対して直接認証します。 |

| セキュリティで保護 | - オンプレミス パスワードは、いかなる形でもクラウドに保存する必要はありません。 - フィッシングに強い多要素認証 (MFA にはライセンス エディションが必要) やレガシ認証のブロックを含む、Microsoft Entra 条件付きアクセス ポリシーを使用してシームレスに連携することによって、ユーザー アカウントを保護できます。 - ユーザーが発行者やポリシー OID (オブジェクト識別子) などの証明書フィールドを使用して認証ポリシーを定義して、証明書が単一要素と多要素のどちらとして適格か判断できる強力な認証サポート。 - この機能は、条件付きアクセス機能と認証強度機能とシームレスに連携して、ユーザーのセキュリティ保護に役立つ MFA を適用します。 |

サポートされるシナリオ

次のシナリオがサポートされます。

- すべてのプラットフォームでの Web ブラウザー ベースのアプリケーションへのユーザー サインイン。

- iOS/Android プラットフォーム上の Office モバイル アプリと、Windows 内の Office ネイティブ アプリ (Outlook、OneDrive などを含む) へのユーザー サインイン。

- モバイル ネイティブ ブラウザーでのユーザー サインイン。

- 証明書の発行者のサブジェクトおよびポリシー OID を使用した多要素認証の詳細な認証規則のサポート。

- 任意の証明書フィールドを使用して、証明書とユーザー アカウントのバインドを構成します。

- サブジェクト代替名 (SAN) PrincipalName と SAN RFC822Nare

- サブジェクト キー識別子 (SKI) と SHA1PublicKey

- 任意のユーザー オブジェクト属性を使用して、証明書とユーザー アカウントのバインドを構成します。

- ユーザー プリンシパル名

- onPremisesUserPrincipalName

- CertificateUserIds

サポートされるシナリオ

次の考慮事項が適用されます。

- 管理者は、テナントに対してパスワードレス認証方法を有効にできます。

- 管理者は、すべてのユーザーを対象にすることも、方法ごとにテナント内のユーザーまたはセキュリティ グループを選択することもできます。

- ユーザーは、アカウント ポータルでこれらのパスワードレス認証方法を登録して管理できます。

- ユーザーは、これらのパスワードレス認証方法を使用してサインインできます。

- Authenticator アプリ: すべてのブラウザー間で、Windows 10 のセットアップ時に、また、オペレーティング システム上の統合されたモバイル アプリでなど、Microsoft Entra 認証が使用されるシナリオで動作します。

- セキュリティ キー:Windows 10 のロック画面、および Microsoft Edge (従来のものと新しい Edge の両方) などのサポートされているブラウザーの Web で動作します。

- ユーザーはパスワードレス資格情報を使用して、自分がゲストであるテナント内のリソースにアクセスできますが、そのリソース テナント内で MFA の実行を要求される場合があります。 詳細については、「多要素認証重複の可能性」をご覧ください。

- ユーザーは、自分がゲストであるテナント内でパスワードレス資格情報を登録できません。これは、そのテナント内で管理されているパスワードを持っていないことと同様です。

サポートされていないシナリオ

どのようなユーザー アカウントのパスワードレス手法でも、キーのセットは 20 個以下にすることをお勧めします。 キーが追加されると、ユーザー オブジェクトのサイズが増え、一部の操作でパフォーマンスの低下に気付くことがあります。 その場合は、不要なキーを削除する必要があります。 キーのクエリと削除の詳細と PowerShell コマンドレットについては、「WHfBTools PowerShell モジュールを使用して、孤立した Windows Hello for Business キーをクリーンアップする」をご覧ください。オプションのパラメーター /UserPrincipalName を使用して、特定のユーザーのキーのみをクエリします。 必要なアクセス許可は、管理者または指定されたユーザーとして実行するためのものです。

PowerShell を使って、既存のすべてのキーを含む CSV ファイルを作成する場合は、保持する必要があるキーを慎重に特定し、それらの行を CSV から削除します。 次に、変更した CSV を PowerShell で使って残りのキーを削除し、アカウント キーの数を制限以下にします。

CSV で "Orphaned"="True" と報告されたキーは削除しても問題ありません。 孤立したキーは、Microsoft Entra ID に登録されなくなったデバイス用のキーです。 孤立したものをすべて削除してもユーザー アカウントが制限を下回らない場合は、DeviceId 列と CreationTime 列を調べて、削除の対象となるキーを特定する必要があります。 残しておきたいキーの行を CSV から削除するように注意してください。 ユーザーがよく使っているデバイスに対応する DeviceID のキーは、削除ステップの前に CSV から削除する必要があります。

パスワードレスの方法を選択する

これら 3 つのパスワードレス オプションのいずれを選択するかは、会社のセキュリティ、プラットフォーム、アプリの要件によって変わります。

Microsoft のパスワードレス テクノロジを選択する際には、考慮する必要がある要素がいくつかあります。

| Windows Hello for Business | Authenticator アプリでのパスワードレスのサインイン | FIDO2 セキュリティ キー | |

|---|---|---|---|

| 前提条件 | Windows 10 バージョン 1809 以降 Microsoft Entra ID |

Authenticator アプリ 電話 (iOS および Android デバイス) |

Windows 10 バージョン 1903 以降 Microsoft Entra ID |

| Mode | プラットフォーム | ソフトウェア | ハードウェア |

| システムとデバイス | トラステッド プラットフォーム モジュール (TPM) が組み込まれた PC PIN と生体認証の認識 |

電話での PIN と生体認証の認識 | Microsoft 互換の FIDO2 セキュリティ デバイス |

| ユーザー エクスペリエンス | Windows デバイスで PIN または生体認証の認識 (顔、虹彩、または指紋) を使用してサインインします。 Windows Hello の認証はデバイスに関連付けられています。ユーザーが会社のリソースにアクセスするには、デバイスと、PIN や生体認証要素などのサインイン コンポーネントの両方が必要です。 |

指紋スキャン、顔または虹彩の認識、または PIN を使用して携帯電話を使用してサインインします。 ユーザーは自分の PC または携帯電話から職場または個人用のアカウントにサインインします。 |

FIDO2 セキュリティ デバイス (生体認証、PIN、および NFC) を使用してサインインします ユーザーは組織の管理に基づいてデバイスにアクセスし、PIN、USB セキュリティ キーや NFC 対応のスマート カードなどのデバイスを使用した生体認証、キー、またはウェアラブル デバイスに基づいて認証できます。 |

| 有効なシナリオ | Windows デバイスでのパスワードレスのエクスペリエンス。 デバイスやアプリケーションへのシングル サインオン機能を使用する専用の作業用 PC に適用できます。 |

携帯電話を使用するパスワードレスの任意の場所のソリューション。 任意のデバイスから Web 上の仕事用または個人用アプリケーションにアクセスするために適しています。 |

生体認証、PIN、および NFC を使用するワーカー向けのパスワードレスのエクスペリエンス。 共有の PC や携帯電話が実行可能な選択肢ではない場合 (ヘルプ デスク担当者、公共のキオスク、病院のチームなど) に適用できます |

次の表を使用して、お客様の要件とユーザーをサポートする方法を選択します。

| ペルソナ | シナリオ | 環境 | パスワードレス テクノロジ |

|---|---|---|---|

| 管理者 | 管理タスク用デバイスへのセキュリティで保護されたアクセス | 割り当てられた Windows 10 デバイス | Windows Hello for Business、FIDO2 セキュリティ キー、またはその両方 |

| 管理者 | Windows 以外のデバイスでの管理タスク | モバイルまたは Windows 以外のデバイス | Authenticator アプリでのパスワードレスのサインイン |

| インフォメーション ワーカー | 業務効率化作業 | 割り当てられた Windows 10 デバイス | Windows Hello for Business、FIDO2 セキュリティ キー、またはその両方 |

| インフォメーション ワーカー | 業務効率化作業 | モバイルまたは Windows 以外のデバイス | Authenticator アプリでのパスワードレスのサインイン |

| 現場のワーカー | 工場、プラント、小売店、またはデータ入力でのキオスク | 共有 Windows 10 デバイス | FIDO2 セキュリティ キー |

次のステップ

Microsoft Entra ID でパスワードレスの利用を開始するには、方法に関する以下の手順を完了してください。

外部リンク

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示