RADIUS 認証と Azure Multi-Factor Authentication Server の統合

RADIUS は、認証要求を承認してそれらの要求を処理する標準のプロトコルです。 Azure Multi-Factor Authentication Server は RADIUS サーバーとして機能します。 これを RADIUS クライアント (VPN アプライアンス) と認証対象の間に置くことで 2 段階認証が追加されます。 この場合、認証ターゲットは、Active Directory や LDAP ディレクトリ、別の RADIUS サーバーなどになります。 Azure 多要素認証が機能するには、Azure MFA Server を、クライアント サーバーおよび認証ターゲットの両方と通信できるように構成する必要があります。 Azure MFA Server は RADIUS クライアントから要求を受け取り、認証ターゲットに対して資格情報を検証し、Azure 多要素認証を追加して、RADIUS クライアントに応答を返します。 認証要求が成功するのは、プライマリ認証と Azure 多要素認証の両方が成功した場合のみです。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されることなくサポート状態を維持するには、組織が、最新の Azure MFA Server 更新プログラムに含まれている最新の移行ユーティリティを使用して、クラウドベースの Azure MFA サービスにユーザーの認証データを移行する必要があります。 詳細については、MFA Server の移行に関する記事を参照してください。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Microsoft Entra 多要素認証を使用してユーザー サインイン イベントをセキュリティで保護する」を参照してください。

クラウドベースの MFA を使用する場合は、「Azure Multi-Factor Authentication と既存の NPS インフラストラクチャの統合」を参照してください。

Note

MFA サーバーは、PAP (パスワード認証プロトコル) と、RADIUS サーバーとして機能するときの MSCHAPv2 (Microsoft チャレンジ ハンドシェイク認証プロトコル ) RADIUS プロトコルのみをサポートします。 EAP (拡張認証プロトコル) などの他のプロトコルは、そのプロトコルをサポートする別の RADIUS サーバーの RADIUS プロキシとして MFA サーバーが機能する場合に使用できます。

この構成では、MFA Server は他のプロトコルを使用して正常な RADIUS チャレンジ応答を開始できないため、一方向の SMS および OATH トークンは機能しません。

RADIUS クライアントの追加

RADIUS 認証を構成するには、Azure Multi-Factor Authentication Server を Windows サーバーにインストールします。 Active Directory 環境を使用している場合は、サーバーをネットワーク内のドメインに参加させる必要があります。 次の手順に従って Azure Multi-Factor Authentication Server を構成します。

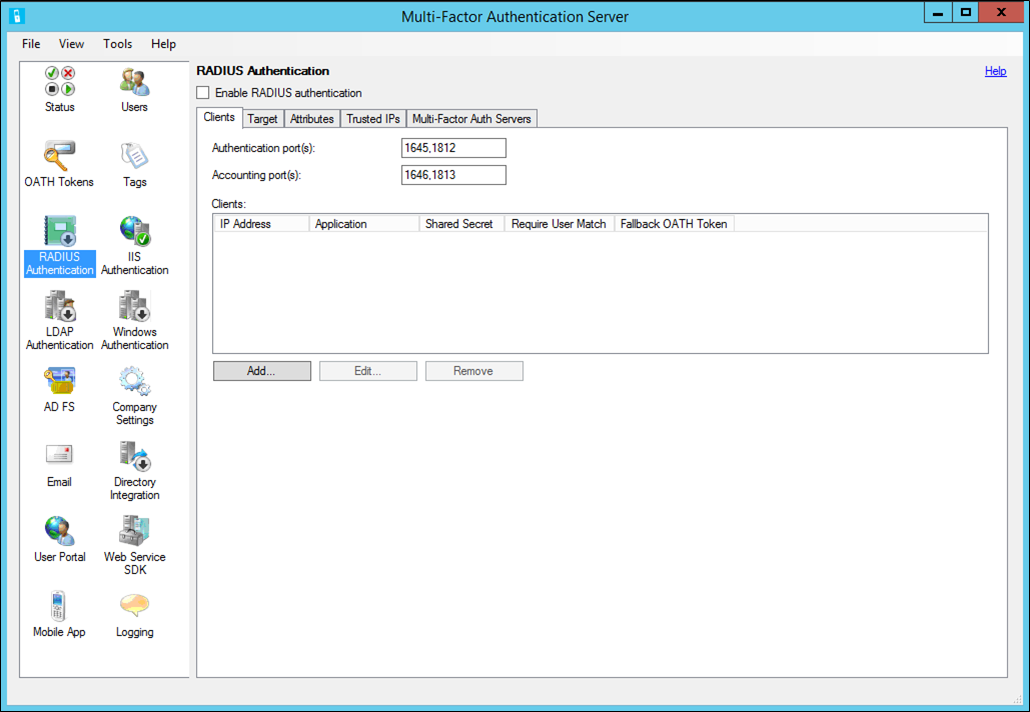

Azure Multi-Factor Authentication Server で、左側のメニューの [RADIUS 認証] アイコンをクリックします。

[RADIUS 認証を有効にする] チェック ボックスをオンにします。

Azure MFA RADIUS サービスが標準以外のポートで RADIUS 要求をリッスンする必要がある場合は、[クライアント] タブで認証ポートとアカウンティング ポートを変更します。

[追加] をクリックします。

Azure Multi-Factor Authentication Server に対して認証するアプライアンス/サーバーの IP アドレス、アプリケーション名 (省略可能)、共有シークレットを入力します。

アプリケーション名はレポートに表示され、SMS またはモバイル アプリの認証メッセージにも表示される場合があります。

共有シークレットは、Azure Multi-Factor Authentication Server とアプライアンス/サーバーの両方で同じである必要があります。

既にすべてのユーザーが Server にインポートされ、多要素認証の対象となる場合は、[Multi-Factor Authentication のユーザー照合が必要] チェック ボックスをオンにします。 多数のユーザーがまだサーバーにインポートされていない、または 2 段階認証から除外される場合、ボックスはオフのままにします。

バックアップ手段として、モバイル認証アプリの OATH パスコードを使用する場合は、 [代替の OATH トークンを有効にする] チェック ボックスをオンにします。

[OK] をクリックします。

手順 4. ~ 8. を繰り返して、RADIUS クライアントを必要な数だけ追加します。

RADIUS クライアントの構成

[ターゲット] タブをクリックします。

- Azure MFA Server を Active Directory 環境のドメインに参加しているサーバーにインストールする場合は、 [Windows ドメイン] を選択します。

- ユーザーを LDAP ディレクトリに対して認証する必要がある場合は、 [LDAP バインド] を選択します。 [ディレクトリの統合] アイコンを選択し、[設定] タブで LDAP 構成を編集して、Server を指定のディレクトリにバインドできるようにします。 LDAP を構成する手順については、LDAP プロキシの構成ガイドをご覧ください。

- 別の RADIUS サーバーに対してユーザーを認証する必要がある場合は、 [RADIUS サーバー] を選択します。

[追加] をクリックして、Azure MFA Server が RADIUS 要求をプロキシするサーバーを構成します。

[RADIUS サーバーの追加] ダイアログ ボックスで、RADIUS サーバーの IP アドレスと共有シークレットを入力します。

共有シークレットは、Azure Multi-Factor Authentication Server と RADIUS サーバーの両方で同じである必要があります。 RADIUS サーバーで異なるポートが使用されている場合は、認証ポートとアカウンティング ポートを変更します。

[OK] をクリックします。

Azure MFA Server から受け取ったアクセス要求を処理できるように、Azure MFA Server を RADIUS クライアントとして他の RADIUS サーバーに追加します。 Azure Multi-Factor Authentication Server で構成されている同じ共有シークレットを使用します。

さらに別の RADIUS サーバーを追加するには、上記の手順を繰り返します。 [上へ移動] ボタンと [下へ移動] ボタンを使用して Azure MFA Server が呼び出すサーバーの順序を構成します。

Azure Multi-Factor Authentication Server の構成は以上です。 Server が構成されたポートを使用して、構成されたクライアントからの RADIUS アクセス要求をリッスンするようになります。

RADIUS クライアントの構成

RADIUS クライアントを構成するには、ガイドラインに従います。

- RADIUS 経由で Azure Multi-Factor Authentication Server の IP アドレスに対して認証するように機器やサーバーを構成します。これにより、RADIUS サーバーとして機能します。

- 以前に構成した同じ共有シークレットを使用します。

- ユーザーの資格情報を検証して、2 段階認証を実行し、応答を受信した後、RADIUS アクセス要求に応答する時間を確保するために、RADIUS のタイムアウトを 60 秒に構成します。

次のステップ

クラウドで Microsoft Entra 多要素認証を使用している場合の、RADIUS 認証との統合方法について説明します。